Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Subnet untuk VPC Anda

Sebuah subnet adalah rentang alamat IP di VPC Anda. Anda dapat membuat AWS sumber daya, seperti EC2 instance, dalam subnet tertentu.

Daftar Isi

Dasar-dasar subnet

Setiap subnet harus berada sepenuhnya dalam satu Availability Zone dan tidak dapat memperluas zona. Dengan meluncurkan AWS sumber daya di Availability Zone terpisah, Anda dapat melindungi aplikasi Anda dari kegagalan satu Availability Zone.

Rentang alamat IP subnet

Saat Anda membuat subnet, Anda menentukan alamat IP-nya, tergantung pada konfigurasi VPC:

-

IPv4 hanya — Subnet memiliki blok IPv4 CIDR tetapi tidak memiliki blok IPv6 CIDR. Sumber daya dalam subnet IPv4 -only harus berkomunikasi. IPv4

-

Dual stack — Subnet memiliki blok IPv4 CIDR dan blok IPv6 CIDR. VPC harus memiliki blok CIDR dan blok IPv4 CIDR. IPv6 Sumber daya dalam subnet dual-stack dapat berkomunikasi berulang kali. IPv4 IPv6

-

IPv6 hanya — Subnet memiliki blok IPv6 CIDR tetapi tidak memiliki blok IPv4 CIDR. VPC harus memiliki blok IPv6 CIDR. Sumber daya dalam subnet IPv6 -only harus berkomunikasi. IPv6

catatan

Sumber daya dalam subnet IPv6 -only diberi alamat IPv4 link-lokal dari blok CIDR 169.254.0.0/16. Alamat ini digunakan untuk berkomunikasi dengan layanan yang hanya tersedia di VPC. Sebagai contoh, lihat Alamat tautan-lokal di EC2 Panduan Pengguna Amazon.

Untuk informasi selengkapnya, lihat Pengalamatan IP untuk Anda VPCs dan subnet.

Jenis subnet

Jenis subnet ditentukan oleh bagaimana Anda mengkonfigurasi routing untuk subnet Anda. Sebagai contoh:

-

Subnet publik — Subnet memiliki rute langsung ke gateway internet. Sumber daya dalam subnet publik dapat mengakses internet publik.

-

Subnet pribadi — Subnet tidak memiliki rute langsung ke gateway internet. Sumber daya dalam subnet pribadi memerlukan perangkat NAT untuk mengakses internet publik.

-

Subnet khusus VPN — Subnet memiliki rute ke koneksi Site-to-Site VPN melalui gateway pribadi virtual. Subnet tidak memiliki rute ke gateway internet.

-

Subnet terisolasi — Subnet tidak memiliki rute ke tujuan di luar VPC-nya. Sumber daya dalam subnet terisolasi hanya dapat mengakses atau diakses oleh sumber daya lain dalam VPC yang sama.

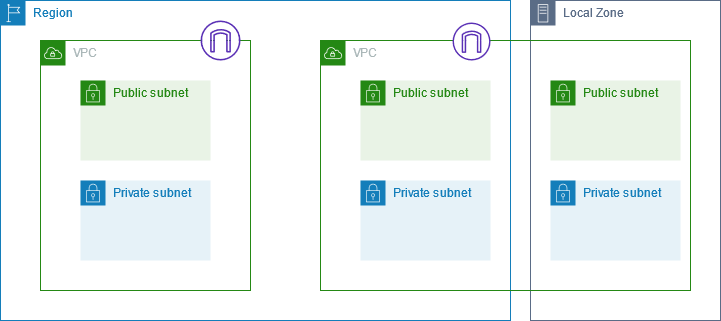

Diagram subnet

Diagram berikut menunjukkan VPC dengan subnet di dua Availability Zones dan gateway internet. Setiap Availability Zone memiliki subnet publik dan subnet pribadi.

Untuk diagram yang menampilkan subnet di Local Zones dan Wavelength Zones, lihat Cara Kerja Local Zones dan Cara AWS Kerja. AWS Wavelength

Perutean subnet

Setiap subnet harus dikaitkan dengan sebuah tabel rute, yang menentukan rute yang diizinkan untuk lalu lintas outbound meninggalkan subnet. Setiap subnet yang Anda buat secara otomatis dikaitkan dengan tabel rute utama untuk VPC. Anda dapat mengubah pengaitan, dan Anda dapat mengubah isi dari tabel rute utama. Untuk informasi selengkapnya, lihat Konfigurasikan tabel rute.

Pengaturan subnet

Semua subnet memiliki atribut yang dapat dimodifikasi yang menentukan apakah antarmuka jaringan yang dibuat di subnet tersebut diberi IPv4 alamat publik dan, jika berlaku, alamat. IPv6 Ini termasuk antarmuka jaringan utama (misalnya, eth0) yang dibuat untuk sebuah instance saat Anda meluncurkan instance di subnet tersebut. Terlepas dari atribut subnet, Anda masih dapat mengganti pengaturan ini untuk instans tertentu selama peluncuran.

Setelah Anda membuat subnet, Anda dapat mengubah pengaturan berikut untuk subnet:

Pengaturan IP tetapkan otomatis: Memungkinkan Anda mengonfigurasi pengaturan IP penetapan otomatis untuk secara otomatis meminta publik IPv4 atau IPv6 alamat untuk antarmuka jaringan baru di subnet ini.

Pengaturan Nama Berbasis Sumber Daya (RBN): Memungkinkan Anda menentukan jenis nama host untuk EC2 instance di subnet ini dan mengonfigurasi bagaimana kueri catatan DNS A dan AAAA ditangani. Untuk informasi selengkapnya, lihat jenis nama host EC2 instans Amazon di Panduan EC2 Pengguna Amazon.

Keamanan subnet

Untuk melindungi AWS sumber daya Anda, kami sarankan Anda menggunakan subnet pribadi. Gunakan host bastion atau perangkat NAT untuk menyediakan akses internet ke sumber daya, seperti EC2 instance, di subnet pribadi.

AWS menyediakan fitur yang dapat Anda gunakan untuk meningkatkan keamanan sumber daya di VPC Anda. Grup keamanan memungkinkan lalu lintas masuk dan keluar untuk sumber daya terkait, seperti EC2 instance. Jaringan ACLs memungkinkan atau menolak lalu lintas masuk dan keluar di tingkat subnet. Dalam kebanyakan kasus, kelompok keamanan dapat memenuhi kebutuhan Anda. Namun, Anda dapat menggunakan jaringan ACLs jika Anda menginginkan lapisan keamanan tambahan. Untuk informasi selengkapnya, lihat Bandingkan grup keamanan dan jaringan ACLs.

Berdasarkan desain, setiap subnet harus dikaitkan dengan ACL jaringan. Setiap subnet yang Anda buat secara otomatis dikaitkan dengan ACL jaringan default untuk VPC. ACL jaringan default memungkinkan semua lalu lintas masuk dan keluar. Anda dapat memperbarui ACL jaringan default, atau membuat jaringan khusus ACLs dan mengaitkannya dengan subnet Anda. Untuk informasi selengkapnya, lihat Kontrol lalu lintas subnet dengan daftar kontrol akses jaringan.

Anda dapat membuat log alur pada VPC atau subnet Anda untuk menangkap lalu lintas yang mengalir ke dan dari antarmuka jaringan di VPC atau subnet Anda. Anda juga dapat membuat log alur pada antarmuka jaringan individu. Untuk informasi selengkapnya, lihat Mencatat lalu lintas IP menggunakan VPC Flow Logs.