Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

NATkasus penggunaan gateway

Berikut ini adalah contoh kasus penggunaan untuk NAT gateway publik dan pribadi.

Skenario

Mengakses internet dari subnet privat

Anda dapat menggunakan NAT gateway publik untuk mengaktifkan instance di subnet pribadi untuk mengirim lalu lintas keluar ke internet, sekaligus mencegah internet membuat koneksi ke instans.

Gambaran Umum

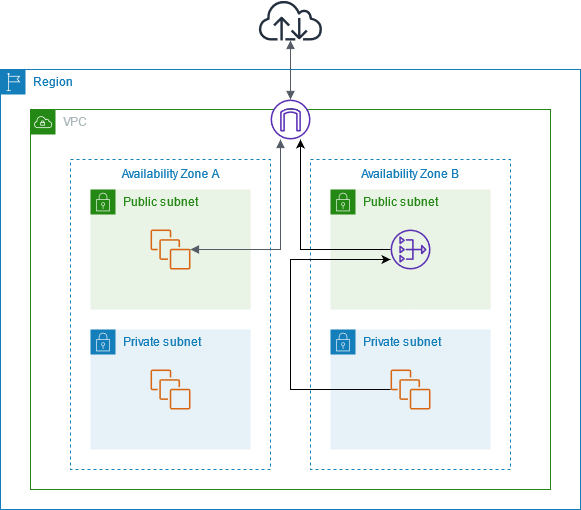

Diagram berikut menggambarkan kasus penggunaan ini. Ada dua Availability Zone, dengan dua subnet di setiap Availability Zone. Tabel rute untuk setiap subnet menentukan bagaimana lalu lintas dirutekan. Di Availability Zone A, instance di subnet publik dapat mencapai internet melalui rute ke gateway internet, sedangkan instance di subnet pribadi tidak memiliki rute ke internet. Di Availability Zone B, subnet publik berisi NAT gateway, dan instance di subnet pribadi dapat mencapai internet melalui rute ke NAT gateway di subnet publik. Baik NAT gateway pribadi maupun publik memetakan IPv4 alamat pribadi sumber instance ke IPv4 alamat pribadi gateway pribadi, tetapi dalam kasus NAT gateway publikNAT, gateway internet kemudian memetakan IPv4 alamat pribadi Gateway publik ke alamat IP Elastis yang terkait dengan NAT Gateway. NAT Saat mengirim lalu lintas respons ke instance, apakah itu gateway publik atau pribadi, NAT NAT gateway menerjemahkan alamat kembali ke alamat IP sumber asli.

Perhatikan bahwa jika instance di subnet pribadi di Availability Zone A juga perlu menjangkau internet, Anda dapat membuat rute dari subnet ini ke NAT gateway di Availability Zone B. Atau, Anda dapat meningkatkan ketahanan dengan membuat NAT gateway di setiap Availability Zone yang berisi sumber daya yang memerlukan akses internet. Untuk contoh diagram, lihatContoh: VPC dengan server di subnet pribadi dan NAT.

Perutean

Berikut ini adalah tabel rute yang terkait dengan subnet publik di Availability Zone A. Entri pertama adalah rute lokal; ini memungkinkan instance di subnet untuk berkomunikasi dengan instance lain dalam VPC menggunakan alamat IP pribadi. Entri kedua mengirimkan semua lalu lintas subnet lainnya ke gateway internet, yang memungkinkan instance di subnet untuk mengakses internet.

| Tujuan | Target |

|---|---|

VPC CIDR |

lokal |

| 0.0.0.0/0 | internet-gateway-id |

Berikut ini adalah tabel rute yang terkait dengan subnet pribadi di Availability Zone A. Entri adalah rute lokal, yang memungkinkan instance di subnet untuk berkomunikasi dengan instance lain dalam VPC menggunakan alamat IP pribadi. Contoh di subnet ini tidak memiliki akses ke internet.

| Tujuan | Target |

|---|---|

VPC CIDR |

lokal |

Berikut ini adalah tabel rute yang terkait dengan subnet publik di Availability Zone B. Entri pertama adalah rute lokal, yang memungkinkan instance di subnet untuk berkomunikasi dengan instance lain dalam VPC menggunakan alamat IP pribadi. Entri kedua mengirimkan semua lalu lintas subnet lainnya ke gateway internet, yang memungkinkan NAT gateway di subnet untuk mengakses internet.

| Tujuan | Target |

|---|---|

VPC CIDR |

lokal |

| 0.0.0.0/0 | internet-gateway-id |

Berikut ini adalah tabel rute yang terkait dengan subnet pribadi di Availability Zone B. Entri pertama adalah rute lokal; ini memungkinkan instance di subnet untuk berkomunikasi dengan instance lain dalam VPC menggunakan alamat IP pribadi. Entri kedua mengirimkan semua lalu lintas subnet lainnya ke NAT gateway.

| Tujuan | Target |

|---|---|

VPC CIDR |

lokal |

| 0.0.0.0/0 | nat-gateway-id |

Untuk informasi selengkapnya, lihat Mengubah tabel rute subnet.

Uji NAT gateway publik

Setelah Anda membuat NAT gateway dan memperbarui tabel rute Anda, Anda dapat melakukan ping alamat jarak jauh di internet dari sebuah instance di subnet pribadi Anda untuk menguji apakah itu dapat terhubung ke internet. Untuk contoh cara melakukannya, lihat Menguji koneksi internet.

Jika Anda dapat terhubung ke internet, Anda juga dapat menguji apakah lalu lintas internet dirutekan melalui NAT gateway:

-

Melacak rute lalu lintas dari sebuah instans di subnet privat Anda. Untuk melakukannya, jalankan perintah

traceroutedari instans Linux di subnet privat Anda. Dalam output, Anda akan melihat alamat IP pribadi NAT gateway di salah satu hop (biasanya hop pertama). -

Gunakan situs web atau alat pihak ke tiga yang menampilkan alamat IP sumber saat Anda tersambung dari instans di subnet privat Anda. Alamat IP sumber harus berupa alamat IP elastis NAT gateway.

Jika percobaan ini gagal, lihat Memecahkan masalah gateway NAT.

Menguji koneksi internet

Contoh berikut menunjukkan cara untuk menguji apakah sebuah instans di subnet privat dapat terhubung ke internet.

-

Luncurkan sebuah instans di subnet publik Anda (gunakan ini sebagai host bastion). Di wizard peluncuran, pastikan Anda memilih Amazon LinuxAMI, dan tetapkan alamat IP publik ke instans Anda. Pastikan aturan grup keamanan Anda mengizinkan SSH lalu lintas masuk dari kisaran alamat IP untuk jaringan lokal Anda, dan SSH lalu lintas keluar ke rentang alamat IP subnet pribadi Anda (Anda juga dapat menggunakan

0.0.0.0/0untuk SSH lalu lintas masuk dan keluar untuk pengujian ini). -

Luncurkan sebuah instans di subnet privat Anda. Di wizard peluncuran, pastikan Anda memilih Amazon LinuxAMI. Jangan menetapkan alamat IP publik ke instans Anda. Pastikan aturan grup keamanan Anda mengizinkan SSH lalu lintas masuk dari alamat IP pribadi instans Anda yang diluncurkan di subnet publik, dan semua lalu lintas keluarICMP. Anda harus memilih pasangan kunci yang sama yang Anda gunakan untuk meluncurkan instans Anda di subnet publik.

-

Konfigurasikan penerusan SSH agen di komputer lokal Anda, dan sambungkan ke host bastion Anda di subnet publik. Untuk informasi selengkapnya, lihat Untuk mengonfigurasi penerusan SSH agen untuk Linux atau macOS atau Untuk mengkonfigurasi penerusan SSH agen untuk Windows.

-

Dari host bastion Anda, terhubung ke instans Anda di subnet privat, dan kemudian menguji koneksi internet dari instans Anda di subnet privat. Untuk informasi selengkapnya, lihat Untuk menguji koneksi internet.

Untuk mengonfigurasi penerusan SSH agen untuk Linux atau macOS

Dari mesin lokal Anda, tambahkan kunci privat Anda ke agen autentikasi.

Untuk Linux, gunakan perintah berikut.

ssh-add -c mykeypair.pemUntuk macOS, gunakan perintah berikut.

ssh-add -K mykeypair.pemHubungkan ke instans Anda di subnet publik menggunakan

-Aopsi untuk mengaktifkan penerusan SSH agen, dan gunakan alamat publik instans, seperti yang ditunjukkan pada contoh berikut.ssh -A ec2-user@54.0.0.123

Untuk mengkonfigurasi penerusan SSH agen untuk Windows

Anda dapat menggunakan SSH klien Terbuka yang tersedia di Windows, atau menginstal SSH klien pilihan Anda (misalnya, PuTTY).

Untuk menguji koneksi internet

Dari instans Anda di subnet publik, hubungkan ke instans Anda di subnet privat Anda dengan menggunakan alamat IP privat seperti yang ditunjukkan dalam instans berikut.

ssh ec2-user@10.0.1.123Dari instance pribadi Anda, uji apakah Anda dapat terhubung ke internet dengan menjalankan

pingperintah untuk situs web yang telah ICMP diaktifkan.ping ietf.orgPING ietf.org (4.31.198.44) 56(84) bytes of data. 64 bytes from mail.ietf.org (4.31.198.44): icmp_seq=1 ttl=47 time=86.0 ms 64 bytes from mail.ietf.org (4.31.198.44): icmp_seq=2 ttl=47 time=75.6 ms ...Tekan Ctrl+C pada keyboard Anda untuk membatalkan perintah

ping. Jika perintahpinggagal, lihat Instans tidak dapat mengakses internet.(Opsioonal) Jika Anda tidak lagi memerlukan instans Anda, hentikan. Untuk informasi selengkapnya, lihat Menghentikan instans Anda di Panduan EC2 Pengguna Amazon.

Akses jaringan Anda menggunakan alamat IP yang terdaftar yang diizinkan

Anda dapat menggunakan NAT gateway pribadi untuk mengaktifkan komunikasi dari jaringan lokal Anda VPCs ke jaringan lokal menggunakan kumpulan alamat yang diizinkan. Alih-alih menetapkan setiap instans alamat IP terpisah dari rentang alamat IP yang terdaftar diizinkan, Anda dapat merutekan lalu lintas dari subnet yang ditujukan untuk jaringan lokal melalui NAT gateway pribadi dengan alamat IP dari rentang alamat IP yang terdaftar diizinkan.

Daftar Isi

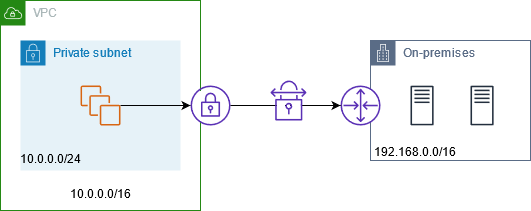

Gambaran Umum

Diagram berikut menunjukkan bagaimana instance dapat mengakses sumber daya lokal. AWS VPN Lalu lintas dari instans dirutekan ke gateway pribadi virtual, melalui VPN koneksi, ke gateway pelanggan, dan kemudian ke tujuan di jaringan lokal. Namun, misalkan tujuan memungkinkan lalu lintas hanya dari rentang alamat IP tertentu, seperti 100.64.1.0/28. Ini akan mencegah lalu lintas dari instance ini mencapai jaringan lokal.

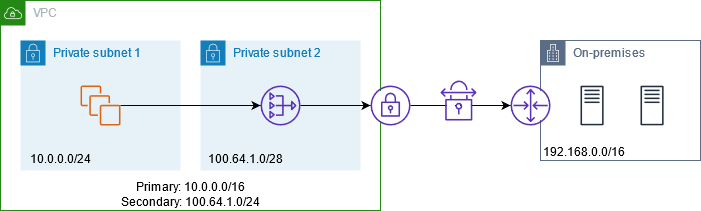

Diagram berikut menunjukkan komponen kunci konfigurasi untuk skenario ini. Ini VPC memiliki rentang alamat IP asli ditambah rentang alamat IP yang diizinkan. Ini VPC memiliki subnet dari rentang alamat IP yang diizinkan dengan NAT gateway pribadi. Lalu lintas dari instans yang ditujukan untuk jaringan lokal dikirim ke NAT gateway sebelum dirutekan ke koneksi. VPN Jaringan lokal menerima lalu lintas dari instans dengan alamat IP sumber NAT gateway, yang berasal dari rentang alamat IP yang diizinkan.

Sumber daya

Buat atau perbarui sumber daya sebagai berikut:

-

Kaitkan rentang alamat IP yang diizinkan dengan fileVPC.

-

Buat subnet VPC dari rentang alamat IP yang diizinkan.

-

Buat NAT gateway pribadi di subnet baru.

-

Perbarui tabel rute untuk subnet dengan instance untuk mengirim lalu lintas yang ditujukan untuk jaringan lokal ke gateway. NAT Tambahkan rute ke tabel rute untuk subnet dengan NAT gateway pribadi yang mengirimkan lalu lintas yang ditujukan untuk jaringan lokal ke gateway pribadi virtual.

Perutean

Berikut ini adalah tabel rute yang terkait dengan subnet pertama. Ada rute lokal untuk masing-masing VPCCIDR. Rute lokal memungkinkan sumber daya di subnet untuk berkomunikasi dengan sumber daya lain dalam VPC menggunakan alamat IP pribadi. Entri ketiga mengirimkan lalu lintas yang ditujukan untuk jaringan lokal ke gateway pribadiNAT.

| Tujuan | Target |

|---|---|

10.0.0.0/16 |

lokal |

100.64.1.0/24 |

lokal |

192.168.0.0/16 |

nat-gateway-id |

Berikut ini adalah tabel rute yang terkait dengan subnet kedua. Ada rute lokal untuk masing-masing VPCCIDR. Rute lokal memungkinkan sumber daya di subnet untuk berkomunikasi dengan sumber daya lain dalam VPC menggunakan alamat IP pribadi. Entri ketiga mengirimkan lalu lintas yang ditujukan untuk jaringan lokal ke gateway pribadi virtual.

| Tujuan | Target |

|---|---|

10.0.0.0/16 |

lokal |

100.64.1.0/24 |

lokal |

192.168.0.0/16 |

vgw-id |

Aktifkan komunikasi antara jaringan yang tumpang tindih

Anda dapat menggunakan NAT gateway pribadi untuk mengaktifkan komunikasi antar jaringan bahkan jika mereka memiliki rentang yang tumpang tindihCIDR. Misalnya, misalkan instance di VPC A perlu mengakses layanan yang disediakan oleh instance di B. VPC

Daftar Isi

Gambaran Umum

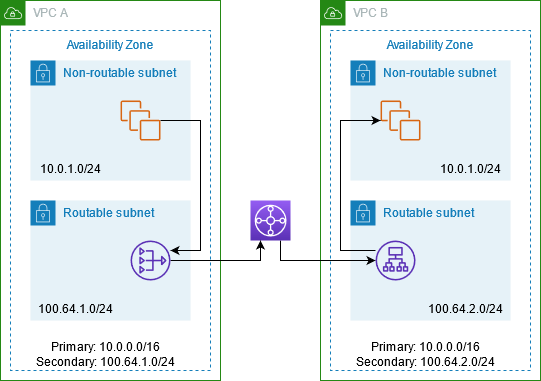

Diagram berikut menunjukkan komponen kunci konfigurasi untuk skenario ini. Pertama, tim manajemen IP Anda menentukan rentang alamat mana yang dapat tumpang tindih (rentang alamat yang tidak dapat dirutekan) dan mana yang tidak dapat (rentang alamat yang dapat dirutekan). Tim manajemen IP mengalokasikan rentang alamat dari kumpulan rentang alamat yang dapat dirutekan hingga proyek berdasarkan permintaan.

Masing-masing VPC memiliki rentang alamat IP aslinya, yang tidak dapat dirutekan, ditambah rentang alamat IP yang dapat dirutekan yang ditetapkan oleh tim manajemen IP. VPCA memiliki subnet dari jangkauan routable dengan gateway pribadiNAT. NATGateway pribadi mendapatkan alamat IP-nya dari subnetnya. VPCB memiliki subnet dari rentang routable dengan Application Load Balancer. Application Load Balancer mendapatkan alamat IP dari subnetnya.

Lalu lintas dari sebuah instance di subnet non-routable VPC A yang ditujukan untuk instance di subnet non-routable VPC B dikirim melalui NAT gateway pribadi dan kemudian diarahkan ke gateway transit. Gateway transit mengirimkan lalu lintas ke Application Load Balancer, yang merutekan lalu lintas ke salah satu instance target di subnet VPC B. Lalu lintas dari gateway transit ke Application Load Balancer memiliki alamat IP sumber dari gateway pribadi. NAT Oleh karena itu, lalu lintas respons dari penyeimbang beban menggunakan alamat NAT gateway pribadi sebagai tujuannya. Lalu lintas respons dikirim ke gateway transit dan kemudian dirutekan ke NAT gateway pribadi, yang menerjemahkan tujuan ke instance di subnet A yang tidak dapat dirutekan. VPC

Sumber daya

Buat atau perbarui sumber daya sebagai berikut:

-

Kaitkan rentang alamat IP routable yang ditetapkan dengan masing-masingVPCs.

-

Buat subnet di VPC A dari rentang alamat IP yang dapat dirutekan, dan buat NAT gateway pribadi di subnet baru ini.

-

Buat subnet di VPC B dari rentang alamat IP routable, dan buat Application Load Balancer di subnet baru ini. Daftarkan instance di subnet yang tidak dapat dirutekan dengan grup target untuk penyeimbang beban.

-

Buat gateway transit untuk menghubungkanVPCs. Pastikan untuk menonaktifkan propagasi rute. Saat Anda melampirkan masing-masing VPC ke gateway transit, gunakan rentang alamat yang dapat dirutekan dari. VPC

-

Perbarui tabel rute subnet yang tidak dapat dirutekan di VPC A untuk mengirim semua lalu lintas yang ditujukan untuk rentang alamat VPC B yang dapat dirutekan ke gateway pribadi. NAT Perbarui tabel rute subnet yang dapat dirutekan di VPC A untuk mengirim semua lalu lintas yang ditujukan untuk rentang alamat VPC B yang dapat dirutekan ke gateway transit.

-

Perbarui tabel rute subnet yang dapat dirutekan di VPC B untuk mengirim semua lalu lintas yang ditujukan untuk rentang alamat yang dapat dirutekan VPC A ke gateway transit.

Perutean

Berikut ini adalah tabel rute untuk subnet non-routable di A. VPC

| Tujuan | Target |

|---|---|

10.0.0.0/16 |

lokal |

100.64.1.0/24 |

lokal |

100.64.2.0/24 |

nat-gateway-id |

Berikut ini adalah tabel rute untuk subnet routable di A. VPC

| Tujuan | Target |

|---|---|

10.0.0.0/16 |

lokal |

100.64.1.0/24 |

lokal |

100.64.2.0/24 |

transit-gateway-id |

Berikut ini adalah tabel rute untuk subnet non-routable di B. VPC

| Tujuan | Target |

|---|---|

10.0.0.0/16 |

lokal |

100.64.2.0/24 |

lokal |

Berikut ini adalah tabel rute untuk subnet routable di B. VPC

| Tujuan | Target |

|---|---|

10.0.0.0/16 |

lokal |

100.64.2.0/24 |

lokal |

100.64.1.0/24 |

transit-gateway-id |

Berikut ini adalah tabel rute transit gateway.

| CIDR | Lampiran | Jenis rute |

|---|---|---|

100.64.1.0/24 |

Attachment for VPC A |

Statis |

100.64.2.0/24 |

Attachment for VPC B |

Statis |