Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Bagikan grup keamanan dengan AWS Organizations

Fitur Grup Keamanan Bersama memungkinkan Anda berbagi grup keamanan dengan akun AWS Organizations lain dan membuat grup keamanan tersedia untuk digunakan oleh akun tersebut.

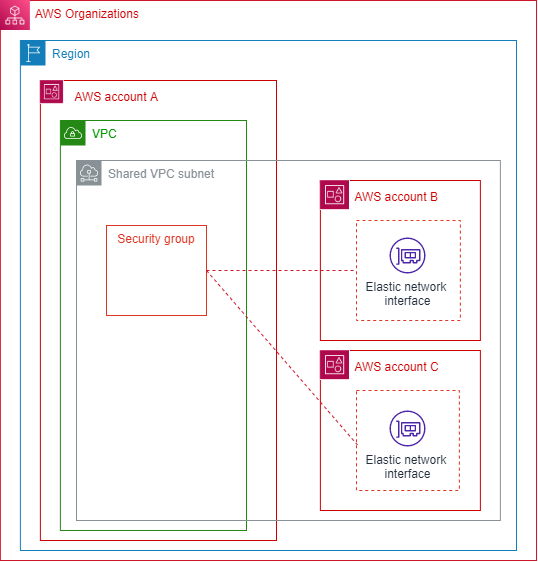

Diagram berikut menunjukkan bagaimana Anda dapat menggunakan fitur Grup Keamanan Bersama untuk menyederhanakan pengelolaan grup keamanan di seluruh akun di Organizations AWS Anda:

Diagram ini menunjukkan tiga akun yang merupakan bagian dari Organisasi yang sama. Akun A berbagi VPC subnet dengan Akun B dan C. Akun A berbagi grup keamanan dengan Akun B dan C menggunakan fitur Grup Keamanan Bersama. Akun B dan C kemudian menggunakan grup keamanan itu ketika mereka meluncurkan instance di subnet bersama. Ini memungkinkan Akun A untuk mengelola grup keamanan; pembaruan apa pun pada grup keamanan berlaku untuk sumber daya yang telah dijalankan Akun B dan C di VPC subnet bersama.

Persyaratan fitur Grup Keamanan Bersama

-

Fitur ini hanya tersedia untuk akun di Organization in AWS Organizations yang sama. Berbagi sumber daya harus diaktifkan di AWS Organizations.

-

Akun yang berbagi grup keamanan harus memiliki kelompok keamanan VPC dan kelompok keamanan.

-

Anda tidak dapat berbagi grup keamanan default.

-

Anda tidak dapat berbagi grup keamanan yang berada dalam defaultVPC.

-

Akun peserta dapat membuat grup keamanan dalam berbagi VPC tetapi mereka tidak dapat berbagi grup keamanan tersebut.

-

Satu set izin minimum diperlukan bagi IAM kepala sekolah untuk berbagi grup keamanan dengan AWS RAM. Gunakan IAM kebijakan

AmazonEC2FullAccessdanAWSResourceAccessManagerFullAccessterkelola untuk memastikan IAM kepala sekolah Anda memiliki izin yang diperlukan untuk berbagi dan menggunakan grup keamanan bersama. Jika Anda menggunakan IAM kebijakan khusus,ec2:DeleteResourcePolicytindakanc2:PutResourcePolicydan tindakan diperlukan. Ini adalah tindakan hanya izinIAM. Jika IAM prinsipal tidak memiliki izin ini diberikan, kesalahan akan terjadi ketika mencoba untuk berbagi grup keamanan menggunakan. AWS RAM

Layanan yang mendukung fitur ini

-

Amazon API Gateway

-

Amazon EC2

-

Amazon ECS

-

Amazon EFS

-

Amazon EKS

-

Amazon EMR

-

Amazon FSx

-

Amazon ElastiCache

-

AWS Elastic Beanstalk

-

AWS Glue

Amazon MQ

Amazon SageMaker

Penyeimbang Beban Elastis

Penyeimbang Beban Aplikasi

Penyeimbang Beban Jaringan

Bagaimana fitur ini memengaruhi kuota yang ada

Kuota grup keamanan berlaku. Namun, untuk kuota 'Grup keamanan per antarmuka jaringan', jika peserta menggunakan grup milik dan bersama pada antarmuka jaringan Elastic (ENI), minimum kuota pemilik dan peserta berlaku.

Contoh untuk menunjukkan bagaimana kuota dipengaruhi oleh fitur ini:

-

Kuota akun pemilik: 4 grup keamanan per antarmuka

-

Kuota akun peserta: 5 grup keamanan per antarmuka.

-

Pemilik berbagi grup SG-O1, SG-O2, SG-O3, SG-O4, SG-O5 dengan peserta. Peserta sudah memiliki kelompok mereka sendiri diVPC: SG-P1, SG-P2, SG-P3, SG-P4, SG-P5.

-

Jika peserta membuat ENI dan hanya menggunakan grup milik mereka, mereka dapat mengaitkan semua 5 grup keamanan (SG-P1, SG-P2, SG-P3, SG-P4, SG-P5) karena itulah kuota mereka.

-

Jika peserta membuat ENI dan menggunakan grup bersama di dalamnya, mereka hanya dapat mengaitkan hingga 4 grup. Dalam hal ini, kuota untuk kuota tersebut ENI adalah minimum kuota pemilik dan peserta. Konfigurasi yang valid akan terlihat seperti ini:

-

SG-O1, SG-P1, SG-P2, SG-P3

-

SG-O1, SG-O2, SG-O3, SG-O4

-

Bagikan grup keamanan

Bagian ini menjelaskan cara menggunakan AWS Management Console dan berbagi grup keamanan dengan akun lain di Organisasi Anda. AWS CLI

Berhenti membagikan grup keamanan

Bagian ini menjelaskan cara menggunakan AWS Management Console dan AWS CLI menghentikan berbagi grup keamanan dengan akun lain di Organisasi Anda.

Kelompok keamanan tidak lagi dibagikan. Setelah pemilik berhenti berbagi grup keamanan, berlaku aturan berikut:

Peserta yang ada Elastic Network Interfaces (ENIs) terus mendapatkan pembaruan aturan grup keamanan apa pun yang dibuat untuk grup keamanan yang tidak dibagikan. Tidak berbagi hanya mencegah peserta membuat asosiasi baru dengan grup yang tidak dibagikan.

Peserta tidak dapat lagi mengaitkan grup keamanan yang tidak dibagikan dengan yang ENIs mereka miliki.

Peserta dapat mendeskripsikan dan menghapus ENIs yang masih terkait dengan grup keamanan yang tidak dibagikan.

Jika peserta masih ENIs terkait dengan grup keamanan yang pembagiannya dibatalkan, pemilik tidak dapat menghapus grup keamanan yang pembagiannya dibatalkan. Pemilik hanya dapat menghapus grup keamanan setelah peserta memisahkan (menghapus) grup keamanan dari semua grup keamanan merekaENIs.