Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Memulai dengan AWS Client VPN

Dalam tutorial ini, Anda akan membuat AWS Client VPN endpoint yang melakukan hal berikut:

-

Menyediakan semua klien dengan akses ke satuVPC.

-

Menyediakan semua klien dengan akses ke internet.

-

Menggunakan autentikasi mutual.

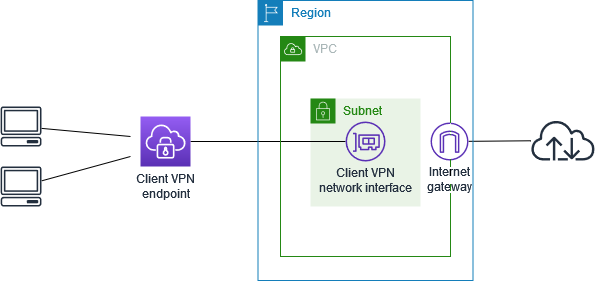

Diagram berikut mewakili konfigurasi VPN endpoint Anda VPC dan Klien setelah Anda menyelesaikan tutorial ini.

Langkah-langkah

- Prasyarat

- Langkah 1: Menghasilkan server, sertifikat klien, dan kunci

- Langkah 2: Buat titik VPN akhir Klien

- Langkah 3: Kaitkan jaringan target

- Langkah 4: Tambahkan aturan otorisasi untuk VPC

- Langkah 5: Menyediakan akses ke internet

- Langkah 6: Verifikasi persyaratan grup keamanan

- Langkah 7: Unduh file konfigurasi VPN titik akhir Klien

- Langkah 8: Connect ke VPN endpoint Klien

Prasyarat

Sebelum Anda memulai tutorial memulai ini, pastikan Anda memiliki yang berikut:

-

Izin yang diperlukan untuk bekerja dengan titik VPN akhir Klien.

-

Izin yang diperlukan untuk mengimpor sertifikat ke dalam AWS Certificate Manager.

-

A VPC dengan setidaknya satu subnet dan gateway internet. Tabel rute yang terhubung dengan subnet Anda harus memiliki rute ke gateway internet.

Langkah 1: Menghasilkan server, sertifikat klien, dan kunci

Tutorial ini menggunakan autentikasi mutual. Dengan otentikasi timbal balik, Klien VPN menggunakan sertifikat untuk melakukan otentikasi antara klien dan titik akhir KlienVPN. Anda harus memiliki sertifikat dan kunci server, dan setidaknya satu sertifikat dan kunci klien. Minimal, sertifikat server harus diimpor ke AWS Certificate Manager (ACM) dan ditentukan saat Anda membuat VPN titik akhir Klien. Mengimpor sertifikat klien ke dalam ACM adalah opsional.

Jika Anda belum memiliki sertifikat untuk digunakan untuk tujuan ini, mereka dapat dibuat menggunakan utilitas Open VPN easy-rsa. Untuk langkah-langkah rinci untuk menghasilkan server dan sertifikat klien dan kunci menggunakan utilitas Open VPN easy-rsa

catatan

Sertifikat server harus disediakan dengan atau diimpor ke AWS Certificate Manager (ACM) di AWS Wilayah yang sama tempat Anda akan membuat titik akhir KlienVPN.

Langkah 2: Buat titik VPN akhir Klien

VPNEndpoint Klien adalah sumber daya yang Anda buat dan konfigurasikan untuk mengaktifkan dan mengelola VPN sesi klien. Ini adalah titik terminasi untuk semua VPN sesi klien.

Untuk membuat titik VPN akhir Klien

Buka VPC konsol Amazon di https://console.aws.amazon.com/vpc/

. -

Di panel navigasi, pilih Client VPN Endpoint dan kemudian pilih Create Client VPN endpoint.

-

(Opsional) Berikan tag nama dan deskripsi untuk VPN titik akhir Klien.

-

Untuk Klien IPv4 CIDR, tentukan rentang alamat IP, dalam CIDR notasi, dari mana untuk menetapkan alamat IP klien.

catatan

Rentang alamat tidak dapat tumpang tindih dengan rentang alamat jaringan target, rentang VPC alamat, atau rute apa pun yang akan dikaitkan dengan titik VPN akhir Klien. Rentang alamat klien harus minimal /22 dan tidak lebih besar dari/12 ukuran CIDR blok. Anda tidak dapat mengubah rentang alamat klien setelah Anda membuat VPN titik akhir Klien.

-

Untuk sertifikat Server ARN, pilih sertifikat server yang Anda buat di Langkah 1. ARN

-

Di bawah Opsi otentikasi, pilih Gunakan otentikasi bersama, lalu untuk sertifikat Klien ARN, pilih sertifikat yang ingin Anda gunakan sebagai sertifikat klien. ARN

Jika sertifikat server dan klien ditandatangani oleh otoritas sertifikat (CA) yang sama, Anda memiliki opsi untuk menentukan sertifikat server ARN untuk sertifikat klien dan server. Dalam skenario ini, sertifikat klien apa pun yang sesuai dengan sertifikat server dapat digunakan untuk mengautentikasi.

-

(Opsional) Tentukan DNS server mana yang akan digunakan untuk DNS resolusi. Untuk menggunakan DNS server khusus, untuk alamat IP DNS DNS Server 1 dan alamat IP Server 2, tentukan alamat IP DNS server yang akan digunakan. Untuk menggunakan VPC DNS server, baik untuk alamat IP DNS DNS Server 1 atau alamat IP Server 2, tentukan alamat IP, dan tambahkan alamat IP VPC DNS server.

catatan

Verifikasi bahwa DNS server dapat dihubungi oleh klien.

-

Simpan sisa pengaturan default, dan pilih Create Client VPN endpoint.

Setelah Anda membuat VPN titik akhir Klien, statusnya adalahpending-associate. Klien hanya dapat membuat VPN koneksi setelah Anda mengaitkan setidaknya satu jaringan target.

Untuk informasi selengkapnya tentang opsi yang dapat Anda tentukan untuk VPN titik akhir Klien, lihatBuat titik AWS Client VPN akhir.

Langkah 3: Kaitkan jaringan target

Untuk memungkinkan klien membuat VPN sesi, Anda mengaitkan jaringan target dengan VPN titik akhir Klien. Jaringan target adalah subnet dalam aVPC.

Untuk mengaitkan jaringan target dengan titik VPN akhir Klien

Buka VPC konsol Amazon di https://console.aws.amazon.com/vpc/

. -

Di panel navigasi, pilih Titik VPNAkhir Klien.

-

Pilih VPN titik akhir Klien yang Anda buat dalam prosedur sebelumnya, lalu pilih Asosiasi jaringan target, Jaringan target asosiasi.

-

Untuk VPC, pilih VPC di mana subnet berada.

-

Untuk Pilih subnet untuk diasosiasikan, pilih subnet untuk dikaitkan dengan titik akhir KlienVPN.

-

Pilih Jaringan target asosiasi.

-

Jika aturan otorisasi mengizinkannya, satu asosiasi subnet sudah cukup bagi klien untuk mengakses seluruh jaringan. VPC Anda dapat mengaitkan subnet tambahan untuk menyediakan ketersediaan tinggi jika Availability Zone menjadi terganggu.

Ketika Anda mengaitkan subnet pertama dengan VPN titik akhir Klien, hal berikut terjadi:

-

Status VPN titik akhir Klien berubah menjadi

available. Klien sekarang dapat membuat VPN koneksi, tetapi mereka tidak dapat mengakses sumber daya apa pun VPC sampai Anda menambahkan aturan otorisasi. -

Rute lokal secara otomatis VPC ditambahkan ke tabel rute VPN titik akhir Klien.

-

Grup keamanan default diterapkan secara otomatis untuk VPN titik akhir Klien. VPC

Langkah 4: Tambahkan aturan otorisasi untuk VPC

Agar klien dapat mengaksesVPC, perlu ada rute ke tabel rute VPN titik akhir Klien dan aturan otorisasi. VPC Rute sudah ditambahkan secara otomatis pada langkah sebelumnya. Untuk tutorial ini, kami ingin memberikan semua pengguna akses ke fileVPC.

Untuk menambahkan aturan otorisasi untuk VPC

Buka VPC konsol Amazon di https://console.aws.amazon.com/vpc/

. -

Di panel navigasi, pilih Titik VPNAkhir Klien.

-

Pilih VPN titik akhir Klien untuk menambahkan aturan otorisasi. Pilih Aturan otorisasi, lalu pilih Tambahkan aturan otorisasi.

-

Agar jaringan Tujuan mengaktifkan akses, masukkan CIDR jaringan yang ingin Anda izinkan aksesnya. Misalnya, untuk memungkinkan akses ke keseluruhanVPC, tentukan IPv4 CIDR blokVPC.

-

Untuk Memberikan akses ke, pilih Izinkan akses ke semua pengguna.

-

(Opsional) Untuk Deskripsi, masukkan deskripsi singkat tentang aturan otorisasi.

-

Pilih Tambahkan aturan otorisasi.

Langkah 5: Menyediakan akses ke internet

Anda dapat memberikan akses ke jaringan tambahan yang terhubung keVPC, seperti AWS layanan, peeredVPCs, jaringan lokal, dan internet. Untuk setiap jaringan tambahan, Anda menambahkan rute ke jaringan di tabel rute VPN titik akhir Klien dan mengonfigurasi aturan otorisasi untuk memberikan akses kepada klien.

Untuk tutorial ini, kami ingin memberikan semua pengguna akses ke internet dan juga keVPC. Anda sudah mengonfigurasi akses keVPC, jadi langkah ini adalah untuk akses ke internet.

Untuk menyediakan akses ke internet

Buka VPC konsol Amazon di https://console.aws.amazon.com/vpc/

. -

Di panel navigasi, pilih Titik VPNAkhir Klien.

-

Pilih VPN endpoint Klien yang Anda buat untuk tutorial ini. Pilih Route Table, lalu pilih Create Route.

-

Untuk Tujuan rute, masukkan

0.0.0.0/0. Untuk Subnet ID untuk asosiasi jaringan target, tentukan ID subnet yang digunakan untuk merutekan lalu lintas. -

Pilih Buat Rute.

-

Pilih Aturan otorisasi, lalu pilih Tambahkan aturan otorisasi.

-

Untuk jaringan Tujuan untuk mengaktifkan akses, masukkan

0.0.0.0/0, dan pilih Izinkan akses ke semua pengguna. -

Pilih Tambahkan aturan otorisasi.

Langkah 6: Verifikasi persyaratan grup keamanan

Dalam tutorial ini, tidak ada grup keamanan yang ditentukan selama pembuatan VPN endpoint Klien di Langkah 2. Itu berarti bahwa grup keamanan default untuk secara otomatis VPC diterapkan ke VPN titik akhir Klien ketika jaringan target dikaitkan. Akibatnya, grup keamanan default untuk sekarang VPC harus dikaitkan dengan VPN titik akhir Klien.

Verifikasi persyaratan grup keamanan berikut

-

Bahwa grup keamanan yang terkait dengan subnet yang Anda rutekan lalu lintas (dalam hal ini grup VPC keamanan default) memungkinkan lalu lintas keluar ke internet. Untuk melakukan ini, tambahkan aturan keluar yang memungkinkan semua lalu lintas ke tujuan

0.0.0.0/0. -

Bahwa grup keamanan untuk sumber daya dalam Anda VPC memiliki aturan yang mengizinkan akses dari grup keamanan yang diterapkan ke VPN titik akhir Klien (dalam hal ini grup VPC keamanan default). Ini memungkinkan klien Anda untuk mengakses sumber daya di AndaVPC.

Untuk informasi selengkapnya, lihat Grup keamanan.

Langkah 7: Unduh file konfigurasi VPN titik akhir Klien

Langkah selanjutnya adalah mengunduh dan menyiapkan file konfigurasi VPN titik akhir Klien. File konfigurasi mencakup detail VPN titik akhir Klien dan informasi sertifikat yang diperlukan untuk membuat VPN koneksi. Anda memberikan file ini kepada pengguna akhir yang perlu terhubung ke VPN titik akhir Klien. Pengguna akhir menggunakan file untuk mengkonfigurasi aplikasi VPN klien mereka.

Untuk mengunduh dan menyiapkan file konfigurasi VPN titik akhir Klien

Buka VPC konsol Amazon di https://console.aws.amazon.com/vpc/

. -

Di panel navigasi, pilih Titik VPNAkhir Klien.

-

Pilih VPN endpoint Klien yang Anda buat untuk tutorial ini, dan pilih Unduh konfigurasi klien.

-

Cari sertifikat klien dan kunci yang dibuat pada Langkah 1. Sertifikat dan kunci klien dapat ditemukan di lokasi berikut di repo Open VPN easy-rsa kloning:

-

Sertifikat klien —

easy-rsa/easyrsa3/pki/issued/client1.domain.tld.crt -

Kunci klien —

easy-rsa/easyrsa3/pki/private/client1.domain.tld.key

-

-

Buka file konfigurasi VPN titik akhir Klien menggunakan editor teks pilihan Anda. Tambahkan

<cert></cert>dan<key></key>tag ke file. Tempatkan isi sertifikat klien dan isi kunci pribadi di antara tag yang sesuai, seperti:<cert>Contents of client certificate (.crt) file</cert> <key>Contents of private key (.key) file</key> -

Simpan dan tutup file konfigurasi VPN titik akhir Klien.

-

Mendistribusikan file konfigurasi VPN titik akhir Klien ke pengguna akhir Anda.

Untuk informasi selengkapnya tentang file konfigurasi VPN titik akhir Klien, lihatAWS Client VPN ekspor file konfigurasi titik akhir.

Langkah 8: Connect ke VPN endpoint Klien

Anda dapat terhubung ke VPN titik akhir Klien menggunakan klien yang AWS disediakan atau aplikasi klien VPN berbasis Terbuka lainnya dan file konfigurasi yang baru saja Anda buat. Untuk informasi selengkapnya, lihat Panduan Pengguna AWS Client VPN.