Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Melihat detail peristiwa lapisan infrastruktur (lapisan 3 atau 4) di Shield Advanced

Anda dapat melihat detail tentang deteksi, mitigasi, dan kontributor teratas peristiwa lapisan infrastruktur di bagian bawah halaman konsol untuk acara tersebut. Bagian ini dapat mencakup campuran lalu lintas yang sah dan berpotensi tidak diinginkan, dan dapat mewakili lalu lintas yang diteruskan ke sumber daya yang dilindungi dan lalu lintas yang diblokir oleh mitigasi Shield.

Deteksi dan mitigasi

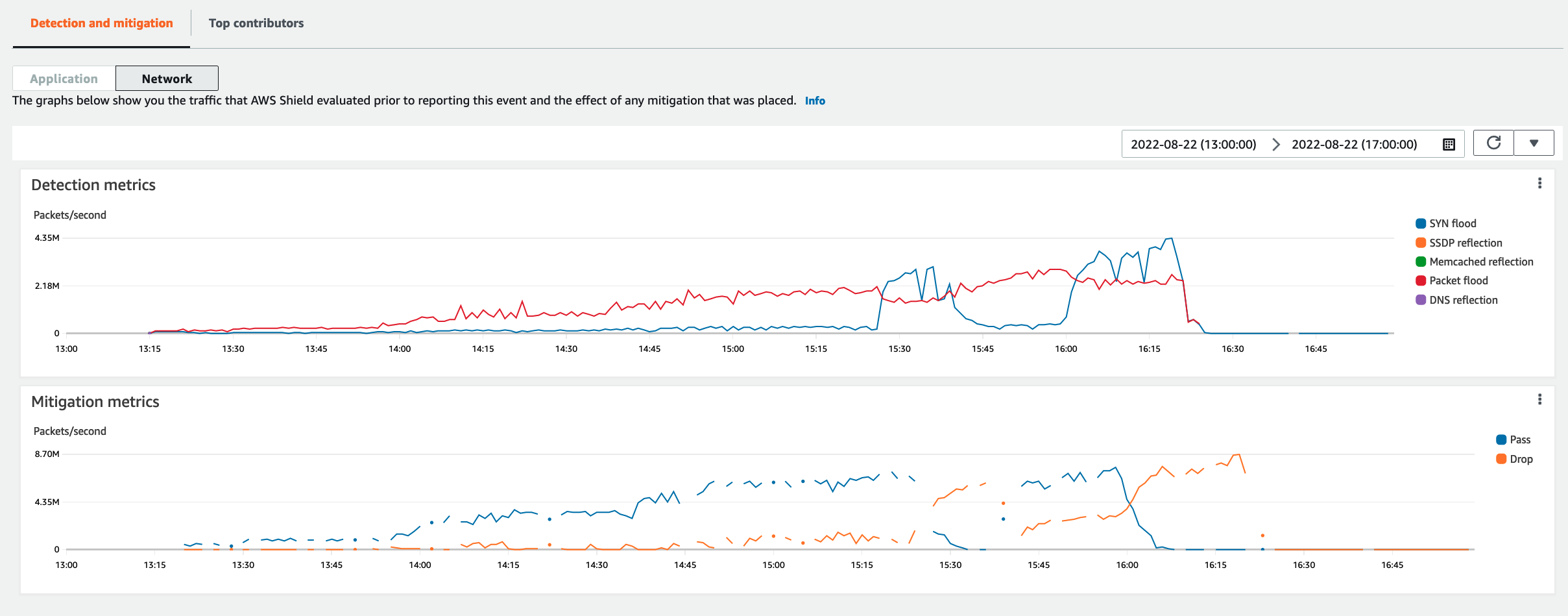

Untuk peristiwa lapisan infrastruktur (lapisan 3 atau 4), tab Deteksi dan mitigasi menunjukkan metrik deteksi yang didasarkan pada aliran jaringan sampel dan metrik mitigasi yang didasarkan pada lalu lintas yang diamati oleh sistem mitigasi. Metrik mitigasi adalah pengukuran lalu lintas yang lebih tepat ke sumber daya Anda.

Shield secara otomatis membuat mitigasi untuk jenis sumber daya yang dilindungi Elastic IP (EIP), Classic Load Balancer (), Application Load Balancer CLB (), dan akselerator ALB standar. AWS Global Accelerator Metrik mitigasi untuk EIP alamat dan akselerator AWS Global Accelerator standar menunjukkan jumlah paket yang dilewatkan dan dijatuhkan.

Tangkapan layar berikut menunjukkan contoh Deteksi dan mitigasi tab untuk peristiwa lapisan infrastruktur.

Lalu lintas peristiwa yang mereda sebelum Shield menempatkan mitigasi tidak direpresentasikan dalam metrik mitigasi. Hal ini dapat menyebabkan perbedaan antara lalu lintas yang ditunjukkan dalam grafik deteksi dan metrik pass and drop yang ditunjukkan dalam grafik mitigasi.

Kontributor teratas

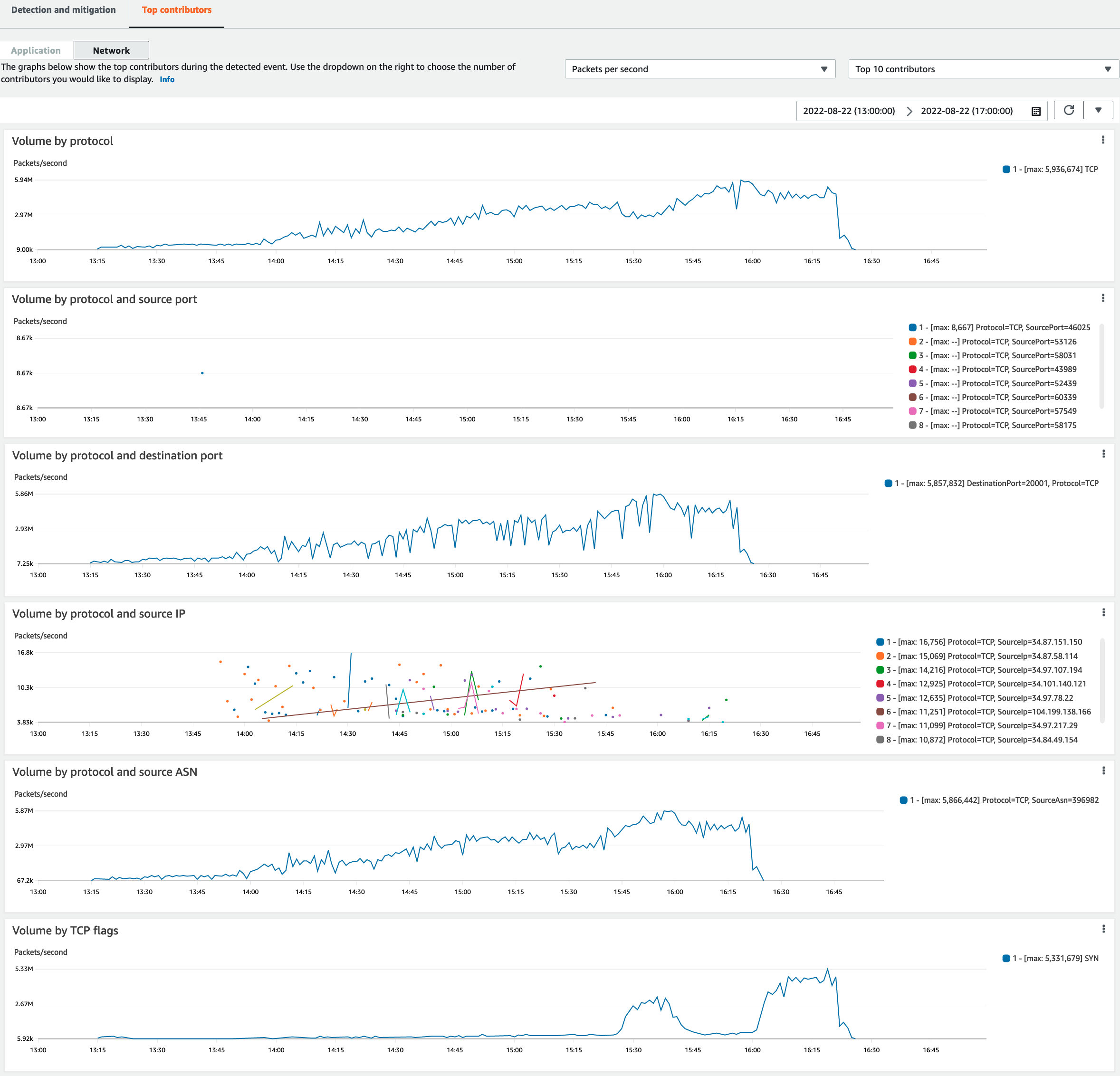

Tab kontributor teratas untuk peristiwa lapisan infrastruktur mencantumkan metrik hingga 100 kontributor teratas pada beberapa dimensi lalu lintas. Rinciannya mencakup properti lapisan jaringan untuk dimensi apa pun di mana setidaknya lima sumber lalu lintas yang signifikan dapat diidentifikasi. Contoh sumber lalu lintas adalah sumber IP dan sumberASN.

Tangkapan layar berikut menunjukkan contoh tab Kontributor teratas untuk peristiwa lapisan infrastruktur.

Metrik kontributor didasarkan pada aliran jaringan sampel untuk lalu lintas yang sah dan berpotensi tidak diinginkan. Peristiwa volume yang lebih besar dan peristiwa di mana sumber lalu lintas tidak didistribusikan sangat mungkin memiliki kontributor teratas yang dapat diidentifikasi. Serangan yang didistribusikan secara signifikan dapat memiliki sejumlah sumber, sehingga sulit untuk mengidentifikasi kontributor utama serangan tersebut. Jika Shield tidak mengidentifikasi kontributor signifikan untuk metrik atau kategori tertentu, Shield akan menampilkan data sebagai tidak tersedia.

Dalam DDoS serangan lapisan infrastruktur, sumber lalu lintas mungkin dipalsukan atau dipantulkan. Sumber palsu sengaja dipalsukan oleh penyerang. Sumber yang dipantulkan adalah sumber nyata dari lalu lintas yang terdeteksi, tetapi itu bukan peserta yang bersedia dalam serangan itu. Misalnya, penyerang mungkin menghasilkan banjir lalu lintas yang besar dan diperkuat ke target dengan mencerminkan serangan layanan di internet yang biasanya sah. Dalam hal ini, informasi sumber mungkin valid sementara itu bukan sumber serangan yang sebenarnya. Faktor-faktor ini dapat membatasi kelangsungan hidup teknik mitigasi yang memblokir sumber berdasarkan header paket.