Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Perlindungan data di Amazon WorkMail

Model tanggung jawab AWS bersama model

Untuk tujuan perlindungan data, kami menyarankan Anda melindungi Akun AWS kredensil dan mengatur pengguna individu dengan AWS IAM Identity Center atau AWS Identity and Access Management ()IAM. Dengan cara itu, setiap pengguna hanya diberi izin yang diperlukan untuk memenuhi tanggung jawab tugasnya. Kami juga menyarankan supaya Anda mengamankan data dengan cara-cara berikut:

-

Gunakan otentikasi multi-faktor (MFA) dengan setiap akun.

-

GunakanSSL/TLSuntuk berkomunikasi dengan AWS sumber daya. Kami membutuhkan TLS 1.2 dan merekomendasikan TLS 1.3.

-

Siapkan API dan pencatatan aktivitas pengguna dengan AWS CloudTrail. Untuk informasi tentang penggunaan CloudTrail jejak untuk menangkap AWS aktivitas, lihat Bekerja dengan CloudTrail jejak di AWS CloudTrail Panduan Pengguna.

-

Gunakan solusi AWS enkripsi, bersama dengan semua kontrol keamanan default di dalamnya Layanan AWS.

-

Gunakan layanan keamanan terkelola tingkat lanjut seperti Amazon Macie, yang membantu menemukan dan mengamankan data sensitif yang disimpan di Amazon S3.

-

Jika Anda memerlukan FIPS 140-3 modul kriptografi yang divalidasi saat mengakses AWS melalui antarmuka baris perintah atau, gunakan titik akhir. API FIPS Untuk informasi selengkapnya tentang FIPS titik akhir yang tersedia, lihat Federal Information Processing Standard (FIPS) 140-3

.

Kami sangat merekomendasikan agar Anda tidak pernah memasukkan informasi identifikasi yang sensitif, seperti nomor rekening pelanggan Anda, ke dalam tanda atau bidang isian bebas seperti bidang Nama. Ini termasuk saat Anda bekerja dengan Amazon WorkMail atau lainnya Layanan AWS menggunakan konsol,API, AWS CLI, atau AWS SDKs. Data apa pun yang Anda masukkan ke dalam tanda atau bidang isian bebas yang digunakan untuk nama dapat digunakan untuk log penagihan atau log diagnostik. Jika Anda memberikan URL ke server eksternal, kami sangat menyarankan agar Anda tidak menyertakan informasi kredensil dalam URL untuk memvalidasi permintaan Anda ke server tersebut.

Bagaimana Amazon WorkMail menggunakan AWS KMS

Amazon WorkMail secara transparan mengenkripsi semua pesan di kotak surat semua WorkMail organisasi Amazon sebelum pesan ditulis ke disk, dan secara transparan mendekripsi pesan saat pengguna mengaksesnya. Anda tidak dapat menonaktifkan enkripsi. Untuk melindungi kunci enkripsi yang melindungi pesan, Amazon WorkMail terintegrasi dengan AWS Key Management Service (AWS KMS).

Amazon WorkMail juga menyediakan opsi untuk memungkinkan pengguna mengirim email yang ditandatangani atau dienkripsi. Fitur enkripsi ini tidak menggunakan AWS KMS. Untuk informasi selengkapnya, lihat Mengaktifkan email yang ditandatangani atau dienkripsi.

Topik

WorkMail Enkripsi Amazon

Di Amazon WorkMail, setiap organisasi dapat berisi beberapa kotak pesan, satu untuk setiap pengguna di organisasi. Semua pesan, termasuk item email dan kalender, disimpan di kotak pesan pengguna.

Untuk melindungi konten kotak pesan di WorkMail organisasi Amazon Anda, Amazon WorkMail mengenkripsi semua pesan kotak pesan sebelum ditulis ke disk. Tidak ada informasi yang disediakan pelanggan disimpan dalam plaintext.

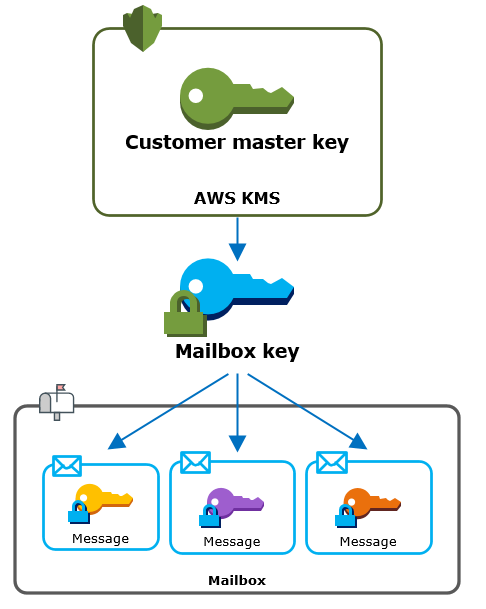

Setiap pesan dienkripsi di bawah kunci enkripsi data yang unik. Kunci pesan dilindungi oleh kunci kotak pesan, yang merupakan kunci enkripsi unik yang hanya digunakan untuk kotak pesan tersebut. Kunci kotak pesan dienkripsi di bawah kunci master AWS KMS pelanggan (CMK) untuk organisasi yang tidak pernah dibiarkan tidak terenkripsi. AWS KMS Diagram berikut menunjukkan hubungan pesan terenkripsi, kunci pesan terenkripsi, kunci kotak pesan terenkripsi, dan untuk organisasi di dalamnya. CMK AWS KMS

Menetapkan CMK untuk organisasi

Saat membuat WorkMail organisasi Amazon, Anda memiliki opsi untuk memilih kunci master AWS KMS pelanggan (CMK) untuk organisasi. Ini CMK melindungi semua kunci kotak pesan di organisasi tersebut.

Anda dapat memilih default yang AWS dikelola CMK untuk Amazon WorkMail, atau Anda dapat memilih pelanggan yang sudah ada yang dikelola CMK yang Anda miliki dan kelola. Untuk informasi selengkapnya, lihat kunci master pelanggan (CMKs) di Panduan AWS Key Management Service Pengembang. Anda dapat memilih yang sama CMK atau berbeda CMK untuk masing-masing organisasi Anda, tetapi Anda tidak dapat mengubah CMK setelah Anda memilihnya.

penting

Amazon hanya WorkMail mendukung simetrisCMKs. Anda tidak dapat menggunakan asimetrisCMK. Untuk bantuan menentukan apakah a CMK simetris atau asimetris, lihat Mengidentifikasi simetris dan asimetris CMKs dalam Panduan Pengembang.AWS Key Management Service

Untuk menemukan organisasi Anda, gunakan entri AWS CloudTrail log yang merekam panggilan ke AWS KMS. CMK

Kunci enkripsi unik untuk setiap kotak pesan

Saat Anda membuat kotak pesan, Amazon WorkMail menghasilkan kunci enkripsi simetris Advanced Encryption Standard

Untuk melindungi kunci kotak pesan, Amazon WorkMail memanggil AWS KMS untuk mengenkripsi kunci kotak pesan di bawah CMK untuk organisasi. Kemudian ini menyimpan kunci kotak pesan yang dienkripsi dalam metadata kotak pesan.

catatan

Amazon WorkMail menggunakan kunci enkripsi kotak pesan simetris untuk melindungi kunci pesan. Sebelumnya, Amazon WorkMail melindungi setiap kotak surat dengan key pair asimetris. Ini menggunakan kunci publik untuk mengenkripsi setiap kunci pesan dan kunci pribadi untuk mendekripsinya. Kunci kotak surat pribadi dilindungi oleh CMK untuk organisasi. Kotak pesan yang lebih lama dapat menggunakan key pair kotak pesan asimetris. Perubahan ini tidak memengaruhi keamanan kotak surat atau pesannya.

Mengenkripsi setiap pesan

Saat pengguna menambahkan pesan ke kotak pesan, Amazon akan WorkMail menghasilkan kunci enkripsi AES simetris 256-bit yang unik untuk pesan di luar. AWS KMS Ini menggunakan kunci pesan ini untuk mengenkripsi pesan. Amazon WorkMail mengenkripsi kunci pesan di bawah kunci kotak surat dan menyimpan kunci pesan terenkripsi dengan pesan. Kemudian, mengenkripsi kunci kotak surat di bawah CMK untuk organisasi.

Membuat kotak pesan baru

Saat Amazon WorkMail membuat kotak pesan, Amazon menggunakan proses berikut untuk menyiapkan kotak pesan untuk menyimpan pesan terenkripsi.

-

Amazon WorkMail menghasilkan kunci enkripsi AES simetris 256-bit yang unik untuk kotak surat di luar. AWS KMS

-

Amazon WorkMail menyebut operasi AWS KMS Enkripsi. Ini melewati kunci kotak surat dan pengidentifikasi kunci master pelanggan (CMK) untuk organisasi. AWS KMS mengembalikan ciphertext dari kunci kotak surat yang dienkripsi di bawah. CMK

-

Amazon WorkMail menyimpan kunci kotak surat terenkripsi dengan metadata kotak surat.

Mengenkripsi pesan kotak pesan

Untuk mengenkripsi pesan, Amazon WorkMail menggunakan proses berikut.

-

Amazon WorkMail menghasilkan kunci AES simetris 256-bit yang unik untuk pesan tersebut. Ini menggunakan kunci pesan teks biasa dan algoritma Advanced Encryption Standard (AES) untuk mengenkripsi pesan di luar. AWS KMS

-

Untuk melindungi kunci pesan di bawah kunci kotak surat, Amazon WorkMail perlu mendekripsi kunci kotak surat, yang selalu disimpan dalam bentuk terenkripsi.

Amazon WorkMail memanggil operasi AWS KMS Dekripsi dan meneruskan kunci kotak surat terenkripsi. AWS KMS menggunakan untuk organisasi CMK untuk mendekripsi kunci kotak pesan dan mengembalikan kunci kotak pesan teks biasa ke Amazon. WorkMail

-

Amazon WorkMail menggunakan kunci kotak pesan teks biasa dan algoritma Advanced Encryption Standard (AES) untuk mengenkripsi kunci pesan di luar. AWS KMS

-

Amazon WorkMail menyimpan kunci pesan terenkripsi dalam metadata pesan terenkripsi sehingga tersedia untuk mendekripsi.

Mendekripsi pesan kotak pesan

Untuk mendekripsi pesan, Amazon WorkMail menggunakan proses berikut.

-

Amazon WorkMail memanggil operasi AWS KMS Dekripsi dan meneruskan kunci kotak surat terenkripsi. AWS KMS menggunakan untuk organisasi CMK untuk mendekripsi kunci kotak pesan dan mengembalikan kunci kotak pesan teks biasa ke Amazon. WorkMail

-

Amazon WorkMail menggunakan kunci kotak pesan teks biasa dan algoritma Advanced Encryption Standard (AES) untuk mendekripsi kunci pesan terenkripsi di luar. AWS KMS

-

Amazon WorkMail menggunakan kunci pesan teks biasa untuk mendekripsi pesan terenkripsi.

Melakukan cache tombol kotak pesan

Untuk meningkatkan kinerja dan meminimalkan panggilan ke AWS KMS, Amazon WorkMail menyimpan setiap kunci kotak pesan teks biasa untuk setiap klien secara lokal hingga satu menit. Pada akhir periode caching, kunci kotak pesan akan dihapus. Jika kunci kotak surat untuk klien tersebut diperlukan selama periode caching, Amazon WorkMail bisa mendapatkannya dari cache alih-alih menelepon. AWS KMS Kunci kotak pesan dilindungi dalam cache dan tidak pernah ditulis ke disk dalam plaintext.

Mengotorisasi penggunaan CMK

Saat Amazon WorkMail menggunakan kunci master pelanggan (CMK) dalam operasi kriptografi, Amazon bertindak atas nama administrator kotak pesan.

Untuk menggunakan kunci master AWS KMS pelanggan (CMK) untuk rahasia atas nama Anda, administrator harus memiliki izin berikut. Anda dapat menentukan izin yang diperlukan ini dalam IAM kebijakan atau kebijakan utama.

-

kms:Encrypt -

kms:Decrypt -

kms:CreateGrant

Untuk mengizinkan hanya digunakan CMK untuk permintaan yang berasal dari Amazon WorkMail, Anda dapat menggunakan kunci ViaService kondisi kms: dengan nilainya. workmail.<region>.amazonaws.com

Anda juga dapat menggunakan kunci atau nilai dalam konteks enkripsi sebagai syarat untuk menggunakan untuk operasi kriptografi. CMK Misalnya, Anda dapat menggunakan operator kondisi string dalam dokumen kebijakan IAM atau kunci atau menggunakan batasan hibah dalam hibah.

Kebijakan utama untuk yang AWS dikelola CMK

Kebijakan utama untuk AWS dikelola CMK untuk Amazon WorkMail memberi pengguna izin untuk menggunakan CMK untuk operasi tertentu hanya ketika Amazon WorkMail membuat permintaan atas nama pengguna. Kebijakan utama tidak mengizinkan pengguna untuk menggunakan secara CMK langsung.

Kebijakan kunci ini, seperti kebijakan dari semua kunci yang dikelola AWS, ditetapkan oleh layanan. Anda tidak dapat mengubah kebijakan kunci, tetapi Anda dapat melihatnya kapan saja. Untuk detailnya, lihat Menampilkan kebijakan kunci di Panduan Developer AWS Key Management Service .

Pernyataan kebijakan dalam kebijakan kunci memiliki efek sebagai berikut:

-

Izinkan pengguna di akun dan Wilayah untuk menggunakan CMK untuk operasi kriptografi dan untuk membuat hibah, tetapi hanya ketika permintaan datang dari Amazon WorkMail atas nama mereka. Kunci kondisi

kms:ViaServicememberlakukan pembatasan ini. -

Memungkinkan AWS akun membuat IAM kebijakan yang memungkinkan pengguna melihat CMK properti dan mencabut hibah.

Berikut ini adalah kebijakan utama untuk contoh yang AWS dikelola CMK untuk Amazon WorkMail.

{ "Version" : "2012-10-17", "Id" : "auto-workmail-1", "Statement" : [ { "Sid" : "Allow access through WorkMail for all principals in the account that are authorized to use WorkMail", "Effect" : "Allow", "Principal" : { "AWS" : "*" }, "Action" : [ "kms:Decrypt", "kms:CreateGrant", "kms:ReEncrypt*", "kms:DescribeKey", "kms:Encrypt" ], "Resource" : "*", "Condition" : { "StringEquals" : { "kms:ViaService" : "workmail.us-east-1.amazonaws.com", "kms:CallerAccount" : "111122223333" } } }, { "Sid" : "Allow direct access to key metadata to the account", "Effect" : "Allow", "Principal" : { "AWS" : "arn:aws:iam::111122223333:root" }, "Action" : [ "kms:Describe*", "kms:List*", "kms:Get*", "kms:RevokeGrant" ], "Resource" : "*" } ] }

Menggunakan hibah untuk mengotorisasi Amazon WorkMail

Selain kebijakan utama, Amazon WorkMail menggunakan hibah untuk menambahkan izin ke setiap CMK organisasi. Untuk melihat hibah CMK di akun Anda, gunakan ListGrantsoperasi.

Amazon WorkMail menggunakan hibah untuk menambahkan izin berikut ke CMK organisasi.

-

Tambahkan

kms:Encryptizin untuk mengizinkan Amazon WorkMail mengenkripsi kunci kotak surat. -

Tambahkan

kms:Decryptizin untuk mengizinkan Amazon menggunakan WorkMail tombol CMK untuk mendekripsi kunci kotak surat. Amazon WorkMail memerlukan izin ini dalam hibah karena permintaan untuk membaca pesan kotak pesan menggunakan konteks keamanan pengguna yang membaca pesan. Permintaan tidak menggunakan kredensyal akun. AWS Amazon WorkMail membuat hibah ini saat Anda memilih CMK untuk organisasi.

Untuk membuat hibah, Amazon WorkMail memanggil CreateGrantatas nama pengguna yang membuat organisasi. Izin untuk membuat hibah berasal dari kebijakan kunci. Kebijakan ini memungkinkan pengguna akun CMK untuk memanggil CreateGrant organisasi saat Amazon WorkMail membuat permintaan atas nama pengguna yang berwenang.

Kebijakan kunci juga memungkinkan root akun untuk mencabut hibah pada kunci yang AWS dikelola. Namun, jika Anda mencabut hibah, Amazon tidak WorkMail dapat mendekripsi data terenkripsi di kotak pesan Anda.

Konteks WorkMail enkripsi Amazon

Konteks enkripsi adalah seperangkat pasangan nilai kunci yang berisi data non-rahasia yang berubah-ubah. Ketika Anda menyertakan konteks enkripsi dalam permintaan untuk mengenkripsi data, secara AWS KMS kriptografis mengikat konteks enkripsi ke data terenkripsi. Untuk mendekripsi data, Anda harus meneruskan konteks enkripsi yang sama. Untuk informasi lebih lanjut, lihat Konteks enkripsi di Panduan Developer AWS Key Management Service .

Amazon WorkMail menggunakan format konteks enkripsi yang sama di semua operasi AWS KMS kriptografi. Anda dapat menggunakan konteks enkripsi untuk mengidentifikasi operasi kriptografi ini dalam catatan audit dan log, seperti AWS CloudTrail, dan sebagai syarat untuk otorisasi dalam kebijakan dan bantuan.

Dalam permintaan Enkripsi dan Dekripsi ke, AWS KMS Amazon WorkMail menggunakan konteks enkripsi di mana kuncinya berada aws:workmail:arn dan nilainya adalah Nama Sumber Daya Amazon (ARN) organisasi.

"aws:workmail:arn":"arn:aws:workmail:region:account ID:organization/organization-ID"Misalnya, konteks enkripsi berikut mencakup contoh organisasi ARN di Wilayah Eropa (Irlandia) eu-west-1 ().

"aws:workmail:arn":"arn:aws:workmail:eu-west-1:111122223333:organization/m-a123b4c5de678fg9h0ij1k2lm234no56"Memantau WorkMail interaksi Amazon dengan AWS KMS

Anda dapat menggunakan AWS CloudTrail dan Amazon CloudWatch Logs untuk melacak permintaan yang WorkMail dikirimkan AWS KMS Amazon atas nama Anda.

Enkripsi

Saat Anda membuat kotak pesan, Amazon akan membuat WorkMail kunci kotak pesan dan panggilan AWS KMS untuk mengenkripsi kunci kotak pesan. Amazon WorkMail mengirimkan permintaan Enkripsi AWS KMS dengan kunci kotak pesan teks biasa dan pengenal untuk organisasi Amazon. CMK WorkMail

Peristiwa yang mencatat operasi Encrypt serupa dengan peristiwa contoh berikut. Pengguna adalah WorkMail layanan Amazon. Parameter termasuk CMK ID (keyId) dan konteks enkripsi untuk WorkMail organisasi Amazon. Amazon WorkMail juga melewati kunci kotak surat, tetapi itu tidak dicatat dalam CloudTrail log.

{ "eventVersion": "1.05", "userIdentity": { "type": "AWSService", "invokedBy": "workmail.eu-west-1.amazonaws.com" }, "eventTime": "2019-02-19T10:01:09Z", "eventSource": "kms.amazonaws.com", "eventName": "Encrypt", "awsRegion": "eu-west-1", "sourceIPAddress": "workmail.eu-west-1.amazonaws.com", "userAgent": "workmail.eu-west-1.amazonaws.com", "requestParameters": { "encryptionContext": { "aws:workmail:arn": "arn:aws:workmail:eu-west-1:111122223333:organization/m-a123b4c5de678fg9h0ij1k2lm234no56" }, "keyId": "arn:aws:kms:eu-west-1:111122223333:key/1a2b3c4d-5e6f-1a2b-3c4d-5e6f1a2b3c4d" }, "responseElements": null, "requestID": "76e96b96-7e24-4faf-a2d6-08ded2eaf63c", "eventID": "d5a59c18-128a-4082-aa5b-729f7734626a", "readOnly": true, "resources": [ { "ARN": "arn:aws:kms:eu-west-1:111122223333:key/1a2b3c4d-5e6f-1a2b-3c4d-5e6f1a2b3c4d", "accountId": "111122223333", "type": "AWS::KMS::Key" } ], "eventType": "AwsApiCall", "recipientAccountId": "111122223333", "sharedEventID": "d08e60f1-097e-4a00-b7e9-10bc3872d50c" }

Dekripsi

Saat menambahkan, melihat, atau menghapus pesan kotak pesan, Amazon WorkMail meminta AWS KMS untuk mendekripsi kunci kotak pesan. Amazon WorkMail mengirimkan permintaan Dekripsi AWS KMS dengan kunci kotak surat terenkripsi dan pengenal untuk organisasi Amazon. CMK WorkMail

Peristiwa yang mencatat operasi Decrypt serupa dengan peristiwa contoh berikut. Pengguna adalah WorkMail layanan Amazon. Parameter termasuk kunci kotak surat terenkripsi (sebagai gumpalan ciphertext), yang tidak direkam dalam log, dan konteks enkripsi untuk organisasi Amazon. WorkMail AWS KMS berasal dari ID dari CMK ciphertext.

{ "eventVersion": "1.05", "userIdentity": { "type": "AWSService", "invokedBy": "workmail.eu-west-1.amazonaws.com" }, "eventTime": "2019-02-20T11:51:10Z", "eventSource": "kms.amazonaws.com", "eventName": "Decrypt", "awsRegion": "eu-west-1", "sourceIPAddress": "workmail.eu-west-1.amazonaws.com", "userAgent": "workmail.eu-west-1.amazonaws.com", "requestParameters": { "encryptionContext": { "aws:workmail:arn": "arn:aws:workmail:eu-west-1:111122223333:organization/m-a123b4c5de678fg9h0ij1k2lm234no56" } }, "responseElements": null, "requestID": "4a32dda1-34d9-4100-9718-674b8e0782c9", "eventID": "ea9fd966-98e9-4b7b-b377-6e5a397a71de", "readOnly": true, "resources": [ { "ARN": "arn:aws:kms:eu-west-1:111122223333:key/1a2b3c4d-5e6f-1a2b-3c4d-5e6f1a2b3c4d", "accountId": "111122223333", "type": "AWS::KMS::Key" } ], "eventType": "AwsApiCall", "recipientAccountId": "111122223333", "sharedEventID": "241e1e5b-ff64-427a-a5b3-7949164d0214" }