Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Configurazione dell'accesso alla console seriale EC2

Per configurare l'accesso alla console seriale, è necessario concedere l'accesso alla console a livello di account e quindi configurare le policy IAM per concedere l'accesso agli utenti. Per le istanze Linux è inoltre necessario configurare un utente basato su password su ogni istanza in modo che gli utenti possano utilizzare la console seriale per la risoluzione dei problemi.

Prima di iniziare, assicurati di controllare ilprerequisiti.

Argomenti

Livelli di accesso alla console seriale EC2

Per impostazione predefinita, non è possibile accedere alla console seriale a livello di account. L'accesso alla console seriale a livello di account va concesso esplicitamente. Per ulteriori informazioni, consulta Gestione dell'accesso con account alla console seriale EC2.

È possibile utilizzare una policy di controllo dei servizi (SCP) per consentire l'accesso alla console seriale all'interno dell'organizzazione. È quindi possibile avere un controllo di accesso granulare a livello utente utilizzando una policy IAM per il controllo dell'accesso. Utilizzando una combinazione di policy SCP e IAM, si avranno diversi livelli di controllo dell'accesso alla console seriale.

- Livello di organizzazione

-

È possibile utilizzare una policy di controllo dei servizi (SCP) per consentire l'accesso alla console seriale per gli account membri all'interno dell'organizzazione. Per ulteriori informazioni sulle SCP, consulta Policy di controllo dei servizi nella Guida per l'utente di AWS Organizations .

- Livello di istanza

-

È possibile configurare le politiche di accesso alla console seriale utilizzando IAM PrincipalTag e ResourceTag costruzioni e specificando le istanze in base al loro ID. Per ulteriori informazioni, consulta Configurazione di policy IAM per l'accesso alla console seriale EC2.

- Livello utente

-

È possibile configurare l'accesso a livello di utente configurando una policy IAM per consentire o negare a un utente specificato l'autorizzazione per eseguire il push della chiave pubblica SSH al servizio della console seriale di una determinata istanza. Per ulteriori informazioni, consulta Configurazione di policy IAM per l'accesso alla console seriale EC2.

- Livello di sistema operativo (solo istanze Linux)

-

È possibile impostare una password utente a livello del sistema operativo guest. In questo modo è possibile accedere alla console seriale per alcuni casi d'uso. Tuttavia, per monitorare i log, non è necessario un utente con password. Per ulteriori informazioni, consulta Imposta una password utente del sistema operativo su un'istanza Linux.

Gestione dell'accesso con account alla console seriale EC2

Per impostazione predefinita, non è possibile accedere alla console seriale a livello di account. L'accesso alla console seriale a livello di account va concesso esplicitamente.

Argomenti

Concessione dell'autorizzazione agli utenti per gestire l'accesso con account

Per consentire agli utenti di gestire l'accesso con account alla console seriale EC2, è necessario concedere loro le autorizzazioni IAM necessarie.

La policy seguente concede le autorizzazioni per visualizzare lo stato dell'account e per consentire e impedire l'accesso con account alla console seriale EC2.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "ec2:GetSerialConsoleAccessStatus", "ec2:EnableSerialConsoleAccess", "ec2:DisableSerialConsoleAccess" ], "Resource": "*" } ] }

Per ulteriori informazioni, consulta Creazione di policy IAM nella Guida per l'utente di IAM.

Visualizzazione dello stato di accesso account alla console seriale

Per visualizzare lo stato di accesso con account alla console seriale (console)

Aprire la console Amazon EC2 all'indirizzo https://console.aws.amazon.com/ec2/

. -

Nel riquadro di navigazione a sinistra, selezionare EC2 Dashboard (Pannello di controllo EC2).

-

Da Attributi account, seleziona Console seriale EC2.

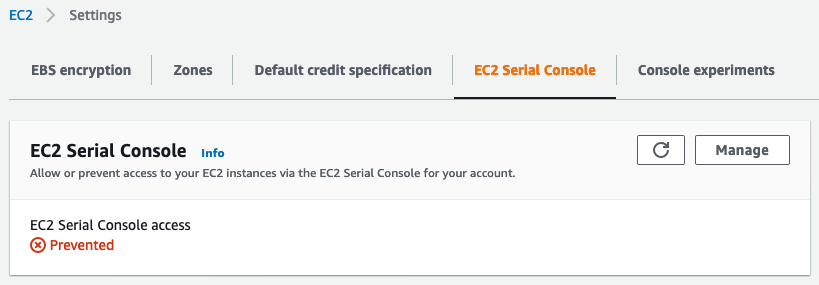

Il campo di Accesso alla console seriale EC2 indica se l'accesso con account è consentito o impedito.

La seguente schermata mostra che l'account non può utilizzare la console seriale EC2.

Per visualizzare lo stato di accesso con account alla console seriale (AWS CLI)

Utilizzare il comando get-serial-console-access-status per visualizzare lo stato di accesso all'account sulla console seriale.

aws ec2 get-serial-console-access-status --regionus-east-1

Nell'output seguente, true indica che all'account è consentito accedere alla console seriale.

{ "SerialConsoleAccessEnabled": true }

Concessione dell'accesso con account alla console seriale

Per concedere l'accesso con account alla console seriale (console)

Aprire la console Amazon EC2 all'indirizzo https://console.aws.amazon.com/ec2/

. -

Nel riquadro di navigazione a sinistra, selezionare EC2 Dashboard (Pannello di controllo EC2).

-

Da Attributi account, seleziona Console seriale EC2.

-

Scegliere Gestisci.

-

Per consentire l'accesso alla console seriale EC2 di tutte le istanze dell'account, seleziona la casella di controllo Consenti.

-

Scegliere Update (Aggiorna).

Per concedere l'accesso con account alla console seriale (AWS CLI)

Usa il enable-serial-console-accesscomando per consentire l'accesso dell'account alla console seriale.

aws ec2 enable-serial-console-access --regionus-east-1

Nell'output seguente, true indica che all'account è consentito accedere alla console seriale.

{ "SerialConsoleAccessEnabled": true }

Negare l'accesso con account alla console seriale

Per negare l'accesso con account alla console seriale (console)

Aprire la console Amazon EC2 all'indirizzo https://console.aws.amazon.com/ec2/

. -

Nel riquadro di navigazione a sinistra, selezionare EC2 Dashboard (Pannello di controllo EC2).

-

Da Attributi account, seleziona Console seriale EC2.

-

Scegliere Gestisci.

-

Per impedire l'accesso alla console seriale EC2 di tutte le istanze dell'account, deseleziona la casella di controllo Consenti.

-

Scegliere Update (Aggiorna).

Per negare l'accesso con account alla console seriale (AWS CLI)

Usa il disable-serial-console-accesscomando per impedire l'accesso dell'account alla console seriale.

aws ec2 disable-serial-console-access --regionus-east-1

Nell'output seguente, false indica che all'account viene negato l'accesso alla console seriale.

{ "SerialConsoleAccessEnabled": false }

Configurazione di policy IAM per l'accesso alla console seriale EC2

Per impostazione predefinita, gli utenti non hanno accesso alla console seriale. L'organizzazione deve configurare le policy IAM per concedere agli utenti di accedere. Per ulteriori informazioni, consulta Creazione di policy IAM nella Guida per l'utente di IAM.

Per l'accesso alla console seriale, crea un documento di policy JSON che includa l'operazione ec2-instance-connect:SendSerialConsoleSSHPublicKey. Questa operazione concede a un utente l'autorizzazione per eseguire il push della chiave pubblica al servizio della console seriale, che avvia una sessione della console. Consigliamo di limitare l'accesso a specifiche istanze EC2. In caso contrario, tutti gli utenti con questa autorizzazione potranno connettersi alla console seriale di tutte le istanze EC2.

Policy IAM di esempio

Consenti esplicitamente l'accesso alla console seriale

Per impostazione predefinita, nessuno ha accesso alla console seriale. Per concedere l'accesso alla console seriale, è necessario configurare una policy in modo da consentirlo esplicitamente. Si consiglia di configurare una policy che limiti l'accesso a istanze specifiche.

La seguente policy consente di accedere alla console seriale di un'istanza specifica, identificata dal relativo ID istanza.

Tieni presente che le operazioni DescribeInstances, DescribeInstanceTypes e GetSerialConsoleAccessStatus non supportano le autorizzazioni a livello di risorsa e pertanto tutte le risorse contrassegnate da * (asterisco) devono essere specificate per queste operazioni.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "AllowDescribeInstances", "Effect": "Allow", "Action": [ "ec2:DescribeInstances", "ec2:DescribeInstanceTypes", "ec2:GetSerialConsoleAccessStatus" ], "Resource": "*" }, { "Sid": "AllowinstanceBasedSerialConsoleAccess", "Effect": "Allow", "Action": [ "ec2-instance-connect:SendSerialConsoleSSHPublicKey" ], "Resource": "arn:aws:ec2:region:account-id:instance/i-0598c7d356eba48d7" } ] }

Negare esplicitamente l'accesso alla console seriale

La seguente policy IAM consente l'accesso alla console seriale di tutte le istanze, indicata con * (asterisco), e nega esplicitamente l'accesso alla console seriale di un'istanza specifica, identificata dal relativo ID.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "AllowSerialConsoleAccess", "Effect": "Allow", "Action": [ "ec2-instance-connect:SendSerialConsoleSSHPublicKey", "ec2:DescribeInstances", "ec2:DescribeInstanceTypes", "ec2:GetSerialConsoleAccessStatus" ], "Resource": "*" }, { "Sid": "DenySerialConsoleAccess", "Effect": "Deny", "Action": [ "ec2-instance-connect:SendSerialConsoleSSHPublicKey" ], "Resource": "arn:aws:ec2:region:account-id:instance/i-0598c7d356eba48d7" } ] }

Utilizzo di tag di risorse per controllare l'accesso alla console seriale

È possibile utilizzare i tag delle risorse per controllare l'accesso alla console seriale di un'istanza.

Il controllo degli accessi basato sugli attributi è una strategia di autorizzazione che definisce le autorizzazioni in base a tag che possono essere allegati a utenti e risorse. AWS Ad esempio, la policy seguente consente a un utente di avviare una connessione alla console seriale per un'istanza solo se il tag risorsa dell'istanza e il tag dell'entità hanno lo stesso valore SerialConsole per la chiave di tag.

Per ulteriori informazioni sull'utilizzo dei tag per controllare l'accesso alle AWS risorse, consulta Controlling access to AWS resources nella IAM User Guide.

Tieni presente che le operazioni DescribeInstances, DescribeInstanceTypes e GetSerialConsoleAccessStatus non supportano le autorizzazioni a livello di risorsa e pertanto tutte le risorse contrassegnate da * (asterisco) devono essere specificate per queste operazioni.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "AllowDescribeInstances", "Effect": "Allow", "Action": [ "ec2:DescribeInstances", "ec2:DescribeInstanceTypes", "ec2:GetSerialConsoleAccessStatus" ], "Resource": "*" }, { "Sid": "AllowTagBasedSerialConsoleAccess", "Effect": "Allow", "Action": [ "ec2-instance-connect:SendSerialConsoleSSHPublicKey" ], "Resource": "arn:aws:ec2:region:account-id:instance/*", "Condition": { "StringEquals": { "aws:ResourceTag/SerialConsole": "${aws:PrincipalTag/SerialConsole}" } } } ] }

Imposta una password utente del sistema operativo su un'istanza Linux

Nota

Questa sezione si applica solo alle istanze Linux.

È possibile connettersi alla console seriale senza utilizzare una password. Tuttavia, per utilizzare la console seriale per la risoluzione dei problemi di un'istanza Linux, l'istanza deve avere un utente del sistema operativo basato su password.

È possibile impostare la password per qualsiasi utente del sistema operativo, incluso l'utente root. Tieni presente che l'utente root può modificare tutti i file, mentre ogni utente del sistema operativo potrebbe avere autorizzazioni limitate.

È necessario impostare una password utente per ogni istanza per la quale si utilizzerà la console seriale. Si tratta di una procedura da eseguire una volta sola per ciascuna istanza.

Nota

Le seguenti istruzioni sono applicabili solo se l'istanza è stata avviata utilizzando un'AMI Linux fornita da AWS perché, per impostazione predefinita, le AMI fornite da non AWS sono configurate con un utente basato su password. Se l'istanza è stata avviata utilizzando un'AMI che dispone già della password utente root configurata, è possibile ignorare queste istruzioni.

Per impostare una password utente del sistema operativo su un'istanza Linux

-

Connettiti alla tua istanza. È possibile utilizzare qualsiasi metodo per il collegamento all'istanza ad eccezione del metodo di connessione della console seriale EC2.

-

Per impostare la password per un utente, utilizza il comando passwd. Nell'esempio seguente, l'utente è

root.[ec2-user ~]$sudo passwd rootDi seguito è riportato un output di esempio.

Changing password for user root. New password: -

Al prompt di

New password, specifica la nuova password. -

Al prompt, immetti di nuovo la password.