Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Interfacce di rete multiple per le tue istanze Amazon EC2

Il collegamento di più interfacce di rete a un'istanza risulta utile quando ti serve ciò che segue:

Gestione di rete

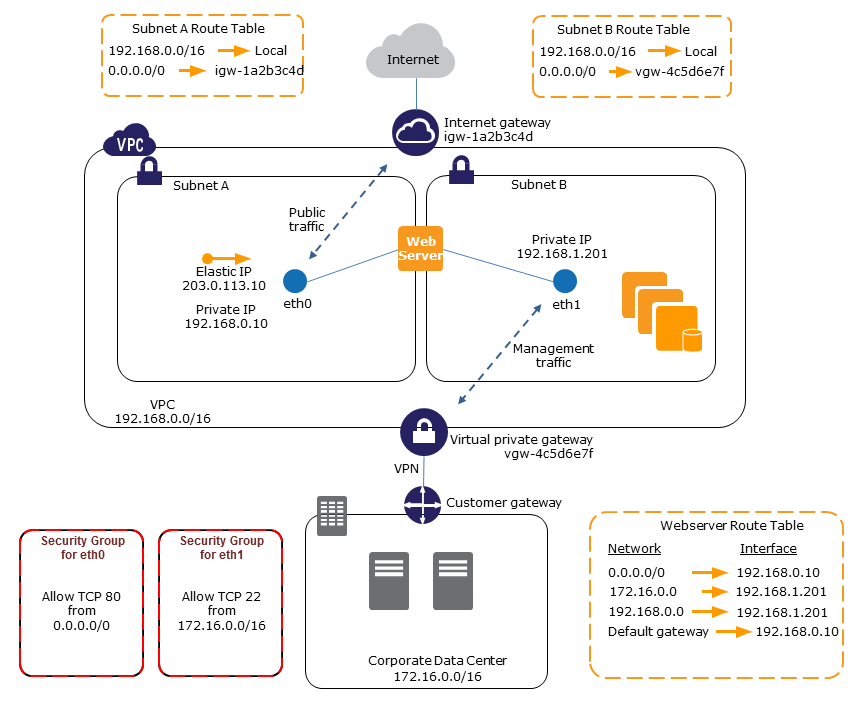

La seguente panoramica descrive una gestione di rete creata utilizzando più interfacce di rete.

Criteri

-

L'interfaccia di rete principale dell'istanza (ad esempio, eth0) gestisce il traffico pubblico.

-

L'interfaccia di rete secondaria sull'istanza (ad esempio, eth1) gestisce il traffico di gestione del backend. È connessa a una sottorete separata con controlli di accesso più restrittivi e si trova nella stessa zona di disponibilità dell'interfaccia di rete principale.

Impostazioni

-

L'interfaccia di rete principale, che può essere o meno dietro un sistema di bilanciamento del carico, ha un gruppo di sicurezza associato che consente l'accesso al server da Internet. Ad esempio, consenti le TCP porte 80 e 443 da 0.0.0.0/0 o dal load balancer.

-

All'interfaccia di rete secondaria è associato un gruppo di sicurezza che consente solo SSH l'accesso, avviato da una delle seguenti posizioni:

-

Un intervallo consentito di indirizzi IPVPC, all'interno o da Internet.

-

Una sottorete privata all'interno della stessa zona di disponibilità dell'interfaccia di rete principale.

-

Un gateway privato virtuale.

-

Nota

Per garantire le funzionalità di failover, prendi in considerazione l'utilizzo di un dispositivo privato secondario IPv4 per il traffico in entrata su un'interfaccia di rete. In caso di errore di un'istanza, è possibile spostare l'interfaccia e/o l'IPv4indirizzo privato secondario in un'istanza di standby.

Apparecchiature di rete e sicurezza

Alcuni dispositivi di rete e di sicurezza, come i sistemi di bilanciamento del carico, i server di traduzione degli indirizzi di rete (NAT) e i server proxy, preferiscono essere configurati con più interfacce di rete. Puoi creare e allegare interfacce di rete secondarie alle istanze che eseguono questi tipi di applicazioni e configurare interfacce aggiuntive con i loro indirizzi IP privati e pubblici, gruppi di sicurezza e controllo dell'origine/della destinazione.

Istanze dual-home con carichi di lavoro in sottoreti differenti

Puoi inserire un'interfaccia di rete su ciascun server Web che si connette a una rete di livello intermedio in cui si trova un server applicazioni. Anche il server applicazioni può essere di tipo dual-homed in una rete back-end (sottorete) in cui si trova il server di database. Anziché instradare i pacchetti di rete tramite istanze dual-homed, ogni istanza dual-homed riceve ed elabora le richieste sul front-end, stabilisce una connessione con il back-end, quindi invia le richieste ai server sulla rete back-end.

Istanze dual-homed con carichi di lavoro diversi nello stesso account VPCs

È possibile avviare un'EC2istanza in un'istanza VPC e collegarne una secondaria ENI da un'altraVPC, purché l'interfaccia di rete si trovi nella stessa zona di disponibilità dell'istanza. Ciò consente di creare istanze multi-homed VPCs con diverse configurazioni di rete e sicurezza. Non è possibile creare istanze multihomed in account diversi. VPCs AWS

Puoi utilizzare istanze dual-homed nei seguenti casi d'uso: VPCs

-

Supera le CIDR sovrapposizioni tra due VPCs che non possono essere collegate tra loro: puoi sfruttare un'istanza secondaria CIDR in a VPC e consentire a un'istanza di comunicare tra due intervalli IP non sovrapposti.

Connect multiple VPCs all'interno di un unico account: abilita la comunicazione tra singole risorse che normalmente sarebbero separate da VPC confini.

Soluzione economica a elevata disponibilità

Se l'esecuzione di una delle istanze che utilizzano una funzione specifica non riesce, la relativa interfaccia di rete può essere collegata a un'istanza hot standby preconfigurata per lo stesso ruolo in modo da consentire il rapido ripristino del servizio. Ad esempio, è possibile utilizzare un'interfaccia di rete come interfaccia di rete principale o secondaria per un servizio fondamentale come un'istanza di database o un'NATistanza. Se l'istanza non riesce, tu (o più probabilmente il codice eseguito per tuo conto) puoi collegare l'interfaccia di rete a un'istanza hot standby. Poiché l'interfaccia mantiene i propri indirizzi IP privati, gli indirizzi IP elastici e l'MACindirizzo, il traffico di rete inizia a fluire verso l'istanza di standby non appena si collega l'interfaccia di rete all'istanza sostitutiva. Gli utenti subiscono una breve perdita di connettività tra il momento in cui l'istanza si guasta e il momento in cui l'interfaccia di rete viene collegata all'istanza di standby, ma non sono necessarie modifiche alla tabella di routing o al DNS server.