Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Cloud privati virtuali per le tue EC2 istanze

Amazon Virtual Private Cloud (Amazon VPC) ti consente di definire una rete virtuale nella tua area logicamente isolata all'interno del AWS cloud, nota come cloud privato virtuale o VPC. Puoi creare AWS risorse, come EC2 istanze Amazon, nelle sottoreti del tuo VPC. Il VPC è molto simile a una rete tradizionale gestibile nel data center locale, ma con i vantaggi legati all'utilizzo dell'infrastruttura scalabile di AWS. Puoi configurare il VPC, selezionare l'intervallo di indirizzi IP, creare sottoreti e configurare tabelle di routing, gateway di rete e impostazioni di sicurezza. È possibile connettere le istanze del VPC a Internet o al proprio data center.

Indice

La tua impostazione predefinita VPCs

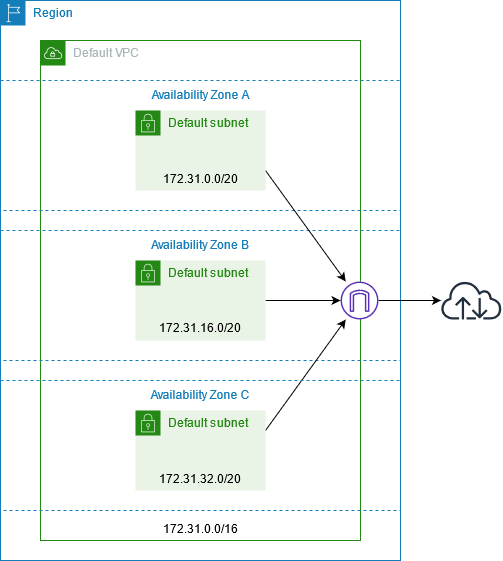

Quando crei il tuo AWS account, creiamo un VPC predefinito in ogni regione. Un VPC predefinito è un VPC già configurato e pronto all'uso. Ad esempio, esiste una sottorete di default per ciascuna zona di disponibilità in ogni VPC predefinito, un gateway Internet allegato al VPC e nella tabella di routing principale è presente un percorso che invia tutto il traffico (0.0.0.0/0) al Gateway Internet. Puoi modificare la configurazione predefinita VPCs in base alle tue esigenze. Ad esempio, è possibile aggiungere sottoreti e tabelle di routing.

Non predefinito VPCs

Invece di utilizzare un VPC predefinito per le risorse, è possibile creare un VPC proprio, come descritto in Creare un VPC nella Guida per l'utente di Amazon VPC.

Ecco alcuni aspetti da considerare quando crei un VPC per le tue EC2 istanze.

-

Puoi utilizzare il suggerimento predefinito per il blocco IPv4 CIDR o inserire il blocco CIDR richiesto dall'applicazione o dalla rete.

-

Per garantire una disponibilità elevata, è necessario creare sottoreti in più zone di disponibilità.

-

Se le istanze devono essere accessibili da Internet, procedi in uno dei seguenti modi:

-

Se le istanze possono trovarsi in una sottorete pubblica, aggiungi sottoreti pubbliche. Mantieni abilitate entrambe le opzioni DNS. Facoltativamente, puoi aggiungere sottoreti private adesso o in seguito.

-

Se le istanze devono trovarsi in una sottorete privata, aggiungi solo sottoreti private. È possibile aggiungere un gateway NAT per fornire l'accesso a Internet alle istanze nelle sottoreti private. Se le istanze inviano o ricevono un volume significativo di traffico tra zone di disponibilità, crea un gateway NAT in ogni zona di disponibilità. Altrimenti, è possibile creare un gateway NAT in una sola zona di disponibilità e avviare istanze che inviano o ricevono traffico tra zone nella stessa zona di disponibilità rispetto al gateway NAT.

-

Accesso a Internet

Le istanze avviate in una sottorete predefinita in un VPC predefinito hanno accesso a Internet, per impostazione predefinita VPCs sono configurate per assegnare indirizzi IP pubblici e nomi host DNS e la tabella di routing principale è configurata con un percorso verso un gateway Internet collegato al VPC.

Per le istanze avviate in sottoreti non predefinite VPCs, è possibile utilizzare una delle seguenti opzioni per garantire che le istanze avviate in queste sottoreti abbiano accesso a Internet:

-

Configurazione di un gateway Internet. Per ulteriori informazioni, consulta Collegamento delle sottoreti a Internet tramite un gateway Internet nella Guida per l'utente di Amazon VPC.

-

Configurazione di un Gateway NAT pubblico. Per ulteriori informazioni, consulta Accesso a Internet da una sottorete privata nella Guida per l'utente di Amazon VPC.

Sottoreti condivise

Quando avvii EC2 istanze in sottoreti VPC condivise, tieni presente quanto segue:

-

I partecipanti possono eseguire istanze in una sottorete condivisa specificando l'ID della sottorete condivisa. I partecipanti devono possedere eventuali interfacce di rete specificate.

-

I partecipanti possono avviare, interrompere, terminare e descrivere le istanze che hanno creato in una sottorete condivisa. I partecipanti non possono avviare, interrompere, terminare o descrivere le istanze create dal proprietario del VPC nella sottorete condivisa.

-

I proprietari del VPC non possono avviare, interrompere, terminare o descrivere le istanze create dai partecipanti in una sottorete condivisa.

-

I partecipanti possono connettersi a un'istanza in una sottorete condivisa utilizzando EC2 Instance Connect Endpoint. Il partecipante deve creare l'endpoint EC2 Instance Connect nella sottorete condivisa. I partecipanti non possono utilizzare un endpoint EC2 Instance Connect creato dal proprietario del VPC nella sottorete condivisa.

Per informazioni sulle EC2 risorse condivise di Amazon, consulta quanto segue:

Per ulteriori informazioni sulle sottoreti condivise, consultare Condivisione del VPC con altri account nella Guida per l'utente di Amazon VPC.

IPv6-solo sottoreti

Un' EC2 istanza avviata in una sottorete IPv6 -only riceve un IPv6 indirizzo ma non un indirizzo. IPv4 Tutte le istanze avviate in una sottorete IPv6 -only devono essere istanze basate su Nitro.