Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Tutorial: Creare una funzione Lambda @Edge di base (console)

Questo tutorial mostra come iniziare a usare Lambda @Edge creando e configurando una funzione Node.js di esempio che viene eseguita in. CloudFront Questo esempio aggiunge intestazioni di sicurezza HTTP a una risposta quando CloudFront recupera un file. (Ciò può migliorare la sicurezza e la privacy di un sito Web.)

Non è necessario il proprio sito Web per questo tutorial. Tuttavia, quando scegli di creare la tua soluzione Lambda @Edge, segui passaggi simili e scegli tra le stesse opzioni.

Fase 1: registrazione ad un Account AWS

Se non l'hai già fatto, iscriviti a un Account AWS. Per ulteriori informazioni, consulta Registrati per un Account AWS.

Fase 2: creare una distribuzione CloudFront

Prima di creare la funzione di esempio Lambda @Edge, è necessario disporre di un CloudFront ambiente con cui lavorare che includa un'origine da cui distribuire il contenuto.

Per questo esempio, crei una CloudFront distribuzione che utilizza un bucket Amazon S3 come origine per la distribuzione. Se disponi già di un ambiente da utilizzare, puoi saltare questa fase.

Per creare una CloudFront distribuzione con un'origine Amazon S3

-

Crea un bucket Amazon S3 con un file o due, ad esempio file di immagini, come contenuti di esempio. Se hai bisogno di aiuto, puoi procedere come descritto in Caricamento dei contenuti su Amazon S3. Assicurati di impostare le autorizzazioni per assegnare l'accesso pubblico in lettura agli oggetti nel bucket.

-

Crea una CloudFront distribuzione e aggiungi il tuo bucket S3 come origine, seguendo i passaggi in Creare una CloudFront distribuzione web. Se disponi già di una distribuzione, puoi aggiungere il bucket come origine di quella distribuzione.

Suggerimento

Annota l'ID della tua distribuzione. Più avanti in questo tutorial, quando aggiungi un CloudFront trigger per la tua funzione, devi scegliere l'ID per la tua distribuzione in un elenco a discesa, ad esempio.

E653W22221KDDL

Fase 3: creare la tua funzione

In questo passaggio, crei una funzione Lambda da un modello di blueprint nella console Lambda. La funzione aggiunge il codice per aggiornare le intestazioni di sicurezza nella tua distribuzione CloudFront.

Per creare una funzione Lambda

-

Accedi AWS Management Console e apri la console all'indirizzo. AWS Lambda https://console.aws.amazon.com/lambda/

Importante

Assicurati di trovarti negli Stati Uniti orientali 1 (Virginia settentrionale) ( Regione AWS us-east-1). È necessario essere in questa regione per creare funzioni Lambda@Edge.

-

Selezionare Create function (Crea funzione).

-

Nella pagina Crea funzione, scegli Usa un blueprint, quindi filtra i blueprint inserendoli nel campo di CloudFront ricerca.

cloudfrontNota

CloudFront i blueprint sono disponibili solo nella regione US-east-1 (Virginia settentrionale) (us-east-1).

-

Scegliete il blueprint Modify HTTP Response Header come modello per la vostra funzione.

-

Immettere le seguenti informazioni sulla funzione:

-

Nome della funzione: inserisci un nome per la tua funzione.

-

Ruolo di esecuzione: scegli come impostare le autorizzazioni per la tua funzione. Per utilizzare il modello di policy di autorizzazione di base consigliato da Lambda @Edge, scegli Crea un nuovo ruolo dai AWS modelli di policy.

-

Nome del ruolo: inserisci un nome per il ruolo creato dal modello di policy.

-

Modelli di policy: Lambda aggiunge automaticamente i permessi del modello di policy Basic Lambda @Edge perché hai scelto un CloudFront blueprint come base per la tua funzione. Questo modello di policy aggiunge le autorizzazioni per i ruoli di esecuzione che consentono di CloudFront eseguire la funzione Lambda per te CloudFront in diverse località del mondo. Per ulteriori informazioni, consulta Configura le autorizzazioni e i ruoli IAM per Lambda @Edge.

-

-

Scegli Crea funzione nella parte inferiore della pagina.

-

Nel riquadro Deploy to Lambda @Edge visualizzato, scegli Annulla. (Per questo tutorial, devi modificare il codice della funzione prima di distribuirla su Lambda @Edge.)

-

Scorri verso il basso fino alla sezione Codice sorgente della pagina.

-

Sostituire il codice modello con una funzione che modifica le intestazioni di sicurezza restituite dall'origine. Ad esempio, puoi usare un codice simile a quanto segue:

'use strict'; export const handler = (event, context, callback) => { //Get contents of response const response = event.Records[0].cf.response; const headers = response.headers; //Set new headers headers['strict-transport-security'] = [{key: 'Strict-Transport-Security', value: 'max-age= 63072000; includeSubdomains; preload'}]; headers['content-security-policy'] = [{key: 'Content-Security-Policy', value: "default-src 'none'; img-src 'self'; script-src 'self'; style-src 'self'; object-src 'none'"}]; headers['x-content-type-options'] = [{key: 'X-Content-Type-Options', value: 'nosniff'}]; headers['x-frame-options'] = [{key: 'X-Frame-Options', value: 'DENY'}]; headers['x-xss-protection'] = [{key: 'X-XSS-Protection', value: '1; mode=block'}]; headers['referrer-policy'] = [{key: 'Referrer-Policy', value: 'same-origin'}]; //Return modified response callback(null, response); }; -

Scegli File, Salva per salvare il codice aggiornato.

-

Seleziona Deploy (Implementa).

Passa alla sezione successiva per aggiungere un CloudFront trigger per eseguire la funzione.

Fase 4: Aggiungere un CloudFront trigger per eseguire la funzione

Ora che hai una funzione Lambda per aggiornare le intestazioni di sicurezza, configura il CloudFront trigger per eseguire la funzione in modo da aggiungere le intestazioni in qualsiasi risposta CloudFront ricevuta dall'origine per la tua distribuzione.

Per configurare il CloudFront trigger per la tua funzione

-

Nella console Lambda, nella pagina di panoramica delle funzioni per la tua funzione, scegli Aggiungi trigger.

-

Per la configurazione di Trigger, scegli CloudFront.

-

Scegli Distribuisci su Lambda @Edge.

-

Nel riquadro Deploy to Lambda @Edge, in CloudFront Configura trigger, inserisci le seguenti informazioni:

-

Distribuzione: l'ID di CloudFront distribuzione da associare alla funzione. Nell'elenco a discesa, scegli l'ID di distribuzione.

-

Comportamento della cache: il comportamento della cache da utilizzare con il trigger. Per questo esempio, lascia il valore impostato su *, che applica a tutte le richieste il comportamento cache predefinito della distribuzione. Per ulteriori informazioni, consulta Cache Behavior Settings (Impostazioni del comportamento della cache) nell'argomento Riferimento a tutte le impostazioni di distribuzione.

-

CloudFront evento — Il trigger che specifica quando viene eseguita la funzione. Vogliamo che la funzione security headers venga eseguita ogni volta che CloudFront restituisce una risposta dall'origine. Nell'elenco a discesa, scegli Origin response. Per ulteriori informazioni, consulta Aggiungere trigger per una funzione Lambda @Edge.

-

-

Seleziona la casella di controllo Confirm deploy to Lambda @Edge.

-

Scegli Deploy per aggiungere il trigger e replicare la funzione in diverse sedi in tutto il mondo. AWS

-

Attendi che la funzione venga replicata. Questo richiede in genere diversi minuti.

È possibile controllare se la replica è terminata accedendo alla console CloudFront

e visualizzando la distribuzione: Attendi che lo stato della distribuzione passi da Deploying a una data e un'ora, il che significa che la funzione è stata replicata. Quindi segui la procedura nella sezione successiva per verificare che la funzione sia attiva.

Fase 5: verificare che la funzione venga eseguita

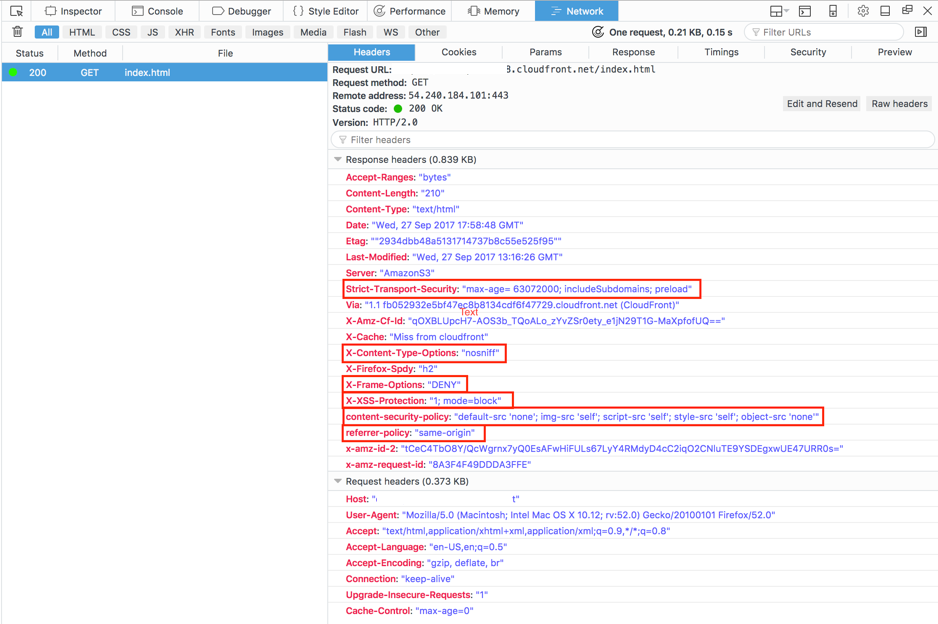

Ora che hai creato la funzione Lambda e configurato un trigger per eseguirla per una CloudFront distribuzione, assicurati che la funzione stia ottenendo ciò che ti aspetti. In questo esempio, controlliamo le intestazioni HTTP restituite da CloudFront, per assicurarci che vengano aggiunte le intestazioni di sicurezza.

Per verificare che la funzione Lambda@Edge aggiunga le intestazioni di sicurezza

-

In un browser, digita l'URL di un file del tuo S3 bucket. Ad esempio, puoi usare un URL simile a

https://d111111abcdef8.cloudfront.net/image.jpg.Per ulteriori informazioni sul nome di CloudFront dominio da utilizzare nell'URL del file, consulta. Personalizza il formato URL per i file in CloudFront

-

Apri la barra degli strumenti per sviluppatori del tuo browser Web. Ad esempio, nella finestra del browser in Chrome, apri il menu contestuale (pulsante destro del mouse) e scegli Inspect (Ispeziona).

-

Scegliere la scheda Network (Rete).

-

Ricarica la pagina per visualizzare l'immagine e quindi scegli una richiesta HTTP nel riquadro a sinistra. Vedrai le intestazioni HTTP visualizzate in un riquadro separato.

-

Scorri l'elenco delle intestazioni HTTP per verificare che le intestazioni di sicurezza previste vi siano incluse. Ad esempio, potresti vedere intestazioni simili a quelle mostrate nella schermata seguente:

Se le intestazioni di sicurezza sono incluse nel tuo elenco di intestazioni, è perfetto: hai creato la tua prima funzione Lambda@Edge. Se CloudFront restituisce errori o se ci sono altri problemi, procedi con il passaggio successivo per risolverli.

Fase 6: risolvere i problemi

Se CloudFront restituisce errori o non aggiunge le intestazioni di sicurezza come previsto, puoi esaminare l'esecuzione della funzione esaminando Logs. CloudWatch Assicurati di utilizzare i log archiviati nella posizione più vicina alla AWS posizione in cui viene eseguita la funzione.

Ad esempio, se visualizzi il file da Londra, prova a cambiare la regione nella CloudWatch console in Europa (Londra).

Per esaminare i log CloudWatch per la funzione Lambda@Edge

Accedi a AWS Management Console e apri la CloudWatch console all'indirizzo https://console.aws.amazon.com/cloudwatch/

. -

Cambia regione nella posizione visualizzata quando visualizzi il file nel browser. Questo è dove la funzione è in esecuzione.

-

Nel riquadro sinistro, scegli Logs (Log) per visualizzare i log per la tua distribuzione.

Per ulteriori informazioni, consulta Monitora le CloudFront metriche con Amazon CloudWatch.

Fase 7: eliminare le risorse di esempio

Se hai creato un bucket Amazon S3 e una CloudFront distribuzione solo per questo tutorial, elimina le AWS risorse che hai allocato in modo da non addebitare più costi. Dopo aver eliminato le AWS risorse, i contenuti che hai aggiunto non sono più disponibili.

Attività

Elimina il bucket S3

Prima di eliminare il bucket Amazon S3 in uso, accertarsi che le attività di registrazione siano disattivate per quel bucket. Altrimenti, AWS continua a scrivere i log nel bucket mentre lo elimini.

Per disattivare il log per un bucket

Apri la console Amazon S3 all'indirizzo. https://console.aws.amazon.com/s3/

-

Seleziona il bucket, quindi Proprietà.

-

Da Properties (Proprietà), selezionare Log.

-

Deseleziona la casella Attivato.

-

Scegliere Save (Salva).

È possibile ora eliminare il bucket. Per ulteriori informazioni, consulta Eliminazione di un bucket nella Guida per l'utente della console di Amazon Simple Storage Service.

Eliminazione della funzione Lambda

Per istruzioni su come eliminare l'associazione di funzioni Lambda e, facoltativamente, la funzione stessa, vedere. Eliminare funzioni e repliche Lambda @Edge

Eliminare la distribuzione CloudFront

Prima di eliminare una CloudFront distribuzione, è necessario disattivarla. Una distribuzione disattivata non è più funzionante e non accumula addebiti. Puoi attivare una distribuzione disattivata in qualsiasi momento. Una volta eliminata una distribuzione disattivata, non è più disponibile.

Per disabilitare ed eliminare una CloudFront distribuzione

Apri la CloudFront console all'indirizzohttps://console.aws.amazon.com/cloudfront/v4/home

. -

Selezionare la distribuzione che si vuole disattivare e scegliere Disable (Disattiva).

-

Quando viene richiesta la conferma, seleziona Sì, disattiva.

-

Selezionare la distribuzione disattivata e scegliere Delete (Elimina).

-

Quando viene richiesta la conferma, seleziona Sì, elimina.

Informazioni correlate

Ora che hai un'idea di come operano le funzioni Lambda@Edge, puoi approfondire i concetti consultando queste risorse: