Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Le migliori pratiche per connettere Amazon ECS ai AWS servizi dall'interno del tuo VPC

ECSAffinché Amazon funzioni correttamente, l'agente ECS container Amazon in esecuzione su ciascun host deve comunicare con il piano di ECS controllo di Amazon. Se memorizzi le immagini dei container in AmazonECR, gli EC2 host Amazon devono comunicare con l'endpoint del ECR servizio Amazon e con Amazon S3, dove sono archiviati i livelli di immagine. Se utilizzi altri AWS servizi per la tua applicazione containerizzata, come i dati persistenti archiviati in DynamoDB, ricontrolla che anche questi servizi dispongano del supporto di rete necessario.

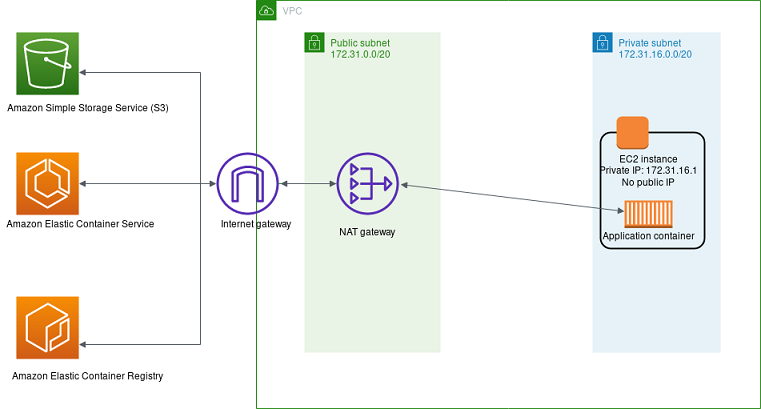

NATGateway

L'utilizzo di un NAT gateway è il modo più semplice per garantire che le tue ECS attività su Amazon possano accedere ad altri AWS servizi. Per ulteriori informazioni su questo approccio, consultaSottorete e gateway privati NAT.

Di seguito sono riportati gli svantaggi dell'utilizzo di questo approccio:

-

Non è possibile limitare le destinazioni con cui il NAT gateway può comunicare. Inoltre, non puoi limitare le destinazioni verso cui il tuo livello di backend può comunicare senza interrompere tutte le comunicazioni in uscita dal tuo. VPC

-

NATi gateway addebitano un costo per ogni GB di dati in transito. Se utilizzi il NAT gateway per una delle seguenti operazioni, ti verrà addebitato un costo per ogni GB di larghezza di banda:

-

Scaricamento di file di grandi dimensioni da Amazon S3

-

Esecuzione di un volume elevato di query di database su DynamoDB

-

Estrarre immagini da Amazon ECR

Inoltre, i NAT gateway supportano 5 Gbps di larghezza di banda e scalano automaticamente fino a 45 Gbps. Se si esegue il routing attraverso un unico NAT gateway, le applicazioni che richiedono connessioni a larghezza di banda molto elevata potrebbero incontrare vincoli di rete. Come soluzione alternativa, puoi dividere il carico di lavoro su più sottoreti e assegnare a ciascuna sottorete il proprio gateway. NAT

-

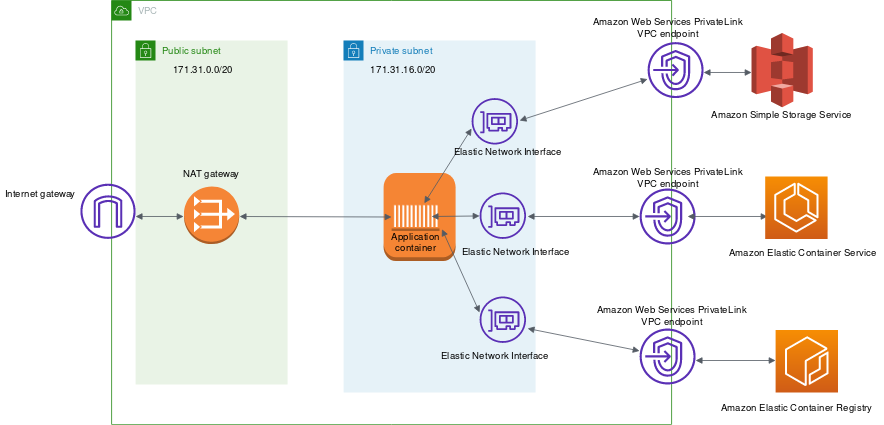

AWS PrivateLink

AWS PrivateLink fornisce connettività privata tra VPCs i AWS servizi e le reti locali senza esporre il traffico alla rete Internet pubblica.

Un VPC endpoint consente connessioni private tra i servizi VPC e i AWS servizi endpoint supportati. VPC Il traffico tra il tuo VPC e l'altro servizio non esce dalla rete Amazon. Un VPC endpoint non richiede un gateway Internet, un gateway privato virtuale, un NAT dispositivo, VPN una connessione o una AWS Direct Connect connessione. Le tue EC2 istanze Amazon VPC non richiedono indirizzi IP pubblici per comunicare con le risorse del servizio.

Il diagramma seguente mostra come funziona la comunicazione con i AWS servizi quando si utilizzano gli VPC endpoint anziché un gateway Internet. AWS PrivateLink fornisce interfacce di rete elastiche (ENIs) all'interno della sottorete e le regole di VPC routing vengono utilizzate per inviare qualsiasi comunicazione al nome host del servizio tramiteENI, direttamente al servizio di destinazione. AWS Questo traffico non deve più utilizzare il NAT gateway o il gateway Internet.

Di seguito sono riportati alcuni degli VPC endpoint più comuni utilizzati con il ECS servizio Amazon.

Molti altri AWS servizi supportano gli VPC endpoint. Se fai un uso intensivo di qualsiasi AWS servizio, dovresti cercare la documentazione specifica per quel servizio e scoprire come creare un VPC endpoint per quel traffico.