Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Scenari per l'accesso a un cluster di DB in un VPC

Amazon Aurora supporta i seguenti scenari per l'accesso a un cluster di DB in un: VPC

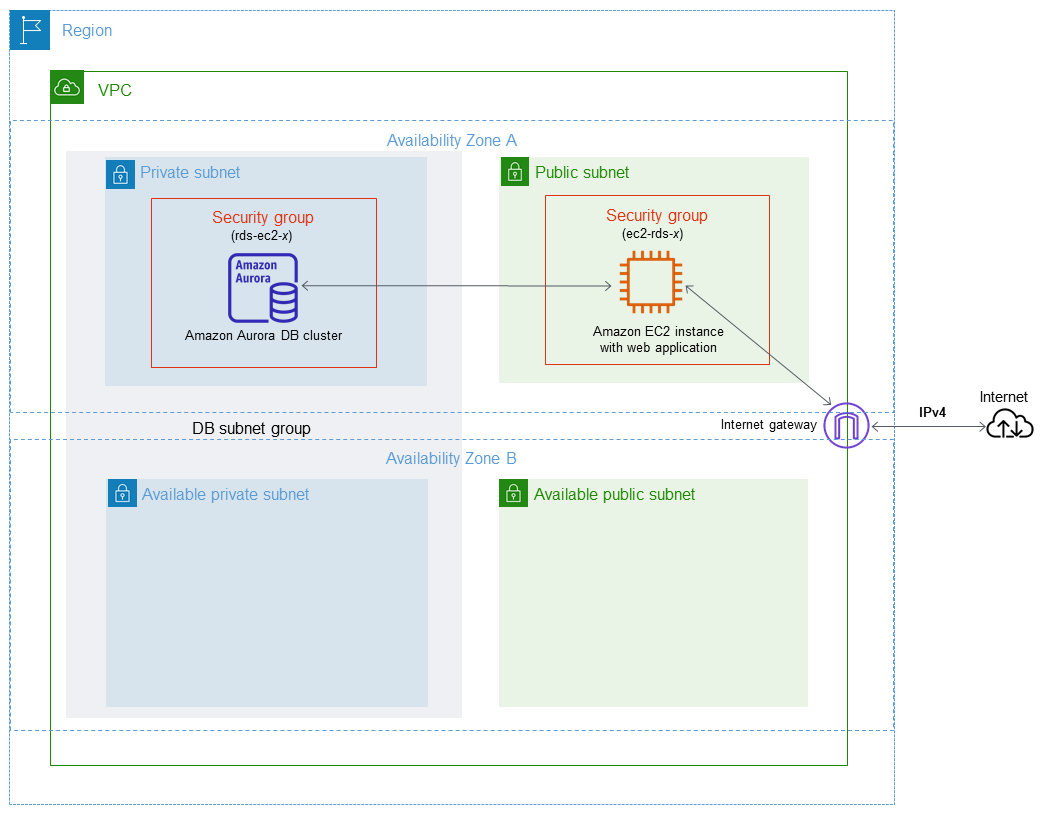

Un cluster di DB in un VPC ambiente accessibile da un'EC2istanza Amazon nello stesso VPC

Un uso comune di un cluster di DB in a VPC consiste nel condividere i dati con un server di applicazioni in esecuzione in un'EC2istanza Amazon nella stessa istanzaVPC.

Il seguente diagramma mostra questo scenario.

Il modo più semplice per gestire l'accesso tra EC2 istanze e cluster di DB all'interno degli stessi cluster VPC consiste nel fare quanto segue:

-

Crea un gruppo VPC di sicurezza per i cluster DB. Questo gruppo di sicurezza può essere usato per limitare l'accesso ai cluster database. Ad esempio, puoi creare una regola personalizzata per questo gruppo di sicurezza. Ciò potrebbe consentire TCP l'accesso utilizzando la porta assegnata al cluster di DB al momento della creazione e un indirizzo IP utilizzato per accedere al cluster di DB per lo sviluppo o per altri scopi.

-

Crea un gruppo VPC di sicurezza per le tue EC2 istanze (server Web e client). Questo gruppo di sicurezza può, se necessario, consentire l'accesso all'EC2istanza da Internet utilizzando la tabella VPC di routing. Ad esempio, è possibile impostare regole su questo gruppo di sicurezza per consentire TCP l'accesso all'EC2istanza tramite la porta 22.

-

Crea regole personalizzate nel gruppo di sicurezza per i cluster DB che consentono le connessioni dal gruppo di sicurezza che hai creato per le tue EC2 istanze. Queste regole potrebbero consentire a qualsiasi membro del gruppo di sicurezza di accedere ai cluster database.

È disponibile una sottorete pubblica e privata aggiuntiva in una zona di disponibilità separata. Un gruppo di sottoreti RDS DB richiede una sottorete in almeno due zone di disponibilità. La sottorete aggiuntiva semplifica il passaggio a un'implementazione Multi-AZ di un'istanza DB in futuro.

Per un tutorial che mostra come creare una VPC con sottoreti pubbliche e private per questo scenario, vedi. Tutorial: Creazione di un Amazon VPC da utilizzare con un cluster database (solo IPv4)

Suggerimento

Puoi configurare automaticamente la connettività di rete tra un'EC2istanza Amazon e un cluster di DB quando crei il cluster di DB. Per ulteriori informazioni, consulta Configura la connettività di rete automatica con un'istanza EC2.

Per creare una regola in un gruppo VPC di sicurezza che consenta le connessioni da un altro gruppo di sicurezza, procedi come segue:

-

Accedi a AWS Management Console e apri la VPC console Amazon all'indirizzo https://console.aws.amazon.com/vpc.

-

Fai clic su Security Groups (Gruppi di sicurezza) nel pannello di navigazione.

-

Scegli o crea un gruppo di sicurezza per il quale desideri concedere l'accesso ai membri di un altro gruppo di sicurezza. Nello scenario precedente, questo è il gruppo di sicurezza utilizzato per i cluster database. Seleziona la scheda Regole in entrata, quindi scegli Modifica regola.

-

Nella scheda Modifica regole in entrata, seleziona Aggiungi regola.

-

Per Tipo, scegli la voce che corrisponde alla porta utilizzata quando hai creato il cluster di /Aurora.

-

Nella casella Origine iniziare a digitare l'ID del gruppo di sicurezza, che elenca i gruppi di sicurezza corrispondenti. Scegli il gruppo di sicurezza con i membri che desideri abbiano accesso alle risorse protette da questo gruppo di sicurezza. Nello scenario precedente, questo è il gruppo di sicurezza utilizzato per l'istanza. EC2

-

Se necessario, ripeti i passaggi del TCP protocollo creando una regola con Tutto TCP come Tipo e il gruppo di sicurezza nella casella Origine. Se intendi utilizzare il UDP protocollo, crea una regola con All UDP come Type e il tuo gruppo di sicurezza in Source.

-

Scegliere Salva regole.

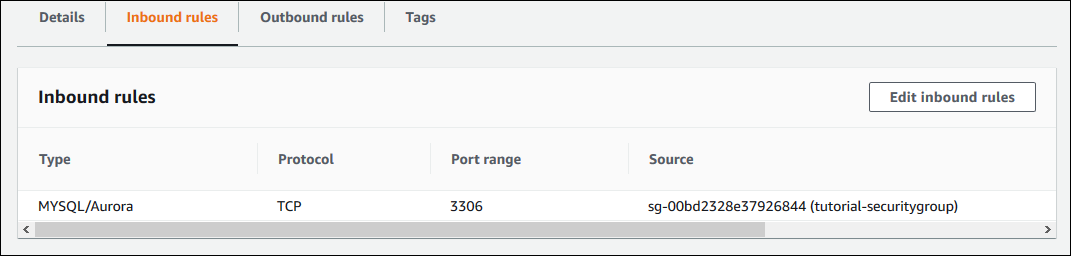

Nella schermata seguente viene illustrata una regola in entrata con un gruppo di sicurezza per la relativa origine.

Per ulteriori informazioni sulla connessione all' del cluster DB dalla propria EC2 istanza, consulta .

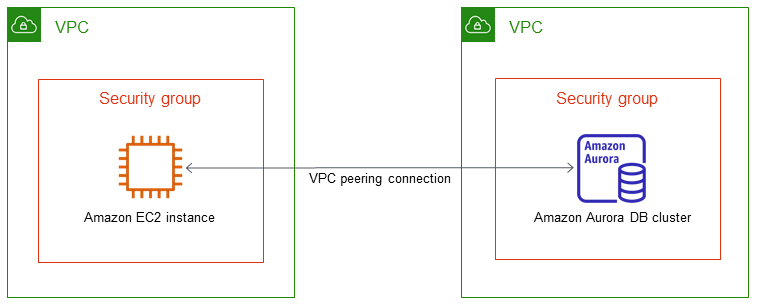

Un cluster di DB in un'istanza a VPC cui accede un'EC2istanza in un'altra VPC

Il seguente diagramma mostra questo scenario.

Una connessione VPC peering è una connessione di rete tra due VPCs che consente di instradare il traffico tra di esse utilizzando indirizzi IP privati. Le risorse di entrambe VPC possono comunicare tra loro come se si trovassero all'interno della stessa rete. È possibile creare una connessione VPC peering tra il proprio accountVPCs, con un VPC altro AWS account o con un VPC altro Regione AWS. Per ulteriori informazioni sul VPC peering, consulta la sezione VPCpeering nella Amazon Virtual Private Cloud User Guide.

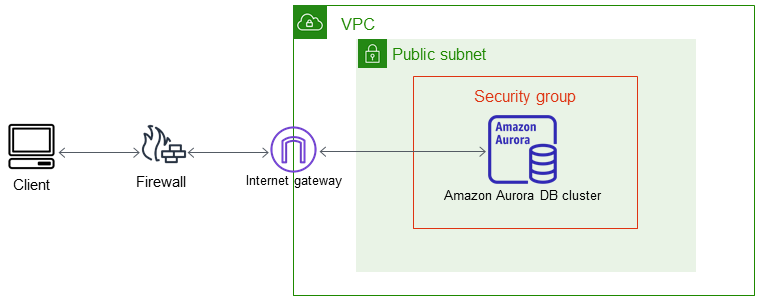

Un cluster di DB in un VPC ambiente accessibile da un'applicazione client tramite Internet

Per accedere ai cluster di DB in un VPC da un'applicazione client tramite Internet, è necessario configurare un'VPCunica sottorete pubblica e un gateway Internet per consentire la comunicazione su Internet.

Il seguente diagramma mostra questo scenario.

È consigliabile utilizzare la seguente configurazione:

-

A VPC di dimensione /16 (ad esempioCIDR: 10.0.0.0/16). Questa dimensione fornisce indirizzi 65.536 indirizzi IP privati.

-

Una sottorete di dimensione /24 (ad esempio: 10.0.0.0/24). CIDR Questa dimensione fornisce 256 indirizzi IP privati.

-

Un cluster di Aurora DB associato alla sottorete VPC e alla sottorete. Amazon RDS assegna un indirizzo IP all'interno della sottorete al cluster di DB.

-

Un gateway Internet che collega Internet e VPC ad altri AWS prodotti.

-

Un gruppo di sicurezza associato al cluster database. Le regole in entrata del gruppo di sicurezza consentono all'applicazione client di accedere al cluster database.

Per informazioni sulla creazione di cluster di DB in aVPC, vedere. Creazione di un cluster database in un VPC

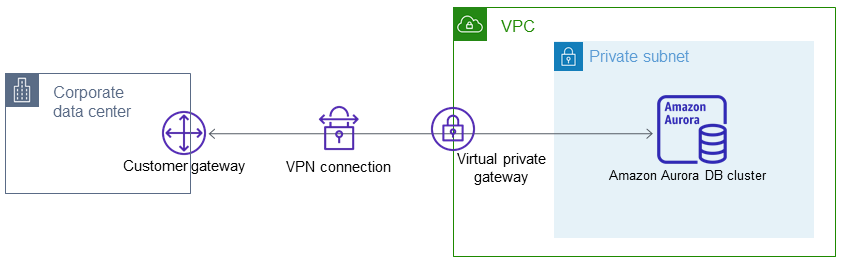

Un cluster di DB in una rete a VPC cui si accede da una rete privata

Se il cluster database non è accessibile pubblicamente, sono disponibili le seguenti opzioni per consentire l'accesso da una rete privata:

-

Una AWS Site-to-Site VPN connessione. Per ulteriori informazioni, consulta What is AWS Site-to-Site VPN?

-

Una AWS Direct Connect connessione. Per ulteriori informazioni, vedi Cos'è AWS Direct Connect?

-

Una AWS Client VPN connessione. Per ulteriori informazioni, consulta What is AWS Client VPN?

Il diagramma seguente mostra uno scenario con una AWS Site-to-Site VPN connessione.

Per ulteriori informazioni, consulta Riservatezza del traffico Internet.