Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Utilizzo delle crittografia password SCRAM per PostgreSQL

Il Salted Challenge Response Authentication Mechanism (SCRAM) è un'alternativa all'algoritmo Message Digest (MD5) predefinito di PostgreSQL per la crittografia delle password. Il meccanismo di autenticazione SCRAM è considerato più sicuro di. MD5 Per ulteriori informazioni su questi due diversi approcci di protezione delle password, consulta la sezione relativa alla autenticazione password

Si consiglia di utilizzare SCRAM anziché MD5 come schema di crittografia delle password per il cluster DB. l'istanza database RDS per PostgreSQL. È un meccanismo crittografico di richiesta/risposta che utilizza l'algoritmo scram-sha-256 per l'autenticazione e la crittografia delle password.

Potrebbe essere necessario aggiornare le librerie per le applicazioni client per supportare SCRAM. Ad esempio, le versioni JDBC precedenti alla 42.2.0 non supportano SCRAM. Per ulteriori informazioni, consulta PostgreSQL JDBC Driver

RDS per PostgreSQL versione 13.1 e successive supportano scram-sha-256. Queste versioni consentono inoltre di configurare l'istanza database per richiedere SCRAM, come illustrato nelle procedure seguenti.

Configurazione di istanza database di RDS per PostgreSQL per richiedere SCRAM

puoi richiedere che l'istanza database di RDS per PostgreSQL accetti solo password che utilizzano l'algoritmo scram-sha-256.

Importante

Per i proxy RDS esistenti con database PostgreSQL, se si modifica l'autenticazione del database in modo da utilizzare solo SCRAM, il proxy diventa non disponibile per un massimo di 60 secondi. Per evitare il problema, procedi in uno dei seguenti modi:

-

Assicurati che il database consenta entrambe le autenticazioni

SCRAMeMD5. -

Per utilizzare solo l'autenticazione

SCRAM, crea un nuovo proxy, esegui la migrazione del traffico dell'applicazione sul nuovo proxy, quindi elimina il proxy precedentemente associato al database.

Prima di apportare modifiche al sistema, assicurati di comprendere il processo completo, come segue:

-

Ottieni informazioni su tutti i ruoli e la crittografia password per tutti gli utenti del database.

-

Verifica le impostazioni dei parametri per l'istanza database di RDS per PostgreSQL per i parametri che controllano la crittografia password.

-

Se l'istanza database di RDS per PostgreSQL utilizza un gruppo di parametri predefinito, devi creare un gruppo di parametri database e applicarlo all'istanza database di RDS per PostgreSQL in modo da poter modificare i parametri quando necessario. Se l'istanza database di RDS per PostgreSQL utilizza un gruppo di parametri personalizzati, puoi modificare i parametri necessari in seguito nel processo, in base alle esigenze.

-

Modifica il parametro

password_encryptioninscram-sha-256. -

Invia una notifica a tutti gli utenti del database per informarli che devono aggiornare le password. Esegui la stessa operazione per l'account

postgres. Le nuove password sono crittografate e archiviate utilizzando l'algoritmo scram-sha-256. -

Verifica che tutte le password siano crittografate utilizzando come il tipo di crittografia.

-

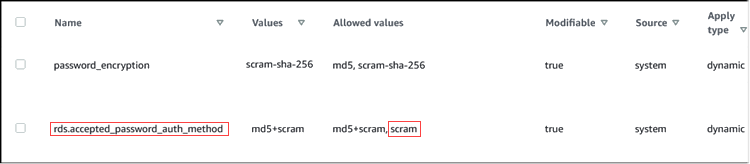

Se tutte le password utilizzano scram-sha-256, puoi modificare il

rds.accepted_password_auth_methoddamd5+scramascram-sha-256.

avvertimento

Dopo aver modificato rds.accepted_password_auth_method in scram-sha-256, gli eventuali utenti (ruoli) con password crittografate md5 non potranno connettersi.

Preparazione alla richiesta di SCRAM per l'istanza database di RDS per PostgreSQL

Prima di apportare modifiche all'istanza database RDS per PostgreSQL, controlla tutti gli account utente del database esistenti. Inoltre, controlla il tipo di crittografia utilizzato per le password. Puoi eseguire queste attività utilizzando l'estensione rds_tools. Per vedere quali versioni di PostgreSQL sono rds_tools supportate, consulta Versioni di estensione per Amazon RDS for PostgreSQL.

Per ottenere un elenco di utenti del database (ruoli) e metodi di crittografia password

-

Utilizza

psqlper connetterti all'istanza database RDS per PostgreSQL, come mostrato di seguito.psql --host=db-name.111122223333.aws-region.rds.amazonaws.com --port=5432 --username=postgres --password -

Installa l'estensione

rds_tools.postgres=>CREATE EXTENSION rds_tools;CREATE EXTENSION -

Ottieni un elenco di ruoli e crittografia.

postgres=>SELECT * FROM rds_tools.role_password_encryption_type();L'output visualizzato è simile al seguente.

rolname | encryption_type ----------------------+----------------- pg_monitor | pg_read_all_settings | pg_read_all_stats | pg_stat_scan_tables | pg_signal_backend | lab_tester | md5 user_465 | md5 postgres | md5 (8 rows)

Creazione di un gruppo di parametri DB personalizzato

Nota

Se l'istanza database di RDS per PostgreSQL utilizza già un gruppo di parametri personalizzati, non è necessario crearne uno nuovo.

Per una panoramica dei gruppi di parametri per Amazon RDS, consulta Utilizzo dei parametri sull'istanza database RDS for PostgreSQL.

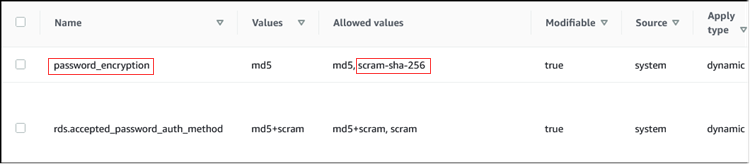

Il tipo di crittografia password utilizzato per le password è impostato in un parametro, password_encryption. La crittografia consentita dall'istanza database di RDS per PostgreSQL è impostata in un altro parametro, rds.accepted_password_auth_method. La modifica di uno di questi rispetto ai valori predefiniti richiede la creazione di un gruppo di parametri database personalizzato e l'applicazione all'istanza.

Per ulteriori informazioni, consulta

Ora puoi associare il gruppo di parametri personalizzati all'istanza database.

Creare un gruppo di parametri database personalizzato

-

Utilizza il comando CLI

create-db-parameter-groupper creare il gruppo di parametri database personalizzato. Questo esempio utilizzapostgres13come l'origine per questo gruppo di parametri personalizzati.Per LinuxmacOS, oUnix:

aws rds create-db-parameter-group --db-parameter-group-name 'docs-lab-scram-passwords' \ --db-parameter-group-family postgres13 --description 'Custom parameter group for SCRAM'Per Windows:

aws rds create-db-parameter-group --db-parameter-group-name "docs-lab-scram-passwords" ^ --db-parameter-group-family postgres13 --description "Custom DB parameter group for SCRAM" -

Utilizza il comando CLI

modify-db-instanceper applicare questo gruppo di parametri personalizzati al cluster database RDS per PostgreSQL.Per LinuxmacOS, oUnix:

aws rds modify-db-instance --db-instance-identifier 'your-instance-name' \ --db-parameter-group-name "docs-lab-scram-passwordsPer Windows:

aws rds modify-db-instance --db-instance-identifier "your-instance-name" ^ --db-parameter-group-name "docs-lab-scram-passwordsPer ripetere la sincronizzazione dell'istanza database RDS per PostgreSQL con il gruppo di parametri DB personalizzato, è necessario riavviare l'istanza principale e tutte le altre istanze del cluster. Per ridurre al minimo l'impatto sugli utenti, pianifica questa operazione in modo che si verifichi durante la normale finestra di manutenzione.

Configurazione della crittografia password per utilizzare SCRAM

Il meccanismo di crittografia password utilizzato da un'istanza database RDS per PostgreSQL è impostato nel gruppo di parametri DB nel parametro password_encryption. I valori consentiti sono unset, md5 o scram-sha-256. Il valore predefinito dipende dalla versione di RDS per PostgreSQL come segue:

-

RDS per PostgreSQL 14 e versioni successive: l'impostazione predefinita è

scram-sha-256 -

RDS per PostgreSQL 13: l'impostazione predefinita è

md5

Con un gruppo di parametri database personalizzato collegato all'istanza database di RDS per PostgreSQL, puoi modificare i valori per il parametro di crittografia password.

Per modificare l'impostazione di crittografia password in scram-sha-256

-

Modifica il valore della crittografia password in scram-sha-256, come mostrato di seguito. La modifica può essere applicata immediatamente perché il parametro è dinamico, quindi non è necessario un riavvio per rendere effettiva la modifica.

Per LinuxmacOS, oUnix:

aws rds modify-db-parameter-group --db-parameter-group-name \ 'docs-lab-scram-passwords' --parameters 'ParameterName=password_encryption,ParameterValue=scram-sha-256,ApplyMethod=immediate'Per Windows:

aws rds modify-db-parameter-group --db-parameter-group-name ^ "docs-lab-scram-passwords" --parameters "ParameterName=password_encryption,ParameterValue=scram-sha-256,ApplyMethod=immediate"

Migrazione delle password per i ruoli utente in SCRAM

Puoi migrare le password per i ruoli utente a SCRAM come descritto di seguito.

Per migrare le password degli utenti (ruoli) del database da SCRAM MD5

-

Accedi come utente amministratore (nome utente predefinito,

postgres) come mostrato di seguito.psql --host=db-name.111122223333.aws-region.rds.amazonaws.com --port=5432 --username=postgres --password -

Controlla l'impostazione del parametro

password_encryptionsull'istanza database RDS per PostgreSQL utilizzando il comando seguente.postgres=>SHOW password_encryption;password_encryption --------------------- md5 (1 row) -

Modifica il valore di questo parametro in scram-sha-256. Per ulteriori informazioni, consulta Configurazione della crittografia password per utilizzare SCRAM.

-

Controlla nuovamente il valore per essere certo che ora sia impostato su

scram-sha-256, come descritto di seguito.postgres=>SHOW password_encryption;password_encryption --------------------- scram-sha-256 (1 row) -

Invia una notifica a tutti gli utenti del database con la richiesta di modificare le password. Assicurati di modificare anche la password per l'account

postgres(l'utente del database con privilegirds_superuser).labdb=>ALTER ROLE postgres WITH LOGIN PASSWORD 'change_me';ALTER ROLE -

Ripeti il processo per tutti i database sul l'istanza database RDS per PostgreSQL.

Modifica del parametro per richiedere SCRAM

Questo è il passaggio finale del processo. Dopo aver apportato la modifica nella procedura seguente, gli eventuali account utente (ruoli) che ancora utilizzano la crittografia md5 per le password non possono accedere al l'istanza database RDS per PostgreSQL.

Il rds.accepted_password_auth_method specifica il metodo di crittografia accettato dall'istanza database di RDS per PostgreSQL per una password utente durante il processo di accesso. Il valore predefinito è md5+scram, il che significa che entrambi i metodi sono accettati. Nell'immagine seguente, è disponibile l'impostazione predefinita per questo parametro.

I valori consentiti per questo parametro sono md5+scram o scram. La modifica del valore di questo parametro in scram lo rende un requisito.

Modificare il valore del parametro per richiedere l'autenticazione SCRAM per le password

-

Verifica che tutte le password degli utenti del database per tutti i database sull'istanza database di RDS per PostgreSQL utilizzino

scram-sha-256per la crittografia password. A questo proposito, esegui la query surds_toolsper il ruolo (utente) e il tipo di crittografia, come segue.postgres=>SELECT * FROM rds_tools.role_password_encryption_type();rolname | encryption_type ----------------------+----------------- pg_monitor | pg_read_all_settings | pg_read_all_stats | pg_stat_scan_tables | pg_signal_backend | lab_tester | scram-sha-256 user_465 | scram-sha-256 postgres | scram-sha-256 ( rows) -

Ripeti la query su tutte le istanze database nel l'istanza database RDS per PostgreSQL.

Se tutte le password utilizzano scram-sha-256, puoi procedere.

-

Modifica il valore dell'autenticazione password accettata in scram-sha-256, come riportato di seguito.

Per LinuxmacOS, oUnix:

aws rds modify-db-parameter-group --db-parameter-group-name 'docs-lab-scram-passwords' \ --parameters 'ParameterName=rds.accepted_password_auth_method,ParameterValue=scram,ApplyMethod=immediate'Per Windows:

aws rds modify-db-parameter-group --db-parameter-group-name "docs-lab-scram-passwords" ^ --parameters "ParameterName=rds.accepted_password_auth_method,ParameterValue=scram,ApplyMethod=immediate"