Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Connessione automatica di un'istanza EC2 e un cluster database Multi-AZ

È possibile usare la console Amazon RDS per semplificare l'impostazione di una connessione tra un'istanza Amazon Elastic Compute Cloud (Amazon EC2) e un cluster database Multi-AZ. Spesso, il cluster database Multi-AZ si trova in una sottorete privata e l'istanza EC2 si trova in una sottorete pubblica all'interno di un cloud privato virtuale (VPC). È possibile utilizzare un client SQL sull'istanza EC2 per connettersi al cluster database Multi-AZ. L'istanza EC2 può anche eseguire server o applicazioni web che accedono al cluster database Multi-AZ privato.

Se desideri connetterti a un'istanza EC2 che non si trova nello stesso VPC del cluster di database multi-AZ, consulta gli scenari descritti in Scenari per l'accesso a un di istanze DB in un VPC.

Argomenti

Panoramica della connettività automatica con un'istanza EC2

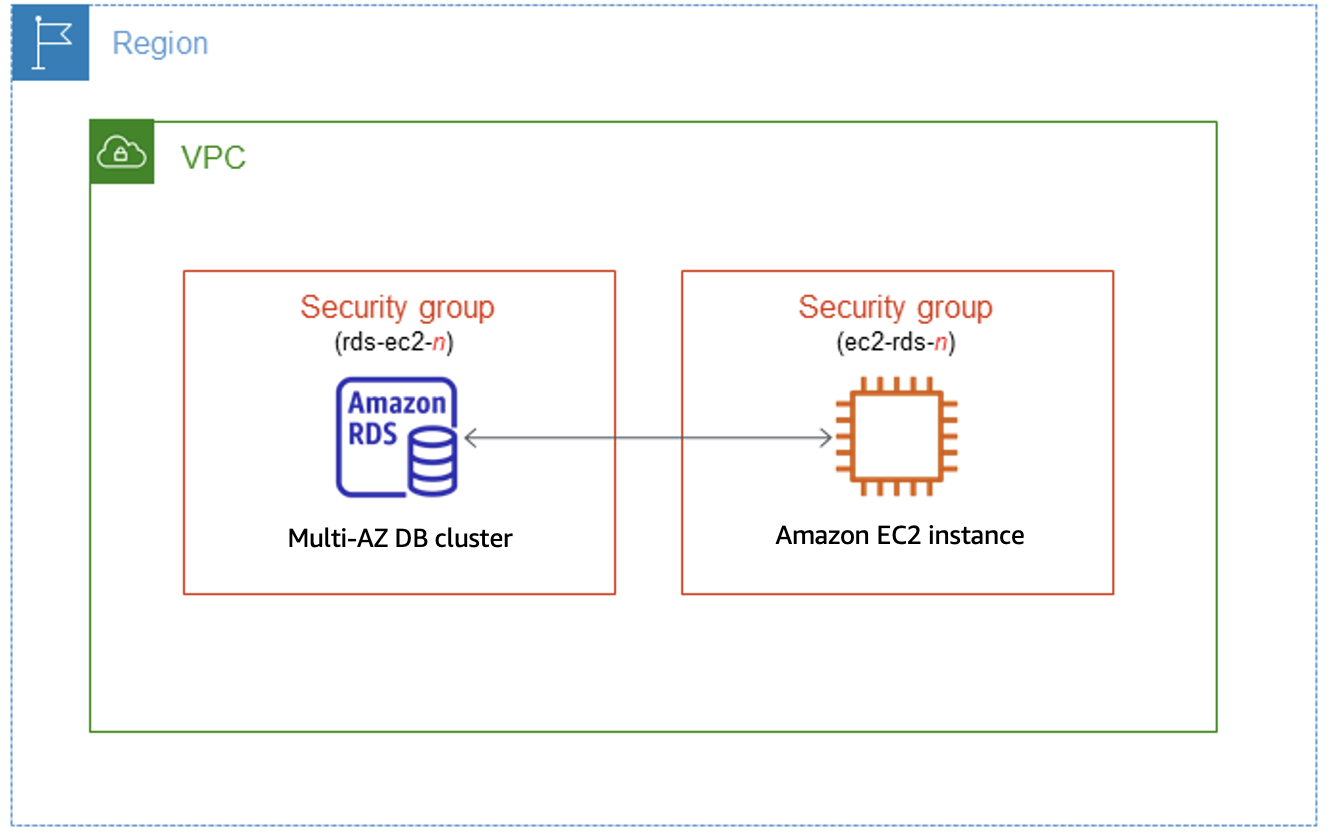

Quando si imposta una connessione tra un'istanza EC2 e un cluster database Multi-AZ, Amazon RDS configura il gruppo di sicurezza VPC per l'istanza EC2 e per il cluster database.

Di seguito sono riportati i requisiti per connettere un'istanza EC2 a un cluster di database multi-AZ:

-

L'istanza EC2 deve risiedere nello stesso VPC del cluster di database multi-AZ.

Se nello stesso VPC non esistono istanze EC2, la console fornisce un collegamento per crearne una.

-

L'utente che sta configurando la connettività deve disporre delle autorizzazioni per eseguire le seguenti operazioni EC2:

-

ec2:AuthorizeSecurityGroupEgress -

ec2:AuthorizeSecurityGroupIngress -

ec2:CreateSecurityGroup -

ec2:DescribeInstances -

ec2:DescribeNetworkInterfaces -

ec2:DescribeSecurityGroups -

ec2:ModifyNetworkInterfaceAttribute -

ec2:RevokeSecurityGroupEgress

-

Quando si configura una connessione a un'istanza EC2, Amazon RDS opera in base alla configurazione corrente dei gruppi di sicurezza associati al cluster database Multi-AZ e all'istanza EC2, come descritto nella tabella seguente.

| Configurazione del gruppo di sicurezza RDS corrente | Configurazione del gruppo di sicurezza EC2 corrente | Operazione RDS |

|---|---|---|

|

Esistono uno o più gruppi di sicurezza associati al cluster di database multi-AZ con un nome che corrisponde al modello |

Esistono uno o più gruppi di sicurezza associati all'istanza EC2 con un nome che corrisponde al modello |

Amazon RDS non esegue alcuna azione. Una connessione è già configurata automaticamente tra l'istanza EC2 e il cluster di database multi-AZ. Poiché esiste già una connessione tra l'istanza EC2 e il database RDS, i gruppi di sicurezza non vengono modificati. |

|

Si applica una delle due condizioni seguenti:

|

Si applica una delle due condizioni seguenti:

|

RDS action: create new security groups |

|

Esistono uno o più gruppi di sicurezza associati al cluster di database multi-AZ con un nome che corrisponde al modello |

Esistono uno o più gruppi di sicurezza associati all'istanza EC2 con un nome che corrisponde al modello |

RDS action: create new security groups |

|

Esistono uno o più gruppi di sicurezza associati al cluster di database multi-AZ con un nome che corrisponde al modello |

Esiste un gruppo di sicurezza EC2 valido per la connessione, ma non è associato all'istanza EC2. Questo gruppo di sicurezza ha un nome che corrisponde al modello |

RDS action: associate EC2 security group |

|

Si applica una delle due condizioni seguenti:

|

Esistono uno o più gruppi di sicurezza associati all'istanza EC2 con un nome che corrisponde al modello |

RDS action: create new security groups |

RDS: creazione di nuovi gruppi di sicurezza

Amazon RDS esegue le seguenti operazioni:

-

Crea un nuovo gruppo di sicurezza che corrisponde al modello

rds-ec2-. Questo gruppo di sicurezza include una regola in uscita con il gruppo di sicurezza VPC dell'istanza EC2 come origine. Questo gruppo di sicurezza associato al cluster di database multi-AZ consente all'istanza EC2 di accedere al cluster di database multi-AZ.n -

Crea un nuovo gruppo di sicurezza che corrisponde al modello

ec2-rds-. Questo gruppo di sicurezza include una regola in uscita con il gruppo di sicurezza VPC del cluster di database multi-AZ come origine. Questo gruppo di sicurezza è associato all'istanza EC2 e consente all'istanza EC2 di inviare il traffico al cluster di database multi-AZ.n

Azione RDS: associazione del gruppo di sicurezza EC2

Amazon RDS associa il gruppo di sicurezza EC2 esistente, valido all'istanza EC2. Questo gruppo di sicurezza consente all'istanza EC2 di inviare traffico al cluster di database multi-AZ.

Connessione automatica di un'istanza EC2 e un cluster di database multi-AZ

Prima di configurare una connessione tra un'istanza EC2 e un database RDS assicurati di aver soddisfatto i requisiti descritti in Panoramica della connettività automatica con un'istanza EC2.

Se modifichi i gruppi di sicurezza dopo avere configurato la connettività, le modifiche potrebbero influenzare la connessione tra l'istanza EC2 e il database RDS.

Nota

È possibile configurare automaticamente una connessione tra un'istanza EC2 e un database RDS solo utilizzando la AWS Management Console. Non puoi configurare automaticamente una connessione con l'API AWS CLI o RDS.

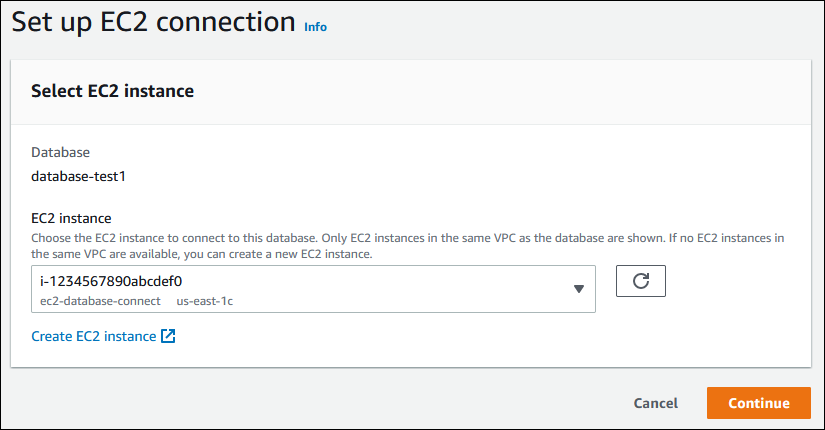

Per connettere automaticamente un'istanza EC2 e un database RDS

Accedi AWS Management Console e apri la console Amazon RDS all'indirizzo https://console.aws.amazon.com/rds/

. -

Nel riquadro di navigazione, scegli Databases (Database), quindi seleziona il database RDS.

-

In Operazioni, scegli Configura connessione EC2.

Viene visualizzata la pagina Set up EC2 connection (Configura connessione EC2).

-

Nella pagina Set up EC2 connection (Configura connessione EC2), scegli l'istanza EC2.

Se nello stesso VPC non esistono istanze EC2, scegli Create EC2 instance (Crea istanza EC2) per crearne una. In questo caso, assicurati che la nuova istanza EC2 si trovi nello stesso VPC del database RDS.

-

Scegli Continua.

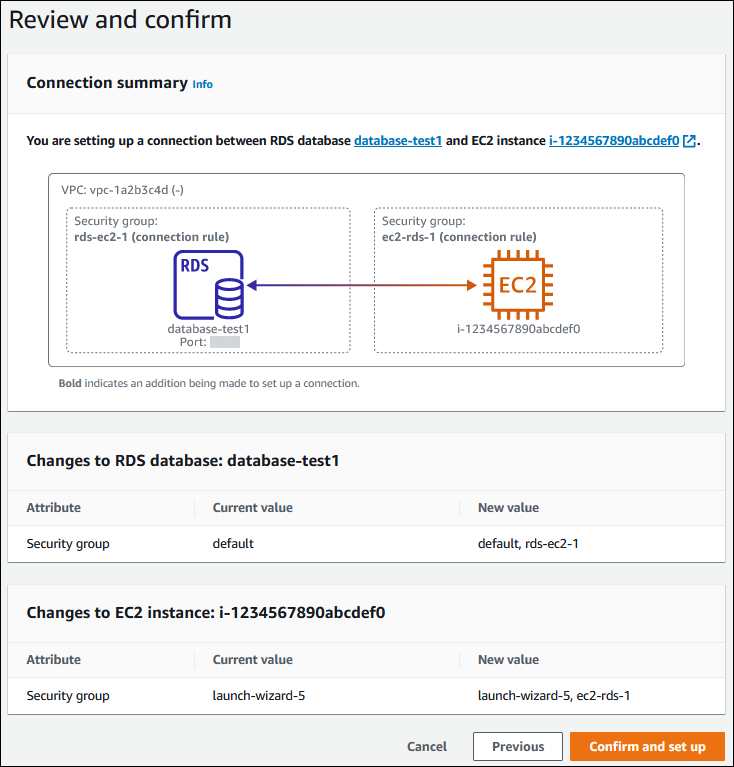

Viene visualizzata la pagina Review and confirm (Rivedi e conferma).

-

Nella pagina Review and confirm (Rivedi e conferma), esamina le modifiche che RDS apporterà per configurare la connettività con l'istanza EC2.

Se le modifiche sono corrette, scegli Conferma e configura.

Se le modifiche non sono corrette, scegli Previous (Precedente) o Cancel (Annulla).

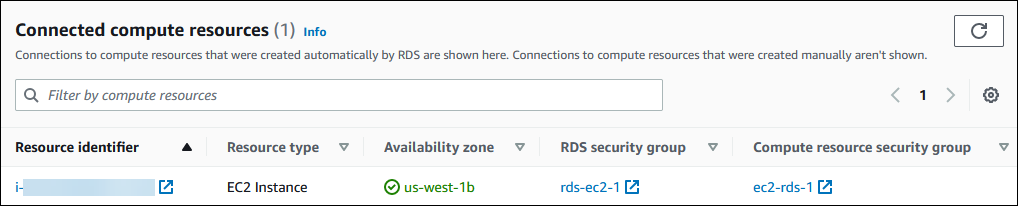

Visualizzazione delle risorse di calcolo connesse

È possibile utilizzare il AWS Management Console per visualizzare le risorse di calcolo connesse a un cluster DB di database RDS. Le risorse mostrate includono le connessioni delle risorse di calcolo configurate automaticamente. È possibile configurare la connettività delle risorse di calcolo automaticamente nei modi seguenti:

-

È possibile selezionare la risorsa di calcolo quando si crea il database.

Per ulteriori informazioni, consultare Creazione di un'istanza Amazon RDS DB e Creazione di un cluster DB Multi-AZ per Amazon RDS.

-

È possibile configurare la connettività tra un database esistente e una risorsa di calcolo.

Per ulteriori informazioni, consulta Connessione automatica di un'EC2istanza e di un RDSdatabase del.

Le risorse di calcolo elencate non includono quelle connesse al database manualmente. Ad esempio, è possibile consentire manualmente a una risorsa di calcolo di accedere a un database aggiungendo una regola al gruppo di sicurezza VPC associato al database.

Per garantire la presenza della risorsa di calcolo nell'elenco, è necessario che siano soddisfatte le condizioni elencate di seguito.

-

Il nome del gruppo di sicurezza associato alla risorsa di calcolo corrisponde al modello

ec2-rds-(dovenn -

Il gruppo di sicurezza associato alla risorsa di calcolo ha una regola in uscita con l'intervallo di porte impostato sulla porta utilizzata dal database RDS.

-

Il gruppo di sicurezza associato alla risorsa di calcolo ha una regola in uscita con l'origine impostata su un gruppo di sicurezza associato al database RDS.

-

Il nome del gruppo di sicurezza associato al database RDS corrisponde al modello

rds-ec2-(dovenn -

Il gruppo di sicurezza associato al database RDS ha una regola in entrata con l'intervallo di porte impostato sulla porta utilizzata dal database RDS.

-

Il gruppo di sicurezza associato al database RDS ha una regola in entrata con l'origine impostata su un gruppo di sicurezza associato alla risorsa di calcolo.

Per visualizzare le risorse di calcolo connesse a un database RDS

Accedi AWS Management Console e apri la console Amazon RDS all'indirizzo https://console.aws.amazon.com/rds/

. -

Nel riquadro di navigazione, scegli Databases (Database), quindi seleziona il nome del database RDS.

-

Nella scheda Connectivity & security (Connettività e sicurezza), visualizza le risorse di calcolo in Connected compute resources (Risorse di calcolo connesse).