Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Policy e autorizzazioni in AWS Identity and Access Management

Gestisci l'accesso in AWS mediante la creazione di policy e il relativo collegamento a identità IAM (utenti, gruppi di utenti o ruoli) o risorse AWS. Una policy è un oggetto in AWS che, quando associato a un'identità o a una risorsa, ne definisce le autorizzazioni. AWS valuta queste policy quando un principale IAM (utente o ruolo) effettua una richiesta. Le autorizzazioni nelle policy determinano l'approvazione o il rifiuto della richiesta. La maggior parte delle policy viene archiviata in AWS sotto forma di documenti JSON. AWS supporta sette tipi di policy: policy basate sulle identità, policy basate sulle risorse, limiti delle autorizzazioni, policy di controllo dei servizi (SCP) di Organizations, policy di controllo delle risorse (RCP) di Organizations, liste di controllo degli accessi (ACL) e policy di sessione.

Le policy IAM definiscono le autorizzazioni relative a un'operazione, a prescindere dal metodo utilizzato per eseguirla. Ad esempio, se una policy consente l'operazione GetUser, un utente con tale policy può ottenere le informazioni utente dalla AWS Management Console, dall'AWS CLI o dall'API AWS. Nella creazione di un utente IAM, è possibile scegliere di consentire l'accesso programmatico o alla console. Se è consentito l'accesso alla console, l'utente IAM può accedere alla console con le proprie credenziali di accesso. Se è consentito l'accesso programmatico, l'utente può utilizzare le chiavi di accesso per utilizzare la CLI o l'API.

Tipi di policy

I tipi di policy elencati di seguito in ordine da quello utilizzato più frequentemente a quello meno frequentemente sono disponibili per l'uso in AWS. Per ulteriori informazioni, consulta le sezioni seguenti per ogni tipo di policy.

-

Policy basate su identità: collega le policy gestite e inline alle identità IAM (utenti, gruppi a cui appartengono gli utenti o ruoli). Le policy basate su identità concedono le autorizzazioni a un'identità.

-

Policy basate sulle risorse: collegano le policy in linea alle risorse. Gli esempi più comuni di policy basate su risorse sono le policy dei bucket Amazon S3 e le policy di attendibilità dei ruoli IAM. Le policy basate su risorse concedono le autorizzazioni a un'identità principale specificata nella policy. Le entità principali possono essere nello stesso account della risorsa o in altri account.

-

Limiti delle autorizzazioni: utilizza una policy gestita come limite delle autorizzazioni per un'entità IAM (utente o ruolo). Questa policy definisce il numero massimo di autorizzazioni che la policy basata su identità può concedere a un'entità, ma non concede autorizzazioni. I limiti delle autorizzazioni non definiscono il numero massimo di autorizzazioni che una policy basata su risorse può concedere a un'entità.

-

SCP di Organizations: utilizza una policy di controllo dei servizi (SCP) AWS Organizations per definire il numero massimo di autorizzazioni per gli utenti IAM e i ruoli IAM all'interno di account di un'organizzazione o un'unità organizzativa (UO). Le SCP limitano le autorizzazioni che le policy basate su identità o le policy basate su risorse concedono a utenti IAM o ruoli IAM all'interno dell'account. Le SCP non concedono autorizzazioni.

-

RCP di Organizations: utilizza una policy di controllo delle risorse (RCP) di AWS Organizations per definire il numero massimo di autorizzazioni per le risorse all'interno degli account dell'organizzazione o dell'unità organizzativa (UO). Le RCP limitano le autorizzazioni che le policy basate su identità e le policy basate sulle risorse possono concedere alle risorse degli account all'interno dell'organizzazione. Le RCP non concedono autorizzazioni.

-

Liste di controllo accessi (ACL): utilizza le ACL per controllare quali entità principali in altri account possono accedere alla risorsa a cui è collegata l'ACL. Le ACL sono simili alle policy basate su risorse, anche se sono l'unico tipo di policy che non utilizza la struttura del documento di policy JSON. Le ACL sono policy di autorizzazione tra più account che concedono le autorizzazioni all'identità principale specificata. Le ACL non possono concedere autorizzazioni a entità nello stesso account.

-

Policy di sessione: è possibile passare una policy di sessione avanzata quando si utilizza la AWS CLI o l'API AWS per assumere un ruolo o un utente federato. Le policy di sessione limitano le autorizzazioni che le policy basate su identità dell'utente o del ruolo concedono alla sessione. Le policy di sessione limitano le autorizzazioni per una sessione creata, ma non possono concedere autorizzazioni. Per ulteriori informazioni, consulta la sezione relativa alle policy di sessione.

Policy basate su identità

Le policy basate su identità sono documenti di policy di autorizzazione JSON che controllano quali operazioni un'identità (utenti, gruppi di utenti e ruoli) può eseguire, su quali risorse e in quali condizioni. Le policy basate su identità possono essere ulteriormente suddivise:

-

Policy gestite: le policy autonome basate sulle identità che possono essere collegate a più utenti, gruppi o ruoli nel tuo Account AWS. Sono disponibili due tipi di policy gestite.

-

Policy gestite da AWS: le policy gestite che sono create e gestite da AWS.

-

Policy gestite dal cliente: le policy gestite che sono create e gestite nel tuo Account AWS. Le policy gestite dal cliente forniscono un controllo più preciso rispetto a quelle gestite da AWS.

-

-

Policy in linea: le policy che vengono aggiunte direttamente a un singolo utente, gruppo o ruolo. Le policy in linea sono utili per mantenere una stretta relazione uno a uno tra una policy e un'identità. Vengono eliminate quando elimini l'identità.

Per informazioni su come scegliere tra una policy gestita o una policy in linea, consulta Scegliere tra policy gestite e policy in linea.

Policy basate su risorse

Le policy basate sulle risorse sono documenti di policy JSON che colleghi a una risorsa, come ad esempio un bucket Amazon S3. Queste policy concedono all'entità principale specificata l'autorizzazione per eseguire operazioni specifiche sulla risorsa e definiscono le condizioni in cui ciò si applica. Le policy basate su risorse sono policy inline. Non esistono policy basate su risorse gestite.

Per consentire l'accesso multi-account, puoi specificare un intero account o entità IAM in un altro account come principale in una policy basata sulle risorse. L'aggiunta di un principale multi-account a una policy basata sulle risorse rappresenta solo una parte della relazione di trust. Quando l'entità principale e la risorsa sono in Account AWS separati, è necessario usare anche una policy basata su identità per concedere all'identità principale l'accesso alla risorsa. Tuttavia, se una policy basata su risorse concede l'accesso a un principale nello stesso account, non sono richieste ulteriori policy basate su identità. Per istruzioni dettagliate sulla concessione dell'accesso tra servizi, consulta IAMtutorial: delega l'accesso tra AWS account utilizzando i ruoli IAM.

Il servizio IAM supporta solo un tipo di policy basata su risorse detta policy di attendibilità del ruolo, collegata a un ruolo IAM. Un ruolo IAM è sia un'identità che una risorsa che supporta le policy basate sulle risorse. Per questo motivo, è necessario collegare sia una policy di attendibilità sia una policy basata su identità a un ruolo IAM. Le policy di attendibilità definiscono quali entità principali (account, utenti, ruoli e utenti federati) possono assumere il ruolo. Per capire in che modo i ruoli IAM si differenziano da altre policy basate su risorse, consulta Accesso alle risorse multi-account in IAM.

Per scoprire quali altri servizi supportano le policy basate su risorse, consulta AWS servizi che funzionano con IAM. Per ulteriori informazioni sulle policy basate su risorse, consulta la pagina Policy basate sulle identità e policy basate su risorse. Per capire se i principali negli account esterni alla zona di attendibilità (organizzazione o account attendibile) dispongono dell'accesso per assumere i ruoli, consulta Cos'è IAM Access Analyzer?.

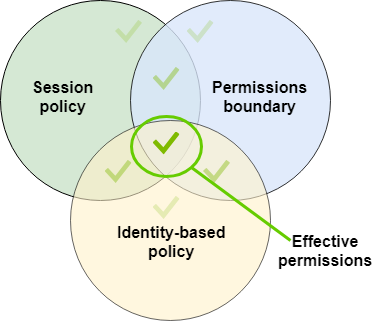

Limiti delle autorizzazioni IAM

Un limite delle autorizzazioni è una funzione avanzata in cui si imposta il numero massimo di autorizzazioni che una policy basata su identità può concedere a un'entità IAM. Quando si imposta un limite delle autorizzazioni per un'entità, l'entità può eseguire solo le operazioni consentite dalle sue policy basate su identità e dai suoi limiti delle autorizzazioni. Se si specifica una sessione del ruolo o un utente nell'elemento principale di una policy basata sulle risorse, non è richiesta un'autorizzazione esplicita nel limite delle autorizzazioni. Tuttavia, se si specifica un ARN del ruolo nell'elemento principale di una policy basata sulle risorse, è richiesta un'autorizzazione esplicita nel limite delle autorizzazioni. In entrambi i casi, è effettiva una negazione esplicita nel limite dell'autorizzazione. Un rifiuto esplicito in una qualsiasi di queste policy sostituisce l'autorizzazione. Per ulteriori informazioni sui limiti delle autorizzazioni, consultare Limiti delle autorizzazioni per le entità IAM.

Policy di controllo dei servizi (SCP) di Organizations

Se abiliti tutte le funzionalità in un'organizzazione, puoi applicare le policy di controllo dei servizi (SCP) a uno o tutti i tuoi account. Le SCP sono policy JSON che specificano il numero massimo di autorizzazioni per gli utenti IAM e i ruoli IAM all'interno di account di un'organizzazione o un'unità organizzativa (UO). La SCP limita le autorizzazioni per i principali negli account membri, compreso ogni Utente root dell'account AWS. Un rifiuto esplicito in una qualsiasi di queste policy sostituisce l'autorizzazione nelle altre policy.

Per ulteriori informazioni su Organizations e le SCP, consulta Policy di controllo dei servizi (SCP) nella Guida per l'utente di AWS Organizations.

Policy di controllo delle risorse (RCP) di Organizations

Se si abilitano tutte le funzionalità in un'organizzazione, è possibile utilizzare le policy di controllo delle risorse (RCP) per applicare centralmente i controlli degli accessi alle risorse su più Account AWS. Le policy di controllo delle risorse (RCP) sono policy JSON che possono essere utilizzate per impostare il numero massimo di autorizzazioni disponibili per le risorse nei tuoi account senza aggiornare le policy IAM collegate a ciascuna risorsa di tua proprietà. L'RCP limita le autorizzazioni per le risorse negli account membri e può influire sulle autorizzazioni valide per le identità, tra cui Utente root dell'account AWS, indipendentemente dal fatto che appartengano o meno alla tua organizzazione. Un rifiuto esplicito in qualsiasi RCP applicabile ha la precedenza su un'autorizzazione in altre policy che potrebbero essere associate a singole identità o risorse.

Per ulteriori informazioni su Organizations e RCP, incluso un elenco di Servizi AWS che supportano le RCP, consulta Policy di controllo delle risorse (RCP) nella Guida per l'utente di AWS Organizations.

Liste di controllo degli accessi (ACL)

Le liste di controllo accessi (ACL) sono policy di servizio che consentono di controllare quali principali in un altro account possono accedere a una risorsa. Le ACL non possono essere utilizzate per controllare l'accesso per un'entità principale all'interno dello stesso account. Le ACL sono simili alle policy basate su risorse, anche se sono l'unico tipo di policy che non utilizza il formato del documento di policy JSON. Amazon S3, AWS WAFe Amazon VPC sono esempi di servizi che supportano le ACL. Per maggiori informazioni sulle ACL, consulta la pagina Access Control List (ACL) overview nella Guida per gli sviluppatori di Amazon Simple Storage Service.

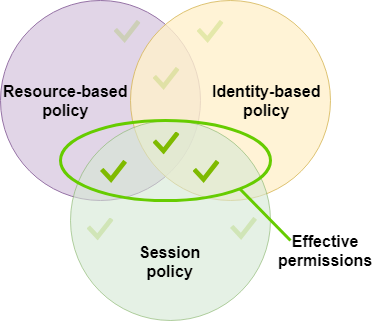

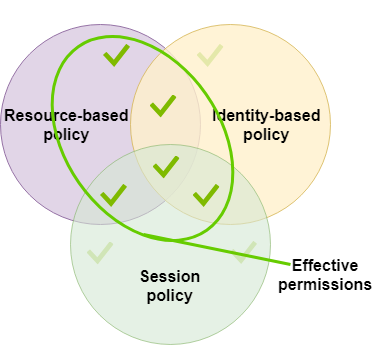

Policy di sessione

Le policy di sessione sono policy avanzate che si passano come parametro quando si crea in modo programmatico una sessione temporanea per un ruolo o un utente federato. Le autorizzazioni per una sessione sono l'intersezione delle policy basate su identità per l'entità IAM (utente o ruolo) utilizzate per creare la sessione e delle policy di sessione. Le autorizzazioni possono anche provenire da una policy basata su risorse. Un rifiuto esplicito in una qualsiasi di queste policy sostituisce l'autorizzazione.

Puoi creare una sessione del ruolo e passare policy di sessione a livello di programmazione utilizzando le operazioni API AssumeRole, AssumeRoleWithSAML o AssumeRoleWithWebIdentity. Puoi passare un singolo documento della policy di sessione inline JSON utilizzando il parametro Policy. Puoi utilizzare il parametro PolicyArns per specificare fino a 10 policy di sessione gestite. Per ulteriori informazioni sulla creazione di una sessione del ruolo, consulta Autorizzazioni per le credenziali di sicurezza temporanee.

Quando crei una sessione per l'utente federato, utilizzi le chiavi di accesso dell'utente IAM per chiamare in modo programmatico l'operazione API GetFederationToken. È inoltre necessario passare policy di sessione. Le autorizzazioni della sessione risultanti sono l'intersezione tra la policy basata su identità e la policy di sessione. Per ulteriori informazioni sulla creazione di una sessione per l'utente federato, consulta Richiesta di credenziali tramite un gestore di identità personalizzato.

Una policy basata sulle risorse è in grado di specificare l'ARN dell'utente o del ruolo come un principale. In questo caso, le autorizzazioni della policy basata sulle risorse vengono aggiunte alla policy basata su identità dell'utente o del ruolo prima che la sessione venga creata. La policy di sessione limita le autorizzazioni totali concesse dalla policy basata sulle risorse e dalla policy basata su identità. Le autorizzazioni della sessione risultante sono l'intersezione delle policy di sessione e della policy basata sulle risorse più l'intersezione delle policy di sessione e delle policy basate su identità.

Una policy basata sulle risorse è in grado di specificare l'ARN della sessione come un principale. In questo caso, le autorizzazioni della policy basata sulle risorse vengono aggiunte dopo che la sessione viene creata. Le autorizzazioni della policy basate sulle risorse non sono limitate dalla policy di sessione. La sessione risultante dispone di tutte le autorizzazioni della policy basata sulle risorse più l'intersezione della policy basata su identità e della policy di sessione.

Un limite delle autorizzazioni è in grado di impostare il numero massimo di autorizzazioni per un utente o un ruolo che viene utilizzato per creare una sessione. In tal caso, le autorizzazioni della sessione risultante sono l'intersezione della policy di sessione, il limite delle autorizzazioni e la policy basata su identità. Tuttavia, un limite delle autorizzazioni non limita le autorizzazioni concesse da una policy basata sulle risorse che specifica l'ARN della sessione risultante.

Policy e utente root

Solo alcuni tipi di policy influiscono sull'Utente root dell'account AWS. Non è possibile collegare policy basate su identità all'utente root e non è possibile impostare il limite delle autorizzazioni per questo utente. Tuttavia, è possibile specificare l'utente root come principale in una policy basata su risorse o un'ACL. Un utente root è ancora membro di un account. Se l'account è membro di un'organizzazione in AWS Organizations, l'utente root è interessato da qualsiasi SCP e RCP per l'account.

Panoramica delle policy JSON

La maggior parte delle policy viene archiviata in AWSsotto forma di documenti JSON. Le policy basate su identità e quelle utilizzate per impostare i limiti delle autorizzazioni sono documenti di policy JSON che vengono collegati a un utente o un ruolo. Le policy basate su risorse sono documenti di policy JSON che è possibile collegare a una risorsa. Le SCP e le RCP sono documenti di policy JSON con una sintassi limitata che vengono collegati alla root dell'organizzazione di AWS Organizations, a un'unità organizzativa (UO) o a un account. Anche le ACL vengono collegate a una risorsa, ma è necessario utilizzare una sintassi differente. Le policy di sessione sono le policy JSON fornite quando si assume un ruolo o una sessione per l'utente federato.

Non è necessario conoscere la sintassi JSON. Grazie all'editor grafico in AWS Management Console, puoi creare e modificare le policy gestite del cliente senza utilizzare JSON. Tuttavia, se utilizzi policy inline per gruppi o policy complesse, devi comunque creare e modificare tali policy nell'editor JSON tramite la console. Per ulteriori informazioni sull'uso dell'editor grafico, consultare Definire le autorizzazioni IAM personalizzate con policy gestite dal cliente e Modificare le policy IAM.

Quando crei o modifichi una policy JSON, IAM può eseguire la convalida delle policy per facilitare la creazione di una policy efficace. IAM identificherà gli errori di sintassi JSON, mentre IAM Access Analyzer fornisce ulteriori controlli delle policy con suggerimenti che consentono di perfezionare ulteriormente le policy. Per ulteriori informazioni sulla convalida delle policy, consulta Convalida delle policy IAM. Per ulteriori informazioni cui controlli delle policy di IAM Access Analyzer e sui suggerimenti utili, consulta Convalida delle policy di IAM Access Analyzer.

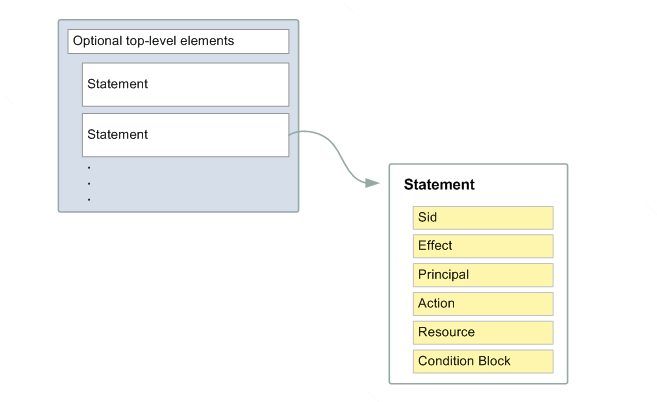

Struttura dei documenti di policy JSON

Come illustrato nella figura di seguito, un documento di policy JSON include questi elementi:

-

Informazioni opzionali sulla policy nella parte superiore del documento

-

Una o più istruzioni singole

Ogni istruzione include informazioni su una singola autorizzazione. Se una policy include più istruzioni, AWS applica un operatore logico OR tra le istruzioni al momento della valutazione. Se a una richiesta possono essere applicate più policy, AWS inserisce un operatore logico OR tra tutte le policy al momento della valutazione.

Le informazioni di un'istruzione sono contenute all'interno di una serie di elementi.

-

Version: specifica la versione del linguaggio di policy che desideri utilizzare. Consigliamo di utilizzare la versione

2012-10-17più recente. Per ulteriori informazioni, consulta la sezione Elementi delle policy JSON IAM: Version -

Statement: utilizza questo elemento principale della policy come container per i seguenti elementi. Puoi includere più istruzioni in una policy.

-

Sid (facoltativo): includi un ID istruzione opzionale per distinguere le varie istruzioni.

-

Effect: utilizza

AllowoDenyper indicare se la policy consente l'accesso o lo rifiuta. -

Principal (obbligatorio solo in alcune circostanze): se crei una policy basata sulle risorse, devi indicare l'account, l'utente, il ruolo o l'utente federato a cui desideri consentire o rifiutare l'accesso. Nella creazione di una policy di autorizzazioni IAM da collegare a un utente o un ruolo, non è possibile includere questo elemento. L'entità principale è implicita come l'utente o il ruolo.

-

Action: includi un elenco delle operazioni consentite o rifiutate dalla policy.

-

Resource (obbligatorio solo in alcune circostanze): se crei una policy di autorizzazioni IAM, devi specificare un elenco di risorse a cui si applicano le operazioni. Se crei una policy basata sulle risorse, dipende dalla risorsa che stai utilizzando se questo elemento è obbligatorio o meno.

-

Condition (facoltativo): specifica le circostanze in base alle quali la policy concede l'autorizzazione.

Per informazioni su questi e altri elementi di policy più avanzati, consulta Documentazione di riferimento degli elementi delle policy JSON IAM.

Istruzioni e policy multiple

Per definire più di un'autorizzazione per un'entità (utente o ruolo), puoi utilizzare più istruzioni in una singola policy. Puoi anche collegare più policy. Se tenti di definire più autorizzazioni in un'unica istruzione, la policy potrebbe non concedere l'accesso come previsto. Ti consigliamo di suddividere le policy in base al tipo di risorsa.

A causa delle dimensioni limitate delle policy, può essere necessario utilizzare più policy per le autorizzazioni più complesse. È inoltre consigliabile creare raggruppamenti funzionali di autorizzazioni in una policy gestita dal cliente separata. Ad esempio, crea una policy per la gestione degli utenti IAM, una per la gestione automatica e un'altra per la gestione dei bucket S3. Indipendentemente dalla combinazione di più istruzioni e più policy, AWS valuta le policy nello stesso modo.

Ad esempio, la policy seguente include tre istruzioni, ciascuna delle quali definisce un set di autorizzazioni separato all'interno di un unico account. Le istruzioni definiscono quanto segue:

-

La prima istruzione, con un

Sid(ID istruzione) diFirstStatement, consente all'utente con la policy collegata di modificare la propria password. In questa istruzione l'elementoResourceè*(che significa "tutte le risorse"). Tuttavia, in pratica, l'operazione APIChangePassword(o il comando CLIchange-passwordequivalente) influisce solo sulla password per l'utente che effettua la richiesta. -

La seconda istruzione consente all'utente di elencare tutti i bucket Amazon S3 del proprio Account AWS. In questa istruzione l'elemento

Resourceè"*"(che significa "tutte le risorse"). Tuttavia, poiché le policy non concedono l'accesso alle risorse di altri account, l'utente può elencare solo i bucket del proprio Account AWS. -

La terza istruzione consente all'utente di elencare e recuperare qualsiasi oggetto all'interno di un bucket denominato

amzn-s3-demo-bucket-confidential-data, ma solo quando l'utente viene autenticato con la multi-factor authentication (MFA). L'elementoConditiondella policy applica l'autenticazione MFA.Quando un'istruzione della policy contiene un elemento

Condition, l'istruzione risulta valida solo se per l'elementoConditionviene restituito un valore True. In questo caso,Conditionrestituisce True se l'utente è stato autenticato mediante MFA. Se l'utente non dispone dell'autenticazione MFA,Conditionrestituisce False. In tal caso, la terza istruzione della policy non è applicabile e l'utente non può accedere al bucketamzn-s3-demo-bucket-confidential-data.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "FirstStatement", "Effect": "Allow", "Action": ["iam:ChangePassword"], "Resource": "*" }, { "Sid": "SecondStatement", "Effect": "Allow", "Action": "s3:ListAllMyBuckets", "Resource": "*" }, { "Sid": "ThirdStatement", "Effect": "Allow", "Action": [ "s3:List*", "s3:Get*" ], "Resource": [ "arn:aws:s3:::amzn-s3-demo-bucket-confidential-data", "arn:aws:s3:::amzn-s3-demo-bucket-confidential-data/*" ], "Condition": {"Bool": {"aws:MultiFactorAuthPresent": "true"}} } ] }

Esempi di sintassi di policy JSON

La policy basata sulle identità riportata di seguito consente all'entità principale implicita di elencare un singolo bucket Amazon S3 denominato amzn-s3-demo-bucket:

{ "Version": "2012-10-17", "Statement": { "Effect": "Allow", "Action": "s3:ListBucket", "Resource": "arn:aws:s3:::amzn-s3-demo-bucket" } }

La policy basata su risorse riportata di seguito può essere collegata a un bucket Amazon S3. La policy consente ai membri di un Account AWS specifico di eseguire qualsiasi operazione Amazon S3 nel bucket denominato amzn-s3-demo-bucket. Consente qualsiasi operazione che possa essere eseguita su un bucket o sugli oggetti in esso contenuti. Poiché la policy concede la fiducia solo agli account, i singoli utenti dell'account dovranno comunque ricevere le autorizzazioni per le operazioni Amazon S3 specificate.

{ "Version": "2012-10-17", "Statement": [{ "Sid": "1", "Effect": "Allow", "Principal": {"AWS": ["arn:aws:iam::account-id:root"]}, "Action": "s3:*", "Resource": [ "arn:aws:s3:::amzn-s3-demo-bucket", "arn:aws:s3:::amzn-s3-demo-bucket/*" ] }] }

Per alcuni esempi di policy per scenari comuni, consulta Esempi di policy basate su identità IAM.

Grant least privilege

Quando crei le policy IAM, segui i consigli di sicurezza standard sulla concessione di privilegi minimi o sulla concessione delle sole autorizzazioni richieste per eseguire un'attività. Determina i compiti di utenti e ruoli, quindi crea policy che consentono loro di eseguire solo tali attività.

Inizia con un set di autorizzazioni minimo e concedi autorizzazioni aggiuntive quando necessario. Questo è più sicuro che iniziare con autorizzazioni che siano troppo permissive e cercare di limitarle in un secondo momento.

In alternativa al minimo privilegio, puoi usare le autorizzazioni di policy gestite da AWS o policy con carattere jolly * per iniziare a utilizzare le policy. Considera il rischio per la sicurezza di concedere ai principali più autorizzazioni di quelle necessarie per svolgere il proprio lavoro. Monitora tali principali per sapere quali autorizzazioni stanno utilizzando. Quindi scrivi le policy con il privilegio minimo.

IAM fornisce diverse opzioni che consentono di perfezionare le autorizzazioni concesse.

-

Informazioni sui raggruppamenti a livello di accesso: puoi utilizzare i raggruppamenti a livello di accesso per comprendere il livello di accesso concesso da una policy. Le operazioni delle policy sono classificate come

List,Read,Write,Permissions managementoTagging. Ad esempio, è possibile selezionare operazioni dai livelli di accessoListeReadper concedere accesso in sola lettura agli utenti. Per ulteriori informazioni su come utilizzare i riepiloghi delle policy per comprendere le autorizzazioni a livello di accesso, consultare Livelli di accesso nei riepiloghi delle policy. -

Convalida le policy: puoi eseguire la convalida delle policy utilizzando IAM Access Analyzer quando crei e modifichi le policy JSON. Consigliamo di rivedere e convalidare tutte le policy esistenti. Per convalidare le policy, IAM Access Analyzer fornisce oltre 100 controlli delle policy. Genera avvisi di sicurezza quando una istruzione nella tua policy consente l'accesso che consideriamo eccessivamente permissivo. È possibile utilizzare i suggerimenti utili forniti tramite gli avvisi di sicurezza mentre si lavora per concedere il minimo privilegio. Per ulteriori informazioni sui controlli delle policy di IAM Access Analyzer e sui suggerimenti utili, consulta Convalida delle policy di IAM Access Analyzer.

-

Genera una policy basata sull'attività di accesso: per ottimizzare le autorizzazioni concesse, puoi generare una policy IAM basata sull'attività di accesso per un'entità IAM (utente o ruolo). IAM Access Analyzer verifica i log AWS CloudTrail e genera un modello di policy che contiene le autorizzazioni utilizzate dall'entità nell'intervallo di date specificato. È possibile utilizzare il modello per creare una policy gestita con autorizzazioni granulari e quindi collegarla al ruolo IAM. In questo modo, si concedono solo le autorizzazioni necessarie all'utente o al ruolo per interagire con le risorse AWS per il caso d'uso specifico. Per ulteriori informazioni, consulta Generazione di policy per Sistema di analisi degli accessi IAM.

-

Utilizza informazioni sull'ultimo accesso: un'altra funzionalità che può aiutarti con il minimo privilegio èInformazioni sull'ultimo accesso. Visualizza queste informazioni nella scheda Access Advisor nella pagina dei dettagli della console IAM per un utente, un gruppo, un ruolo o una policy IAM. Le informazioni sull'ultimo accesso includono anche informazioni sulle azioni a cui si è effettuato l'ultimo accesso per alcuni servizi, ad esempio Amazon EC2, IAM, Lambda e Amazon S3. Se accedi utilizzando le credenziali dell'account di gestione AWS Organizations, puoi visualizzare le informazioni relative all'ultimo accesso al servizio nella sezione AWS Organizations della console IAM. Inoltre, puoi utilizzare l'API AWS CLI o AWS per recuperare un report per le informazioni sull'ultimo accesso per entità o policy in IAM o Organizations. Puoi utilizzare queste informazioni per identificare le autorizzazioni non necessarie, in modo da perfezionare le policy IAM o Organizations per aderire meglio al principio del privilegio minimo. Per ulteriori informazioni, consulta Perfezionamento delle autorizzazioni in AWS utilizzando le informazioni sull'ultimo accesso.

-

Revisione degli eventi di account in AWS CloudTrail: per ridurre ulteriormente le autorizzazioni, puoi visualizzare gli eventi dell'account nella Cronologia eventi di AWS CloudTrail. I log di eventi CloudTrail includono informazioni dettagliate sugli eventi che possono essere utilizzate per ridurre le autorizzazioni della policy. I log includono solo le operazioni e le risorse richieste dalle entità IAM. Per ulteriori informazioni, consulta Visualizzazione di eventi CloudTrail nella console CloudTrail nella Guida per l'utente di AWS CloudTrail.

Per ulteriori informazioni, consulta i seguenti argomenti di policy per singoli servizi, che forniscono esempi di come scrivere policy per le risorse specifiche del servizio.

-

Utilizzo di policy basate sulle risorse per DynamoDB nella Guida per gli sviluppatori di Amazon DynamoDB

-

Policy del bucket per Amazon S3 nella Guida per l'utente di Amazon Simple Storage Service.

-

Panoramica della lista di controllo degli accessi (ACL) nella Guida per l'utente di Amazon Simple Storage Service