Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Assegna una passkey o una chiave di sicurezza nel AWS Management Console

Le passkey sono un tipo di dispositivo di autenticazione a più fattori (MFA) che puoi utilizzare per proteggere le tue risorse. AWS AWS supporta passkey sincronizzate e passkey legate al dispositivo, note anche come chiavi di sicurezza.

Le passkey sincronizzate consentono IAM agli utenti di accedere alle proprie credenziali di FIDO accesso su molti dispositivi, anche su quelli nuovi, senza dover registrare nuovamente tutti i dispositivi su ogni account. Le passkey sincronizzate includono gestori di credenziali proprietari come Google, Apple e Microsoft e gestori di credenziali di terze parti come 1Password, Dashlane e Bitwarden come secondo fattore. Puoi anche utilizzare la biometria sul dispositivo (ad esempio, TouchID, FaceID) per sbloccare il gestore di credenziali scelto per utilizzare le passkey.

In alternativa, le password legate al dispositivo sono associate a una chiave di FIDO sicurezza che si collega a una USB porta del computer e quindi si tocca quando richiesto per completare in modo sicuro la procedura di accesso. Se utilizzi già una chiave FIDO di sicurezza con altri servizi e questa ha una configurazione AWS supportata (ad esempio, la serie YubiKey 5 di Yubico), puoi utilizzarla anche con. AWS Altrimenti, devi acquistare una chiave FIDO di sicurezza se desideri utilizzarla WebAuthn per MFA in. AWS Inoltre, le chiavi FIDO di sicurezza possono supportare più utenti IAM o root sullo stesso dispositivo, migliorandone l'utilità per la sicurezza dell'account. Per specifiche e informazioni sull'acquisto per entrambi i tipi di dispositivo, consulta Multi-Factor Authentication

Puoi registrare fino a otto MFA dispositivi di qualsiasi combinazione dei MFAtipi attualmente supportati

Nota

Consigliamo di richiedere agli utenti di utilizzare credenziali temporanee per l'accesso a AWS. I tuoi utenti possono unirsi AWS a un provider di identità dove autenticarsi con le credenziali e le configurazioni aziendali. MFA Per gestire l'accesso alle AWS applicazioni aziendali, ti consigliamo di utilizzare Identity Center. IAM Per ulteriori informazioni, consulta la Guida per l'utente di IAM Identity Center.

Argomenti

- Autorizzazioni richieste

- Abilita una passkey o una chiave di sicurezza per il tuo utente (console) IAM

- Abilitare una passkey o una chiave di sicurezza per un altro IAM utente (console)

- Sostituire una passkey o una chiave di sicurezza

- Configurazioni supportate per l'uso delle chiavi di sicurezza e delle chiavi di sicurezza

Autorizzazioni richieste

Per gestire una FIDO passkey per il proprio IAM utente proteggendo al contempo le azioni MFA sensibili, è necessario disporre delle autorizzazioni previste dalla seguente politica:

Nota

I ARN valori sono statici e non sono indicativi del protocollo utilizzato per registrare l'autenticatore. U2F è obsoleto, quindi tutte le nuove implementazioni lo utilizzano. WebAuthn

{ "Version": "2012-10-17", "Statement": [ { "Sid": "AllowManageOwnUserMFA", "Effect": "Allow", "Action": [ "iam:DeactivateMFADevice", "iam:EnableMFADevice", "iam:GetUser", "iam:ListMFADevices", "iam:ResyncMFADevice" ], "Resource": "arn:aws:iam::*:user/${aws:username}" }, { "Sid": "DenyAllExceptListedIfNoMFA", "Effect": "Deny", "NotAction": [ "iam:EnableMFADevice", "iam:GetUser", "iam:ListMFADevices", "iam:ResyncMFADevice" ], "Resource": "*", "Condition": { "BoolIfExists": { "aws:MultiFactorAuthPresent": "false" } } } ] }

Abilita una passkey o una chiave di sicurezza per il tuo utente (console) IAM

È possibile abilitare una passkey o una chiave di sicurezza per il proprio IAM utente AWS Management Console solo dall'utente, non dalla AWS CLI sala operatoria. AWS API Prima di poter abilitare una chiave di sicurezza, è necessario disporre dell'accesso fisico al dispositivo.

Per abilitare una passkey o una chiave di sicurezza per il proprio IAM utente (console)

-

Nota

Per comodità, la pagina di AWS accesso utilizza un cookie del browser per ricordare il nome IAM utente e le informazioni sull'account. Se in precedenza è stato eseguito l'accesso con un utente diverso, scegli il link Accedi a un account differente nella parte inferiore della pagina per ritornare alla pagina principale di accesso. Da lì, puoi digitare l'ID o l'alias dell'account per essere reindirizzato alla pagina di accesso IAM utente relativa al tuo AWS account.

Per ottenere il tuo Account AWS ID, contatta l'amministratore.

-

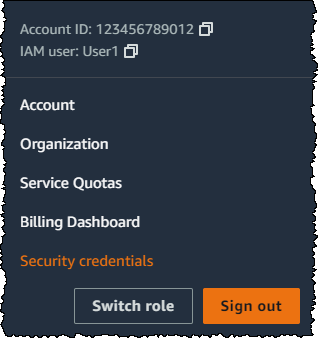

Seleziona il nome utente in alto a destra nella barra di navigazione e scegli Security credentials (Credenziali di sicurezza).

-

Nella pagina IAM dell'utente selezionato, scegli la scheda Credenziali di sicurezza.

-

In Autenticazione a più fattori (MFA), scegli MFAAssegna dispositivo.

-

Nella pagina del nome del MFA dispositivo, inserisci il nome del dispositivo, scegli Passkey o Security Key, quindi scegli Avanti.

-

In Configura dispositivo, configura la tua passkey. Crea una passkey con dati biometrici come il viso o l'impronta digitale, con un pin del dispositivo oppure inserendo la chiave di FIDO sicurezza nella porta del computer e toccandola. USB

-

Segui le istruzioni sul tuo browser, quindi scegli Continua.

Ora hai registrato la tua passkey o la chiave di sicurezza per utilizzarla con AWS. Per informazioni sull'utilizzo MFA con AWS Management Console, vedereMFAaccesso abilitato.

Abilitare una passkey o una chiave di sicurezza per un altro IAM utente (console)

È possibile abilitare una passkey o una protezione per un altro IAM utente AWS Management Console solo dall'utente, non dalla AWS CLI sala operatoria. AWS API

Per abilitare una passkey o una protezione per un altro IAM utente (console)

Accedi a AWS Management Console e apri la IAM console all'indirizzo https://console.aws.amazon.com/iam/

. -

Nel pannello di navigazione, seleziona Utenti.

-

In Utenti, scegli il nome dell'utente per il quale desideri abilitareMFA.

-

Nella pagina IAM utente selezionata, scegli la scheda Credenziali di sicurezza.

-

In Autenticazione a più fattori (MFA), scegli MFAAssegna dispositivo.

-

Nella pagina del nome del MFA dispositivo, inserisci il nome del dispositivo, scegli Passkey o Security Key, quindi scegli Avanti.

-

In Configura dispositivo, configura la tua passkey. Crea una passkey con dati biometrici come il viso o l'impronta digitale, con un pin del dispositivo oppure inserendo la chiave di FIDO sicurezza nella porta del computer e toccandola. USB

-

Segui le istruzioni sul tuo browser, quindi scegli Continua.

Ora hai registrato una passkey o una chiave di sicurezza da utilizzare con AWS un altro IAM utente. Per informazioni sull'utilizzo MFA con AWS Management Console, vedereMFAaccesso abilitato.

Sostituire una passkey o una chiave di sicurezza

Puoi avere fino a otto MFA dispositivi di qualsiasi combinazione dei MFAtipi attualmente supportati

-

Per disattivare il dispositivo attualmente associato a un IAM utente, consultaDisattiva un dispositivo MFA.

-

Per aggiungere una nuova chiave FIDO di sicurezza per un IAM utente, consultaAbilita una passkey o una chiave di sicurezza per il tuo utente (console) IAM.

Se non hai accesso a una nuova passkey o chiave di sicurezza, puoi abilitare un nuovo MFA dispositivo virtuale o TOTP token hardware. Per istruzioni, consulta uno dei seguenti articoli: