Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Confrontare le identità IAM e le credenziali

Le identità gestite in AWS Identity and Access Management sono utenti IAM, ruoli IAM e gruppi IAM. Queste identità vengono aggiunte all'utente root che AWS ha creato insieme al tuo Account AWS.

È vivamente consigliato di non utilizzare l'utente root per le attività quotidiane, anche quelle amministrative. Invece, fornisci ulteriori utenti e concedi loro le autorizzazioni necessarie per eseguire le attività necessarie. Puoi aggiungere utenti aggiungendo persone alla tua directory del Centro identità IAM, federando un provider di identità esterno con il Centro identità IAM o IAM o creando utenti IAM con privilegi minimi.

Per una maggiore sicurezza, consigliamo di centralizzare l'accesso root in modo da proteggere centralmente le credenziali dell'utente root degli Account AWS gestiti tramite AWS Organizations. Gestire centralmente l'accesso root per gli account membri consente di rimuovere e impedire centralmente il ripristino delle credenziali degli utenti root a lungo termine, prevenendo accessi root involontari su larga scala. Dopo aver abilitato l'accesso root centralizzato, è possibile ipotizzare una sessione con privilegi per eseguire azioni sugli account membri.

Dopo aver configurato gli utenti, puoi concedere l'accesso al tuo Account AWS a utenti specifici e fornire loro autorizzazioni definite per accedere alle risorse.

Come best practice, AWS consiglia di richiedere agli utenti umani di assumere un ruolo IAM per l'accesso a AWS in modo che utilizzino credenziali temporanee. Se gestisci le identità nella directory del Centro identità IAM o utilizzi la federazione con un provider di identità, stai seguendo le best practice.

Termini

Questi termini sono comunemente usati quando si lavora con le identità IAM:

- Risorsa IAM

-

Il servizio IAM archivia queste risorse. Puoi aggiungerle, modificarle e rimuoverle dalla console IAM.

-

Utente IAM

-

Gruppo IAM

-

Ruolo IAM

-

Policy di autorizzazione

-

oggetto del provider di identità

-

- Entità IAM

-

Risorse IAM che AWS utilizza per l'autenticazione. Specifica l'entità come principale in una policy basata sulle risorse.

-

Utente IAM

-

Ruolo IAM

-

- Identità IAM

-

La risorsa IAM autorizzata nelle policy per eseguire azioni e accedere alle risorse. Le identità includono utenti IAM, ruoli IAM e gruppi IAM.

- Principali

-

Un Utente root dell'account AWS, un utente IAM o un ruolo IAM che può effettuare una richiesta per un'azione o un'operazione su una risorsa AWS. I principali includono utenti umani, carichi di lavoro, utenti federati e ruoli assunti. Dopo l'autenticazione, IAM concede al principale credenziali permanenti o temporanee per effettuare richieste a AWS, a seconda del tipo di principale.

Gli utenti umani sono noti anche come identità umane, sono le persone, gli amministratori, gli sviluppatori, gli operatori e i consumatori delle tue applicazioni.

I carichi di lavoro sono una raccolta di risorse e codice che fornisce valore aziendale, ad esempio un'applicazione, un processo, strumenti operativi e altri componenti.

Gli utenti federati sono utenti la cui identità e le credenziali sono gestite da un altro provider di identità, come Active Directory, Okta o Microsoft Entra.

I ruoli IAM sono un'identità IAM che puoi creare nell'account che ha le autorizzazioni specifiche che determinano ciò che l'identità può e non può fare. Tuttavia, invece di essere associato in modo univoco a una persona, un ruolo è destinato a essere assunto da chiunque.

IAM concede agli utenti IAM e all'utente root le credenziali a lungo termine e ai ruoli IAM le credenziali temporanee. Gli utenti federati e utenti in Centro identità AWS IAM assumono ruoli IAM al momento dell'accesso a AWS, il che garantisce loro credenziali temporanee. Come best practice si consiglia di richiedere agli utenti e ai carichi di lavoro di accedere alle risorse AWS utilizzando credenziali temporanee.

Differenza tra gli utenti IAM e gli utenti nel Centro identità IAM

Gli utenti IAM non sono account separati, ma singoli utenti all'interno del tuo account. Ciascun utente ha la sua password per accedere alla AWS Management Console. Puoi anche assegnare a ciascun utente una diversa chiave di accesso, per consentirgli di apportare richieste programmatiche e utilizzare le risorse del tuo account.

Gli utenti IAM e le relative chiavi di accesso dispongono di credenziali a lungo termine per le risorse AWS. Un utilizzo principale per gli utenti IAM è fornire ai carichi di lavoro che non possono utilizzare i ruoli IAM la possibilità di effettuare richieste programmatiche ai servizi AWS tramite l'API o la CLI.

Nota

Per gli scenari in cui sono necessari utenti IAM con accesso a livello di programmazione e credenziali a lungo termine, si consiglia di aggiornare le chiavi di accesso all'occorrenza. Per ulteriori informazioni, consulta Aggiornare le chiavi di accesso.

Le identità della forza lavoro (persone) sono utenti in Centro identità AWS IAM hanno esigenze di autorizzazione diverse a seconda del ruolo che svolgono e possono lavorare in vari Account AWS all'interno dell'organizzazione. Se hai casi d'uso che richiedono le chiavi di accesso, puoi supportare tali casi d'uso con utenti in Centro identità AWS IAM. Le persone che accedono tramite il portale di accesso AWS possono ottenere le chiavi di accesso con credenziali a breve termine per le tue risorse AWS. Per una gestione centralizzata degli accessi, consigliamo di utilizzare AWS IAM Identity Center (IAM Identity Center ) per gestire l'accesso ai tuoi account e le autorizzazioni all'interno di questi account. Il Centro identità IAM viene configurato automaticamente con una directory del Centro identità come origine di identità predefinita in cui è possibile creare utenti e gruppi e assegnare il loro livello di accesso alle risorse AWS. Per ulteriori informazioni, consulta Che cos'è AWS IAM Identity Center? nella Guida per l'utente di AWS IAM Identity Center.

La differenza principale tra questi due tipi di utenti è che gli utenti del Centro identià IAM assumono automaticamente un ruolo IAM al momento dell'accesso a AWS prima di accedere alla console di gestione o alle risorse AWS. I ruoli IAM concedono credenziali temporanee ogni volta che l'utente accede a AWS. Affinché gli utenti IAM possano accedere utilizzando un ruolo IAM, devono avere l'autorizzazione ad assumere e cambiare ruolo e devono scegliere esplicitamente di passare al ruolo che desiderano assumere dopo aver effettuato l'accesso all'account AWS.

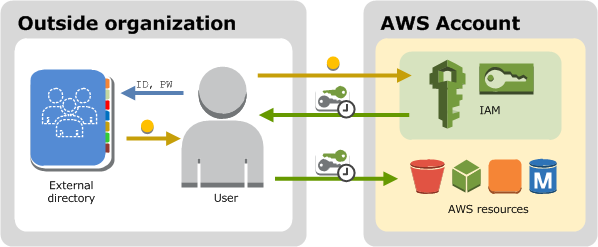

Federare gli utenti da un'origine di identità esistente

Se gli utenti dell'organizzazione sono già autenticati quando accedono alla rete aziendale, non sarà necessario creare utenti IAM o utenti nel Centro identità IAM separati. Invece puoi eseguire la federazione delle loro identità utente in AWS tramite IAM o AWS IAM Identity Center. Gli utenti federati assumono un ruolo IAM che fornisce loro le autorizzazioni per accedere a risorse specifiche. Per ulteriori informazioni sui ruoli, consulta Termini e concetti dei ruoli.

La federazione risulta particolarmente utile nei casi seguenti:

-

Gli utenti esistono già in una directory aziendale.

Se la tua directory aziendale è compatibile con SAML 2.0 (Security Assertion Markup Language 2.0), puoi configurare la tua directory aziendale per fornire ai tuoi utenti un accesso di tipo SSO (Single Sign-On) alla AWS Management Console. Per ulteriori informazioni, consulta Scenari comuni per le credenziali temporanee.

Se la tua directory aziendale non è compatibile con SAML 2.0, puoi creare un'applicazione del gestore di identità che fornisca ai tuoi utenti un accesso Single Sign-On (SSO) alla AWS Management Console. Per ulteriori informazioni, consulta Abilita l'accesso personalizzato del broker di identità alla AWS console.

Se la directory aziendale è Microsoft Active Directory, puoi utilizzare AWS IAM Identity Center per collegare una directory autogestita in Active Directory o una directory in AWS Directory Service

per stabilire una relazione di attendibilità tra tale directory e il tuo Account AWS. Se utilizzi un gestore dell'identità digitale (IdP) esterno, ad esempio Okta o Microsoft Entra, per gestire gli utenti, puoi utilizzare AWS IAM Identity Center per stabilire l'attendibilità tra il tuo IdP e il tuo Account AWS. Per ulteriori informazioni, consulta Connessione a un provider di identità esterno nella Guida per l'utente di AWS IAM Identity Center.

-

I tuoi utenti dispongono di identità Internet.

Se stai creando un'app mobile o un'applicazione Web che può consentire agli utenti di identificarsi tramite un provider di identità Internet, come Login with Amazon, Facebook, Google o qualsiasi provider di identità compatibile con OpenID Connect (OIDC), puoi decidere di utilizzare la federazione per accedere ad AWS. Per ulteriori informazioni, consulta Federazione OIDC.

Suggerimento

Per la federazione delle identità con i provider di identità Internet, ti consigliamo di utilizzare Amazon Cognito.

Diversi metodi per fornire l'accesso agli utenti

Di seguito sono descritti i modi in cui puoi fornire l'accesso alle risorse AWS.

| Tipo di accesso utente | Quando viene utilizzato? | Dove si possono trovare ulteriori informazioni? |

|---|---|---|

|

Accesso single sign-on per le persone, come gli utenti della forza lavoro, alle risorse AWS tramite il Centro identità IAM |

Il Centro identità IAM fornisce un luogo centrale che riunisce l'amministrazione degli utenti e il loro accesso agli Account AWS e alle applicazioni cloud. È possibile configurare un archivio di identità all'interno del Centro identità IAM oppure configurare la federazione con un gestore dell'identità digitale (IdP) esistente. Come best practice di sicurezza, si consiglia di concedere agli utenti umani credenziali limitate alle risorse AWS. Le persone hanno un'esperienza di accesso più semplice e tu mantieni il controllo sul loro accesso alle risorse da un unico sistema. Il Centro identità IAM supporta l'autenticazione a più fattori (MFA) per una maggiore sicurezza degli account. |

Per ulteriori informazioni sulla configurazione del Centro identità IAM, consulta Nozioni di base nella Guida per l'utente di AWS IAM Identity Center. Per ulteriori informazioni sull'uso di MFA nel Centro identità IAM, consulta Autenticazione a più fattori (MFA) nella Guida per l'utente di AWS IAM Identity Center. |

Accesso federato per gli utenti umani, come gli utenti della forza lavoro, ai servizi AWS che utilizzano gestore dell'identità digitale IAM |

IAM supporta i gestori dell'identità digitale compatibili con OpenID Connect (OIDC) o SAML 2.0 (Security Assertion Markup Language 2.0). Una volta creato un provider di identità IAM, dovrai creare uno o più ruoli IAM che possano essere assegnati dinamicamente a un utente federato. |

Per ulteriori informazioni sulla federazione e sui gestori di identità IAM, consulta Provider di identità e federazione. |

|

Accesso multi-account tra Account AWS |

Si desidera accedere ad alcune risorse AWS con utenti in altri Account AWS. I ruoli sono lo strumento principale per concedere l'accesso multi-account. Tuttavia, alcuni dei servizi AWS ti consentono di collegare una policy direttamente a una risorsa (invece di utilizzare un ruolo come proxy). |

Per ulteriori informazioni sui ruoli IAM, consulta Ruoli IAM. Per ulteriori informazioni sui ruoli collegati al servizio, consulta Creare un ruolo collegato ai servizi. Per ulteriori informazioni sui servizi che supportano l'utilizzo di ruoli collegati ai servizi, consulta AWS servizi che funzionano con IAM. Cerca i servizi che hanno Sì nella colonna Ruolo collegato ai servizi. Per visualizzare la documentazione relativa al ruolo collegato ai servizi per quel servizio, seleziona il link associato a Yes (Sì) nella colonna. |

|

Credenziali a lungo termine per gli utenti IAM designati nel tuo Account AWS |

Esistono casi d'uso specifici che richiedono credenziali a lungo termine con utenti IAM in AWS. Puoi usare IAM per creare questi utenti IAM nel tuo Account AWS e utilizzare IAM per gestirne le autorizzazioni. Alcuni dei casi d'uso sono i seguenti:

Come best practice, negli scenari in cui sono necessari utenti IAM con accesso a livello di programmazione e credenziali a lungo termine, si consiglia di aggiornare le chiavi di accesso all'occorrenza. Per ulteriori informazioni, consulta Aggiornare le chiavi di accesso. |

Per informazioni sulla configurazione di un utente IAM, consulta Creare un utente IAM nel tuo Account AWS. Per ulteriori informazioni sulle chiavi di accesso per gli utenti IAM, consulta Gestione delle chiavi di accesso per gli utenti IAM. Per ulteriori informazioni sulle credenziali specifiche del servizio per AWS CodeCommit o Amazon Keyspaces, consulta Credenziali IAM per CodeCommit: credenziali Git, chiavi SSH e chiavi di accesso AWS e Utilizzare IAM con Amazon Keyspaces (per Apache Cassandra). |

Supportare l'accesso programmatico degli utenti

Gli utenti hanno bisogno di un accesso programmatico se desiderano interagire con AWS esternamente a AWS Management Console. Il modo per fornire l'accesso programmatico dipende dal tipo di utente che accede ad AWS:

-

Se gestisci le identità nel centro identità IAM, le API AWS richiedono un profilo e l'AWS Command Line Interface richiede un profilo o una variabile di ambiente.

-

Se hai utenti IAM, le API AWS e l'AWS Command Line Interface richiedono le chiavi di accesso. Quando possibile, creare credenziali temporanee formate da un ID della chiave di accesso, una chiave di accesso segreta e un token di sicurezza che ne indica la scadenza.

Per fornire agli utenti l'accesso programmatico, scegli una delle seguenti opzioni.

| Quale utente necessita dell'accesso programmatico? | Opzione | Ulteriori informazioni |

|---|---|---|

|

Identità della forza lavoro (Persone e utenti gestiti nel Centro identità IAM) |

Utilizza credenziali a breve termine per firmare le richieste programmatiche all'AWS CLI o alle API AWS (direttamente o utilizzando gli SDK AWS). |

Per l'AWS CLI, segui le istruzioni contenute in Getting IAM role credentials for CLI access (Ottenere le credenziali dei ruoli IAM per l'accesso alla CLI) nella Guida per l'utente AWS IAM Identity Center. Per le API AWS, segui le istruzioni contenute in SSO credentials (Credenziali SSO) nella Guida di riferimento agli SDK e agli strumenti AWS . |

| Utenti IAM | Utilizza credenziali a breve termine per firmare le richieste programmatiche all'AWS CLI o alle API AWS (direttamente o utilizzando gli SDK AWS). | Segui le istruzioni in Utilizzo di credenziali temporanee con le risorse AWS. |

| Utenti IAM | Utilizza credenziali a lungo termine per firmare le richieste programmatiche all'AWS CLI o alle API AWS (direttamente o utilizzando gli SDK AWS). (Non consigliato) |

Segui le istruzioni in Gestione delle chiavi di accesso per gli utenti IAM. |

| Utenti federati | Utilizza un'operazione API di AWS STS per creare una nuova sessione con credenziali di sicurezza temporanee che includono una coppia di chiavi di accesso e un token di sessione. | Per spiegazioni delle operazioni dell'API, consulta Richiedere credenziali di sicurezza temporanee |