Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Risoluzione VPCs delle query DNS tra e la rete

Il Resolver contiene endpoint configurati per rispondere alle query DNS da e verso l'ambiente on-premise.

Nota

L'inoltro di query DNS private a qualsiasi indirizzo VPC CIDR + 2 da server DNS locali o da altri server DNS VPC non è supportato e può causare risultati instabili. Ti consigliamo invece di utilizzare un endpoint in entrata del risolutore.

È inoltre possibile integrare la risoluzione DNS tra il Resolver e i resolver DNS nella rete configurando le regole di inoltro. La rete può includere qualsiasi rete raggiungibile dal VPC, ad esempio:

Il VPC stesso

Un altro VPC con peering

Una rete locale connessa a un gateway VPN o NAT (Network AWS Address AWS Direct Connect Translation)

Prima di iniziare a inoltrare le query, crei gli endpoint in and/or uscita in entrata Resolver nel VPC connesso. Questi endpoint forniscono un percorso per le query in ingresso o in uscita:

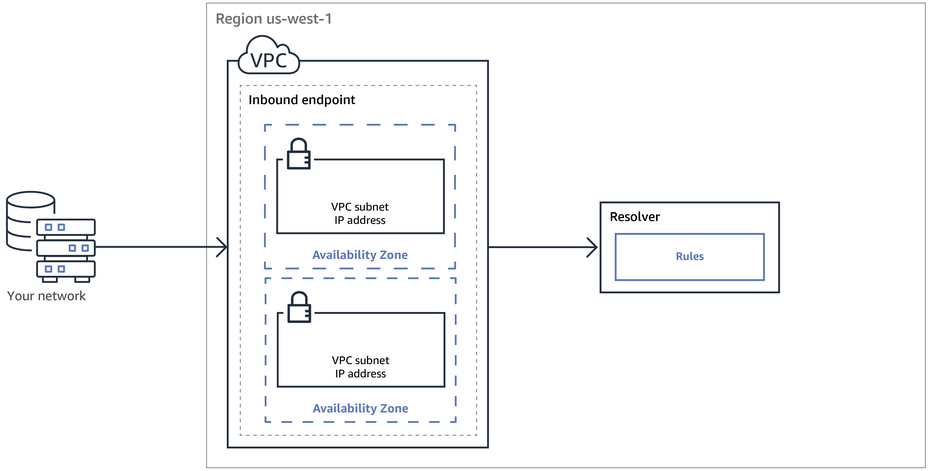

- Endpoint in ingresso: i resolver DNS nella rete possono inoltrare query DNS a Route 53 Resolver tramite questo endpoint

Esistono due tipi di endpoint in entrata, un endpoint in entrata predefinito che inoltra verso indirizzi IP e un endpoint di delega in ingresso che delega l'autorità per un sottodominio ospitato nella zona ospitata privata Route 53 al Route 53 Resolver. Gli endpoint in entrata consentono ai resolver DNS di risolvere facilmente i nomi di dominio per risorse come istanze o record in una zona ospitata privata di Route 53. AWS EC2 Per ulteriori informazioni, consulta Come i resolver DNS sulla rete inoltrano query DNS agli endpoint di Route 53 Resolver .

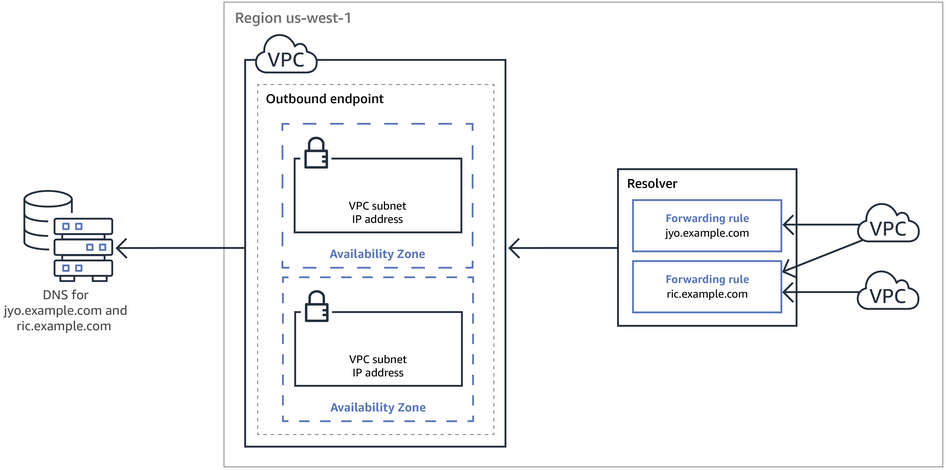

- Endpoint in uscita: il Resolver inoltra in modo condizionale le query ai resolver sulla rete tramite questo endpoint

Per inoltrare le query selezionate, devi creare regole di Resolver che specifichino i nomi di dominio per le query DNS da inoltrare (ad esempio esempio.com) e gli indirizzi IP dei resolver DNS sulla rete ai quali inoltrare le query. Se una query corrisponde a più regole (example.com, acme.example.com), Resolver sceglie la regola con la corrispondenza più specifica (acme.example.com) e inoltra la query agli indirizzi IP specificati in quella regola. Esistono tre tipi di regole: inoltro, sistema e delega. Per ulteriori informazioni, consulta In che modo l'endpoint Route 53 Resolver inoltra le query DNS dall'utente alla rete VPCs .

Come Amazon VPC, il Resolver è regionale. In ogni regione in cui ti trovi VPCs, puoi scegliere se inoltrare le interrogazioni dalla tua rete VPCs alla tua rete (query in uscita), dalla tua rete alle tue VPCs (query in entrata) o entrambe.

Non puoi creare endpoint Resolver in un VPC che non sono di tua proprietà. Solo il proprietario del VPC può creare risorse a livello di VPC, ad esempio gli endpoint in ingresso.

Nota

Quando crei un endpoint Resolver, non è possibile specificare un VPC con l'attributo di tenancy dell'istanza impostato su dedicated. Per ulteriori informazioni, consulta Utilizzo di Resolver in quanto configurati per la VPCs tenancy di istanze dedicate.

Per utilizzare l'inoltro in entrata o in uscita, crea un endpoint Resolver nel VPC. Come parte della definizione di un endpoint, si specificano gli indirizzi IP, o delega DNS, a cui inoltrare le query DNS in entrata o gli indirizzi IP da cui si desidera che provengano le query in uscita. Per ogni indirizzo IP e delega specificati, Resolver crea automaticamente un'interfaccia di rete elastica VPC.

Il seguente diagramma mostra il percorso di una query DNS da un resolver DNS sulla rete agli endpoint di Resolver Route 53.

Il diagramma seguente mostra il percorso di una query DNS da un' EC2 istanza di uno dei vostri VPCs a un resolver DNS sulla rete. Il dominio jyo.example.com utilizza una regola di inoltro, mentre il sottodominio ric.example.com ha delegato l'autorità di inoltro a Route 53 Resolver.

Per una panoramica delle interfacce di rete VPC, consulta Interfaccia di rete elastica nella Guida per l'utente di Amazon VPC.

Argomenti