Uso di autorizzazioni Lambda di API Gateway

Usa un sistema di autorizzazione Lambda (noto in precedenza come sistema di autorizzazione ad hoc) per controllare l'accesso all'API. Quando un client effettua una richiesta al metodo dell’API, Gateway API chiama il sistema di autorizzazione Lambda. Il sistema di autorizzazione Lambda accetta l'identità del chiamante come input e restituisce una policy IAM come output.

Usa un sistema di autorizzazione Lambda per implementare uno schema di autorizzazione personalizzato. Lo schema può utilizzare i parametri della richiesta per determinare l'identità del chiamante o utilizzare una strategia di autenticazione tramite token di connessione, ad esempio OAuth o SAML. Crea un sistema di autorizzazione Lambda nella console REST API di Gateway API utilizzando l'interfaccia AWS CLI o un SDK AWS.

Flusso di lavoro di autorizzazione per il sistema di autorizzazione Lambda

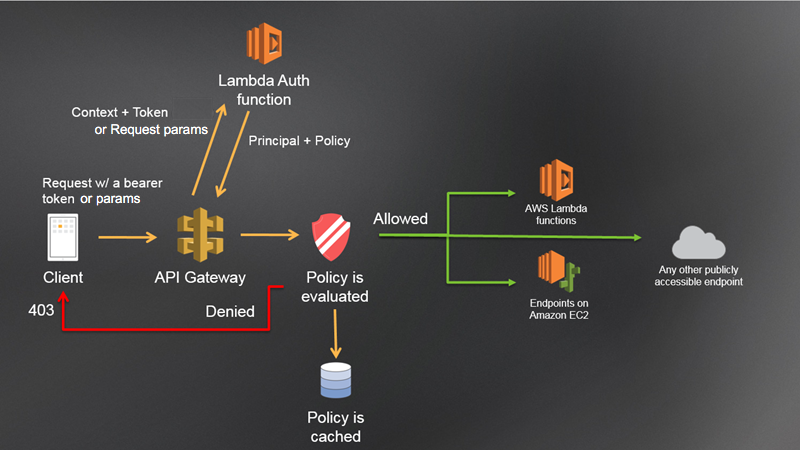

Il diagramma seguente mostra il flusso di lavoro di autorizzazione per un sistema di autorizzazione Lambda.

Flusso di lavoro per le autorizzazioni Lambda di API Gateway

-

Il client chiama un metodo in un'API di Gateway API, passando un token di connessione o i parametri della richiesta.

-

Gateway API verifica se la richiesta di metodo è configurata con un sistema di autorizzazione Lambda. In tal caso, API Gateway chiama la funzione Lambda.

-

La funzione Lambda autentica il chiamante. La funzione può eseguire l'autenticazione nei modi seguenti:

-

Chiamando un provider OAuth per ottenere un token di accesso OAuth.

-

Chiamando un provider SAML per ottenere un'asserzione SAML.

-

Generando una policy IAM in base ai valori dei parametri della richiesta.

-

Recuperando le credenziali da un database.

-

-

La funzione Lambda restituisce una policy IAM e un identificatore principale. Se la funzione Lambda non restituisce tali informazioni, la chiamata ha esito negativo.

-

Gateway API valuta la policy IAM.

-

Se l'accesso viene negato, Gateway API restituisce un codice di stato HTTP appropriato, ad esempio

403 ACCESS_DENIED. -

Se l'accesso viene concesso, Gateway API invoca il metodo.

Se si abilita il caching delle autorizzazioni, Gateway API memorizza la policy nella cache in modo che non venga invocata nuovamente la funzione del sistema di autorizzazione Lambda. È necessario assicurarsi che la policy sia applicabile a tutte le risorse e ai metodi dell’API.

-

È possibile personalizzare le risposte 403

ACCESS_DENIED o 401 UNAUTHORIZED del gateway. Per ulteriori informazioni, consulta Risposte del gateway per REST API in Gateway API.

Scelta di un tipo di sistema di autorizzazione Lambda

Esistono due tipi di autorizzazioni Lambda:

- Sistema di autorizzazione Lambda basato sui parametri della richiesta (sistema di autorizzazione

REQUEST) -

Un sistema di autorizzazione

REQUESTriceve l'identità del chiamante in una combinazione di intestazioni, parametri della stringa di query, stageVariables e variabili $context. È possibile utilizzare un sistema di autorizzazioneREQUESTper creare policy dettagliate in base a informazioni provenienti da più origini di identità, ad esempio le variabili di contesto$context.pathe$context.httpMethod.Se attivi il caching delle autorizzazioni per un sistema di autorizzazione

REQUEST, Gateway API verifica che nella richiesta siano presenti tutte le origini di identità specificate. Se un'origine di identità specificata non è presente, è null o è vuota, Gateway API restituisce una risposta HTTP401 Unauthorizedsenza chiamare la funzione del sistema di autorizzazione Lambda. Quando sono definite più origini di identità, vengono utilizzate tutte per derivare la chiave cache del sistema di autorizzazione, mantenendo l'ordine. È possibile definire una chiave di cache dettagliata utilizzando più origini di identità.Se modifichi qualsiasi parte della chiave di cache, il sistema di autorizzazione rimuove il documento di policy memorizzato nella cache e ne generano uno nuovo.

Se disattivi il caching delle autorizzazioni per un sistema di autorizzazione

REQUEST, Gateway API passa direttamente la richiesta alla funzione Lambda. - Sistema di autorizzazione Lambda basato su token (sistema di autorizzazione

TOKEN) -

Un sistema di autorizzazione

TOKENriceve l'identità del chiamante in un token di connessione, ad esempio un JSON Web Token (JWT) o un token OAuth.Se attivi il caching delle autorizzazioni per un sistema di autorizzazione

TOKEN, il nome dell'intestazione specificato nell'origine token diventa la chiave di cache.Inoltre, puoi utilizzare la convalida del token per inserire un'istruzione RegEx. Gateway API esegue la convalida iniziale del token di input per l'espressione e, se la convalida ha esito positivo, invoca la funzione del sistema di autorizzazione Lambda. Ciò aiuta a ridurre le chiamate all'API.

La proprietà

IdentityValidationExpressionè supportata solo per i sistemi di autorizzazioneTOKEN. Per ulteriori informazioni, consulta Oggetto x-amazon-apigateway-authorizer.

Nota

È consigliabile utilizzare un sistema di autorizzazione REQUEST per controllare l'accesso all'API. Puoi controllare l'accesso all'API in base a più origini di identità quando usi un sistema di autorizzazione REQUEST e in base a una singola origine di identità quando usi un sistema di autorizzazione TOKEN. Inoltre, puoi separare le chiavi di cache utilizzando più origini di identità per un sistema di autorizzazione REQUEST.

Esempio di funzione del sistema di autorizzazione REQUEST Lambda

Il codice di esempio seguente crea una funzione del sistema di autorizzazione Lambda che consente una richiesta se l'intestazione HeaderAuth1 fornita dal client, il parametro di query QueryString1 e la variabile di fase di StageVar1 corrispondono, rispettivamente, ai valori specificati di headerValue1, queryValue1 e stageValue1.

In questo esempio, la funzione di autorizzazione Lambda controlla i parametri di input e si comporta nel modo seguente:

-

Se tutti i valori dei parametri richiesti corrispondono ai valori previsti, la funzione di autorizzazione restituisce una risposta HTTP

200 OKe una policy IAM simile alla seguente e la richiesta del metodo ha esito positivo: -

In caso contrario, la funzione del sistema di autorizzazione restituisce una risposta HTTP

401 Unauthorizede la richiesta di metodo ha esito negativo.

Oltre a restituire una policy IAM, la funzione di autorizzazione Lambda deve restituire anche l'identificatore dell'entità principale dell'intermediario. Facoltativamente, può restituire un oggetto context contenente informazioni aggiuntive che possono essere passate al backend di integrazione. Per ulteriori informazioni, consulta Output da un sistema di autorizzazione Lambda di Gateway API.

Nel codice di produzione può essere necessario autenticare l'utente prima di concedere l'autorizzazione. Puoi aggiungere una logica di autenticazione nella funzione Lambda chiamando un provider di autenticazione come indicato nella documentazione del provider.

Esempio di funzione del sistema di autorizzazione TOKEN Lambda

Il codice di esempio seguente crea una funzione di autorizzazione TOKEN Lambda che consente a un chiamante di invocare un metodo se il valore del token fornito dal client è allow. Al chiamante non è consentito invocare la richiesta se il valore del token è deny. Se il valore del token è unauthorized o una stringa vuota, la funzione del sistema di autorizzazione restituisce una risposta 401 UNAUTHORIZED.

In questo esempio, quando l'API riceve una richiesta del metodo, API Gateway passa il token di origine alla funzione di autorizzazione Lambda nell'attributo event.authorizationToken. La funzione di autorizzazione Lambda legge il token e si comporta nel modo seguente:

-

Se il valore del token è

allow, la funzione di autorizzazione restituisce una risposta HTTP200 OKe una policy IAM simile alla seguente e la richiesta del metodo ha esito positivo: -

Se il valore del token è

deny, la funzione di autorizzazione restituisce una risposta HTTP200 OKe una policy IAMDenysimile alla seguente e la richiesta del metodo ha esito negativo:Nota

Esternamente all'ambiente di test, Gateway API restituisce una risposta HTTP

403 Forbiddene la richiesta di metodo ha esito negativo. -

Se il valore del token è

unauthorizedo una stringa vuota, la funzione del provider di autorizzazione restituisce una risposta HTTP401 Unauthorizede la chiamata al metodo ha esito negativo. -

Se il token ha un valore diverso dai precedenti, il client riceve una risposta

500 Invalid tokene la chiamata al metodo ha esito negativo.

Oltre a restituire una policy IAM, la funzione di autorizzazione Lambda deve restituire anche l'identificatore dell'entità principale dell'intermediario. Facoltativamente, può restituire un oggetto context contenente informazioni aggiuntive che possono essere passate al backend di integrazione. Per ulteriori informazioni, consulta Output da un sistema di autorizzazione Lambda di Gateway API.

Nel codice di produzione può essere necessario autenticare l'utente prima di concedere l'autorizzazione. Puoi aggiungere una logica di autenticazione nella funzione Lambda chiamando un provider di autenticazione come indicato nella documentazione del provider.

Esempi aggiuntivi di funzioni del sistema di autorizzazione Lambda

L'elenco seguente mostra altri esempi di funzioni del sistema di autorizzazione Lambda. Puoi creare una funzione Lambda nello stesso account o in un account diverso da quello da cui hai creato l'API.

Per le precedenti funzioni Lambda di esempio, puoi utilizzare il ruolo AWSLambdaBasicExecutionRole integrato poiché queste funzioni non chiamano altri servizi AWS. Se la funzione Lambda chiama altri servizi AWS, devi assegnare un ruolo di esecuzione IAM alla funzione Lambda. Per creare il ruolo, segui le istruzioni in AWS LambdaRuolo di esecuzione.

Esempi aggiuntivi di funzioni del sistema di autorizzazione Lambda

-

Per un'applicazione di esempio, consulta Open Banking Brazil - Esempi di autorizzazione

su GitHub -

Per ulteriori funzioni Lambda di esempio, consulta aws-apigateway-lambda-authorizer-blueprints

su GitHub. -

Puoi creare un sistema di autorizzazione Lambda che autentica gli utenti utilizzando i pool di utenti di Amazon Cognito e autorizza i chiamanti in base a un archivio di policy utilizzando Autorizzazioni verificate. Per ulteriori informazioni, consulta Controllo dell'accesso in base agli attributi di un'identità con Autorizzazioni verificate.

-

La console Lambda offre un progetto Python, che è possibile utilizzare scegliendo Use a blueprint (Usa un piano) e selezionando il progetto api-gateway-authorizer-python.