Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Filtraggio degli eventi relativi ai dati utilizzando selettori di eventi avanzati

Questa sezione descrive come utilizzare selettori di eventi avanzati per creare selettori dettagliati, che consentono di controllare i costi registrando solo gli eventi di dati specifici di interesse.

Per esempio:

-

È possibile includere o escludere chiamate API specifiche aggiungendo un filtro sul campo.

eventName -

Puoi includere o escludere la registrazione per risorse specifiche aggiungendo un filtro sul

resources.ARNcampo. Ad esempio, se stavi registrando gli eventi relativi ai dati S3, potresti escludere la registrazione per il bucket S3 del tuo percorso. -

Puoi scegliere di registrare solo gli eventi di sola scrittura o gli eventi di sola lettura aggiungendo un filtro sul campo.

readOnly

La tabella seguente fornisce informazioni aggiuntive sui campi configurabili per i selettori di eventi avanzati.

| Campo | Richiesto | Operatori validi | Descrizione |

|---|---|---|---|

|

|

Sì |

|

Questo campo è impostato per registrare Supportato sui sentieri: Sì Supportato negli archivi dati degli eventi: Sì |

|

|

Sì |

|

Questo campo viene utilizzato per selezionare il tipo di risorsa per cui si desidera registrare gli eventi relativi ai dati. La tabella Data events mostra i valori possibili. Supportato sui sentieri: Sì Supportato negli archivi dati degli eventi: Sì |

|

|

No |

|

Questo è un campo facoltativo utilizzato per includere o escludere eventi relativi ai dati in base al Supportato sui sentieri: Sì Supportato negli archivi dati degli eventi: Sì |

|

|

No |

|

Si tratta di un campo opzionale utilizzato per filtrare o filtrare qualsiasi evento relativo ai dati registrato, ad esempio o. CloudTrail Se utilizzi il AWS CLI, puoi specificare più valori separando ogni valore con una virgola. Se utilizzi la console, puoi specificare più valori creando una condizione per ognuno dei quali Supportato sui sentieri: Sì Supportato negli archivi dati degli eventi: Sì |

|

|

No |

|

Questo è un campo facoltativo utilizzato per escludere o includere eventi di dati per una risorsa specifica fornendo il Se utilizzi il AWS CLI, puoi specificare più valori separando ogni valore con una virgola. Se utilizzi la console, puoi specificare più valori creando una condizione per ognuno dei quali Supportato sui sentieri: Sì Supportato negli archivi dati degli eventi: Sì |

|

|

No |

|

Puoi usarlo per includere o escludere fonti di eventi specifiche. In genere Supportato sui trail: No Supportato negli archivi dati degli eventi: Sì |

|

|

No |

|

L'EventType da includere o escludere. Ad esempio, è possibile impostare questo campo su per Supportato sui sentieri: No Supportato negli archivi dati degli eventi: Sì |

|

|

No |

|

Includi o escludi eventi provenienti da una AWS Management Console sessione. Questo campo può essere impostato su Supportato sui sentieri: No Supportato negli archivi dati degli eventi: Sì |

|

|

No |

|

Includi o escludi eventi per le azioni intraprese da identità IAM specifiche. Per ulteriori informazioni, consulta Elemento userIdentity di CloudTrail . Supportato sui trail: No Supportato negli archivi dati degli eventi: Sì |

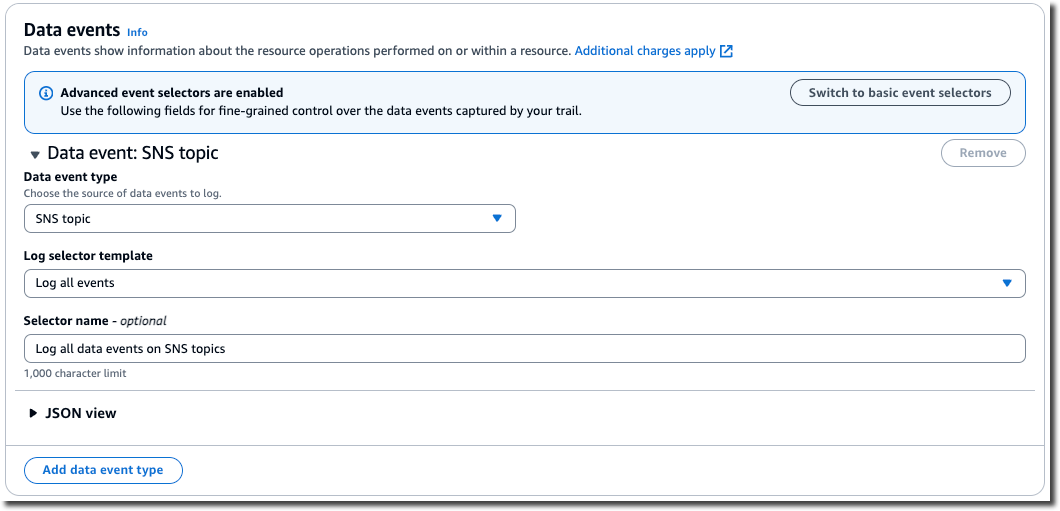

Per registrare gli eventi relativi ai dati utilizzando la CloudTrail console, scegli l'opzione Data events, quindi seleziona il tipo di risorsa che ti interessa quando crei o aggiorni un trail o un data store di eventi. La tabella Data events mostra i possibili tipi di risorse che puoi scegliere sulla CloudTrail console.

Per registrare gli eventi relativi ai dati con AWS CLI, configura il --advanced-event-selector parametro in modo che imposti eventCategory un resources.type valore uguale Data e uguale al valore del tipo di risorsa per il quale desideri registrare gli eventi relativi ai dati. La tabella Data events elenca i tipi di risorse disponibili.

Ad esempio, se desideri registrare gli eventi relativi ai dati per tutti i pool di identità di Cognito, devi configurare il --advanced-event-selectors parametro in modo che abbia il seguente aspetto:

--advanced-event-selectors '[ { "Name": "Log Cognito data events on Identity pools", "FieldSelectors": [ { "Field": "eventCategory", "Equals": ["Data"] }, { "Field": "resources.type", "Equals": ["AWS::Cognito::IdentityPool"] } ] } ]'

L'esempio precedente registra tutti gli eventi relativi ai dati di Cognito nei pool di identità. È possibile perfezionare ulteriormente i selettori di eventi avanzati per filtrare in base ai resources.ARN campi eventNamereadOnly, e per registrare eventi specifici di interesse o escludere eventi che non sono di interesse.

Puoi configurare selettori di eventi avanzati per filtrare gli eventi di dati in base a più campi. Ad esempio, puoi configurare selettori di eventi avanzati per registrare tutte le chiamate Amazon PutObject S3 DeleteObject e API, ma escludere la registrazione degli eventi per uno specifico bucket S3, come mostrato nell'esempio seguente. Sostituisci amzn-s3-demo-bucket con il nome del tuo bucket.

--advanced-event-selectors '[ { "Name": "Log PutObject and DeleteObject events for all but one bucket", "FieldSelectors": [ { "Field": "eventCategory", "Equals": ["Data"] }, { "Field": "resources.type", "Equals": ["AWS::S3::Object"] }, { "Field": "eventName", "Equals": ["PutObject","DeleteObject"] }, { "Field": "resources.ARN", "NotStartsWith": ["arn:aws:s3:::amzn-s3-demo-bucket/"] } ] } ]'

Puoi anche includere più condizioni per un campo. Per informazioni su come vengono valutate più condizioni, vedereCome CloudTrail valuta più condizioni per un campo.

È possibile utilizzare selettori di eventi avanzati per registrare sia gli eventi di gestione che quelli relativi ai dati. Per registrare gli eventi relativi ai dati per più tipi di risorse, aggiungi un'istruzione di selezione dei campi per ogni tipo di risorsa per cui desideri registrare gli eventi relativi ai dati.

Nota

I trail possono utilizzare selettori di eventi di base o selettori di eventi avanzati, ma non entrambi. Se si applicano selettori di eventi avanzati a un percorso, tutti i selettori di eventi di base esistenti vengono sovrascritti.

I selettori non supportano l'uso di caratteri jolly come. * Per abbinare più valori a una singola condizione, puoi usareStartsWith, EndsWithNotStartsWith, o NotEndsWith far corrispondere esplicitamente l'inizio o la fine del campo dell'evento.

Argomenti

Come CloudTrail valuta più condizioni per un campo

Per i selettori di eventi avanzati, CloudTrail valuta più condizioni per un campo nel modo seguente:

-

Gli operatori DESELECT vengono combinati in modalità AND. Se una qualsiasi delle condizioni dell'operatore DESELECT è soddisfatta, l'evento non viene consegnato. Questi sono gli operatori DESELECT validi per i selettori di eventi avanzati:

-

NotEndsWith -

NotEquals -

NotStartsWith

-

-

Gli operatori SELECT vengono combinati in OR. Questi sono gli operatori SELECT validi per i selettori di eventi avanzati:

-

EndsWith -

Equals -

StartsWith

-

-

Le combinazioni degli operatori SELECT e DESELECT seguono le regole precedenti ed entrambi i gruppi vengono combinati in AND.

Esempio che mostra più condizioni per il campo resources.ARN

L'istruzione di selezione degli eventi di esempio seguente raccoglie gli eventi di dati per il tipo di AWS::S3::Object risorsa e applica più condizioni sul resources.ARN campo.

{ "Name": "S3Select", "FieldSelectors": [ { "Field": "eventCategory", "Equals": [ "Data" ] }, { "Field": "resources.type", "Equals": [ "AWS::S3::Object" ] }, { "Field": "resources.ARN", "Equals": [ "arn:aws:s3:::amzn-s3-demo-bucket/object1" ], "StartsWith": [ "arn:aws:s3:::amzn-s3-demo-bucket/" ], "EndsWith": [ "object3" ], "NotStartsWith": [ "arn:aws:s3:::amzn-s3-demo-bucket/deselect" ], "NotEndsWith": [ "object5" ], "NotEquals": [ "arn:aws:s3:::amzn-s3-demo-bucket/object6" ] } ] }

Nell'esempio precedente, gli eventi relativi ai dati di Amazon S3 per AWS::S3::Object la risorsa verranno consegnati se:

-

Nessuna di queste condizioni dell'operatore DESELECT è soddisfatta:

-

il

resources.ARNcampoNotStartsWithil valorearn:aws:s3:::amzn-s3-demo-bucket/deselect -

il

resources.ARNcampoNotEndsWithil valoreobject5 -

il

resources.ARNcampoNotEqualsil valorearn:aws:s3:::amzn-s3-demo-bucket/object6

-

-

È soddisfatta almeno una di queste condizioni dell'operatore SELECT:

-

il

resources.ARNcampoEqualsil valorearn:aws:s3:::amzn-s3-demo-bucket/object1 -

il

resources.ARNcampoStartsWithil valorearn:aws:s3:::amzn-s3-demo-bucket/ -

il

resources.ARNcampoEndsWithil valoreobject3

-

In base alla logica di valutazione:

-

Gli eventi di dati per

amzn-s3-demo-bucket/object1verranno consegnati perché corrispondono al valore per l'Equalsoperatore e non corrispondono a nessuno dei valori per gliNotEqualsoperatoriNotStartsWithNotEndsWith, e. -

L'evento di dati per

amzn-s3-demo-bucket/object2verrà fornito perché corrisponde al valore per l'StartsWithoperatore e non corrisponde a nessuno dei valori per gliNotEqualsoperatoriNotStartsWithNotEndsWith, e. -

Gli eventi di dati per

amzn-s3-demo-bucket1/object3verranno consegnati perché corrispondono all'EndsWithoperatore e non corrispondono a nessuno dei valori per gliNotEqualsoperatoriNotStartsWithNotEndsWith, e. -

Gli eventi relativi ai dati di non

arn:aws:s3:::amzn-s3-demo-bucket/deselectObject4verranno consegnati perché corrispondono alla condizione di,NotStartsWithanche se corrispondono alla condizione dell'StartsWithoperatore. -

Gli eventi relativi ai dati di non

arn:aws:s3:::amzn-s3-demo-bucket/object5verranno consegnati perché corrispondono alla condizione di,NotEndsWithanche se corrispondono alla condizione dell'StartsWithoperatore. -

Gli eventi relativi ai dati non

arn:aws:s3:::amzn-s3-demo-bucket/object6verranno consegnati perché corrispondono alla condizione dell'NotEqualsoperatore anche se corrisponde alla condizione dell'StartsWithoperatore.

Filtraggio degli eventi relativi ai dati per eventName

Utilizzando selettori di eventi avanzati, è possibile includere o escludere eventi in base al valore del eventName campo. Il filtraggio eventName può aiutare a controllare i costi, in quanto eviti di incorrere in costi quando registri gli eventi relativi Servizio AWS

ai dati per aggiungere supporto per nuovi dati. APIs

Puoi utilizzare qualsiasi operatore con il campo. eventName È possibile utilizzarlo per filtrare o filtrare qualsiasi evento di dati registrato, ad CloudTrail esempio o. PutBucket GetSnapshotBlock

Argomenti

Filtrare gli eventi relativi ai dati utilizzando il eventNameAWS Management Console

Effettua le seguenti operazioni per filtrare in base al eventName campo utilizzando la CloudTrail console.

-

Segui i passaggi della procedura di creazione dell'itinerario o segui i passaggi della procedura di creazione del data store di eventi.

-

Mentre segui i passaggi per creare il trail o l'event data store, effettua le seguenti selezioni:

-

Scegli Data events.

-

Scegli il tipo di risorsa per cui desideri registrare gli eventi relativi ai dati.

-

Per il modello di selettore di registro, scegli Personalizzato.

-

(Facoltativo) In Nome selettore inserisci un nome per identificare il selettore. Il nome del selettore è un nome descrittivo per un selettore di eventi avanzato, ad esempio "Registra eventi di dati solo per due bucket S3". Il nome del selettore è riportato come

Namenel selettore di eventi avanzato ed è visualizzabile se espandi la vista JSON. -

Nei selettori di eventi avanzati, effettuate le seguenti operazioni per filtrare in base a:

eventName-

Per Field, scegli EventName.

-

Per Operatore, scegli l'operatore della condizione. In questo esempio, sceglieremo equals perché vogliamo registrare una chiamata API specifica.

-

In Value, inserisci il nome dell'evento in base al quale vuoi filtrare.

-

Per filtrare in base a un altro

eventName, scegli + Condizione. Per informazioni su come CloudTrail valuta più condizioni, consultaCome CloudTrail valuta più condizioni per un campo.

-

-

Scegli +Field per aggiungere filtri su altri campi.

-

Filtrare gli eventi relativi ai dati utilizzando il eventNameAWS CLI

Utilizzando AWS CLI, è possibile filtrare il eventName campo per includere o escludere eventi specifici.

Se stai aggiornando un trail o un event data store esistente per registrare selettori di eventi aggiuntivi, ottieni i selettori di eventi correnti eseguendo il get-event-selectorscomando per un trail o il get-event-data-storecomando per un event data store. Quindi, aggiorna i selettori di eventi per aggiungere un selettore di campo per ogni tipo di risorsa dati che desideri registrare.

L'esempio seguente registra gli eventi relativi ai dati S3 su un percorso. --advanced-event-selectorsSono configurati per registrare solo gli eventi relativi ai dati per le GetObject chiamatePutObject, e DeleteObject API.

aws cloudtrail put-event-selectors \ --trail-nametrailName\ --advanced-event-selectors '[ { "Name": "Log GetObject, PutObject and DeleteObject S3 data events", "FieldSelectors": [ { "Field": "eventCategory", "Equals": ["Data"] }, { "Field": "resources.type", "Equals": ["AWS::S3::Object"] }, { "Field": "eventName", "Equals": ["GetObject","PutObject","DeleteObject"] } ] } ]'

L'esempio successivo crea un nuovo archivio dati di eventi che registra gli eventi di dati per EBS Direct APIs ma esclude ListChangedBlocks le chiamate API. È possibile utilizzare il update-event-data-storecomando per aggiornare un archivio dati di eventi esistente.

aws cloudtrail create-event-data-store \ --name "eventDataStoreName" --advanced-event-selectors '[ { "Name": "Log all EBS Direct API data events except ListChangedBlocks", "FieldSelectors": [ { "Field": "eventCategory", "Equals": ["Data"] }, { "Field": "resources.type", "Equals": ["AWS::EC2::Snapshot"] }, { "Field": "eventName", "NotEquals": ["ListChangedBlocks"] } ] } ]'

Filtraggio degli eventi di dati per resources.ARN

Utilizzando selettori di eventi avanzati, è possibile filtrare in base al valore del resources.ARN campo.

È possibile utilizzare qualsiasi operatore conresources.ARN, ma se si utilizza Equals oNotEquals, il valore deve corrispondere esattamente all'ARN di una risorsa valida per il resources.type valore specificato. Per registrare tutti gli eventi di dati per tutti gli oggetti in un bucket S3 specifico, utilizza l'operatore StartsWith e includi solo l'ARN del bucket come valore corrispondente.

Per ulteriori informazioni sui formati ARN delle risorse relative agli eventi di dati, vedere Azioni, risorse e chiavi di condizione Servizi AWS nel Service Authorization Reference.

Nota

Non è possibile utilizzare il resources.ARN campo per filtrare i tipi di risorse che non sono ARNs disponibili.

Argomenti

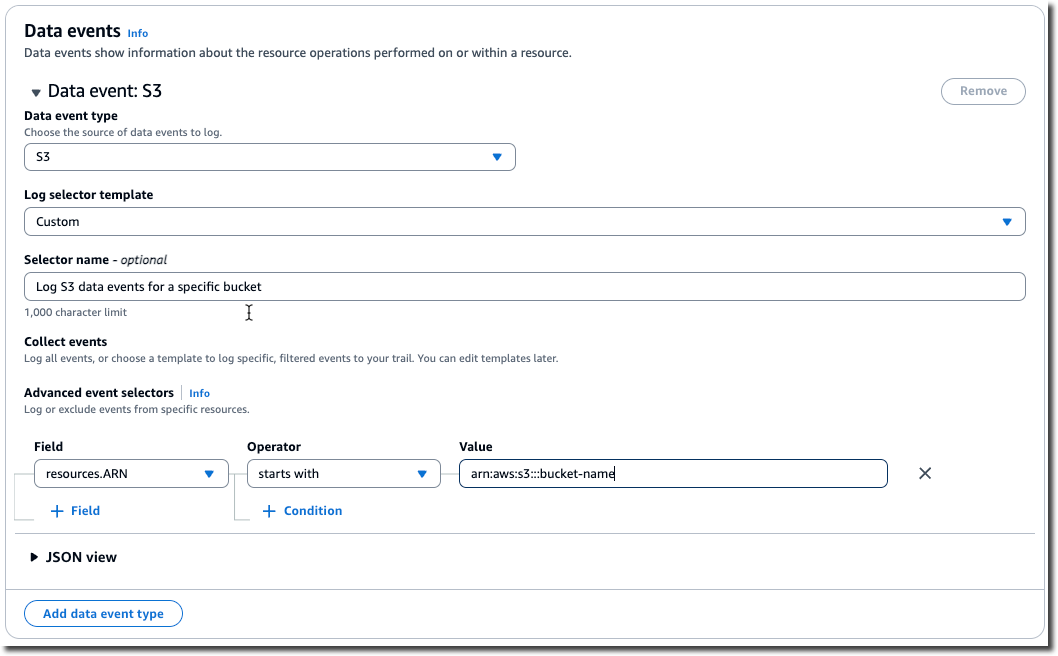

Filtraggio degli eventi relativi ai dati resources.ARN utilizzando il AWS Management Console

Effettua le seguenti operazioni per filtrare in base al resources.ARN campo utilizzando la CloudTrail console.

-

Segui i passaggi della procedura di creazione dell'itinerario o segui i passaggi della procedura di creazione del data store di eventi.

-

Mentre segui i passaggi per creare il trail o l'event data store, effettua le seguenti selezioni:

-

Scegli Data events.

-

Scegli il tipo di risorsa per cui desideri registrare gli eventi relativi ai dati.

-

Per il modello di selettore di registro, scegli Personalizzato.

-

(Facoltativo) In Nome selettore inserisci un nome per identificare il selettore. Il nome del selettore è un nome descrittivo per un selettore di eventi avanzato, ad esempio "Registra eventi di dati solo per due bucket S3". Il nome del selettore è riportato come

Namenel selettore di eventi avanzato ed è visualizzabile se espandi la vista JSON. -

Nei selettori di eventi avanzati, effettuate le seguenti operazioni per filtrare in base a:

resources.ARN-

Per Campo, scegli resources.ARN.

-

Per Operatore, scegliete l'operatore di condizione. In questo esempio, sceglieremo inizia con perché vogliamo registrare gli eventi relativi ai dati per uno specifico bucket S3.

-

Per Valore, inserisci l'ARN per il tipo di risorsa (ad esempio,

arn:aws:s3:::amzn-s3-demo-bucket). -

Per filtrarne un altro

resources.ARN, scegli + Condizione. Per informazioni su come CloudTrail valuta più condizioni, consultaCome CloudTrail valuta più condizioni per un campo.

-

-

Scegli +Field per aggiungere filtri su altri campi.

-

Filtrare gli eventi relativi ai dati utilizzando il resources.ARNAWS CLI

Utilizzando AWS CLI, è possibile filtrare il resources.ARN campo per registrare gli eventi per un ARN specifico o escludere la registrazione per un ARN specifico.

Se stai aggiornando un trail o un event data store esistente per registrare selettori di eventi aggiuntivi, ottieni i selettori di eventi correnti eseguendo il get-event-selectorscomando per un trail o il get-event-data-storecomando per un event data store. Quindi, aggiorna i selettori di eventi per aggiungere un selettore di campo per ogni tipo di risorsa dati che desideri registrare.

L'esempio seguente mostra come configurare il percorso per includere tutti gli eventi di dati per tutti gli oggetti Amazon S3 in un S3 Bucket specifico. Il valore per gli eventi S3 per il campo resources.type è AWS::S3::Object. Poiché i valori ARN per gli oggetti S3 e i bucket S3 sono leggermente diversi, devi aggiungere l'operatore StartsWith affinché resources.ARN acquisisca tutti gli eventi.

aws cloudtrail put-event-selectors \ --trail-nameTrailName\ --regionregion\ --advanced-event-selectors \ '[ { "Name": "S3EventSelector", "FieldSelectors": [ { "Field": "eventCategory", "Equals": ["Data"] }, { "Field": "resources.type", "Equals": ["AWS::S3::Object"] }, { "Field": "resources.ARN", "StartsWith": ["arn:aws:s3:::amzn-s3-demo-bucket/"] } ] } ]'

Filtraggio degli eventi di dati per valore readOnly

Utilizzando selettori di eventi avanzati, puoi filtrare in base al valore del readOnly campo.

È possibile utilizzare l'Equalsoperatore solo con il readOnly campo. È possibile impostare il readOnly valore su true ofalse. Se non si aggiunge questo campo, CloudTrail registra sia gli eventi di lettura che quelli di scrittura. Un valore di true log legge solo gli eventi. Un valore di false log scrive solo eventi.

Argomenti

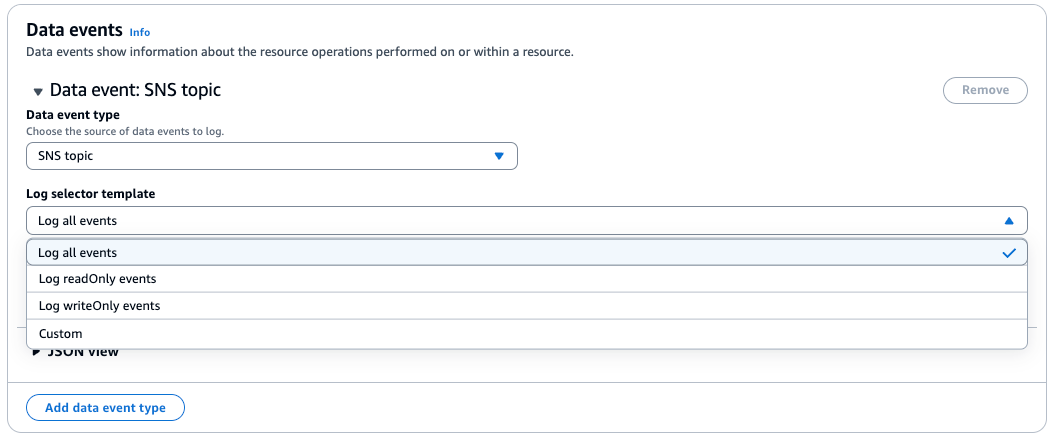

Filtraggio degli eventi di dati per readOnly valore utilizzando il AWS Management Console

Segui i passaggi seguenti per filtrare in base al readOnly campo utilizzando la CloudTrail console.

-

Segui i passaggi della procedura di creazione dell'itinerario o segui i passaggi della procedura di creazione del data store di eventi.

-

Mentre segui i passaggi per creare il trail o l'event data store, effettua le seguenti selezioni:

-

Scegli Data events.

-

Scegli il tipo di risorsa per cui desideri registrare gli eventi relativi ai dati.

-

Per il modello di selettore di log, scegli il modello appropriato per il tuo caso d'uso.

Nota

I modelli Log only AWS Management Console events e Exclude gli eventi AWS avviati dal servizio sono disponibili solo per gli archivi di dati relativi agli eventi.

Se hai intenzione di farlo Scegli questo modello di selettore di log Registra solo gli eventi di lettura e non applica altri filtri (ad esempio, sul

resources.ARNvalore).Registra solo gli eventi di lettura

Registra solo gli eventi di scrittura e non applica altri filtri (ad esempio, sul

resources.ARNvalore).Registra solo gli eventi di scrittura

Filtra in base al

readOnlyvalore e applica filtri aggiuntivi (ad esempio, sulresources.ARNvalore).Personalizza

Nei selettori di eventi avanzati, effettuate le seguenti operazioni per filtrare in base al

readOnlyvalore:Per registrare gli eventi di scrittura

-

Per Campo, scegli readOnly.

-

Per Operatore, scegli equals.

-

In Valore, specifica

false. -

Scegli +Field per aggiungere filtri su altri campi.

Per registrare gli eventi di lettura

-

Per Campo, scegli readOnly.

-

Per Operatore, scegli equals.

-

In Valore, specifica

true. -

Scegli +Field per aggiungere filtri su altri campi.

-

-

Filtraggio degli eventi relativi ai dati per readOnly valore utilizzando AWS CLI

Utilizzando AWS CLI, è possibile filtrare in base al readOnly campo.

È possibile utilizzare solo l'Equalsoperatore con il readOnly campo. È possibile impostare il readOnly valore su true ofalse. Se non si aggiunge questo campo, CloudTrail registra sia gli eventi di lettura che quelli di scrittura. Un valore di true log legge solo gli eventi. Un valore di false log scrive solo eventi.

Se stai aggiornando un trail o un event data store esistente per registrare selettori di eventi aggiuntivi, ottieni i selettori di eventi correnti eseguendo il get-event-selectorscomando per un trail o il get-event-data-storecomando per un event data store. Quindi, aggiorna i selettori di eventi per aggiungere un selettore di campo per ogni tipo di risorsa dati che desideri registrare.

L'esempio seguente mostra come configurare il percorso per registrare eventi di dati di sola lettura per tutti gli oggetti Amazon S3.

aws cloudtrail put-event-selectors \ --trail-nameTrailName\ --regionregion\ --advanced-event-selectors '[ { "Name": "Log read-only S3 data events", "FieldSelectors": [ { "Field": "eventCategory", "Equals": ["Data"] }, { "Field": "resources.type", "Equals": ["AWS::S3::Object"] }, { "Field": "readOnly", "Equals": ["true"] } ] } ]'

Il prossimo esempio crea un nuovo archivio dati di eventi che registra solo gli eventi di dati di sola scrittura per EBS Direct. APIs È possibile utilizzare il update-event-data-storecomando per aggiornare un archivio dati di eventi esistente.

aws cloudtrail create-event-data-store \ --name "eventDataStoreName" \ --advanced-event-selectors \ '[ { "Name": "Log write-only EBS Direct API data events", "FieldSelectors": [ { "Field": "eventCategory", "Equals": ["Data"] }, { "Field": "resources.type", "Equals": ["AWS::EC2::Snapshot"] }, { "Field": "readOnly", "Equals": ["false"] } ] } ]'