Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Prova la configurazione VPC con le politiche IAM

Puoi testare ulteriormente VPC ciò che hai configurato con Amazon EC2 o WorkSpaces implementando IAM politiche che limitano l'accesso.

La seguente politica nega l'accesso ad Amazon S3 a meno che non utilizzi l'utente specificato. VPC

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Deny", "Action": "S3:*", "Resource": "*", "Condition": { "StringNotEqualsIfExists": { "aws:SourceVpc":"sourceVPC"}, "Bool": { "aws:ViaAwsService": "false" } } } ] }

La seguente politica limita l'accesso a determinati utenti Account AWS IDs utilizzando una politica di accesso AWS Management Console privato per l'endpoint di accesso.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": "*", "Action": "*", "Resource": "*", "Condition": { "StringEquals": { "aws:PrincipalAccount": ["AWSAccountID"] } } } ] }

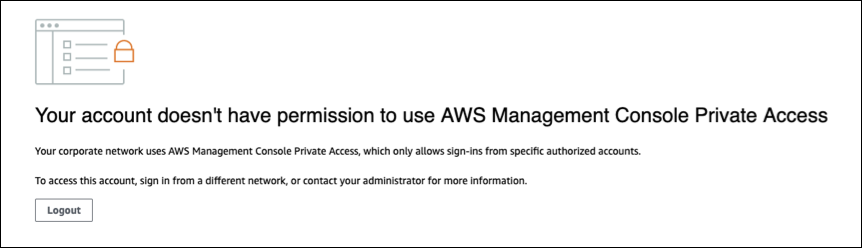

Se ci si connette con un'identità che non appartiene al proprio account, viene visualizzata la seguente pagina di errore.