AWS Cloud9 non è più disponibile per i nuovi clienti. I clienti esistenti di AWS Cloud9 possono continuare a utilizzare il servizio normalmente. Ulteriori informazioni

Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Lavorare con un ambiente condiviso in AWS Cloud9

Un ambiente condiviso è un ambiente di AWS Cloud9 sviluppo a cui più utenti sono stati invitati a partecipare. Questo argomento fornisce istruzioni per condividere un ambiente AWS Cloud9 e come partecipare a un ambiente condiviso.

Per invitare un utente a partecipare a un ambiente di tua proprietà, segui uno di questi set di procedure, a seconda del tipo di utente che desideri invitare.

Se sei un utente nello Account AWS stesso ambiente, dovresti invitare un utente con lo stesso account dell'ambiente.

Se sei un AWS Cloud9 amministratore nello stesso Account AWS ambiente, in particolare l'utente Account AWS root, un utente amministratore o un utente con la politica AWS gestita

AWSCloud9Administratorallegata, dovresti invitare personalmente l' AWS Cloud9 amministratore, vedere Invita un utente nello stesso account dell'ambiente o chiedere all' AWS Cloud9 amministratore di invitare se stesso (o altri nello stesso Account AWS), vedi Fare in modo che un AWS Cloud9 amministratore nello stesso account dell'ambiente inviti sé stesso o altri.

Casi d'uso dell'ambiente condiviso

Un ambiente condiviso è utile per i seguenti casi d'uso:

-

Programmazione in coppia (nota anche come programmazione tra pari): consente a due utenti di lavorare insieme sullo stesso codice in un unico ambiente. In genere, in un programmazione di coppia un utente scrive il codice mentre l'altro osserva quanto viene scritto. L'osservatore fornisce all'autore feedback e commenti in tempo reale. Spesso i due utenti si alternano nei due ruoli durante il progetto. Solitamente, in assenza di un ambiente condiviso, le coppie di programmatori sono costrette a sedersi davanti alla stessa macchina e solo un utente alla volta è in grado di scrivere codice. Dopo avere condiviso l'ambiente, entrambi gli utenti possono utilizzare due macchine diverse. Inoltre, possono scrivere codice contemporaneamente, anche se fisicamente si trovano in due uffici diversi.

-

Corsi di informatica: sono utili quando insegnanti o assistenti didattici vogliono accedere all'ambiente di uno studente. Può essere utilizzata per esaminare il lavoro svolto da uno studente o per risolvere un problema nell'ambiente in tempo reale. Gli studenti possono anche svolgere lavori di gruppo con i compagni su progetti condivisi, collaborando in tempo reale alla scrittura di codici in un unico ambiente. Tale attività può essere svolta anche se gli studenti si trovano in luoghi diversi e utilizzano computer con sistemi operativi e browser Web differenti.

-

Qualsiasi altro caso in cui più utenti devono collaborare sullo stesso codice in tempo reale.

Informazioni sui ruoli di accesso dei membri dell'ambiente

Prima di condividere un ambiente o partecipare a un ambiente condiviso in AWS Cloud9, è necessario comprendere i livelli di autorizzazione di accesso per un ambiente condiviso. Tali livelli di autorizzazione sono denominati ruoli di accesso dei membri dell'ambiente.

Un ambiente condiviso AWS Cloud9 offre tre ruoli di accesso ai membri dell'ambiente: proprietario, lettura/scrittura e sola lettura.

-

Un proprietario ha il controllo completo dell'ambiente. Ogni ambiente può avere un unico proprietario, che corrisponde al suo creatore. Un proprietario può effettuare le operazioni descritte di seguito.

-

Aggiungere, modificare e rimuovere membri per l'ambiente

-

Aprire, visualizzare e modificare i file

-

Eseguire il codice

-

Modificare le impostazioni dell'ambiente

-

Conversare in chat con altri membri

-

Eliminare i messaggi chat esistenti

In AWS Cloud9 IDE, viene visualizzato il proprietario dell'ambiente con accesso in lettura e scrittura.

-

-

Un membro con accesso in lettura/scrittura può effettuare le operazioni descritte di seguito.

-

Aprire, visualizzare e modificare i file

-

Eseguire il codice

-

Modificare varie impostazioni di ambiente dall'interno di AWS Cloud9 IDE

-

Conversare in chat con altri membri

-

Eliminare i messaggi chat esistenti

In AWS Cloud9 IDE, i membri di lettura/scrittura vengono visualizzati con accesso Read+Write.

-

-

Un membro con accesso in sola lettura può effettuare le operazioni descritte di seguito.

-

Aprire e visualizzare i file

-

Conversare in chat con altri membri

-

Eliminare i messaggi chat esistenti

Nella AWS Cloud9 IDE, i membri in sola lettura vengono visualizzati con accesso in sola lettura.

-

Per diventare proprietario o membro di un ambiente, utente deve soddisfare uno dei seguenti criteri.

-

L'utente è un utente root dell'Account AWS .

-

L'utente è un utente amministratore. Per ulteriori informazioni, consulta Creazione del primo utente e gruppo IAM amministratore nella Guida per l'IAMutente.

-

L'utente è un utente che appartiene a un IAM gruppo, un utente che assume un ruolo o un utente federato che assume un ruolo e a quel gruppo o ruolo è associata la politica AWS gestita

AWSCloud9AdministratoroAWSCloud9User(oAWSCloud9EnvironmentMember, per essere solo un membro). Per ulteriori informazioni, consulta Policy gestite da AWS (predefinite).-

Per associare una delle politiche gestite precedenti a un IAM gruppo, è possibile utilizzare AWS Management Consoleo l'interfaccia a riga di AWS comando (AWS CLI) come descritto nelle procedure seguenti.

-

È possibile creare un ruolo in IAM una delle precedenti politiche gestite da far assumere a un utente o a un utente federato. Per ulteriori informazioni, vedere Creazione di ruoli nella Guida per l'IAMutente. Per fare in modo che un utente o un utente federato assuma il ruolo, consulta la descrizione dell'assunzione dei ruoli in Using IAM Roles in the IAMUser Guide.

-

Allega una policy AWS gestita per AWS Cloud9 a un gruppo utilizzando la console

La procedura seguente illustra come allegare una policy AWS gestita per AWS Cloud9 a un gruppo utilizzando la console.

-

Accedi a AWS Management Console, se non hai già effettuato l'accesso.

Per questo passaggio, ti consigliamo di accedere utilizzando le credenziali a IAM livello di amministratore nel tuo. Account AWS Se non si è in grado di eseguire questa operazione, contattare l'amministratore dell' Account AWS .

-

Apri la console. IAM Per eseguire questa operazione, scegli Services (Servizi) nella barra di navigazione della console. Quindi scegli IAM.

-

Scegliere Groups (Gruppi).

-

Scegli il nome del gruppo.

-

Nella scheda Permissions (Autorizzazioni), per Managed Policies (Policy gestite), scegliere Attach Policy (Collega policy).

-

Nell'elenco dei nomi delle policy, seleziona una delle caselle riportate di seguito.

-

AWSCloud9User(preferito) o AWSCloud9Administratorper consentire a ciascun utente del gruppo di essere proprietario dell'ambiente

-

AWSCloud9EnvironmentMemberper consentire a ogni utente del gruppo di essere solo un membro

Se nell'elenco questi nomi di policy non sono presenti, digita il nome della policy nella casella Search (Cerca) per visualizzarlo.

-

-

Scegli Collega policy.

Allegare una politica AWS gestita per AWS Cloud9 a un gruppo utilizzando il AWS CLI

Nota

Se utilizzi credenziali temporanee AWS gestite, non puoi utilizzare una sessione di terminale AWS Cloud9 IDE per eseguire alcuni o tutti i comandi di questa sezione. Per rispettare le migliori pratiche AWS di sicurezza, le credenziali temporanee AWS gestite non consentono l'esecuzione di alcuni comandi. È invece possibile eseguire tali comandi da un'installazione separata di AWS Command Line Interface (AWS CLI).

Eseguite il IAM attach-group-policy comando per allegare la policy AWS gestita per AWS Cloud9 al gruppo. Specificare il nome del gruppo e l'Amazon Resource Name (ARN) della policy:

aws iam attach-group-policy --group-name MyGroup --policy-arn arn:aws:iam::aws:policy/POLICY_NAME

Nel comando precedente, sostituisci MyGroup con il nome del gruppo. Sostituisci POLICY_NAME con il nome di una delle seguenti politiche AWS gestite.

-

AWSCloud9User(preferito) oppureAWSCloud9Administratorper consentire a ciascun utente del gruppo di diventare proprietario di un ambiente -

AWSCloud9EnvironmentMemberper consentire a ciascun utente del gruppo di essere solo un membro

Invitare un utente nello stesso account dell'ambiente

Utilizza le istruzioni contenute in questa sezione per condividere un ambiente di AWS Cloud9 sviluppo di tua proprietà Account AWS con un utente dello stesso account.

-

Supponi che l'utente che desideri invitare non sia uno dei seguenti tipi di utenti. Assicurati che l'utente da invitare abbia già il ruolo di accesso di membro dell'ambiente corrispondente. Per istruzioni, consulta Informazioni sui ruoli di accesso dei membri dell'ambiente.

-

L'utente root dell'Account AWS .

-

Un utente amministratore.

-

Un utente che appartiene a un IAM gruppo, un utente che assume un ruolo o un utente federato che assume un ruolo e a quel gruppo o ruolo è associata la politica AWS gestita.

AWSCloud9Administrator

-

-

Apri l'ambiente di tua proprietà e in cui desideri invitare l'utente se non è ancora aperto.

-

Nella barra dei menu di AWS Cloud9 IDE, effettuate una delle seguenti operazioni.

-

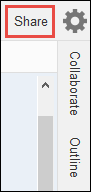

Seleziona Window, Share (Finestra, Condividi).

-

Seleziona il comando Share (Condividi), posizionato accanto all'icona a forma di ingranaggio Preferences (Preferenze).

-

-

Nella finestra di dialogo Share this environment (Condividi questo ambiente), in Invite Members (Invita membri), digita una delle seguenti opzioni.

-

Per invitare un IAMutente, inserisci il nome dell'utente.

-

Per invitare l'utente root dell'Account AWS , immetti

arn:aws:iam::123456789012:root.123456789012Sostituiscilo con il tuo Account AWS ID. -

Per invitare un utente con un ruolo assunto o un utente federato con un ruolo assunto, immetti

arn:aws:sts::123456789012:assumed-role/MyAssumedRole/MyAssumedRoleSession. Sostituiscilo123456789012MyAssumedRolecon il tuo Account AWS ID, con il nome del ruolo assunto. SostituisciMyAssumedRoleSessioncon il nome della sessione per il ruolo assunto.

-

-

Per rendere l'utente un membro di sola lettura, scegli R. Per rendere l'utente di lettura/scrittura, scegli RW.

-

Seleziona Invite (Invita).

Nota

Se si assegna a questo utente un membro di lettura/scrittura, viene visualizzata una finestra di dialogo contenente informazioni sulla possibile messa a rischio delle credenziali AWS di sicurezza. Le informazioni di seguito forniscono ulteriori dettagli su questo problema.

È consigliabile condividere un ambiente solo con persone fidate.

Un membro di lettura/scrittura può essere in grado di utilizzare il AWS CLI, il o il AWS CloudShell AWS SDK codice presente nell'ambiente per eseguire azioni per conto dell'utente. AWS Inoltre, se memorizzi le tue credenziali di AWS accesso permanenti all'interno dell'ambiente, quel membro potrebbe potenzialmente copiare tali credenziali e utilizzarle al di fuori dell'ambiente.

La rimozione delle credenziali di AWS accesso permanenti dall'ambiente e l'utilizzo di credenziali di AWS accesso temporanee non risolvono completamente questo problema. Riduce tuttavia le possibilità che il memrbo copi le credenziali temporanee e le utilizzi al di fuori dell'ambiente (perché le credenziali temporanee funzionano solo per un periodo di tempo limitato). Tuttavia, le credenziali temporanee consentono comunque a un membro di lettura/scrittura di eseguire azioni AWS dall'ambiente per conto dell'utente.

-

Contatta l'utente per informarlo che può aprire questo ambiente e iniziare a usarlo.

Chiedi a un AWS Cloud9 amministratore dello stesso account dell'Ambiente di invitare se stesso o altri

Nota

Se utilizzi credenziali temporanee AWS gestite, non puoi utilizzare una sessione terminale AWS Cloud9 IDE per eseguire alcuni o tutti i comandi di questa sezione. Per rispettare le migliori pratiche AWS di sicurezza, le credenziali temporanee AWS gestite non consentono l'esecuzione di alcuni comandi. È invece possibile eseguire tali comandi da un'installazione separata di AWS Command Line Interface (AWS CLI).

I seguenti tipi di utenti possono autoinvitarsi (o invitare altri utenti nello stesso Account AWS) a qualsiasi ambiente nello stesso account.

-

L'utente root dell'Account AWS .

-

Un utente amministratore.

-

Un utente che appartiene a un IAM gruppo, un utente che assume un ruolo o un utente federato che assume un ruolo e a quel gruppo o ruolo è associata la politica AWS gestita.

AWSCloud9Administrator

Supponi che l'utente invitato non sia uno dei tipi di utenti precedenti. Assicurati che l'utente abbia già il ruolo di accesso di membro dell'ambiente corrispondente. Per istruzioni, consulta Informazioni sui ruoli di accesso dei membri dell'ambiente.

Per invitare l'utente, usa AWS CLI o il comando AWS CloudShell per eseguire il comando. AWS Cloud9

create-environment-membership

aws cloud9 create-environment-membership --environment-id 12a34567b8cd9012345ef67abcd890e1 --user-arn USER_ARN --permissions PERMISSION_LEVEL

Nel comando precedente, sostituisci 12a34567b8cd9012345ef67abcd890e1 con l'ID dell'ambiente. Sostituisci PERMISSION_LEVEL con read-write o read-only. Sostituisci USER_ARN con una delle seguenti opzioni:

-

Per invitare un IAMutente, inserisci

arn:aws:iam::123456789012:user/MyUser. Sostituiscilo123456789012con il tuo Account AWS ID e sostituisciloMyUsercon il nome dell'utente. -

Per invitare l'utente root dell'Account AWS , immetti

arn:aws:iam::123456789012:root.123456789012Sostituiscilo con il tuo Account AWS ID. -

Per invitare un utente con un ruolo assunto o un utente federato con un ruolo assunto, immetti

arn:aws:sts::123456789012:assumed-role/MyAssumedRole/MyAssumedRoleSession.123456789012Sostituiscilo con il tuo Account AWS ID. SostituisciMyAssumedRolecon il nome del ruolo assunto. SostituisciMyAssumedRoleSessioncon il nome della sessione per il ruolo assunto.

Ad esempio, per invitare l'utente Account AWS root per l'ID dell'account 123456789012 in un ambiente con ID 12a34567b8cd9012345ef67abcd890e1 come membro di lettura/scrittura, esegui il comando seguente.

aws cloud9 create-environment-membership --environment-id 12a34567b8cd9012345ef67abcd890e1 --user-arn arn:aws:iam::123456789012:root --permissions read-write

Nota

Se utilizzi il AWS CloudShell, ometti il aws prefisso dai comandi precedenti.