Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

AWS CloudHSM crittografia del client end-to-end

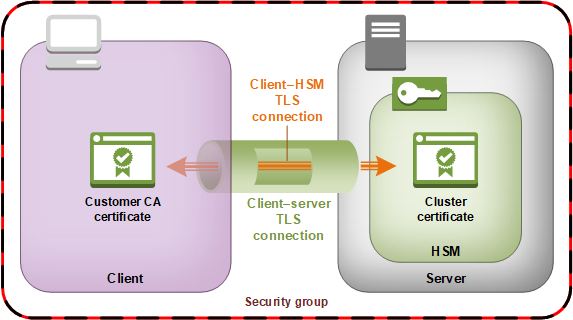

La comunicazione tra l'istanza client e quella del HSMs cluster è crittografata da un capo all'altro. Solo il tuo cliente e il tuo cliente HSMs possono decrittografare la comunicazione.

Il seguente processo spiega come il client stabilisce una comunicazione end-to-end crittografata con un. HSM

-

Il client stabilisce una connessione Transport Layer Security (TLS) con il server che ospita l'hardwareHSM. Il gruppo di sicurezza del cluster consente il traffico in entrata al server solo da istanze client nel gruppo di sicurezza. Il client controlla anche il certificato del server per assicurare che sia un server affidabile.

-

Successivamente, il client stabilisce una connessione crittografata con l'HSMhardware. HSMHa il certificato del cluster che hai firmato con la tua autorità di certificazione (CA) e il client ha il certificato radice della CA. Prima di stabilire la connessione HSM crittografata dal client, il client verifica il certificato HSM del cluster rispetto al certificato radice. La connessione viene stabilita solo quando il client verifica con successo che HSM è attendibile.