Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Crittografia trasparente dei dati del database Oracle (TDE) con AWS CloudHSM

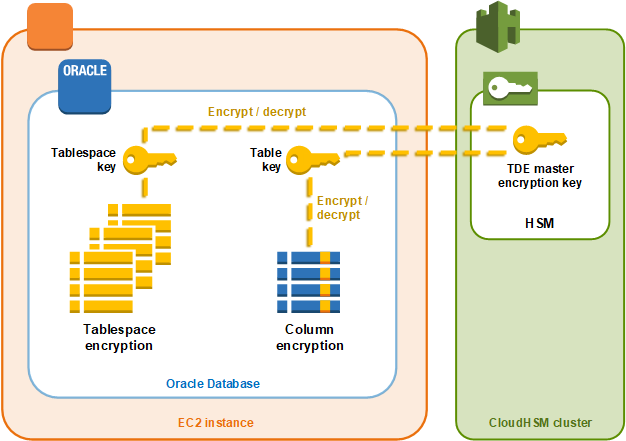

Transparent Data Encryption (TDE) viene utilizzato per crittografare i file di database. UtilizzandoTDE, il software di database crittografa i dati prima di archiviarli su disco. I dati nelle colonne o negli spazi della tabella del database vengono crittografati con una chiave di tabella o una chiave di spazio di tabella. Alcune versioni del software di database Oracle offronoTDE. In OracleTDE, queste chiavi sono crittografate con una chiave di crittografia TDE principale. È possibile ottenere una maggiore sicurezza archiviando la chiave di crittografia TDE principale HSMs nel AWS CloudHSM cluster.

In questa soluzione, utilizzi Oracle Database installato su un'EC2istanza Amazon. Oracle Database si integra con la libreria AWS CloudHSM software PKCS #11 per memorizzare la chiave TDE master HSMs nel cluster.

Importante

-

Consigliamo di installare Oracle Database su un'EC2istanza Amazon.

Completa i seguenti passaggi per realizzare l'TDEintegrazione di Oracle con AWS CloudHSM.

Argomenti

Fase 1: Imposta i prerequisiti

Per realizzare TDE l'integrazione con Oracle AWS CloudHSM, è necessario quanto segue:

Un AWS CloudHSM cluster attivo con almeno unoHSM.

Un'EC2istanza Amazon che esegue il sistema operativo Amazon Linux con il seguente software installato:

Il AWS CloudHSM client e gli strumenti da riga di comando.

La libreria AWS CloudHSM software per PKCS #11.

Database Oracle. AWS CloudHSM supporta l'TDEintegrazione con Oracle. Il client SDK 5.6 e versioni successive supportano Oracle TDE per Oracle Database 19c. Il Client SDK 3 supporta le versioni Oracle TDE for Oracle Database 11g e 12c.

-

Un utente crittografico (CU) che possiede e gestisce la chiave di crittografia TDE principale presente nel HSMs cluster.

Completa la procedura seguente per impostare tutti i prerequisiti.

Per configurare i prerequisiti per l'integrazione di Oracle con TDE AWS CloudHSM

-

Completa le fasi descritte in Nozioni di base. Dopo averlo fatto, avrai un cluster attivo con unoHSM. Avrai anche un'EC2istanza Amazon che esegue il sistema operativo Amazon Linux. Verranno inoltre installati e configurati gli strumenti AWS CloudHSM client e da riga di comando.

-

(Facoltativo) HSMs Aggiungine altri al cluster. Per ulteriori informazioni, consulta Aggiungere un file HSM a un cluster AWS CloudHSM.

-

Connettiti alla tua istanza EC2 client Amazon ed esegui le seguenti operazioni:

-

Installa Oracle Database. Per ulteriori informazioni, consulta la documentazione relativa a Oracle Database

. Il client SDK 5.6 e versioni successive supportano Oracle TDE per Oracle Database 19c. Il Client SDK 3 supporta le versioni Oracle TDE for Oracle Database 11g e 12c. -

Utilizza lo strumento a riga di comando cloudhsm_mgmt_util per creare un utente di crittografia (CU) sul tuo cluster. Per ulteriori informazioni sulla creazione di una CU, vedere Come gestire HSM gli utenti con e. CMU HSMutenti

Fase 3: Generazione della chiave di crittografia TDE principale Oracle

Per generare la chiave TDE master HSMs Oracle sul cluster, completare i passaggi della procedura seguente.

Per generare la chiave principale

-

Utilizzare il comando seguente per aprire Oracle SQL *Plus. Quando richiesto, immetti la password di sistema impostata al momento dell'installazione di Oracle Database.

sqlplus / as sysdbaNota

Per il Client SDK 3, è necessario impostare la variabile di

CLOUDHSM_IGNORE_CKA_MODIFIABLE_FALSEambiente ogni volta che si genera una chiave master. Questa variabile è necessaria solo per la generazione di chiavi principali. Per ulteriori informazioni, vedere «Problema: Oracle imposta l'attributo PCKS #11CKA_MODIFIABLEdurante la generazione della chiave principale, ma HSM non lo supporta» in Problemi noti per l'integrazione di applicazioni di terze parti. -

Esegui l'SQListruzione che crea la chiave di crittografia principale, come illustrato negli esempi seguenti. Utilizza l'istruzione corrispondente alla versione in uso di Oracle Database. Replace (Sostituisci)

<CU user name>con il nome utente dell'utente crittografico (CU). Replace (Sostituisci)<password>con la password CU.Importante

Esegui il seguente comando solo una volta. Ogni volta che lo esegui, il comando crea una nuova chiave di crittografia principale.

-

Per Oracle Database versione 11, eseguire la seguente SQL istruzione.

SQL>alter system set encryption key identified by "<CU user name>:<password>"; -

Per la versione 12 e la versione 19c del database Oracle, eseguire la seguente SQL istruzione.

SQL>administer key management set key identified by "<CU user name>:<password>";

Se la risposta è

System alteredokeystore altered, allora hai generato e impostato correttamente la chiave master per OracleTDE. -

-

(Opzionale) Esegui il seguente comando per verificare lo stato di Oracle Wallet.

SQL>select * from v$encryption_wallet;Se il wallet non è aperto, utilizza uno dei seguenti comandi per aprirlo. Replace (Sostituisci)

<CU user name>con il nome dell'utente crittografico (CU). Replace (Sostituisci)<password>con la password CU.-

In Oracle 11, esegui il seguente comando per aprire il wallet.

SQL>alter system set encryption wallet open identified by "<CU user name>:<password>";Per chiudere manualmente il wallet, esegui il seguente comando.

SQL>alter system set encryption wallet close identified by "<CU user name>:<password>"; -

In Oracle 12 e Oracle 19c, esegui il seguente comando per aprire il wallet.

SQL>administer key management set keystore open identified by "<CU user name>:<password>";Per chiudere manualmente il wallet, esegui il seguente comando.

SQL>administer key management set keystore close identified by "<CU user name>:<password>";

-