Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Configura i componenti necessari per l'esecuzione CodeBuild in un server proxy

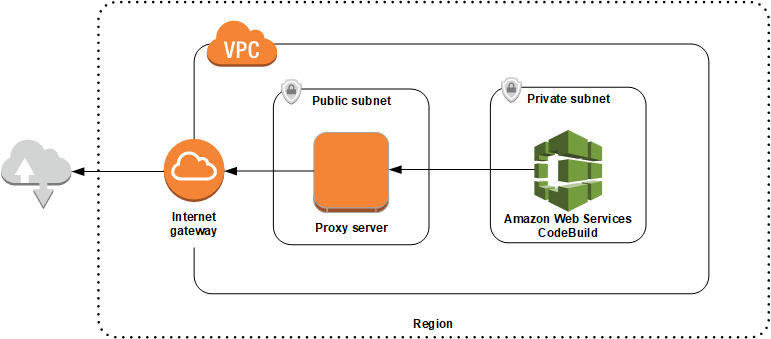

Sono necessari questi componenti per l'esecuzione AWS CodeBuild in un server proxy trasparente o esplicito:

-

Un VPC.

-

Una sottorete pubblica nel VPC per il server proxy.

-

Una sottorete privata nel VPC per CodeBuild.

-

Un gateway Internet che consente la comunicazione tra il VPC e Internet.

Il diagramma riportato di seguito illustra l'interazione tra i componenti.

Configura un VPC, sottoreti e un gateway di rete

I seguenti passaggi sono necessari per l'esecuzione AWS CodeBuild in un server proxy trasparente o esplicito.

-

Crea un VPC. Per informazioni, consulta Creazione di un VPC nella Guida per l'utente di Amazon VPC.

-

Crea due sottoreti nel VPC. Una è una sottorete pubblica denominata

Public Subnetin cui viene eseguito il server proxy. L'altra è una sottorete privata denominataPrivate Subnetin cui CodeBuild viene eseguito.Per ulteriori informazioni, consulta Creazione di una sottorete nel VPC.

-

Crea e collega un gateway Internet al VPC. Per ulteriori informazioni, consulta l'argomento relativo alla creazione e all'associazione di un gateway Internet.

-

Aggiungi una regola alla tabella di routing predefinita che instrada il traffico in uscita dal VPC (0.0.0.0/0) al gateway Internet. Per ulteriori informazioni, consulta Aggiunta e rimozione di route da una tabella di routing.

-

Aggiungi una regola al gruppo di sicurezza predefinito del VPC che consente l'ingresso del traffico SSH (TCP 22) proveniente dal VPC (0.0.0.0/0).

-

Segui le istruzioni in Avvio di un'istanza utilizzando la procedura guidata di avvio dell'istanza nella Amazon EC2 User Guide per avviare un'istanza Amazon Linux. Durante la procedura guidata, scegli le seguenti opzioni:

-

In Scegli un tipo di istanza, scegli un'Amazon Linux Amazon Machine Image (AMI).

-

In Subnet (Sottorete), scegli la sottorete pubblica precedentemente creata in questo argomento. Se è stato utilizzato il nome suggerito, è Public Subnet (Sottorete pubblica).

-

In Auto-assign Public IP (Assegna automaticamente IP pubblico), scegli Enable (Abilita).

-

Nella pagina Configure Security Group (Configura il gruppo di sicurezza), in Assign a security group (Assegna un gruppo di sicurezza), scegli Select an existing security group (Seleziona un gruppo di sicurezza esistente). A questo punto, seleziona il gruppo di sicurezza predefinito.

-

Dopo aver selezionato Launch (Avvia), scegli una coppia di chiavi esistente o creane una.

Seleziona le impostazioni predefinite per tutte le altre opzioni.

-

-

Dopo l'esecuzione dell' EC2 istanza, disabilita i controlli di origine/destinazione. Per informazioni, consulta Disabilitazione dei controlli dell'origine/della destinazione nella Guida per l'utente di Amazon VPC.

-

Crea una tabella di routing nel VPC. Aggiungi alla tabella di routing una regola che consente di instradare il traffico destinato a Internet al server proxy. Associa la tabella di routing alla sottorete privata. Ciò è necessario affinché le richieste in uscita dalle istanze della sottorete privata, dove vengono CodeBuild eseguite, vengano sempre instradate attraverso il server proxy.

Installa e configura un server proxy

Esistono vari server proxy tra cui scegliere. Qui viene utilizzato un server proxy open source, Squid, per dimostrare come funziona AWS CodeBuild in un server proxy. Gli stessi concetti sono applicabili ad altri server proxy.

Per installare Squid, utilizza un repository yum eseguendo i seguenti comandi:

sudo yum update -y sudo yum install -y squid

Dopo aver installato Squid, modifica il squid.conf utilizzando le istruzioni riportate più avanti in questo argomento.

Configura Squid per il traffico HTTPS

Per HTTPS, il traffico HTTP viene incapsulato in una connessione Transport Layer Security (TLS). Squid utilizza una funzionalità chiamata SslPeekAndSplice

sudo mkdir /etc/squid/ssl cd /etc/squid/ssl sudo openssl genrsa -out squid.key 2048 sudo openssl req -new -key squid.key -out squid.csr -subj "/C=XX/ST=XX/L=squid/O=squid/CN=squid" sudo openssl x509 -req -days 3650 -in squid.csr -signkey squid.key -out squid.crt sudo cat squid.key squid.crt | sudo tee squid.pem

Nota

Per HTTP, la configurazione di Squid non è richiesta. Da tutti i messaggi di richiesta HTTP/1.1 è possibile recuperare il campo dell'intestazione dell'host, che indica l'host Internet richiesto.