Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Risoluzione dei problemi CodePipeline

Le informazioni seguenti possono risultare utili per risolvere i problemi comuni di AWS CodePipeline.

Argomenti

I nomi della cartella degli artefatti della pipeline sembrano troncati

Aggiungi CodeBuild GitClone le autorizzazioni per le azioni CodeCommit di origine

GitHub (tramite OAuth app) source action: l'elenco dei repository mostra diversi repository

Le pipeline con Amazon S3, Amazon ECR CodeCommit o una fonte non si avviano più automaticamente

Le pipeline modificate dalla modalità PARALLEL mostreranno una modalità di esecuzione precedente

EC2 L'azione Deploy fallisce e viene visualizzato un messaggio di errore No such file

L'azione EKS Deploy fallisce e viene visualizzato un cluster unreachable messaggio di errore

Errore della pipeline: una pipeline configurata con AWS Elastic Beanstalk restituisce il messaggio di errore: "Distribuzione non riuscita. Il ruolo fornito non dispone di autorizzazioni sufficienti: Servizio:» AmazonElasticLoadBalancing

Problema: il ruolo di servizio per CodePipeline non dispone di autorizzazioni sufficienti per AWS Elastic Beanstalk, incluse, a titolo esemplificativo, alcune operazioni in Elastic Load Balancing. Il ruolo di servizio per CodePipeline è stato aggiornato il 6 agosto 2015 per risolvere questo problema. I clienti che hanno creato il ruolo di servizio prima di questa data devono modificare l'istruzione della policy per il ruolo del servizio in modo da aggiungere le autorizzazioni necessarie.

Possibili correzioni: la soluzione più semplice consiste nel modificare l'istruzione della policy per il ruolo del servizio, come descritto ampiamente in Aggiunta delle autorizzazioni dal ruolo di servizio CodePipeline.

Dopo aver applicato la policy modificata, segui i passaggi indicati per Avvio manuale di una pipeline rieseguire manualmente tutte le pipeline che utilizzano Elastic Beanstalk.

In base alle esigenze di sicurezza, puoi modificare le autorizzazioni anche in altri modi.

Errore di distribuzione: una pipeline configurata con un'azione di AWS Elastic Beanstalk distribuzione si blocca invece di fallire se manca l'autorizzazione "" DescribeEvents

Problema: il ruolo di servizio per CodePipeline deve includere l'"elasticbeanstalk:DescribeEvents"azione per tutte le pipeline che utilizzano. AWS Elastic Beanstalk Senza questa autorizzazione, le azioni di AWS Elastic Beanstalk distribuzione si bloccano senza fallire o indicare un errore. Se questa azione non rientra nel tuo ruolo di servizio, CodePipeline significa che non hai le autorizzazioni per eseguire la fase di distribuzione della pipeline per tuo conto. AWS Elastic Beanstalk

Possibili correzioni: rivedi il tuo CodePipeline ruolo di servizio. Se l'operazione "elasticbeanstalk:DescribeEvents" è mancante, utilizza le istruzioni in Aggiunta delle autorizzazioni dal ruolo di servizio CodePipeline per aggiungerla usando la funzione Edit Policy (Modifica policy) nella console IAM.

Dopo aver applicato la policy modificata, segui i passaggi indicati per Avvio manuale di una pipeline rieseguire manualmente tutte le pipeline che utilizzano Elastic Beanstalk.

Errore di pipeline: un'azione di origine restituisce il messaggio di autorizzazioni insufficienti: «Impossibile accedere al repository. CodeCommit repository-name Verifica che il ruolo IAM della pipeline abbia le autorizzazioni sufficienti per accedere al repository."

Problema: il ruolo di servizio per CodePipeline non dispone di autorizzazioni sufficienti CodeCommit e probabilmente è stato creato prima dell'aggiunta del supporto per l'utilizzo dei CodeCommit repository il 18 aprile 2016. I clienti che hanno creato il ruolo di servizio prima di questa data devono modificare l'istruzione della policy per il ruolo del servizio in modo da aggiungere le autorizzazioni necessarie.

Possibili correzioni: aggiungi le autorizzazioni richieste per la politica del tuo CodeCommit ruolo di CodePipeline servizio. Per ulteriori informazioni, consulta Aggiunta delle autorizzazioni dal ruolo di servizio CodePipeline.

Errore della pipeline: un'operazione di test o compilazione Jenkins viene eseguita per lungo tempo e poi restituisce l'esito negativo a causa di mancanza di credenziali o autorizzazioni

Problema: se il server Jenkins è installato su un' EC2istanza Amazon, è possibile che l'istanza non sia stata creata con un ruolo di istanza con le autorizzazioni necessarie per. CodePipeline Se utilizzi un utente IAM su un server Jenkins, un'istanza locale o un'istanza Amazon EC2 creata senza il ruolo IAM richiesto, l'utente IAM non dispone delle autorizzazioni richieste oppure il server Jenkins non può accedere a tali credenziali tramite il profilo configurato sul server.

Possibili correzioni: assicurati che il ruolo dell' EC2 istanza Amazon o l'utente IAM siano configurati con la policy AWSCodePipelineCustomActionAccess gestita o con le autorizzazioni equivalenti. Per ulteriori informazioni, consulta AWS politiche gestite per AWS CodePipeline.

Se utilizzi un utente IAM, assicurati che il AWS profilo configurato sull'istanza utilizzi l'utente IAM configurato con le autorizzazioni corrette. Potrebbe essere necessario fornire le credenziali utente IAM che hai configurato per l'integrazione tra Jenkins e CodePipeline direttamente nell'interfaccia utente di Jenkins. Questa non è una best practice consigliata. Se è necessario, verifica che il server Jenkins sia protetto e utilizzi HTTPS anziché HTTP.

Errore di pipeline: una pipeline creata in una AWS regione utilizzando un bucket creato in un'altra AWS regione restituisce un "" con il codice "» InternalError JobFailed

Problema: il download di un elemento archiviato in un bucket Amazon S3 avrà esito negativo se la pipeline e il bucket vengono creati in regioni diverse. AWS

Possibili correzioni: assicurati che il bucket Amazon S3 in cui è archiviato l'artefatto si trovi nella AWS stessa regione della pipeline che hai creato.

Errore di distribuzione: un file ZIP che contiene un file WAR viene distribuito correttamente AWS Elastic Beanstalk, ma l'URL dell'applicazione riporta un errore 404 not found

Problema: un file WAR viene distribuito in un ambiente AWS Elastic Beanstalk , ma l'URL dell'applicazione restituisce un errore 404 Non trovato.

Possibili correzioni: AWS Elastic Beanstalk può decomprimere un file ZIP, ma non un file WAR contenuto in un file ZIP. Invece di specificare un file WAR nel tuo file buildspec.yml, specifica una cartella con i contenuti da distribuire. Per esempio:

version: 0.2 phases: post_build: commands: - mvn package - mv target/my-web-app ./ artifacts: files: - my-web-app/**/* discard-paths: yes

Per un esempio, consulta Esempio di AWS Elastic Beanstalk per CodeBuild.

I nomi della cartella degli artefatti della pipeline sembrano troncati

Problema: quando si visualizzano i nomi degli artefatti della pipeline in CodePipeline, i nomi sembrano troncati. Questo può far sì che i nomi sembrino simili o sembrino non contenere più tutto il nome della pipeline.

Spiegazione: CodePipeline tronca i nomi degli artefatti per garantire che il percorso completo di Amazon S3 non superi i limiti di dimensione delle policy quando CodePipeline genera credenziali temporanee per i lavoratori.

Anche se il nome dell'artefatto sembra troncato, viene mappato al bucket degli artefatti in modo da non CodePipeline risentire degli artefatti con nomi troncati. La pipeline può funzionare normalmente. Questo non è un problema con la cartella o gli artefatti. I nomi di pipeline hanno un limite di 100 caratteri. Anche se il nome della cartella degli artefatti potrebbe sembrare accorciato, è ancora univoco per la pipeline.

Aggiungi le autorizzazioni per le connessioni a Bitbucket, Enterprise Server o.com CodeBuild GitClone GitHub GitHub GitLab

Quando si utilizza una AWS CodeStar connessione in un'azione di origine e in un' CodeBuild azione, ci sono due modi in cui l'elemento di input può essere passato alla build:

-

L'opzione predefinita: l'operazione di origine produce un file zip contenente il codice scaricato da CodeBuild.

-

Git clone: il codice sorgente può essere scaricato direttamente nell'ambiente di compilazione.

La modalità Git clone permette di interagire con il codice sorgente come repository Git funzionante. Per utilizzare questa modalità, è necessario concedere CodeBuild all'ambiente le autorizzazioni per utilizzare la connessione.

Per aggiungere autorizzazioni alla politica relativa al ruolo CodeBuild di servizio, è necessario creare una politica gestita dal cliente da allegare al ruolo di servizio. CodeBuild La procedura seguente crea una policy in cui l'autorizzazione UseConnection è specificata nel campo action e l'ARN della connessione è specificato nel campo Resource.

Per utilizzare la console per aggiungere le autorizzazioni UseConnection

-

Per trovare l'ARN della connessione per la pipeline, aprire la pipeline e fare clic sull'icona (i) nell'operazione di origine. L'ARN della connessione viene aggiunto alla politica del ruolo CodeBuild di servizio.

Un esempio di ARN di connessione è:

arn:aws:codeconnections:eu-central-1:123456789123:connection/sample-1908-4932-9ecc-2ddacee15095 -

Per trovare il tuo ruolo di CodeBuild servizio, apri il progetto di build utilizzato nella tua pipeline e vai alla scheda Dettagli della build.

-

Scegliere il collegamento Service role (Ruolo del servizio). Si apre la console IAM, in cui è possibile aggiungere una nuova policy che permette l'accesso alla connessione.

-

Nella console IAM, scegliere Attach policies (Collega policy), quindi selezionare Create policy (Crea policy).

Utilizzare il seguente esempio di modello di policy. Aggiungere l'ARN della connessione nel campo

Resource, come mostrato in questo esempio:Nella scheda JSON incollare la policy.

-

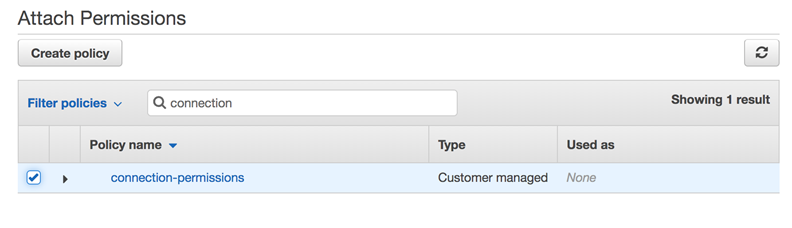

Scegli Verifica policy. Immettere un nome per la policy (ad esempio

connection-permissions), quindi scegliere Create policy (Crea policy). -

Tornare alla pagina in cui si stavano collegando le autorizzazioni, aggiornare l'elenco delle policy e selezionare la policy appena creata. Scegli Collega policy.

Aggiungi CodeBuild GitClone le autorizzazioni per le azioni CodeCommit di origine

Quando la pipeline ha un'azione CodeCommit sorgente, ci sono due modi per passare l'artefatto di input alla build:

-

Predefinito: l'azione source produce un file zip che contiene il codice che viene scaricato. CodeBuild

-

Clone completo: il codice sorgente può essere scaricato direttamente nell'ambiente di compilazione.

L'opzione Full clone consente di interagire con il codice sorgente come un repository Git funzionante. Per utilizzare questa modalità, è necessario aggiungere le autorizzazioni per consentire all' CodeBuildambiente di estrarre dal repository.

Per aggiungere autorizzazioni alla politica relativa al ruolo CodeBuild di servizio, è necessario creare una politica gestita dal cliente da allegare al proprio ruolo di servizio. CodeBuild I passaggi seguenti creano una politica che specifica l'codecommit:GitPullautorizzazione nel campo. action

Per utilizzare la console per aggiungere le GitPull autorizzazioni

-

Per trovare il tuo ruolo di CodeBuild servizio, apri il progetto di build utilizzato nella tua pipeline e vai alla scheda Dettagli della build.

-

Scegliere il collegamento Service role (Ruolo del servizio). Si apre la console IAM in cui puoi aggiungere una nuova policy che concede l'accesso al tuo repository.

-

Nella console IAM, scegliere Attach policies (Collega policy), quindi selezionare Create policy (Crea policy).

-

Nella scheda JSON, incolla la seguente policy di esempio.

{ "Action": [ "codecommit:GitPull" ], "Resource": "*", "Effect": "Allow" }, -

Scegli Verifica policy. Immettere un nome per la policy (ad esempio

codecommit-gitpull), quindi scegliere Create policy (Crea policy). -

Tornare alla pagina in cui si stavano collegando le autorizzazioni, aggiornare l'elenco delle policy e selezionare la policy appena creata. Scegli Collega policy.

<source artifact name>Errore di pipeline: una distribuzione con l'azione CodeDeployTo ECS restituisce un messaggio di errore: «Eccezione durante il tentativo di leggere il file degli artefatti di definizione dell'attività da:»

Problema

Il file di definizione dell'attività è un elemento necessario per l'azione di CodePipeline distribuzione su Amazon ECS tramite CodeDeploy (l'azione). CodeDeployToECS La dimensione massima del file ZIP dell'artefatto nell'azione di distribuzione è di 3 MBCodeDeployToECS. Il seguente messaggio di errore viene restituito quando il file non viene trovato o la dimensione dell'artefatto supera i 3 MB:

Eccezione durante il tentativo di leggere il file artefatto della definizione dell'attività da: <source artifact name>

Possibili correzioni: assicuratevi che il file di definizione dell'attività sia incluso come artefatto. Se il file esiste già, assicurati che la dimensione compressa sia inferiore a 3 MB.

GitHub (tramite OAuth app) source action: l'elenco dei repository mostra diversi repository

Problema

Dopo aver autorizzato con successo un'azione GitHub (tramite OAuth app) nella CodePipeline console, puoi scegliere da un elenco dei tuoi GitHub repository. Se l'elenco non include i repository che ti aspettavi di vedere, puoi risolvere i problemi relativi all'account utilizzato per l'autorizzazione.

Possibili correzioni: l'elenco dei repository fornito nella CodePipeline console si basa sull' GitHub organizzazione a cui appartiene l'account autorizzato. Verifica che l'account con cui stai utilizzando per l'autorizzazione GitHub sia l'account associato all' GitHub organizzazione in cui è stato creato il repository.

GitHub azione di origine (tramite GitHub app): impossibile completare la connessione per un repository

Problema

Poiché una connessione a un GitHub repository utilizza il AWS Connector for GitHub, per creare la connessione sono necessarie le autorizzazioni del proprietario dell'organizzazione o delle autorizzazioni di amministratore per accedere al repository.

Errore Amazon S3: al ruolo di CodePipeline servizio <ARN>viene negato l'accesso a S3 per il bucket S3 < > BucketName

Problema

Mentre è in corso, l' CodeCommit azione in CodePipeline verifica l'esistenza del bucket di artefatti della pipeline. Se l'azione non è autorizzata a verificare, si verifica un AccessDenied errore in Amazon S3 e il seguente messaggio di errore viene visualizzato in: CodePipeline

CodePipeline il ruolo di servizio «arn:aws:iam: ::role/service-role/AccountID" sta negando l'accesso a S3 per il bucket S3 "» RoleID BucketName

CloudTrail I log dell'azione registrano anche l'errore. AccessDenied

Correzioni possibili: procedi come segue:

-

Per la politica associata al tuo ruolo CodePipeline di servizio,

s3:ListBucketaggiungila all'elenco delle azioni della tua politica. Per istruzioni su come visualizzare la politica relativa ai ruoli di servizio, consultaVisualizza l'ARN della pipeline e l'ARN del ruolo di servizio (console). Modifica la dichiarazione politica per il tuo ruolo di servizio come descritto inAggiunta delle autorizzazioni dal ruolo di servizio CodePipeline. -

Per la policy basata sulle risorse allegata al bucket di artifatti Amazon S3 per la tua pipeline, chiamata anche artifact bucket policy, aggiungi un'istruzione per consentire l'utilizzo dell'autorizzazione da parte del tuo ruolo di servizio.

s3:ListBucketCodePipelinePer aggiungere la tua policy al bucket di artefatti

-

Segui i passaggi Visualizza l'ARN della pipeline e l'ARN del ruolo di servizio (console) per scegliere il tuo bucket di artefatti nella pagina Impostazioni della pipeline, quindi visualizzalo nella console Amazon S3.

-

Seleziona Autorizzazioni.

-

In Policy del bucket, scegli Modifica.

-

Nel campo di testo Policy, inserisci una nuova bucket policy o modifica la policy esistente come mostrato nell'esempio seguente. La bucket policy è un file JSON, quindi devi inserire un codice JSON valido.

L'esempio seguente mostra un'istruzione bucket policy per un bucket di artefatti in cui l'ID del ruolo di esempio per il ruolo di servizio è.

AROAEXAMPLEID{ "Effect": "Allow", "Principal": "*", "Action": "s3:ListBucket", "Resource": "arn:aws:s3:::BucketName", "Condition": { "StringLike": { "aws:userid": "AROAEXAMPLEID:*" } } }L'esempio seguente mostra la stessa dichiarazione di policy bucket dopo l'aggiunta dell'autorizzazione.

Per ulteriori informazioni, consulta le fasi in https://aws.amazon.com/blogs/security/writing-iam-policies-how-to-grant-access-to-an-amazon-s3-bucket/

. -

Scegli Save (Salva).

-

Dopo aver applicato la policy modificata, segui i passaggi indicati per Avvio manuale di una pipeline rieseguire manualmente la pipeline.

Le pipeline con Amazon S3, Amazon ECR CodeCommit o una fonte non si avviano più automaticamente

Problema

Dopo aver apportato una modifica alle impostazioni di configurazione per un'azione che utilizza le regole CloudWatch degli eventi (EventBridgeo Events) per il rilevamento delle modifiche, la console potrebbe non rilevare una modifica laddove gli identificatori del trigger di origine sono simili e hanno caratteri iniziali identici. Poiché la nuova regola di evento non viene creata dalla console, la pipeline non si avvia più automaticamente.

Un esempio di modifica minore alla fine del nome del parametro per CodeCommit potrebbe essere la modifica del nome del CodeCommit ramo MyTestBranch-1 inMyTestBranch-2. Poiché la modifica si trova alla fine del nome del ramo, la regola di evento per l'azione di origine potrebbe non aggiornare o creare una regola per le nuove impostazioni di origine.

Ciò si applica alle azioni di origine che utilizzano gli eventi CWE per il rilevamento delle modifiche come segue:

| Azione all'origine | Parametri/ identificatori di attivazione (console) |

|---|---|

| Amazon ECR |

Nome del repository Tag di immagine |

| Amazon S3 |

Bucket Chiave oggetto S3 |

| CodeCommit |

Nome del repository Nome del ramo |

Possibili soluzioni.

Esegui una di queste operazioni:

-

Modificate le impostazioni di configurazione CodeCommit /S3/ECR in modo da apportare modifiche alla parte iniziale del valore del parametro.

Esempio: modifica il nome della filiale in.

release-branch2nd-release-branchEvita di cambiare alla fine del nome, ad esempiorelease-branch-2. -

Modificate le impostazioni di configurazione CodeCommit /S3/ECR per ogni pipeline.

Esempio: cambia il nome della filiale in.

myRepo/myBranchmyDeployRepo/myDeployBranchEvita di cambiare alla fine del nome, ad esempiomyRepo/myBranch2. -

Invece della console, utilizza la CLI o AWS CloudFormation per creare e aggiornare le regole degli eventi di rilevamento delle modifiche. Per istruzioni sulla creazione di regole di evento per un'azione sorgente S3, consulta. Connessione ad azioni di origine di Amazon S3 che utilizzano e EventBridge AWS CloudTrail Per istruzioni sulla creazione di regole di evento per un'azione Amazon ECR, consultaAzioni e risorse relative ai sorgenti di Amazon ECR EventBridge . Per istruzioni sulla creazione di regole di evento per un' CodeCommit azione, consultaCodeCommit azioni di origine e EventBridge.

Dopo aver modificato la configurazione dell'azione nella console, accetta le risorse aggiornate per il rilevamento delle modifiche create dalla console.

Errore di connessione durante la connessione a GitHub: «Si è verificato un problema, assicurati che i cookie siano abilitati nel tuo browser» o «Il proprietario di un'organizzazione deve installare l' GitHub app»

Problema

Per creare la connessione per un'azione di GitHub origine in CodePipeline, devi essere il proprietario GitHub dell'organizzazione. Per i repository che non appartengono a un'organizzazione, è necessario esserne il proprietario. Quando una connessione viene creata da qualcuno diverso dal proprietario dell'organizzazione, viene creata una richiesta per il proprietario dell'organizzazione e viene visualizzato uno dei seguenti errori:

A problem occurred, make sure cookies are enabled in your browser (Si è verificato un problema, assicurarsi che i cookie siano abilitati nel browser)

O

Il proprietario dell'organizzazione deve installare l' GitHub app

Possibili correzioni: per i repository di un' GitHuborganizzazione, il proprietario dell'organizzazione deve creare la connessione al GitHub repository. Per i repository che non appartengono a un'organizzazione, è necessario esserne il proprietario.

Le pipeline con modalità di esecuzione modificata in modalità QUEUED o PARALLEL non funzionano quando viene raggiunto il limite di esecuzione

Problema: il numero massimo di esecuzioni simultanee per una pipeline in modalità QUEUED è di 50 esecuzioni. Quando viene raggiunto questo limite, la pipeline fallisce senza un messaggio di stato.

Possibili correzioni: quando modificate la definizione della pipeline per la modalità di esecuzione, effettuate la modifica separatamente dalle altre azioni di modifica.

Per ulteriori informazioni sulla modalità di esecuzione QUEUED o PARALLEL, vedere. CodePipeline concetti

Le tubazioni in modalità PARALLEL hanno una definizione di pipeline obsoleta se modificate quando si passa alla modalità QUEUED o SUPERSEDED

Problema: per le pipeline in modalità parallela, quando si modifica la modalità di esecuzione della pipeline su QUEUED o SUPERSEDED, la definizione della pipeline per la modalità PARALLEL non verrà aggiornata. La definizione della pipeline aggiornata durante l'aggiornamento della modalità PARALLEL non viene utilizzata nella modalità SUPERSEDED o QUEUED

Possibili correzioni: per le pipeline in modalità parallela, quando modificate la modalità di esecuzione della pipeline su QUEUED o SUPERSEDED, evitate di aggiornare contemporaneamente la definizione della pipeline.

Per ulteriori informazioni sulla modalità di esecuzione QUEUED o PARALLEL, vedere. CodePipeline concetti

Le pipeline modificate dalla modalità PARALLEL mostreranno una modalità di esecuzione precedente

Problema: per le pipeline in modalità PARALLEL, quando si modifica la modalità di esecuzione della pipeline su QUEUED o SUPERSEDED, lo stato della pipeline non visualizzerà lo stato aggiornato come PARALLEL. Se la pipeline è cambiata da PARALLEL a QUEUED o SUPERSEDED, lo stato della pipeline in modalità SUPERSEDED o QUEUED sarà l'ultimo stato noto in una di queste modalità. Se la pipeline non è mai stata eseguita in quella modalità prima, lo stato sarà vuoto.

Possibili correzioni: per le pipeline in modalità parallela, quando si modifica la modalità di esecuzione della pipeline su QUEUED o SUPERSEDED, si noti che la visualizzazione della modalità di esecuzione non mostrerà lo stato PARALLEL.

Per ulteriori informazioni sulla modalità di esecuzione QUEUED o PARALLEL, vedere. CodePipeline concetti

Le pipeline con connessioni che utilizzano il filtraggio dei trigger in base ai percorsi dei file potrebbero non iniziare alla creazione del ramo

Descrizione: per le pipeline con azioni di origine che utilizzano connessioni, come un'azione di BitBucket origine, puoi impostare un trigger con una configurazione Git che ti consenta di filtrare in base ai percorsi dei file per avviare la pipeline. In alcuni casi, per le pipeline con trigger filtrati in base ai percorsi dei file, la pipeline potrebbe non avviarsi quando viene creato per la prima volta un ramo con un filtro per il percorso dei file, poiché ciò non consente la CodeConnections connessione per risolvere i file modificati. Quando la configurazione Git per il trigger è impostata per filtrare i percorsi dei file, la pipeline non si avvia quando il ramo con il filtro è appena stato creato nel repository di origine. Per ulteriori informazioni sul filtraggio dei percorsi dei file, vedere. Aggiungi trigger con tipi di eventi code push o pull request

Risultato: ad esempio, le pipeline CodePipeline che hanno un filtro per il percorso dei file su un ramo «B» non verranno attivate quando viene creato il ramo «B». Se non sono presenti filtri per il percorso dei file, la pipeline verrà comunque avviata.

Le pipeline con connessioni che utilizzano il filtro a trigger in base ai percorsi dei file potrebbero non avviarsi quando viene raggiunto il limite di file

Descrizione: per le pipeline con azioni di origine che utilizzano connessioni, come un'azione di BitBucket origine, puoi impostare un trigger con una configurazione Git che ti consenta di filtrare in base ai percorsi dei file per avviare la pipeline. CodePipeline recupera fino ai primi 100 file; pertanto, quando la configurazione Git per il trigger è impostata per filtrare i percorsi dei file, la pipeline potrebbe non avviarsi se ci sono più di 100 file. Per ulteriori informazioni sul filtraggio dei percorsi dei file, vedere. Aggiungi trigger con tipi di eventi code push o pull request

Risultato: ad esempio, se un file diff contiene 150 file, CodePipeline esamina i primi 100 file (senza un ordine particolare) per confrontarli con il filtro del percorso del file specificato. Se il file che corrisponde al filtro del percorso dei file non è tra i 100 file recuperati da CodePipeline, la pipeline non verrà richiamata.

CodeCommit oppure le revisioni dei sorgenti S3 in modalità PARALLEL potrebbero non corrispondere all'evento EventBridge

Descrizione: per le esecuzioni della pipeline in modalità PARALLEL, un'esecuzione potrebbe iniziare con la modifica più recente, ad esempio il commit del CodeCommit repository, che potrebbe non essere la stessa della modifica dell'evento. EventBridge In alcuni casi, in cui potrebbe trascorrere una frazione di secondo tra i commit o i tag di immagine che avviano la pipeline, quando CodePipeline riceve l'evento e avvia l'esecuzione, è stato inserito un altro commit o tag di immagine CodePipeline (ad esempio, l' CodeCommit azione) clonerà il commit HEAD in quel momento.

Risultato: per le pipeline in modalità PARALLEL con una sorgente CodeCommit o S3, indipendentemente dalla modifica che ha innescato l'esecuzione della pipeline, l'azione di origine clonerà sempre l'HEAD nel momento in cui viene avviato. Ad esempio, per una pipeline in modalità PARALLEL, viene inviato un commit, che avvia la pipeline per l'esecuzione 1, e la seconda esecuzione della pipeline utilizza il secondo commit.

EC2 L'azione Deploy fallisce e viene visualizzato un messaggio di errore No such file

Descrizione: dopo che l'azione di EC2 distribuzione ha decompresso gli artefatti nella directory di destinazione sulle istanze, l'azione esegue lo script. Se lo script si trova nella directory di destinazione ma l'azione non è in grado di eseguirlo, l'azione ha esito negativo su quell'istanza e le istanze rimanenti hanno esito negativo sulla distribuzione.

Nei log di una distribuzione in cui si trova la directory di destinazione /home/ec2-user/deploy/ e il percorso del repository di origine viene visualizzato un errore simile ai seguenti messaggi di errore. myRepo/postScript.sh

-

Instance i-0145a2d3f3EXAMPLE is FAILED on event AFTER_DEPLOY, message: ----------ERROR------- chmod: cannot access '/home/ec2-user/deploy/myRepo/postScript.sh': No such file or directory /var/lib/<path>/_script.sh: line 2: /home/ec2-user/deploy/myRepo/postScript.sh: No such file or directory failed to run commands: exit status 127 -

Executing commands on instances i-0145a2d3f3EXAMPLE, SSM command id <ID>, commands: chmod u+x /home/ec2-user/deploy/script.sh ----------ERROR-------: No such file or directory

Risultato: l'azione di distribuzione non riesce nella pipeline.

Possibili correzioni: per risolvere i problemi, utilizzare i seguenti passaggi.

-

Visualizza i log per verificare quale istanza ha causato il fallimento dello script.

-

Cambia directory (

cd) nella directory di destinazione sull'istanza. Test: esegui lo script sull'istanza. -

Nel tuo repository di origine, modifica il file di script per rimuovere eventuali commenti o comandi che potrebbero causare il problema.

L'azione EKS Deploy fallisce e viene visualizzato un cluster

unreachable messaggio di errore

Descrizione: dopo l'esecuzione dell'azione EKS deploy, l'azione fallisce e viene cluster unreachable visualizzato un messaggio di errore. Il messaggio mostra un problema di accesso al cluster dovuto alla mancanza di autorizzazioni. In base al tipo di file (grafico Helm o file manifest di Kubernetes), il messaggio di errore viene visualizzato come segue.

-

Per un'azione di distribuzione EKS che utilizza un grafico Helm, viene visualizzato un messaggio di errore simile al seguente.

error message: helm upgrade --install my-release test-chart --wait Error: Kubernetes cluster unreachable: the server has asked for the client to provide credentials -

Per un'azione di distribuzione EKS che utilizza i file manifest di Kubernetes, viene visualizzato un errore simile al seguente messaggio di errore.

kubectl apply -f deployment.yaml Error: error validating "deployment.yaml": error validating data: failed to download openapi: the server has asked for the client to provide credentials

Risultato: l'azione di distribuzione non riesce nella pipeline.

Possibili correzioni: se si utilizza un ruolo esistente, il ruolo di CodePipeline servizio deve essere aggiornato con le autorizzazioni richieste per utilizzare l'azione di implementazione EKS. Inoltre, per consentire al ruolo di CodePipeline servizio l'accesso al cluster, è necessario aggiungere una voce di accesso al cluster e specificare il ruolo di servizio per la voce di accesso.

-

Verifica che il ruolo CodePipeline di servizio disponga delle autorizzazioni richieste per l'azione di distribuzione EKS. Per il riferimento alle autorizzazioni, vedere. Autorizzazioni relative alla politica del ruolo di servizio

-

Aggiungi una voce di accesso al cluster e specifica il ruolo CodePipeline di servizio per l'accesso. Per vedere un esempio, consulta Fase 4: Creare una voce di accesso per il ruolo di servizio CodePipeline .

Hai bisogno di assistenza per un problema diverso?

Prova a queste altre risorse:

-

Contatta il supporto AWS

. -

Poni una domanda nel forum CodePipeline

. -

Richiedi un aumento delle quote

. Per ulteriori informazioni, consulta Quote in AWS CodePipeline. Nota

L'elaborazione delle richieste di aumento delle quote può richiedere fino a due settimane.