Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

MACSicurezza

MACSecurity (MACsec) è uno IEEE standard che garantisce la riservatezza dei dati, l'integrità dei dati e l'autenticità dell'origine dei dati. MACSecfornisce la point-to-point crittografia di livello 2 tramite la connessione incrociata a. AWS MACSecopera a livello 2 tra due router di livello 3 e fornisce la crittografia sul dominio di livello 2. Tutti i dati che fluiscono attraverso la rete AWS globale che si interconnette con i data center e le regioni vengono automaticamente crittografati a livello fisico prima di lasciare il data center.

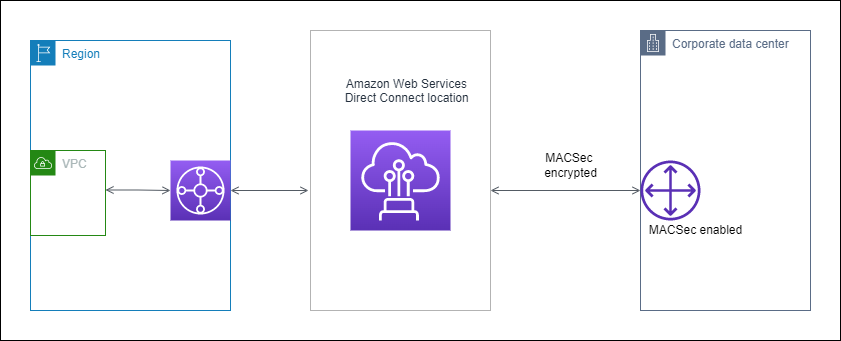

Nel diagramma seguente, devono essere supportate sia la connessione dedicata che le risorse locali. MACsec Il traffico di livello 2 che viaggia attraverso la connessione dedicata da o verso il data center è crittografato.

MACsecconcetti

Di seguito sono riportati i concetti chiave perMACsec:

-

MACSecurity (MACsec): uno standard IEEE 802.1 di livello 2 che garantisce la riservatezza dei dati, l'integrità dei dati e l'autenticità dell'origine dei dati. Per ulteriori informazioni sul protocollo, vedere 802.1AE: MAC

Security (). MACsec -

MACsecchiave segreta: una chiave precondivisa che stabilisce la MACsec connettività tra il router locale del cliente e la porta di connessione presso la sede. AWS Direct Connect La chiave viene generata dai dispositivi alle estremità della connessione utilizzando la CAK coppiaCKN/fornita AWS e fornita anche sul dispositivo.

-

Connection Key Name (CKN) e Connectivity Association Key (CAK): i valori di questa coppia vengono utilizzati per generare la chiave MACsec segreta. Generi i valori della coppia, li associ a una AWS Direct Connect connessione e li fornisci sul tuo dispositivo perimetrale alla fine della AWS Direct Connect connessione.

MACsecrotazione dei tasti

Quando si ruotano i tasti, il rollover dei tasti è supportato dai portachiavi. MACsec Direct Connect MACsec supporta MACsec portachiavi con capacità di memorizzare fino a tre CAK coppie CKN /. Il associate-mac-sec-key comando viene utilizzato per associare la CAK coppiaCKN/alla connessione MACsec abilitata esistente. Quindi configuri la stessa CAK coppiaCKN/sul dispositivo all'estremità della AWS Direct Connect connessione. Il dispositivo Direct Connect tenterà di utilizzare l'ultima chiave memorizzata per la connessione. Se tale chiave non coincide con quella del dispositivo, Direct Connect continua a utilizzare la chiave funzionante precedente.

Per informazioni sull'utilizzoassociate-mac-sec-key, vedere associate-mac-sec-key

Connessioni supportate

MACsecè disponibile su connessioni dedicate. Per informazioni su come ordinare le connessioni che supportanoMACsec, vedere AWS Direct Connect

MACsecsulle connessioni dedicate

Quanto segue ti aiuta a familiarizzare con MACsec le connessioni AWS Direct Connect dedicate. Non ci sono costi aggiuntivi per l'utilizzoMACsec.

I passaggi per la configurazione MACsec su una connessione dedicata sono disponibili inInizia con MACsec una connessione dedicata. Prima di eseguire la configurazione MACsec su una connessione dedicata, tieni presente quanto segue:

-

MACsecè supportato su connessioni Direct Connect dedicate da 10 Gbps, 100 Gbps e 400 Gbps in punti di presenza selezionati. Per queste connessioni, sono supportate le seguenti suite di MACsec crittografia:

-

Per connessioni a 10 Gbps, GCM - AES -256 e - - -256. GCM AES XPN

-

Per connessioni a 100 Gbps e 400 Gbps, - - -256. GCM AES XPN

-

-

Sono supportate solo chiavi a 256 bitMACsec.

-

La numerazione estesa dei pacchetti (XPN) è richiesta per le connessioni da 100 Gbps e 400 Gbps. Per connessioni a 10 Gbps Direct Connect supporta sia GCM - AES -256 che - GCM - AES -256. XPN Le connessioni ad alta velocità, come le connessioni dedicate da 100 Gbps e 400 Gbps, possono esaurire rapidamente lo spazio di numerazione dei MACsec pacchetti originale a 32 bit, il che richiederebbe la rotazione delle chiavi di crittografia ogni pochi minuti per stabilire una nuova Connectivity Association. Per evitare questa situazione, l'emendamento IEEE Std 802.1 AEbw -2013 ha introdotto una numerazione estesa dei pacchetti, aumentando lo spazio di numerazione a 64 bit e semplificando il requisito di tempestività per la rotazione delle chiavi.

-

Secure Channel Identifier () è obbligatorio e deve essere attivato. SCI Questa impostazione non può essere modificata.

-

IEEEIl tag 802.1Q (dot1Q/VLAN) offset/dot1 non q-in-clear è supportato per lo spostamento di un tag al di fuori di un payload crittografato. VLAN

Per ulteriori informazioni su Direct Connect eMACsec, vedere la MACsec sezione di AWS Direct Connect FAQs

MACsecprerequisiti per connessioni dedicate

Completa le seguenti attività prima di eseguire la configurazione MACsec su una connessione dedicata.

-

Crea una CAK coppiaCKN/per la chiave MACsec segreta.

È possibile creare la coppia utilizzando uno strumento standard aperto. L'AMI specificato nel modello deve soddisfare i requisiti in Fase 4: configurazione del router on-premise.

-

Assicurati di avere un dispositivo all'estremità della connessione che supportiMACsec.

-

Secure Channel Identifier (SCI) deve essere attivato.

-

Sono supportate solo MACsec chiavi a 256 bit, che forniscono la più recente protezione avanzata dei dati.

Ruoli collegati ai servizi

AWS Direct Connect utilizza AWS Identity and Access Management (IAM) ruoli collegati ai servizi. Un ruolo collegato al servizio è un tipo unico di IAM ruolo a cui è collegato direttamente. AWS Direct Connect I ruoli collegati ai servizi sono predefiniti AWS Direct Connect e includono tutte le autorizzazioni richieste dal servizio per chiamare altri servizi per conto dell'utente. AWS Un ruolo collegato al servizio semplifica la configurazione AWS Direct Connect perché non è necessario aggiungere manualmente le autorizzazioni necessarie. AWS Direct Connect definisce le autorizzazioni dei ruoli collegati ai servizi e, se non diversamente definito, solo può assumerne i ruoli. AWS Direct Connect Le autorizzazioni definite includono la politica di attendibilità e la politica di autorizzazione e tale politica di autorizzazione non può essere associata a nessun'altra entità. IAM Per ulteriori informazioni, consulta Ruoli collegati ai servizi per Direct Connect.

MACsecconsiderazioni CKN precondivise/chiave CAK

AWS Direct Connect usa AWS managed CMKs per le chiavi già condivise che associ alle connessioni o. LAGs Secrets Manager archivia i dati già condivisi CKN e CAK le coppie come un segreto che viene crittografato dalla chiave principale di Secrets Manager. Per ulteriori informazioni, consulta AWS managed CMKs nella AWS Key Management Service Developer Guide.

La chiave memorizzata è di sola lettura in base alla progettazione, ma è possibile pianificare un'eliminazione da sette a trenta giorni utilizzando la console Secrets Manager AWS o. API Quando si pianifica un'eliminazione, questa CKN non può essere letta e ciò potrebbe influire sulla connettività di rete. In tale eventualità, applichiamo le seguenti regole:

-

Se la connessione è in sospeso, la dissociamo CKN dalla connessione.

-

Se la connessione è disponibile, informiamo il proprietario della connessione tramite e-mail. Se non intraprendi alcuna azione entro 30 giorni, la dissociamo CKN dalla connessione.

Quando dissociamo l'ultima connessione CKN dalla tua connessione e la modalità di crittografia della connessione è impostata su «must encrypt», impostiamo la modalità su «should_encrypt» per evitare la perdita improvvisa di pacchetti.