Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Fase 1: Configurare AWS l'ambiente per AWS Managed Microsoft AD Active Directory

Prima di poter creare AWS Managed Microsoft AD nel tuo laboratorio di AWS test, devi prima configurare la coppia di chiavi Amazon EC2 in modo che tutti i dati di accesso siano crittografati.

Creazione di una coppia di chiavi

Se già disponi una coppia di chiavi, questa fase può essere ignorata. Per ulteriori informazioni sulle coppie di chiavi Amazon EC2, consulta Creare coppie di chiavi.

Per creare una coppia di chiavi

-

Nel pannello di navigazione, in Network & Security (Sicurezza e rete), scegli Key Pairs (Coppie di chiavi) e quindi scegliere Crea Key Pair (Crea coppia di chiavi).

-

Per Nome coppia di chiavi, digitare

AWS-DS-KP. Per Formato file coppia di chiavi, selezionare pem, quindi scegliere Crea. -

Il file della chiave privata viene automaticamente scaricato dal browser. Il nome di file è il nome che hai specificato quando hai creato la coppia di chiavi con estensione

.pem. Salvare il file della chiave privata in un luogo sicuro.Importante

Questo è l'unico momento in cui salvare il file della chiave privata. È necessario fornire il nome della coppia di chiavi quando avvii un'istanza e la chiave privata corrispondente ogni volta che decripti la password per l'istanza.

Crea, configura ed esegui il peering di due Amazon VPC

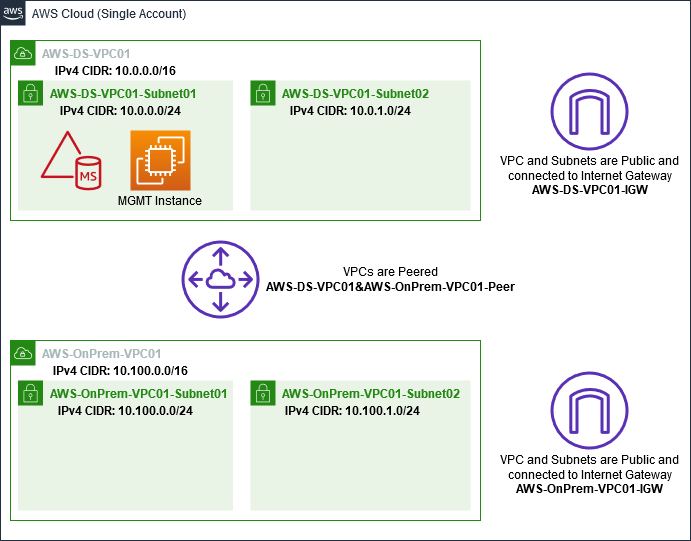

Come illustrato nella figura seguente, al termine di questo processo in più passaggi verranno creati e configurati due VPC pubblici, due subnet pubbliche per VPC, un gateway Internet per VPC e una connessione peering VPC tra i VPC. Abbiamo scelto di utilizzare VPC pubblici per semplicità e costi. Per i carichi di lavoro di produzione, si consiglia di utilizzare VPC privati. Per maggiori informazioni sul miglioramento della sicurezza VPC, consulta Sicurezza in Amazon Virtual Private Cloud.

Tutti gli PowerShell esempi utilizzano le informazioni VPC riportate di seguito e sono integrati in us-west-2. AWS CLI Puoi scegliere qualsiasi regione supportata in cui creare l'ambiente. Per ulteriori informazioni, consulta Cos'è Amazon VPC?

Passaggio 1: Creare due VPC

In questo passaggio, è necessario creare due VPC nello stesso account utilizzando i parametri specificati nella tabella seguente. AWS Microsoft AD gestito supporta l'uso di account separati con Condividi il tuo AWS Managed Microsoft AD questa funzionalità. Il primo VPC verrà utilizzato per Managed AWS Microsoft AD. Il secondo VPC verrà utilizzato per le risorse che possono essere utilizzate successivamente in Tutorial: creazione di un trust da AWS Managed Microsoft AD a un'installazione di Active Directory autogestita su Amazon EC2.

|

Informazioni gestite su Active Directory VPC |

Informazioni sul VPC on-premise |

|---|---|

|

Targhetta con nome: AWS-DS-VPC01 Blocco CIDR IPv4: 10.0.0.0/16 IPv6 CIDR block (Blocco CIDR IPv6): No IPv6 CIDR Block (Nessun blocco CIDR IPv6) Tenancy: predefinito |

Targhetta con nome: - -VPC01 AWS OnPrem Blocco CIDR IPv4: 10.100.0.0/16 IPv6 CIDR block (Blocco CIDR IPv6): No IPv6 CIDR Block (Nessun blocco CIDR IPv6) Tenancy: predefinito |

Per istruzioni dettagliate, consulta Creazione di un VPC.

Passaggio 2: Creare due sottoreti per VPC

Dopo aver creato i VPC, sarà necessario creare due sottoreti per VPC utilizzando i parametri specificati nella tabella seguente. Per questo laboratorio di test ogni sottorete sarà /24. Ciò consente di emettere fino a 256 indirizzi per sottorete. Ogni sottorete deve essere un in una AZ separata. Mettere ogni sottorete in una AZ separata è uno dei Prerequisiti per la creazione di un AWS Managed Microsoft AD.

|

Informazioni sulla sottorete AWS-DS-VPC01: |

AWS- Informazioni sulla sottorete OnPrem -VPC01 |

|---|---|

|

Targhetta con nome: -DS-VPC01-subnet01 AWS VPC: vpc-xxxxxxxxxxxxxxxxx -DS-VPC01 AWS Zona di disponibilità predefinita: us-west-2a Blocco CIDR IPv4: 10.0.0.0/24 |

Nomenclatura: - -VPC01-subnet01 AWS OnPrem VPC: vpc-xxxxxxxxxxxxxxxxx - AWS-VPC01 OnPrem Zona di disponibilità predefinita: us-west-2a Blocco CIDR IPv4: 10.100.0.0/24 |

|

Nome tag: -DS-VPC01-subnet02 AWS VPC: vpc-xxxxxxxxxxxxxxxxx -DS-VPC01 AWS Zona di disponibilità: us-west-2b Blocco CIDR IPv4: 10.0.1.0/24 |

Nomenclatura: - -VPC01-subnet02 AWS OnPrem VPC: vpc-xxxxxxxxxxxxxxxxx - AWS-VPC01 OnPrem Zona di disponibilità: us-west-2b Blocco CIDR IPv4: 10.100.1.0/24 |

Per istruzioni dettagliate, consulta Creazione di una sottorete nel VPC.

Passaggio 3: Creare e collegare un Internet Gateway ai VPC

Dal momento che stiamo utilizzando VPC pubblici sarà necessario creare e collegare un gateway Internet ai VPC utilizzando i parametri specificati nella tabella seguente. Ciò consentirà di connettersi e gestire le istanze EC2.

|

Informazioni sul gateway Internet AWS-DS-VPC01 |

AWS- Informazioni sull'OnPremInternet Gateway -VPC01 |

|---|---|

|

Targhetta con nome: -DS-VPC01-IGW AWS VPC: vpc-xxxxxxxxxxxxxxxxx -DS-VPC01 AWS |

Targhetta con nome: - -VPC01-IGW AWS OnPrem VPC: vpc-xxxxxxxxxxxxxxxxx - AWS-VPC01 OnPrem |

Per istruzioni dettagliate, consulta Gateway Internet.

Fase 4: Configurare una connessione peering VPC tra AWS-DS-VPC01 e - -VPC01 AWS OnPrem

Poiché sono già stati creati due VPC in precedenza, sarà necessario collegarli in rete utilizzando il peering VPC utilizzando i parametri specificati nella tabella seguente. Sebbene esistano molti modi per connettere i tuoi VPC, questo tutorial utilizzerà il peering VPC. AWS Managed Microsoft AD supporta molte soluzioni per connettere i tuoi VPC, alcune di queste includono peering VPC, Transit Gateway e VPN.

|

Denominazione della connessione peering: -DS-VPC01& - -VPC01-Peer AWSAWS OnPrem VPC (richiedente): vpc-xxxxxxxxxxxxxxxxxxx -DS-VPC01 AWS Account: il mio account Regione: questa regione VPC (accetta): vpc-xxxxxxxxxxxxxxxxx - -VPC01 AWS OnPrem |

Per istruzioni su come creare una connessione di peering VPC con un altro VPC dal tuo account, consulta Creazione di una connessione di peering VPC con un altro VPC nell'account.

Passaggio 5: Aggiungere due route alla tabella di route principale di ciascun VPC

Affinché i gateway Internet e la connessione peering VPC creati nei passaggi precedenti siano funzionali, è necessario aggiornare la tabella di route principale di entrambi i VPC utilizzando i parametri specificati nella tabella seguente. Verranno aggiunti due route: 0.0.0.0/0 che sarà indirizzato a tutte le destinazioni non esplicitamente note alla tabella del percorso e 10.0.0.0/16 o 10.100.0.0/16 che verranno instradati a ciascun VPC tramite la connessione peering VPC stabilita sopra.

Puoi trovare facilmente la tabella di routing corretta per ogni VPC filtrando il tag del nome VPC (AWS-DS-VPC01 o - -VPC01). AWS OnPrem

|

Informazioni sull'instradamento 1 AWS-DS-VPC01 |

Informazioni sull'instradamento 2 AWS-DS-VPC01 |

AWS- Informazioni sulla route 1 -VPC01 OnPrem |

AWS- Informazioni sulla route 2 OnPrem -VPC01 |

|---|---|---|---|

|

Destinazione: 0.0.0.0/0 Destinazione: igw-xxxxxxxxxxxxxxxxx -DS-VPC01-IGW AWS |

Destinazione: 10.100.0.0/16 Obiettivo: pcx-xxxxxxxxxxxxxxxxxxx AWS-DS-VPC01& - -VPC01-Peer AWS OnPrem |

Destinazione: 0.0.0.0/0 Obiettivo: igw-xxxxxxxxxxxxxxxxxxx AWS-onPrem-VPC01 |

Destinazione: 10.0.0.0/16 Obiettivo: pcx-xxxxxxxxxxxxxxxxxxx AWS-DS-VPC01& - -VPC01-Peer AWS OnPrem |

Per istruzioni su come aggiungere route a una tabella di route VPC, consulta Aggiunta e rimozione di route da una tabella di route.

Crea gruppi di sicurezza per le istanze Amazon EC2

Per impostazione predefinita, AWS Managed Microsoft AD crea un gruppo di sicurezza per gestire il traffico tra i relativi controller di dominio. In questa sezione, sarà necessario creare 2 gruppi di sicurezza (uno per ogni VPC) che verranno utilizzati per gestire il traffico all'interno del VPC per le istanze EC2, utilizzando i parametri specificati nelle tabelle seguenti. È inoltre possibile aggiungere una regola che consente l'ingresso di RDP (3389) da qualunque luogo e l'ingresso di tutti i tipi di traffico dal VPC locale. Per ulteriori informazioni, consulta Gruppi di sicurezza Amazon EC2 per le istanze Windows.

|

Informazioni sul gruppo di sicurezza AWS-DS-VPC01: |

|---|

|

Nome del gruppo di sicurezza: AWS DS Test Lab Security Group Descrizione: AWS DS Test Lab Security Group VPC: vpc-xxxxxxxxxxxxxxxxx -DS-VPC01 AWS |

Regole di sicurezza in entrata per -DS-VPC01 AWS

| Type | Protocollo | Intervallo porte | Origine | Tipo di traffico |

|---|---|---|---|---|

| Regola TCP personalizzata | TCP | 3389 | Il mio IP | Remote Desktop (Desktop remoto) |

| All Traffic | Tutti | Tutti | 10.0.0.0/16 | Tutto il traffico VPC locale |

Regole dei gruppi di sicurezza in uscita per -DS-VPC01 AWS

| Type | Protocollo | Intervallo porte | Destinazione | Tipo di traffico |

|---|---|---|---|---|

| All Traffic | Tutti | Tutti | 0.0.0.0/0 | Tutto il traffico |

| AWS- Informazioni sul gruppo di sicurezza -VPC01: OnPrem |

|---|

|

Nome del gruppo di sicurezza: AWS OnPrem Test Lab Security Group. Descrizione: AWS OnPrem Test Lab Security Group. VPC: vpc-xxxxxxxxxxxxxxxxx - AWS-VPC01 OnPrem |

Regole di sicurezza in entrata per - -VPC01 AWS OnPrem

| Type | Protocollo | Intervallo porte | Origine | Tipo di traffico |

|---|---|---|---|---|

| Regola TCP personalizzata | TCP | 3389 | Il mio IP | Remote Desktop (Desktop remoto) |

| Regola TCP personalizzata | TCP | 53 | 10.0.0.0/16 | DNS |

| Regola TCP personalizzata | TCP | 88 | 10.0.0.0/16 | Kerberos |

| Regola TCP personalizzata | TCP | 389 | 10.0.0.0/16 | LDAP |

| Regola TCP personalizzata | TCP | 464 | 10.0.0.0/16 | Kerberos cambia/imposta la password |

| Regola TCP personalizzata | TCP | 445 | 10.0.0.0/16 | SMB/CIFS |

| Regola TCP personalizzata | TCP | 135 | 10.0.0.0/16 | Replica |

| Regola TCP personalizzata | TCP | 636 | 10.0.0.0/16 | LDAP SSL |

| Regola TCP personalizzata | TCP | 49152 - 65535 | 10.0.0.0/16 | RPC |

| Regola TCP personalizzata | TCP | 3268 - 3269 | 10.0.0.0/16 | LDAP GC & LDAP GC SSL |

| Regola UDP personalizzata | UDP | 53 | 10.0.0.0/16 | DNS |

| Regola UDP personalizzata | UDP | 88 | 10.0.0.0/16 | Kerberos |

| Regola UDP personalizzata | UDP | 123 | 10.0.0.0/16 | Ora di Windows |

| Regola UDP personalizzata | UDP | 389 | 10.0.0.0/16 | LDAP |

| Regola UDP personalizzata | UDP | 464 | 10.0.0.0/16 | Kerberos cambia/imposta la password |

| All Traffic | Tutti | Tutti | 10.100.0.0/16 | Tutto il traffico VPC locale |

Regole del gruppo di sicurezza in uscita per - -VPC01 AWS OnPrem

| Type | Protocollo | Intervallo porte | Destinazione | Tipo di traffico |

|---|---|---|---|---|

| All Traffic | Tutti | Tutti | 0.0.0.0/0 | Tutto il traffico |

Per istruzioni dettagliate su come creare e aggiungere regole ai gruppi di sicurezza, consulta Utilizzo dei gruppi di sicurezza.