Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Connessione di AWS Managed Microsoft AD a Microsoft Entra Connect Sync

Questo tutorial illustra i passaggi necessari per l'installazione Microsoft Entra Connect Sync

In questo tutorial, esegui quanto indicato di seguito:

-

Crea un utente di dominio Microsoft AD AWS gestito.

-

Scarica Entra Connect Sync.

-

Utilizzo Windows PowerShell per eseguire uno script per fornire le autorizzazioni appropriate per l'utente appena creato.

-

Installa Entra Connect Sync.

Prerequisiti

Per completare questo tutorial, occorre quanto indicato di seguito:

-

Un Microsoft AD AWS gestito. Per ulteriori informazioni, consulta Creazione del tuo AWS Managed Microsoft AD.

-

Un Amazon EC2 Windows Istanza del server aggiunta al tuo AWS Managed Microsoft AD. Per ulteriori informazioni, consulta Unire un'istanza Windows.

-

Un EC2 Windows Server con Active Directory Administration Tools installato per gestire AWS Managed Microsoft AD. Per ulteriori informazioni, consulta Installazione degli strumenti di amministrazione di Active Directory per AWS Managed Microsoft AD.

Crea un Active Directory utente di dominio

Questo tutorial presuppone che tu abbia già un AWS Managed Microsoft AD e un EC2 Windows Istanza del server con Active Directory Administration Tools installato. Per ulteriori informazioni, consulta Installazione degli strumenti di amministrazione di Active Directory per AWS Managed Microsoft AD.

-

Connect all'istanza in cui Active Directory Administration Tools sono stati installati.

-

Crea un utente di dominio Microsoft AD AWS gestito. Questo utente diventerà il Active Directory Directory Service (AD DS) Connector account for Entra Connect Sync. Per i passaggi dettagliati di questo processo, vedereCreazione di un utente Microsoft AD AWS gestito.

Scarica Entra Connect Sync

-

Scarica Entra Connect Sync da Microsoft sito Web

sull'EC2istanza che è l'amministratore di AWS Managed Microsoft AD.

avvertimento

Non aprire o eseguire Entra Connect Sync a questo punto. I passaggi successivi forniranno le autorizzazioni necessarie per l'utente di dominio creato nel passaggio 1.

Esecuzione Windows PowerShell Script

-

Apri PowerShell come amministratore

ed esegui il seguente script. Durante l'esecuzione dello script, ti verrà chiesto di inserire il sAMAccountnome

per l'utente di dominio appena creato nel passaggio 1. Nota

Per ulteriori informazioni sull'esecuzione dello script, consulta quanto segue:

-

È possibile salvare lo script con l'

ps1estensione in una cartella cometemp. Quindi, puoi usare quanto segue PowerShell comando per caricare lo script:import-module "c:\temp\entra.ps1" -

Dopo aver caricato lo script, è possibile utilizzare il seguente comando per impostare le autorizzazioni necessarie per eseguire lo script, sostituendo

Entra_Service_Account_Namecon il tuo Entra nome dell'account di servizio:Set-EntraConnectSvcPerms -ServiceAccountNameEntra_Service_Account_Name

-

$modulePath = "C:\Program Files\Microsoft Azure Active Directory Connect\AdSyncConfig\AdSyncConfig.psm1" try { # Attempt to import the module Write-Host -ForegroundColor Green "Importing Module for Azure Entra Connect..." Import-Module $modulePath -ErrorAction Stop Write-Host -ForegroundColor Green "Success!" } catch { # Display the exception message Write-Host -ForegroundColor Red "An error occurred: $($_.Exception.Message)" } Function Set-EntraConnectSvcPerms { [CmdletBinding()] Param ( [String]$ServiceAccountName ) #Requires -Modules 'ActiveDirectory' -RunAsAdministrator Try { $Domain = Get-ADDomain -ErrorAction Stop } Catch [System.Exception] { Write-Output "Failed to get AD domain information $_" } $BaseDn = $Domain | Select-Object -ExpandProperty 'DistinguishedName' $Netbios = $Domain | Select-Object -ExpandProperty 'NetBIOSName' Try { $OUs = Get-ADOrganizationalUnit -SearchBase "OU=$Netbios,$BaseDn" -SearchScope 'Onelevel' -Filter * -ErrorAction Stop | Select-Object -ExpandProperty 'DistinguishedName' } Catch [System.Exception] { Write-Output "Failed to get OUs under OU=$Netbios,$BaseDn $_" } Try { $ADConnectorAccountDN = Get-ADUser -Identity $ServiceAccountName -ErrorAction Stop | Select-Object -ExpandProperty 'DistinguishedName' } Catch [System.Exception] { Write-Output "Failed to get service account DN $_" } Foreach ($OU in $OUs) { try { Set-ADSyncMsDsConsistencyGuidPermissions -ADConnectorAccountDN $ADConnectorAccountDN -ADobjectDN $OU -Confirm:$false -ErrorAction Stop Write-Host "Permissions set successfully for $ADConnectorAccountDN and $OU" Set-ADSyncBasicReadPermissions -ADConnectorAccountDN $ADConnectorAccountDN -ADobjectDN $OU -Confirm:$false -ErrorAction Stop Write-Host "Basic read permissions set successfully for $ADConnectorAccountDN on OU $OU" } catch { Write-Host "An error occurred while setting permissions for $ADConnectorAccountDN on OU $OU : $_" } } }

Installa Entra Connect Sync

-

Una volta completato lo script, puoi eseguire il file scaricato Microsoft Entra Connect (precedentemente noto come Azure Active Directory Connect) file di configurazione.

-

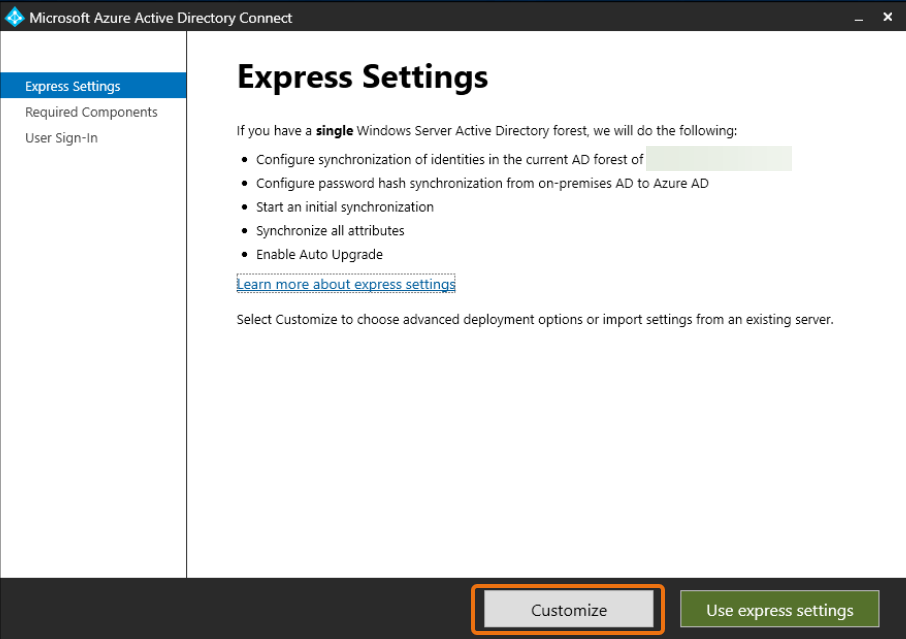

A Microsoft Azure Active Directory Connect la finestra si apre dopo aver eseguito il file di configurazione del passaggio precedente. Nella finestra Express Settings, seleziona Personalizza.

-

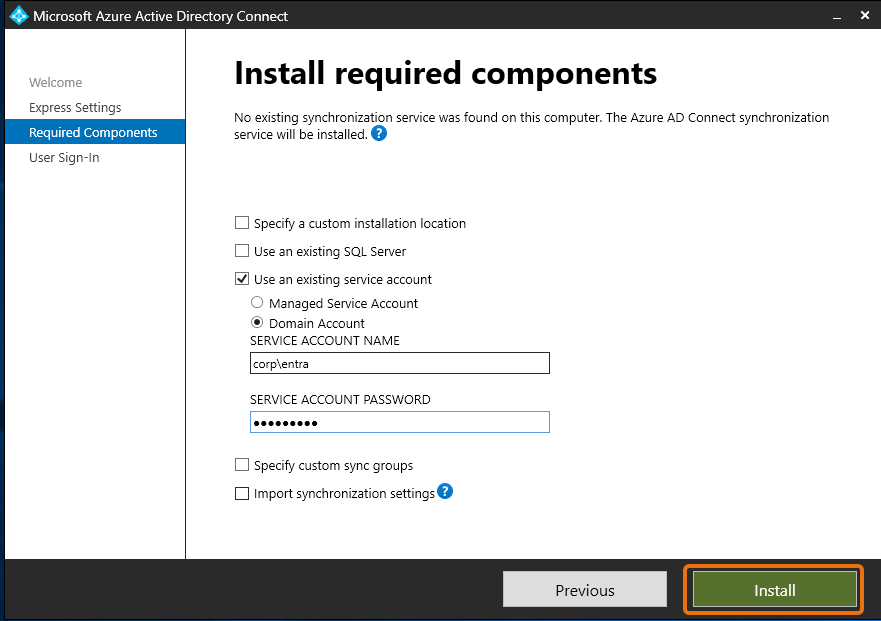

Nella finestra Installa i componenti richiesti, seleziona la casella di controllo Usa un account di servizio esistente. In SERVICEACCOUNTNAMEe SERVICEACCOUNTPASSWORD, inserisci il AD DS Connector account nome e password per l'utente creato nel passaggio 1. Ad esempio, se il tuo AD DS Connector account name is

entra, il nome dell'account sarebbecorp\entra. Quindi seleziona Installa.

-

Nella finestra Accesso utente, seleziona una delle seguenti opzioni:

-

Autenticazione pass-through

: questa opzione ti consente di accedere a Active Directory con nome utente e password. -

Non configurare: consente di utilizzare l'accesso federato con Microsoft Entra (precedentemente noto come Azure Active Directory (Azure AD)) o Office 365.

Quindi seleziona Avanti.

-

-

In Connect to Azurenella finestra, inserisci il nome utente e la password dell'amministratore globale

per Entra ID e seleziona Avanti. -

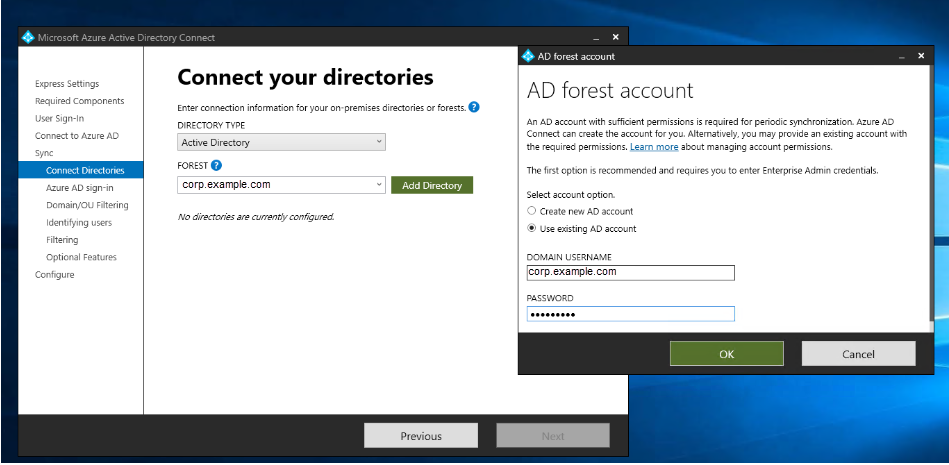

Nella finestra Connect your directories, scegli Active Directoryper DIRECTORYTYPE. Scegli la foresta per il tuo AWS Managed Microsoft AD per FOREST. Quindi seleziona Aggiungi directory.

-

Viene visualizzata una finestra pop-up che richiede le opzioni del tuo account. Seleziona Usa un account AD esistente. Inserisci il AD DS Connector account nome utente e password creati nel passaggio 1, quindi seleziona OK. Quindi seleziona Avanti.

-

Sul Azure AD Nella finestra di accesso, seleziona Continua senza abbinare tutti i UPN suffissi ai domini verificati, solo se non hai aggiunto un vanity domain verificato a Entra ID. Quindi seleziona Avanti.

-

Nella finestra di filtraggio Dominio/OU, seleziona le opzioni più adatte alle tue esigenze. Per ulteriori informazioni, consulta Entra Connect Sync: configura il filtro in

Microsoft documentazione. Quindi seleziona Avanti. -

Nella finestra Identificazione degli utenti, filtri e funzionalità opzionali, mantieni i valori predefiniti e seleziona Avanti.

-

Nella finestra Configura, rivedi le impostazioni di configurazione e seleziona Configura. L'installazione per Entra Connect Sync verrà finalizzata e gli utenti inizieranno la sincronizzazione con Microsoft Entra ID.