Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Unire senza problemi un'istanza Amazon EC2 Linux a un AWS Managed Microsoft AD condiviso

In questa procedura, unirai senza problemi un'istanza Amazon EC2 Linux a un AWS Managed Microsoft AD condiviso. A tale scopo, creerai una policy di lettura AWS Secrets Manager IAM nel ruolo dell' EC2istanza nell'account in cui desideri avviare l'istanza EC2 Linux. A questo si farà riferimento Account 2 in questa procedura. Questa istanza utilizzerà l'AD AWS gestito di Microsoft che viene condiviso dall'altro account denominatoAccount 1.

Prerequisiti

Prima di poter unire senza problemi un'istanza Amazon EC2 Linux a un AWS Managed Microsoft AD condiviso, devi completare quanto segue:

-

Passaggi da 1 a 3 del tutorial,Tutorial: Condivisione della directory AWS Managed Microsoft AD per aggiungere facilmente un dominio EC2. Questo tutorial illustra la configurazione della rete e la condivisione di AWS Managed Microsoft AD.

-

La procedura descritta inUnire senza problemi un'istanza Amazon EC2 Linux al tuo AWS Managed Microsoft AD Active Directory.

Fase 1: Crea il EC2 DomainJoin ruolo Linux nell'Account 2

In questo passaggio, utilizzerai la console IAM per creare il ruolo IAM che utilizzerai per aggiungere il dominio all'istanza EC2 Linux mentre sei connessoAccount

2.

Crea il EC2 DomainJoin ruolo Linux

Aprire la console IAM all'indirizzo https://console.aws.amazon.com/iam/

. -

Nel riquadro di navigazione a sinistra, in Gestione degli accessi, scegli Ruoli.

-

Nella pagina Ruoli, seleziona Crea ruolo.

-

In Select type of trusted entity (Seleziona tipo di entità attendibile), scegli AWS service (Servizio).

-

In Caso d'uso, scegli EC2, quindi scegli Avanti

-

In Filtra policy, procedi come segue:

-

Specificare

AmazonSSMManagedInstanceCore. Quindi seleziona la casella di controllo relativa all'elemento nell'elenco. -

Specificare

AmazonSSMDirectoryServiceAccess. Quindi seleziona la casella di controllo relativa a quell'elemento nell'elenco. -

Dopo aver aggiunto queste politiche, seleziona Crea ruolo.

Nota

AmazonSSMDirectoryServiceAccessfornisce le autorizzazioni per unire le istanze a un Active Directory gestito da. AWS Directory ServiceAmazonSSMManagedInstanceCorefornisce le autorizzazioni minime necessarie per l'uso AWS Systems Manager. Per ulteriori informazioni sulla creazione di un ruolo con queste autorizzazioni e per informazioni su altre autorizzazioni e policy che puoi assegnare al tuo ruolo IAM, consulta Configurare le autorizzazioni di istanza richieste per Systems Manager nella Guida per l'utente.AWS Systems Manager

-

-

Inserisci un nome per il tuo nuovo ruolo, ad esempio

LinuxEC2DomainJoino un altro nome che preferisci nel campo Nome del ruolo. -

(Facoltativo) Per Descrizione del ruolo, inserisci una descrizione.

-

(Facoltativo) Scegli Aggiungi nuovo tag nel Passaggio 3: Aggiungi tag per aggiungere tag. Le coppie chiave-valore dei tag vengono utilizzate per organizzare, tracciare o controllare l'accesso per questo ruolo.

-

Scegliere Crea ruolo.

Fase 2: Crea l'accesso alle risorse su più account per condividere segreti AWS Secrets Manager

La sezione successiva illustra i requisiti aggiuntivi che devono essere soddisfatti per unire senza problemi le istanze EC2 Linux con un Managed AWS Microsoft AD condiviso. Questi requisiti includono la creazione di politiche relative alle risorse e il loro collegamento ai servizi e alle risorse appropriati.

Per consentire agli utenti di un account di accedere ai AWS Secrets Manager segreti di un altro account, è necessario consentire l'accesso sia in una politica delle risorse che in una politica di identità. Questo tipo di accesso è denominato accesso alle risorse tra account.

Questo tipo di accesso è diverso dalla concessione dell'accesso alle identità nello stesso account del segreto di Secrets Manager. È inoltre necessario consentire l'utilizzo della chiave Identity to Use AWS Key Management Service(KMS) con cui il segreto è crittografato. Questa autorizzazione è necessaria in quanto non è possibile utilizzare la chiave AWS gestita (aws/secretsmanager) per l'accesso tra account diversi. Invece, crittograferai il tuo segreto con una chiave KMS creata da te e quindi allegherai una politica di chiave. Per modificare la chiave di crittografia per un segreto, vedi Modificare un AWS Secrets Manager segreto.

Nota

Sono previste delle tariffe associate AWS Secrets Manager, a seconda del segreto utilizzato. Per l'elenco completo dei prezzi aggiornati, consulta la pagina dei prezzi AWS Secrets Manageraws/secretsmanager programma creato da Secrets Manager per crittografare i tuoi segreti gratuitamente. Se crei le tue chiavi KMS per crittografare i tuoi segreti, ti AWS addebiterà la tariffa KMS corrente AWS . Per ulteriori informazioni, consulta AWS Key Management Service Prezzi

I passaggi seguenti consentono di creare le politiche delle risorse per consentire agli utenti di unire senza problemi un'istanza EC2 Linux a un AWS Managed Microsoft AD condiviso.

Allega una politica delle risorse al segreto nell'Account 1

Apri la console Secrets Manager all'indirizzo https://console.aws.amazon.com/secretsmanager/

. -

Dall'elenco dei segreti, scegli il tuo segreto che hai creato durante ilPrerequisiti.

-

Nella pagina dei dettagli del segreto, nella scheda Panoramica, scorri verso il basso fino a Autorizzazioni per le risorse.

-

Seleziona Modifica autorizzazioni.

-

Nel campo della politica, inserisci la seguente politica. La seguente politica consente a Linux EC2 DomainJoin in

Account 2di accedere al secret inAccount 1. Sostituisci il valore ARN con il valore ARN per il Account 2LinuxEC2DomainJoin ruolo che hai creato nella Fase 1. Per utilizzare questa politica, consulta Allegare una politica di autorizzazioni a un segreto. AWS Secrets Manager{ { "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::Account2:role/LinuxEC2DomainJoin" }, "Action": "secretsmanager:GetSecretValue", "Resource": "*" } ] }

-

Aggiungi una dichiarazione alla politica chiave per la chiave KMS nell'Account 1

Apri la console Secrets Manager all'indirizzo https://console.aws.amazon.com/secretsmanager/

. -

Nel riquadro di navigazione a sinistra, seleziona Customer managed keys.

-

Nella pagina Chiavi gestite dal cliente, seleziona la chiave che hai creato.

-

Nella pagina Dettagli chiave, vai a Politica chiave e seleziona Modifica.

-

La seguente dichiarazione sulla politica chiave consente

ApplicationRolediAccount 2utilizzare la chiave KMSAccount 1per decrittografare il segreto in.Account 1Per utilizzare questa istruzione, aggiungerla al criterio chiave per la chiave KMS. Per ulteriori informazioni, vedere Modifica di una policy delle chiavi.{ { "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::Account2:role/ApplicationRole" }, "Action": [ "kms:Decrypt", "kms:DescribeKey" ], "Resource": "*" }

Crea una politica di identità per l'identità nell'Account 2

Aprire la console IAM all'indirizzo https://console.aws.amazon.com/iam/

. -

Nel riquadro di navigazione a sinistra, in Gestione degli accessi, seleziona Politiche.

-

Seleziona Create Policy (Crea policy). Scegli JSON nell'editor delle politiche.

-

La seguente politica consente di

ApplicationRoleaccedereAccount 2al secret inAccount 1e decrittografare il valore segreto utilizzando la chiave di crittografia anch'essa presente.Account 1Puoi trovare l'ARN del tuo segreto nella console Secrets Manager nella pagina Dettagli segreti sotto Secret ARN. In alternativa, puoi chiamare describe-secret per identificare l'ARN del segreto. Sostituisci l'ARN della risorsa con l'ARN della risorsa per l'ARN segreto e.Account 1Per utilizzare questo criterio, consulta Allegare una politica di autorizzazioni a un segreto. AWS Secrets Manager{ { "Version" : "2012-10-17", "Statement" : [ { "Effect": "Allow", "Action": "secretsmanager:GetSecretValue", "Resource": "SecretARN" }, { "Effect": "Allow", "Action": [ "kms:Decrypt", "kms:Describekey" ], "Resource": "arn:aws:kms:Region:Account1:key/Your_Encryption_Key" } ] } -

Seleziona Avanti, quindi seleziona Salva modifiche.

-

Trova e seleziona il ruolo

Account 2in cui hai creatoAttach a resource policy to the secret in Account 1. -

In Aggiungi autorizzazioni, seleziona Allega politiche.

-

Nella barra di ricerca, trova la politica in cui hai creato Add a statement to the key policy for the KMS key in Account 1 e seleziona la casella per aggiungere la politica al ruolo. Quindi seleziona Aggiungi autorizzazioni.

Fase 3. Unisciti senza problemi alla tua istanza Linux

Ora puoi utilizzare la procedura seguente per unire senza problemi la tua istanza EC2 Linux al tuo AWS Managed Microsoft AD condiviso.

Per unirti senza problemi alla tua istanza Linux

-

Accedi a AWS Management Console e apri la EC2 console Amazon all'indirizzo https://console.aws.amazon.com/ec2/

. -

Dal selettore della regione nella barra di navigazione, scegli la Regione AWS stessa cartella esistente.

-

Nella EC2 Dashboard, nella sezione Launch instance, scegli Launch instance.

-

Nella pagina Avvia un'istanza, nella sezione Nome e tag, inserisci il nome che desideri utilizzare per la tua EC2 istanza Linux.

(Facoltativo) Scegli Aggiungi tag aggiuntivi per aggiungere una o più coppie chiave-valore di tag per organizzare, tracciare o controllare l'accesso per questa EC2 istanza.

-

Nella sezione Applicazione e immagine del sistema operativo (Amazon Machine Image), scegli un'AMI Linux che desideri avviare.

Nota

L'AMI utilizzato deve avere AWS Systems Manager (SSM Agent) la versione 2.3.1644.0 o successiva. Per verificare la versione dell'Agente SSM installata nell'AMI avviando un'istanza da quest'ultima, consulta Ottenere la versione dell'Agente SSM attualmente installata. Se è necessario aggiornare l'agente SSM, vedere Installazione e configurazione dell'agente SSM su istanze per Linux. EC2

SSM utilizza il

aws:domainJoinplug-in quando unisce un'istanza Linux a un Active Directory dominio. Il plugin cambia il nome host per le istanze Linux nel formato EC2 AMAZ-.XXXXXXXPer ulteriori informazioni in meritoaws:domainJoin, consultate AWS Systems Manager Command Document Plugin reference nella Guida per l'AWS Systems Manager utente. -

Nella sezione Tipo di istanza, scegli il tipo di istanza che desideri utilizzare dall'elenco a discesa Tipo di istanza.

-

Nella sezione Coppia di chiavi (accesso), puoi scegliere se creare una nuova coppia di chiavi o selezionare una coppia di chiavi esistente. Per creare una nuova coppia di chiavi, scegli Crea nuova coppia di chiavi. Inserisci un nome per la coppia di chiavi e seleziona un'opzione per il Tipo di coppia di chiavi e il Formato del file della chiave privata. Per salvare la chiave privata in un formato che può essere utilizzato con OpenSSH, scegli .pem. Per salvare la chiave privata in un formato che può essere utilizzato con PuTTY, scegli .ppk. Scegli crea coppia di chiavi. Il file della chiave privata viene automaticamente scaricato dal browser. Salvare il file della chiave privata in un luogo sicuro.

Importante

Questo è l'unico momento in cui salvare il file della chiave privata.

-

Nella pagina Avvia un'istanza, nella sezione Impostazioni di rete, scegli Modifica. Scegli il VPC in cui è stata creata la tua directory dall'elenco a discesa VPC - obbligatorio.

-

Scegli una delle sottoreti pubbliche nel tuo VPC dall'elenco a discesa Sottorete. La sottorete scelta deve avere tutto il traffico esterno instradato a un gateway Internet. In caso contrario, non potrai connetterti in remoto all'istanza.

Per ulteriori informazioni su come connettersi a un gateway Internet, consulta Eseguire la connessione a Internet utilizzando un gateway Internet nella Guida per l'utente di Amazon VPC.

-

In Assegna automaticamente IP pubblico, scegli Abilita.

Per ulteriori informazioni sull'indirizzamento IP pubblico e privato, consulta l'indirizzo IP delle EC2 istanze Amazon nella Amazon EC2 User Guide.

-

Nelle impostazioni Firewall (gruppi di sicurezza), puoi utilizzare le impostazioni predefinite o apportare modifiche per soddisfare le tue esigenze.

-

Nelle impostazioni Configurazione dell'archiviazione, puoi utilizzare le impostazioni predefinite o apportare modifiche per soddisfare le tue esigenze.

-

Seleziona la sezione Dettagli avanzati, scegli il tuo dominio dall'elenco a discesa Directory di aggiunta al dominio.

Nota

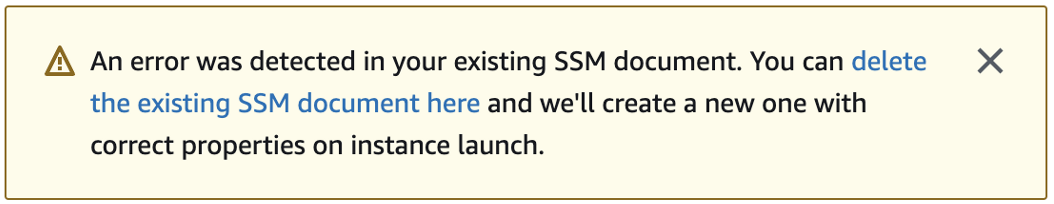

Dopo aver scelto la directory di accesso al dominio, potresti vedere:

Questo errore si verifica se la procedura guidata di EC2 avvio identifica un documento SSM esistente con proprietà impreviste. Puoi effettuare una delle seguenti operazioni:

Se in precedenza hai modificato il documento SSM e le proprietà sono previste, scegli chiudi e procedi all'avvio dell' EC2 istanza senza modifiche.

Seleziona qui il link Elimina il documento SSM esistente per eliminare il documento SSM. Ciò consentirà la creazione di un documento SSM con le proprietà corrette. Il documento SSM verrà creato automaticamente all'avvio dell' EC2 istanza.

-

Per il profilo dell'istanza IAM, scegli il ruolo IAM creato in precedenza nella sezione dei prerequisiti Step 2: Creazione del ruolo Linux EC2 DomainJoin .

-

Scegliere Launch Instance (Avvia istanza).

Nota

Se stai eseguendo l'aggiunta ottimizzata di un dominio con SUSE Linux, è necessario un riavvio prima che le autenticazioni funzionino. Per riavviare SUSE dal terminale Linux, digita sudo reboot.