Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Configurazione di una rete per un'istanza di replica

AWS DMS crea sempre l'istanza di replica in un VPC basato su Amazon VPC. Puoi specificare il VPC in cui è posizionata l'istanza di replica. Puoi usare il tuo VPC predefinito per il tuo account e la tua AWS regione oppure puoi creare un nuovo VPC.

Assicurati che l'interfaccia di rete elastica allocata per il VPC dell'istanza di replica sia associata a un gruppo di sicurezza. Inoltre, assicurati che le regole del gruppo di sicurezza consentano a tutto il traffico su tutte le porte di uscire dal VPC. Questo approccio consente la comunicazione dall'istanza di replica agli endpoint dei database di origine e di destinazione, purché su tali endpoint siano abilitate le regole di uscita corrette. È consigliabile utilizzare le impostazioni predefinite per gli endpoint, che consentono l'uscita su tutte le porte in tutti gli indirizzi.

Gli endpoint di origine e di destinazione accedono all'istanza di replica all'interno del VPC connettendosi al VPC o rimanendo all'interno del VPC. Gli endpoint del database devono includere le liste di controllo degli accessi di rete (ACL) e le regole dei gruppi di sicurezza (se applicabili) che consentono l'accesso in entrata dall'istanza di replica. La modalità di impostazione dipende dalla configurazione di rete utilizzata. Puoi utilizzare il gruppo di sicurezza VPC dell'istanza di replica, l'indirizzo IP privato o pubblico dell'istanza di replica o l'indirizzo IP pubblico del gateway NAT. Queste connessioni creano una rete che viene utilizzata per la migrazione dei dati.

Nota

Poiché un indirizzo IP può cambiare a seguito di modifiche all'infrastruttura sottostante, ti consigliamo di utilizzare un intervallo CIDR VPC o di indirizzare il traffico in uscita dell'istanza di replica attraverso un IP elastico associato a un gateway NAT. Per ulteriori informazioni sulla creazione di un VPC, incluso un blocco CIDR, consulta Utilizzo di VPC e sottoreti nella Guida per l'utente di Amazon Virtual Private Cloud. Per ulteriori informazioni sugli indirizzi IP elastici, consulta Indirizzi IP elastici nella Guida per l'utente di Amazon Elastic Compute Cloud.

Configurazioni di rete per la migrazione del database

È possibile utilizzare diverse configurazioni di rete con AWS Database Migration Service. Di seguito sono riportate le configurazioni comuni per una rete utilizzata per la migrazione del database.

Argomenti

- Configurazione con tutti i componenti di migrazione del database in un VPC

- Configurazione con più VPC

- Configurazione con VPC condivisi

- Configurazione per una rete verso un VPC utilizzando AWS Direct Connect o una VPN

- Configurazione di una rete per un VPC mediante Internet

- Configurazione con un'istanza DB RDS non in un VPC su un'istanza DB in un VPC utilizzando ClassicLink

Se possibile, è consigliabile creare un'istanza di replica DMS nella stessa regione dell'endpoint di destinazione e nello stesso VPC o nella stessa sottorete dell'endpoint di destinazione.

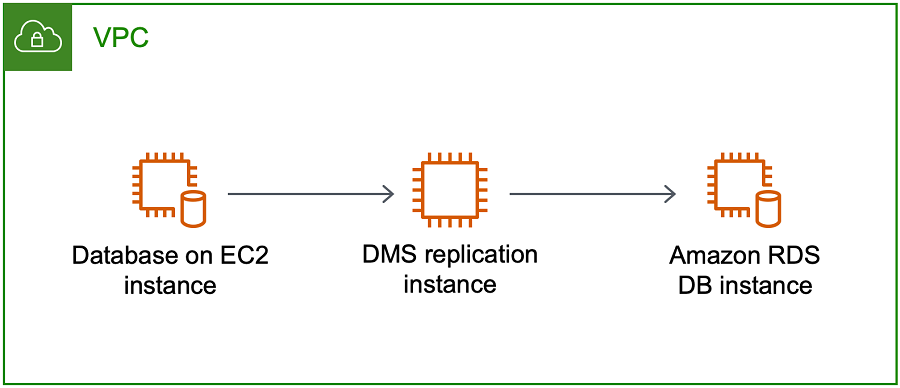

Configurazione con tutti i componenti di migrazione del database in un VPC

La rete più semplice per la migrazione del database è quella in cui l'endpoint di origine, l'istanza di replica e l'endpoint di destinazione si trovano tutti nello stesso VPC. Questa configurazione è appropriata se gli endpoint di origine e di destinazione si trovano su un'istanza database Amazon RDS o su un'istanza Amazon EC2.

La figura seguente illustra una configurazione in cui un database su un'istanza Amazon EC2 si connette all'istanza di replica e i dati vengono migrati in un'istanza database Amazon RDS.

Il gruppo di sicurezza VPC utilizzato in questa configurazione deve consentire l'ingresso sulla porta del database dall'istanza di replica. Ci sono due modi per farlo. È possibile garantire che il gruppo di sicurezza utilizzato dall'istanza di replica abbia accesso agli endpoint. Oppure puoi consentire l'intervallo VPC CIDR, l'IP elastico del gateway NAT o l'indirizzo IP privato dell'istanza di replica, se ne stai utilizzando una. Tuttavia, non è consigliabile utilizzare l'indirizzo IP privato dell'istanza di replica, poiché potrebbe interrompere la replica se l'indirizzo IP di replica cambia.

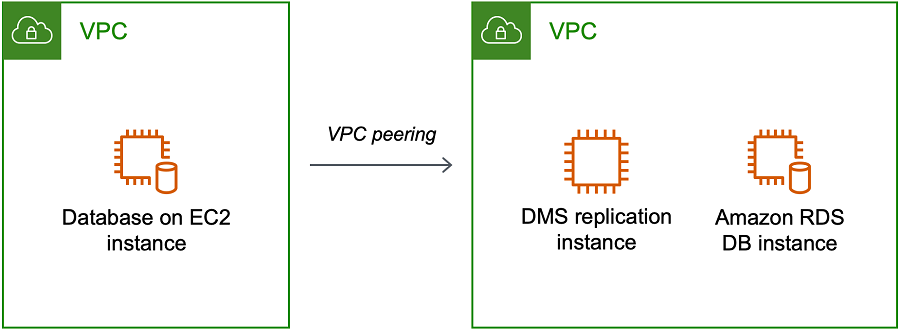

Configurazione con più VPC

Se l'endpoint di origine e gli endpoint di destinazione si trovano in VPC differenti, puoi creare l'istanza di replica in uno dei VPC. È quindi possibile collegare i due VPC utilizzando il peering VPC.

Una connessione peering di VPC è una connessione di rete tra due VPC che consente di eseguire l'instradamento tramite gli indirizzi IP privati di ciascun VPC come se si trovassero sulla stessa rete. Puoi creare una connessione peering VPC tra i tuoi VPC, con un VPC in un altro account o con un VPC in un'altra AWS regione. AWS Per ulteriori informazioni sul peering di VPC, consulta Peering di VPC nella Guida per l'utente di Amazon VPC.

La figura seguente illustra una configurazione di esempio che utilizza il peering di VPC. Nella figura, il database di origine su un'istanza Amazon EC2 in un VPC viene collegato a un VPC mediante il peering di VPC. Questo VPC contiene l'istanza di replica e il database di destinazione su un'istanza database Amazon RDS.

Per implementare il peering VPC, segui le istruzioni riportate in Utilizzo di connessioni peering VPC nella documentazione Peering di VPC di Amazon Virtual Private Cloud. Assicurati che la tabella di routing di un VPC contenga il blocco CIDR dell'altro. Ad esempio, se il VPC A utilizza la destinazione 10.0.0.0/16 e il VPC B utilizza la destinazione 172.31.0.0, la tabella di routing del VPC A deve contenere 172.31.0.0 e la tabella di routing del VPC B deve contenere 10.0.0.0/16. Per informazioni più dettagliate, consulta Aggiornamento delle tabelle di routing per una connessione peering VPC nella documentazione Peering di VPC di Amazon Virtual Private Cloud.

I gruppi di sicurezza VPC utilizzati in questa configurazione devono consentire l'ingresso sulla porta del database dall'istanza di replica o sul blocco CIDR del VPC in peering.

Configurazione con VPC condivisi

AWS DMS tratta le sottoreti condivise con un account cliente partecipante in un'organizzazione come le normali sottoreti dello stesso account. Di seguito è riportata una descrizione di come AWS DMS gestisce i VPC e le sottoreti e di come è possibile utilizzare i VPC condivisi.

È possibile impostare la configurazione di rete per utilizzare sottoreti o VPC personalizzati creando oggetti ReplicationSubnetGroup. Quando crei un oggetto ReplicationSubnetGroup, puoi scegliere di specificare le sottoreti di un particolare VPC nel tuo account. L'elenco di sottoreti specificato deve includere almeno due sottoreti che si trovano in zone di disponibilità separate e tutte le sottoreti devono trovarsi nello stesso VPC. Durante la creazione di unReplicationSubnetGroup, i clienti specificano solo le sottoreti. AWS DMS determinerà il VPC per tuo conto, poiché ogni sottorete è collegata esattamente a un VPC.

Quando si crea un AWS DMS ReplicationInstance o un AWS DMS ReplicationConfig, è possibile scegliere di specificare un gruppo di sicurezza VPC ReplicationSubnetGroup e/o un gruppo di sicurezza VPC in cui opera la ReplicationInstance o la replica serverless. Se non specificato, AWS DMS sceglie l'impostazione predefinita del cliente ReplicationSubnetGroup (che AWS DMS viene creata per tuo conto se non è specificata per tutte le sottoreti nel VPC predefinito) e il gruppo di sicurezza VPC predefinito.

Puoi scegliere di eseguire le migrazioni in una zona di disponibilità che specifichi oppure in una qualsiasi delle zone di disponibilità del tuo ReplicationSubnetGroup. Quando AWS DMS tenta di creare un'istanza di replica o avviare una replica serverless, converte le zone di disponibilità delle sottoreti in zone di disponibilità nell'account di servizio principale, per garantire l'avvio delle istanze nella zona di disponibilità corretta anche se le mappature delle zone di disponibilità non sono identiche tra i due account.

Se utilizzi un VPC condiviso, dovrai assicurarti di creare gli oggetti ReplicationSubnetGroup mappati alle sottoreti che desideri utilizzare da un VPC condiviso. Quando crei un oggetto ReplicationInstance o ReplicationConfig, devi specificare un oggetto ReplicationSubnetGroup per il VPC condiviso e un gruppo di sicurezza VPC che hai creato per il VPC condiviso con la richiesta di creazione.

Nota quanto segue in relazione all'utilizzo di un VPC condiviso:

Il proprietario del VPC non può condividere una risorsa con un partecipante, ma il partecipante può creare una risorsa di servizio nella sottorete del proprietario.

Il proprietario del VPC non può accedere a una risorsa (come un'istanza di replica) creata dal partecipante perché tutte le risorse sono specifiche dell'account. Tuttavia, se si crea l'istanza di replica nel VPC condiviso, questa può accedere alle risorse nel VPC indipendentemente dall'account proprietario, purché l'endpoint o l'attività di replica disponga delle autorizzazioni corrette.

Poiché le risorse sono specifiche dell'account, i partecipanti non possono accedere alle risorse di proprietà di altri account. Non ci sono autorizzazioni che puoi fornire ad altri account per consentire loro di accedere alle risorse create nel VPC condiviso con il tuo account.

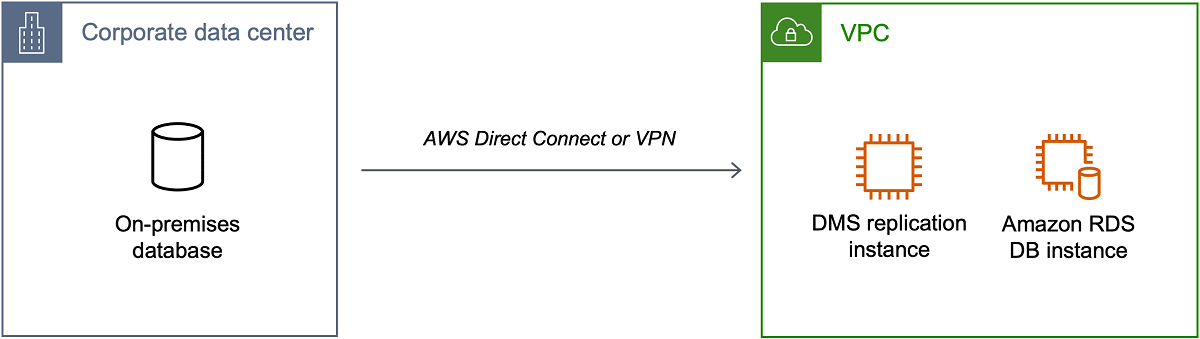

Configurazione per una rete verso un VPC utilizzando AWS Direct Connect o una VPN

Le reti remote possono connettersi a un VPC utilizzando diverse opzioni come AWS Direct Connect o una connessione VPN software o hardware. Queste opzioni vengono spesso utilizzate per integrare servizi locali esistenti, ad esempio servizi di monitoraggio, autenticazione, sicurezza, dati o altri sistemi, estendendo una rete interna nel cloud AWS . Questo tipo di estensione di rete consente di connettersi senza problemi alle risorse ospitate su AWS, come un VPC.

La figura seguente illustra una configurazione in cui l'endpoint di origine è un database locale in un data center aziendale. Mediante AWS Direct Connect o una VPN, il database si connette a un VPC contenente l'istanza di replica e un database di origine su un'istanza database Amazon RDS.

In questa configurazione, il gruppo di sicurezza VPC deve includere una regola di indirizzamento che invia a un host il traffico destinato a un intervallo CIDR del VPC o un indirizzo IP specifico. Questo host deve essere in grado di collegare il traffico del VPC nella VPN locale. In questo caso, l'host NAT include le proprie impostazioni del gruppo di sicurezza. Queste impostazioni devono consentire il traffico proveniente dall'intervallo CIDR del VPC, dall'indirizzo IP privato o dal gruppo di sicurezza dell'istanza di replica all'istanza NAT. Tuttavia, non è consigliabile utilizzare l'indirizzo IP privato dell'istanza di replica, poiché potrebbe interrompere la replica se l'indirizzo IP di replica cambia.

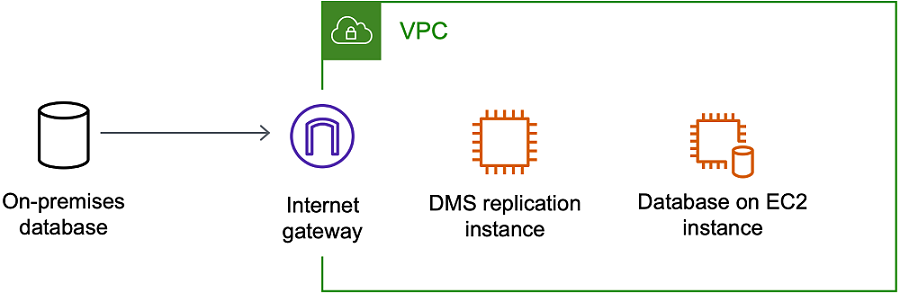

Configurazione di una rete per un VPC mediante Internet

Se non utilizzi una VPN o non ti connetti AWS Direct Connect alle AWS risorse, puoi utilizzare Internet per migrare il database. In questo caso, è possibile eseguire la migrazione a un'istanza Amazon EC2 o a un'istanza database Amazon RDS. Questa configurazione prevede un'istanza di replica pubblica in un VPC con un gateway Internet contenente l'endpoint di destinazione e l'istanza di replica.

Per aggiungere un gateway Internet al VPC, consulta Collegamento di un gateway Internet nella Guida per l'utente di Amazon VPC.

La tabella di routing VPC deve includere regole di instradamento che, per impostazione predefinita, inviano al gateway Internet il traffico non destinato al VPC. In questa configurazione, la connessione all'endpoint viene eseguita dall'indirizzo IP pubblico dell'istanza di replica e non dall'indirizzo IP privato. Per ulteriori informazioni, consulta Tabelle di routing VPC nella Guida per l'utente di Amazon VPC.

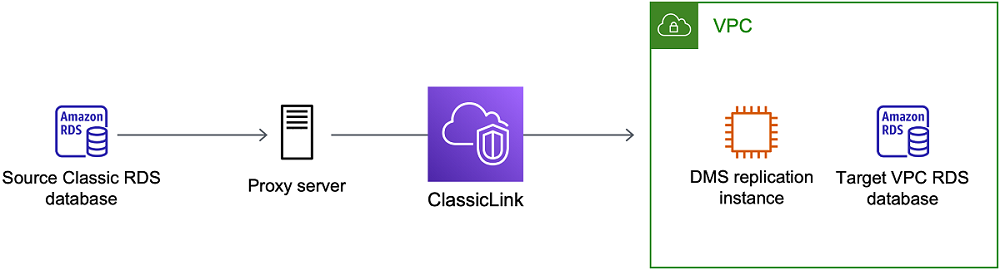

Configurazione con un'istanza DB RDS non in un VPC su un'istanza DB in un VPC utilizzando ClassicLink

| Ritireremo EC2-Classic il 15 agosto 2022. Suggeriamo di effettuare la migrazione da EC2-Classic a un VPC. Per ulteriori informazioni, consulta Eseguire la migrazione da EC2-Classic a un VPC nella Guida per l'utente di Amazon EC2 e il blog EC2-Classic Networking is Retiring – Here's How to Prepare |

Per connettere un'istanza DB Amazon RDS non in un VPC a un server di replica DMS e un'istanza DB in un VPC, puoi utilizzarla con un server proxy. ClassicLink

ClassicLink ti consente di collegare un'istanza DB EC2-Classic a un VPC nel tuo account, all'interno della stessa regione. AWS Dopo aver creato il link, l'istanza database di origine può comunicare con l'istanza di replica all'interno del VPC mediante gli indirizzi IP privati.

Poiché l'istanza di replica nel VPC non può accedere direttamente all'istanza DB di origine sulla piattaforma EC2-Classic ClassicLink utilizzando, si utilizza un server proxy. Il server proxy connette l'istanza database di origine al VPC contenente l'istanza di replica e l'istanza database di destinazione. Il server proxy utilizza ClassicLink per connettersi al VPC. L'inoltro della porta sul server proxy consente la comunicazione tra l'istanza database di origine e l'istanza database di destinazione nel VPC.

Utilizzo ClassicLink con AWS Database Migration Service

Puoi connettere un'istanza DB Amazon RDS che non si trova in un VPC a un server di replica DMS e AWS un'istanza DB che si trovano in un VPC. A tale scopo, puoi utilizzare Amazon EC2 ClassicLink con un server proxy.

La procedura seguente mostra come utilizzarlo ClassicLink per questo scopo. Questa procedura collega un'istanza DB di origine Amazon RDS che non si trova in un VPC a un VPC contenente un'istanza di replica DMS e AWS un'istanza DB di destinazione.

Crea un'istanza di replica AWS DMS in un VPC. Tutte le istanze di replica vengono create in VPC.

Associa un gruppo di sicurezza VPC all'istanza di replica e all'istanza database di destinazione. Quando due istanze condividono un gruppo di sicurezza VPC, possono comunicare tra loro per impostazione predefinita.

Configura un server proxy su un'istanza EC2 Classic.

Crea una connessione ClassicLink tra il server proxy e il VPC.

Crea endpoint AWS DMS per i database di origine e di destinazione.

Crea un'attività AWS DMS.

Da utilizzare ClassicLink per migrare un database su un'istanza DB non in un VPC verso un database su un'istanza DB in un VPC

-

Crea un'istanza di replica AWS DMS e assegna un gruppo di sicurezza VPC:

-

Se hai effettuato l'accesso come utente AWS Identity and Access Management (IAM), assicurati di disporre delle autorizzazioni di accesso AWS DMS appropriate. Per ulteriori informazioni sulle autorizzazioni necessarie per la migrazione del database, consulta Autorizzazioni IAM necessarie per utilizzare AWS DMS.

-

Nella pagina Dashboard (Pannello di controllo), scegli Replication Instance (Istanza di replica). Per creare un'istanza di replica, segui le istruzioni riportate nella sezione Fase 1: creazione di un'istanza di replica mediante la console AWS DMS.

-

Dopo aver creato l'istanza di replica AWS DMS, apri la console di servizio EC2. Seleziona Interfacce di rete nel riquadro di navigazione.

-

Scegli il DMS NetworkInterface, quindi scegli Cambia gruppi di sicurezza dal menu Azioni.

-

Scegli il gruppo di sicurezza che desideri utilizzare per l'istanza di replica e l'istanza database di destinazione.

-

-

Associa il gruppo di sicurezza dell'ultima fase all'istanza database di destinazione:

Apri la console del servizio Amazon RDS. Nel riquadro di navigazione, scegli Istanze.

Scegli l'istanza database di destinazione. Per Operazioni istanza scegli Modifica.

Per il parametro Gruppo di sicurezza seleziona il gruppo di sicurezza che hai usato nella fase precedente.

Scegli Continua, quindi seleziona Modifica istanza database.

-

Fase 3: configurazione di un server proxy su un'istanza EC2 Classic mediante NGINX. Utilizza un'AMI di tua scelta per avviare un'istanza EC2 Classic. L'esempio seguente si basa sull'AMI Ubuntu Server 14.04 LTS (HVM).

Per configurare un server proxy su un'istanza EC2 Classic

-

Connettiti all'istanza EC2 Classic e installa NGINX utilizzando i comandi seguenti:

Prompt> sudo apt-get update Prompt> sudo wget http://nginx.org/download/nginx-1.9.12.tar.gz Prompt> sudo tar -xvzf nginx-1.9.12.tar.gz Prompt> cd nginx-1.9.12 Prompt> sudo apt-get install build-essential Prompt> sudo apt-get install libpcre3 libpcre3-dev Prompt> sudo apt-get install zlib1g-dev Prompt> sudo ./configure --with-stream Prompt> sudo make Prompt> sudo make install -

Modificare il file del daemon NGINX,

/etc/init/nginx.conf, utilizzando il seguente codice:# /etc/init/nginx.conf – Upstart file description "nginx http daemon" author "email" start on (filesystem and net-device-up IFACE=lo) stop on runlevel [!2345] env DAEMON=/usr/local/nginx/sbin/nginx env PID=/usr/local/nginx/logs/nginx.pid expect fork respawn respawn limit 10 5 pre-start script $DAEMON -t if [ $? -ne 0 ] then exit $? fi end script exec $DAEMON -

Creare un file di configurazione NGINX in

/usr/local/nginx/conf/nginx.conf. Nel file di configurazione aggiungi quanto segue:# /usr/local/nginx/conf/nginx.conf - NGINX configuration file worker_processes 1; events { worker_connections 1024; } stream { server { listenDB instance port number; proxy_passDB instance identifier:DB instance port number; } } -

Dalla riga di comando, avvia NGINX utilizzando i comandi seguenti:

Prompt> sudo initctl reload-configuration Prompt> sudo initctl list | grep nginx Prompt> sudo initctl start nginx

-

-

Crea una ClassicLink connessione tra il server proxy e il VPC di destinazione che contiene l'istanza DB di destinazione e l'istanza di replica:

Apri la console EC2 e scegli l'istanza EC2 Classic su cui è in esecuzione il server proxy.

Per Azioni, scegli ClassicLink, quindi scegli Collega a VPC.

-

Scegli il gruppo di sicurezza che hai usato in precedenza in questa procedura.

Scegli Collegamento a VPC.

-

Passaggio 5: Creare endpoint AWS DMS utilizzando la procedura descritta in. Fase 2: specificazione degli endpoint di origine e di destinazione Dovrai utilizzare il nome host DNS EC2 interno del proxy come nome del server quando specifichi l'endpoint di origine.

-

Creare un'attività AWS DMS utilizzando la procedura in. Fase 3: creazione di un'attività e migrazione dei dati

Creazione di un gruppo di sottoreti di replica

Nella rete da utilizzare per la migrazione del database è necessario specificare le sottoreti del cloud privato virtuale (VPC) che intendi utilizzare. Il VPC si deve basare sul servizio Amazon VPC. Una sottorete è un intervallo di indirizzi IP nel VPC all'interno di una determinata zona di disponibilità. Queste sottoreti possono essere distribuite tra le zone di disponibilità della AWS regione in cui si trova il VPC.

Quando crei un'istanza di replica o un profilo di istanza nella console AWS DMS, puoi utilizzare la sottorete che preferisci.

Puoi creare un gruppo di sottoreti di replica per definire le sottoreti da utilizzare. È necessario specificare le sottoreti in almeno due zone di disponibilità.

Per creare un gruppo di sottoreti di replica

-

Se hai eseguito l'accesso come utente IAM, verifica di disporre delle autorizzazioni appropriate per accedere a AWS DMS. Per ulteriori informazioni sulle autorizzazioni necessarie per la migrazione del database, consulta Autorizzazioni IAM necessarie per utilizzare AWS DMS.

-

Nel pannello di navigazione selezionare Subnet groups (Gruppi di sottoreti).

-

Scegli Crea gruppo di sottoreti.

-

Nella pagina Crea gruppo di sottoreti di replica specifica le informazioni sul gruppo di sottoreti di replica. Nella tabella seguente vengono illustrate le impostazioni.

Opzione Azione Nome

Immetti un nome per il gruppo di sottoreti di replica contenente da 8 a 16 caratteri ASCII stampabili (esclusi /," e @). Il nome deve essere univoco per il tuo account per la AWS regione selezionata. Puoi scegliere di aggiungere alcune informazioni al nome, ad esempio includere la AWS regione e l'attività che stai eseguendo

DMS-default-VPC.Descrizione

Immetti una breve descrizione del gruppo di sottoreti di replica.

VPC

Scegli il VPC che desideri utilizzare per la migrazione del database. Tieni presente che il VPC deve disporre di almeno una sottorete in almeno due zone di disponibilità.

Aggiungi sottoreti

Scegli le sottoreti che desideri includere nel gruppo di sottoreti di replica. È necessario selezionare le sottoreti in almeno due zone di disponibilità.

Scegli Crea gruppo di sottoreti.

Risoluzione degli endpoint di dominio con DNS

Di solito, un'istanza di AWS DMS replica utilizza il resolver Domain Name System (DNS) in un'istanza Amazon EC2 per risolvere gli endpoint di dominio. Se devi eseguire la risoluzione DNS, puoi utilizzare il risolutore Amazon Route 53. Per ulteriori informazioni sull'utilizzo del risolutore DNS Route 53, consulta Nozioni di base su Route 53 Resolver.

Per informazioni su come utilizzare il server dei nomi on-premise per risolvere determinati endpoint con il risolutore Amazon Route 53, consulta Utilizzo del server dei nomi in locale.