Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Condivisione di istantanee del cluster Amazon DocumentDB

Utilizzando Amazon DocumentDB, puoi condividere uno snapshot manuale del cluster nei seguenti modi:

La condivisione manuale di uno snapshot del cluster, crittografato o meno, consente agli AWS account autorizzati di copiare lo snapshot.

La condivisione manuale di un'istantanea del cluster, crittografata o non crittografata, consente agli AWS account autorizzati di ripristinare direttamente un cluster dall'istantanea anziché prenderne una copia e ripristinarlo da quella.

Nota

Per condividere un'istantanea automatica del cluster, crea un'istantanea manuale del cluster copiando l'istantanea automatica, quindi condividi quella copia. Questo processo si applica anche alle risorse AWS generate dal backup.

È possibile condividere un'istantanea manuale con un massimo di 20 altre persone. Account AWS Puoi anche condividere uno snapshot manuale non crittografato come pubblico, per renderlo disponibile a tutti gli account . Quando si condivide uno snapshot come pubblico, assicurarsi che non siano incluse informazioni personali.

Quando condividi snapshot manuali con altri Account AWS e ripristini un cluster da uno snapshot condiviso utilizzando Amazon API DocumentDB, devi specificare l'Amazon Resource Name ARN () dello snapshot condiviso come AWS CLI identificatore dello snapshot.

Condivisione di uno snapshot crittografato

Per la condivisione di snapshot crittografati vigono le seguenti restrizioni:

-

Non puoi condividere le snapshot crittografate come pubbliche.

-

Non puoi condividere uno snapshot che è stato crittografato utilizzando la chiave di AWS KMS crittografia predefinita dell'account che ha condiviso lo snapshot.

Per condividere snapshot crittografati, attieniti alla seguente procedura.

-

Condividi la chiave di crittografia AWS Key Management Service (AWS KMS) utilizzata per crittografare l'istantanea con tutti gli account a cui desideri consentire l'accesso all'istantanea.

Puoi condividere le chiavi di AWS KMS crittografia con altri AWS account aggiungendo gli altri account alla politica delle AWS KMS chiavi. Per i dettagli sull'aggiornamento di una policy chiave, consulta Using Key Policies AWS KMS nella AWS Key Management Service Developer Guide. Per un esempio di creazione di una policy delle chiavi, consulta Creazione di una IAM policy per consentire la copia dell'istantanea crittografata più avanti in questo argomento.

-

Utilizza AWS CLI, come illustrato di seguito, per condividere l'istantanea crittografata con gli altri account.

Consentire l'accesso a una chiave di AWS KMS crittografia

Affinché un altro Account AWS utente possa copiare un'istantanea crittografata condivisa dal tuo account, l'account con cui condividi l'istantanea deve avere accesso alla AWS KMS chiave che ha crittografato l'istantanea. Per consentire a un altro account di accedere a una AWS KMS chiave, aggiorna la politica chiave per la AWS KMS chiave inserendo quella ARN dell'account con cui stai condividendo la chiave come principale nella AWS KMS politica chiave. Successivamente, autorizza l'operazione kms:CreateGrant.

Dopo aver concesso a un account l'accesso alla tua chiave di AWS KMS crittografia, per copiare l'istantanea crittografata, quell'account deve creare un utente AWS Identity and Access Management (IAM) se non ne ha già uno. Inoltre, quell'account deve anche allegare a quell'utente una IAM politica che consenta IAM all'utente di copiare un'istantanea crittografata utilizzando la tua AWS KMS chiave. L'account deve essere un IAM utente e non può essere un' Account AWS identità root a causa di restrizioni AWS KMS di sicurezza.

Nel seguente esempio di policy chiave, l'utente 123451234512 è il proprietario della chiave di crittografia. AWS KMS L'utente 123456789012 corrisponde all'account con cui è stata condivisa la chiave. Questa politica delle chiavi aggiornata consente all'account di accedere alla chiave. AWS KMS A tale scopo include l'ARN Account AWS identità root dell'utente 123456789012 come principale della policy e consente l'azione. kms:CreateGrant

{ "Id": "key-policy-1", "Version": "2012-10-17", "Statement": [ { "Sid": "Allow use of the key", "Effect": "Allow", "Principal": {"AWS": [ "arn:aws:iam::123451234512:user/KeyUser", "arn:aws:iam::123456789012:root" ]}, "Action": [ "kms:CreateGrant", "kms:Encrypt", "kms:Decrypt", "kms:ReEncrypt*", "kms:GenerateDataKey*", "kms:DescribeKey" ], "Resource": "*"}, { "Sid": "Allow attachment of persistent resources", "Effect": "Allow", "Principal": {"AWS": [ "arn:aws:iam::123451234512:user/KeyUser", "arn:aws:iam::123456789012:root" ]}, "Action": [ "kms:CreateGrant", "kms:ListGrants", "kms:RevokeGrant" ], "Resource": "*", "Condition": {"Bool": {"kms:GrantIsForAWSResource": true}} } ] }

Creazione di una IAM policy per consentire la copia dell'istantanea crittografata

Quando l'esterno Account AWS ha accesso alla AWS KMS chiave dell'utente, il proprietario dell'account può creare una politica per consentire a un IAM utente creato per l'account di copiare un'istantanea crittografata crittografata con quella chiave. AWS KMS

L'esempio seguente mostra una politica che può essere associata a un IAM utente per Account AWS 123456789012. La policy consente all'IAMutente di copiare un'istantanea condivisa dall'account 123451234512 che è stata crittografata con la chiave AWS KMS nella c989c1dd-a3f2-4a5d-8d96-e793d082ab26 regione us-west-2.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "AllowUseOfTheKey", "Effect": "Allow", "Action": [ "kms:Encrypt", "kms:Decrypt", "kms:ReEncrypt*", "kms:GenerateDataKey*", "kms:DescribeKey", "kms:CreateGrant", "kms:RetireGrant" ], "Resource": ["arn:aws:kms:us-west-2:123451234512:key/c989c1dd-a3f2-4a5d-8d96-e793d082ab26"] }, { "Sid": "AllowAttachmentOfPersistentResources", "Effect": "Allow", "Action": [ "kms:CreateGrant", "kms:ListGrants", "kms:RevokeGrant" ], "Resource": ["arn:aws:kms:us-west-2:123451234512:key/c989c1dd-a3f2-4a5d-8d96-e793d082ab26"], "Condition": { "Bool": { "kms:GrantIsForAWSResource": true } } } ] }

Per i dettagli sull'aggiornamento di una policy chiave, consulta Using Key Policies nella Developer Guide. AWS KMSAWS Key Management Service

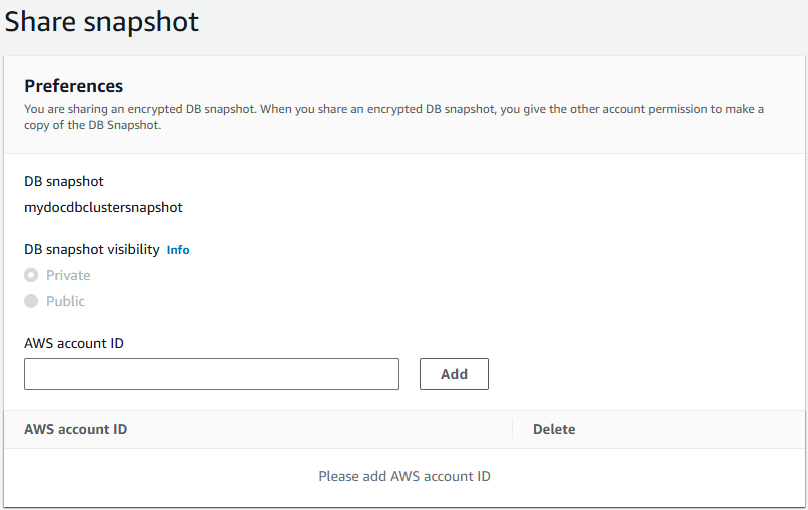

Condivisione di uno snapshot

Puoi condividere uno snapshot manuale del cluster Amazon DocumentDB (o una copia di uno snapshot automatizzato) utilizzando o: AWS Management Console AWS CLI