Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Gestione delle configurazioni di sicurezza su AWS Glue console

avvertimento

AWS Glue le configurazioni di sicurezza non sono attualmente supportate nei lavori Ray.

Una configurazione di sicurezza in AWS Glue contiene le proprietà necessarie per la scrittura di dati crittografati. Le configurazioni di sicurezza vengono create su AWS Glue console per fornire le proprietà di crittografia utilizzate dai crawler, dai job e dagli endpoint di sviluppo.

Per visualizzare un elenco di tutte le configurazioni di sicurezza che hai creato, apri il AWS Glue console all'indirizzo https://console.aws.amazon.com/glue/

L'elenco Security configurations (Configurazioni di sicurezza) visualizza le proprietà seguenti su ogni configurazione:

- Nome

Nome univoco che hai assegnato quando hai creato la configurazione. Il nome può contenere un massimo di 255 caratteri, tra cui lettere (A-Z), numeri (0-9), trattini (-) o caratteri di sottolineatura (_).

- Attivazione della crittografia in Amazon S3

Se attivata, la modalità di crittografia Amazon Simple Storage Service (Amazon S3), ad esempio

SSE-KMSoSSE-S3, è abilitata per l'archiviazione di metadati nel catalogo dati.- Abilita la crittografia dei CloudWatch log di Amazon

Se attivata, la modalità di crittografia di Amazon S3, ad esempio,

SSE-KMSè abilitata durante la scrittura di log su Amazon. CloudWatch- Impostazioni avanzate: abilitazione della crittografia dei segnalibri del processo

Se attivata, la modalità di crittografia di Amazon S3, ad esempio

CSE-KMS, è abilitata quando i processi vengono aggiunti ai segnalibri.

Puoi aggiungere o eliminare configurazioni nella sezione Security configurations (Configurazioni di sicurezza) nella console. Per visualizzare altri dettagli relativi a una configurazione, scegli il nome della configurazione nell'elenco. I dettagli includono le informazioni che hai definito quando hai creato la configurazione.

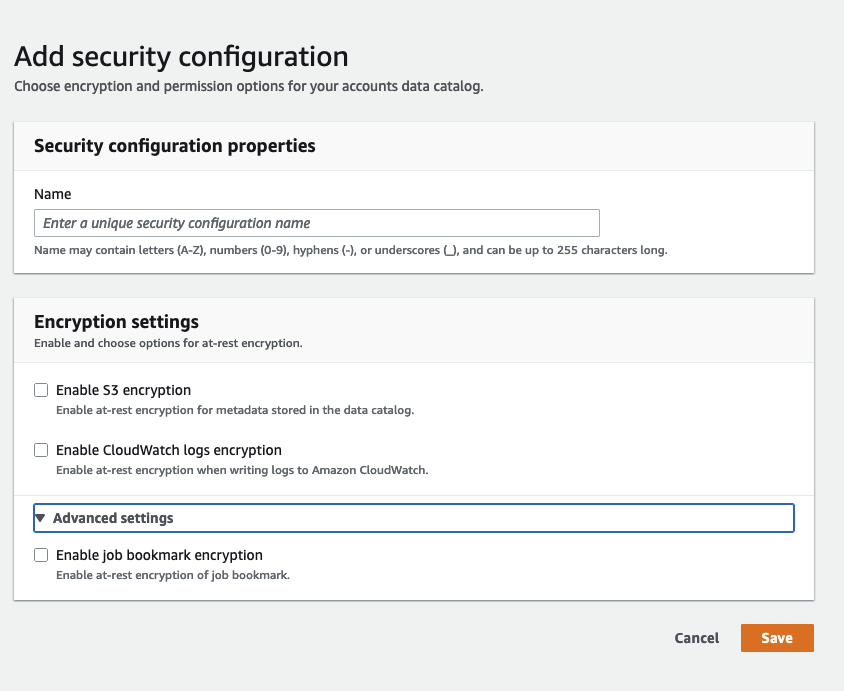

Aggiunta di una configurazione di sicurezza

Per aggiungere una configurazione di sicurezza utilizzando il AWS Glue console, nella pagina Configurazioni di sicurezza, scegli Aggiungi configurazione di sicurezza.

Proprietà di configurazione di sicurezza

Inserisci un nome univoco per la configurazione di sicurezza. Il nome può contenere un massimo di 255 caratteri, tra cui lettere (A-Z), numeri (0-9), trattini (-) o caratteri di sottolineatura (_).

Impostazioni di crittografia

Puoi abilitare la crittografia a riposo per i metadati archiviati nel Data Catalog in Amazon S3 e i log in Amazon. CloudWatch Per configurare la crittografia di dati e metadati con AWS Key Management Service le chiavi () su AWS KMSAWS Glue console, aggiungi una policy all'utente della console. Questa policy deve specificare le risorse consentite come Amazon Resource Names (ARNs) chiave utilizzate per crittografare gli archivi di dati Amazon S3, come nell'esempio seguente.

{ "Version": "2012-10-17", "Statement": { "Effect": "Allow", "Action": [ "kms:GenerateDataKey", "kms:Decrypt", "kms:Encrypt"], "Resource": "arn:aws:kms:region:account-id:key/key-id"} }

Importante

Quando una configurazione di sicurezza è collegata a un crawler o a un job, il ruolo IAM passato deve disporre di autorizzazioni. AWS KMS Per ulteriori informazioni, consulta Crittografia dei dati scritti da AWS Glue.

Quando definisci una configurazione, puoi specificare i valori per le proprietà seguenti:

- Abilitazione della crittografia in S3

Quando scrivi dati Amazon S3, utilizzi la crittografia lato server con chiavi gestite di Amazon S3 (SSE-S3) o la crittografia lato server con chiavi gestite (SSE-KMS). AWS KMS Questo campo è facoltativo. Per consentire l'accesso ad Amazon S3, scegli una AWS KMS chiave o scegli Inserisci un codice ARN e fornisci l'ARN per la chiave. Immetti l'ARN usando questo formato:

arn:aws:kms:. Puoi specificare l'ARN anche sotto forma di alias di chiavi, ad esempioregion:account-id:key/key-idarn:aws:kms:.region:account-id:alias/alias-nameSe abiliti l'interfaccia utente Spark per il processo, il file di log dell'interfaccia utente di Spark caricato su Amazon S3 verrà applicato con la stessa crittografia.

Importante

AWS Glue supporta solo chiavi master simmetriche per i clienti (). CMKs L'elenco di chiavi AWS KMS mostra solo le chiavi simmetriche. Tuttavia, se si seleziona Scegli un ARN AWS KMS per una chiave, la console consente di inserire un ARN per qualsiasi tipo di chiave. Assicurati di inserire solo chiavi ARNs simmetriche.

- Abilita la crittografia CloudWatch dei log

La crittografia lato server (SSE-KMS) viene utilizzata per crittografare i log. CloudWatch Questo campo è facoltativo. Per attivarlo, scegli una AWS KMS chiave o scegli Inserisci una chiave ARN e fornisci l'ARN per la chiave. Immetti l'ARN usando questo formato:

arn:aws:kms:. Puoi specificare l'ARN anche sotto forma di alias di chiavi, ad esempioregion:account-id:key/key-idarn:aws:kms:.region:account-id:alias/alias-name- Impostazioni avanzate: crittografia dei segnalibri del processo

Crittografia lato client (CSE-KMS) usata per crittografare segnalibri dei processi. Questo campo è facoltativo. I dati dei segnalibri vengono crittografati prima di essere inviati ad Amazon S3 per lo storage. Per attivarlo, scegli una AWS KMS chiave o scegli Inserisci una chiave ARN e fornisci l'ARN per la chiave. Immetti l'ARN usando questo formato:

arn:aws:kms:. Puoi specificare l'ARN anche sotto forma di alias di chiavi, ad esempioregion:account-id:key/key-idarn:aws:kms:.region:account-id:alias/alias-name

Per ulteriori informazioni, consulta i seguenti argomenti nella Guida per l'utente di Amazon Simple Storage Service:

-

Per informazioni su

SSE-S3, consulta Protezione dei dati mediante la crittografia lato server con chiavi crittografia gestite da Amazon S3 (SSE-S3). -

Per informazioni su

SSE-KMS, consulta Protezione dei dati utilizzando la crittografia lato server con. AWS KMS keys -

Per ulteriori informazioni su

CSE-KMS, consulta la pagina Using a KMS key stored in AWS KMS.