Utilizza VPN per connettere i gateway LoRa al tuo Account AWS

Per connettere i gateway on-premise al tuo Account AWS puoi utilizzare una connessione Site-to-Site VPN o un endpoint Client VPN.

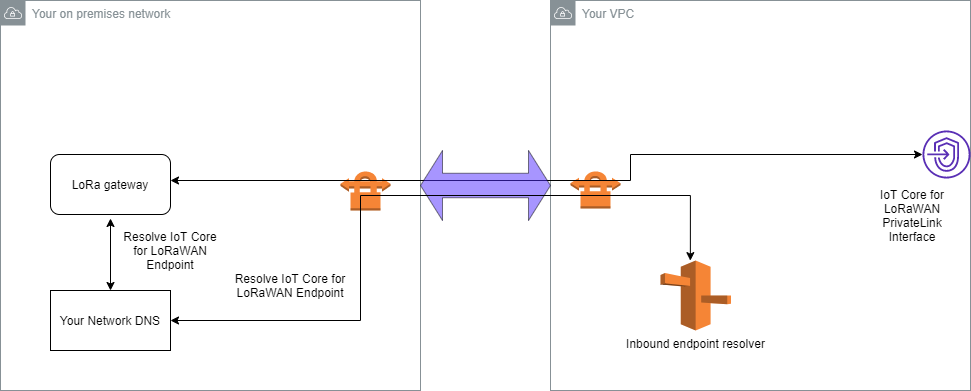

Prima di poter connettere i gateway on-premise, è necessario aver creato l'endpoint VPC e configurato una zona ospitata privata e un resolver in ingresso in modo che il traffico proveniente dai gateway non passi attraverso Internet pubblico. Per ulteriori informazioni, consultare Crea endpoint di interfaccia VPC e zona ospitata privata.

endpoint Site-to-Site VPN

Se non disponi dell'hardware del gateway o desideri testare la connessione VPN utilizzando un Account AWS, puoi usare una connessione Site-to-Site VPN. Puoi utilizzare Site-to-Site VPN per connetterti agli endpoint VPC dallo stesso Account AWS o da un altro Account AWS che potresti usare in un altro Regione AWS.

Nota

Se disponi dell'hardware del gateway e desideri configurare una connessione VPN, ti consigliamo di utilizzare invece il Client VPN. Per istruzioni, consulta Endpoint Client VPN.

Per configurare un Site-to-Site VPN:

-

Crea un altro VPC nel sito da cui desideri impostare la connessione. Per

VPC-Apuoi riutilizzare il VPC creato in precedenza. Per creare un altro VPC (ad esempio,VPC-B), utilizza un blocco CIDR che non si sovrappone al blocco CIDR del VPC creato in precedenza.Per informazioni sulla configurazione dei VPC, segui le istruzioni descritte in AWS configurazione della connessione Site-to-Site VPN.

Nota

Il metodo Site-to-Site VPN descritto nel documento utilizza OpenSWAN per la connessione VPN, che supporta un solo tunnel VPN. Se utilizzi un altro software commerciale per la VPN, potresti essere in grado di impostare due tunnel tra i siti.

-

Dopo aver configurato la connessione VPN, aggiorna il file

/etc/resolv.confaggiungendo l'indirizzo IP del resolver in entrata dal tuo account Account AWS. Utilizza questo indirizzo IP per il nameserver. Per informazioni su come ottenere questo indirizzo IP, consulta Configura il resolver in ingresso Route 53. Per questo esempio, possiamo usare l'indirizzo IP10.100.0.145assegnato al momento della creazione del Resolver Route 53.options timeout:2 attempts:5 ; generated by /usr/sbin/dhclient-script searchregion.compute.internal nameserver 10.100.0.145 -

Ora possiamo verificare se la connessione VPN utilizza l'endpoint AWS PrivateLink invece di passare attraverso Internet pubblico utilizzando un comando

nslookup. Di seguito viene illustrato un esempio dell’esecuzione del comando.nslookupaccount-specific-prefix.lns.lorawan.region.amazonaws.com.rproxy.goskope.comDi seguito viene illustrato un esempio di output dell'esecuzione del comando, che mostra un indirizzo IP privato che indica che la connessione è stata stabilita all’endpoint LNS AWS PrivateLink.

Server: 10.100.0.145 Address: 10.100.0.145 Non-authoritative answer: Name: https://xxxxx.lns.lorawan.region.amazonaws.com Address: 10.100.0.204

Per informazioni sull'utilizzo di una connessione Site-to-Site VPN, consulta Funzionamento di Site-to-Site VPN.

Endpoint Client VPN

AWS Client VPN è un servizio VPN gestito, basato su cloud, che consente di controllare in modo sicuro l'accesso alle risorse AWS nella tua rete locale. Di seguito viene illustrata l'architettura per il servizio Client VPN.

Per stabilire una connessione VPN a un endpoint Client VPN:

-

Crea un endpoint Client VPN seguendo le istruzioni descritte in Nozioni di base su AWS Client VPN.

-

Accedi alla rete on-premise (ad esempio, un router Wi-Fi) utilizzando l'URL di accesso per tale router (ad esempio,

192.168.1.1), e individua nome e password di root. -

Configura il gateway LoRaWAN seguendo le istruzioni contenute nella documentazione del gateway e quindi aggiungi il gateway ad AWS IoT Core per LoRaWAN. Per informazioni su come aggiungere un gateway, consulta Integrare i gateway per AWS IoT Core per LoRaWAN.

-

Controlla che il firmware del gateway sia aggiornato. Se il firmware non è aggiornato, è possibile seguire le istruzioni fornite nella rete On-premise per aggiornare il firmware del gateway. Per ulteriori informazioni, consultare Aggiornare il firmware del gateway utilizzando il servizio CUPS con AWS IoT Core per LoRaWAN.

-

Verifica se OpenVPN è stato abilitato. Se è stato abilitato, passa al passaggio successivo per configurare il client OpenVPN all'interno della rete on-premise. Se non è stato abilitato, segui le istruzioni in Guida all'installazione di OpenVPN per OpenWrt

. Nota

In questo esempio viene utilizzato OpenVPN. È possibile utilizzare altri client VPN come AWS VPN o AWS Direct Connect per configurare la connessione Client VPN.

-

Configura il client OpenVPN in base alle informazioni dalla configurazione del client e alle modalità di utilizzo Client OpenVPN che utilizza LuCi

. -

SSH alla rete on-premise e aggiorna il file

/etc/resolv.confaggiungendo l'indirizzo IP del resolver in entrata nel tuo account Account AWS (10.100.0.145). -

Per il traffico del gateway utilizza AWS PrivateLink per connetterti all'endpoint, sostituisci la prima voce DNS del gateway all'indirizzo IP del resolver in ingresso.

Per informazioni sull'utilizzo di una connessione Site-to-Site VPN, consulta Nozioni di base su Client VPN.

Connessione agli endpoint LNS e CUPS VPC

Di seguito viene illustrato come testare la connessione agli endpoint LNS e CUPS VPC.

Test dell'endpoint CUPS

Per testare la connessione AWS PrivateLink all'endpoint CUPS dal gateway LoRa, esegui il comando seguente:

curl -k -v -X POST https://xxxx.cups.region.iotwireless.iot:443/update-info --cacert cups.trust --cert cups.crt --key cups.key --header "Content-Type: application/json" --data '{ "router": "xxxxxxxxxxxxx", "cupsUri": "https://xxxx.cups.lorawan.region.amazonaws.com:443", "cupsCredCrc":1234, "tcCredCrc":552384314 }' —output cups.out

Test dell'endpoint LNS

Per testare l'endpoint LNS, effettua prima il provisioning di un dispositivo LoRaWAN che funzionerà con il gateway wireless. Puoi quindi aggiungere il dispositivo ed eseguire la procedura join dopo la quale è possibile iniziare a inviare messaggi di uplink.