Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Configura l'accesso tra account ad Amazon Keyspaces VPC utilizzando gli endpoint in un ambiente condiviso VPC

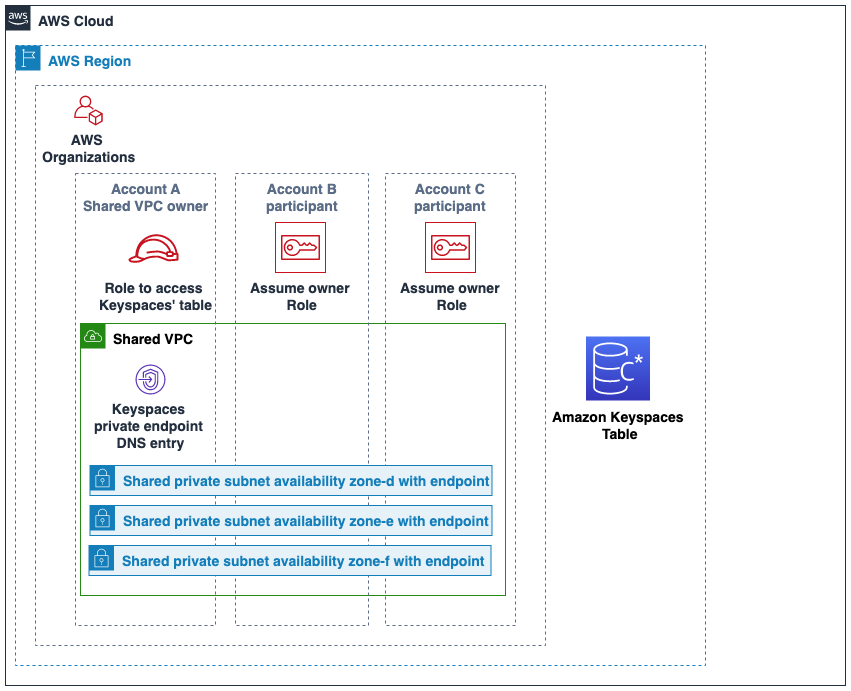

Puoi crearne diversi Account AWS per separare le risorse dalle applicazioni. Ad esempio, puoi creare un account per le tabelle Amazon Keyspaces, un account diverso per le applicazioni in un ambiente di sviluppo e un altro account per le applicazioni in un ambiente di produzione. Questo argomento illustra i passaggi di configurazione necessari per configurare l'accesso tra account diversi per Amazon Keyspaces utilizzando gli endpoint di VPC interfaccia in un ambiente condiviso. VPC

Per i passaggi dettagliati su come configurare un VPC endpoint per Amazon Keyspaces, consulta. Fase 3: creare un VPC endpoint per Amazon Keyspaces

In questo esempio utilizziamo i seguenti tre account in un account condiviso: VPC

Account A— Questo account contiene l'infrastruttura, inclusi gli VPC endpoint, le VPC sottoreti e le tabelle Amazon Keyspaces.Account B— Questo account contiene un'applicazione in un ambiente di sviluppo che deve connettersi alla tabella Amazon Keyspaces in.Account AAccount C— Questo account contiene un'applicazione in un ambiente di produzione che deve connettersi alla tabella Amazon Keyspaces in.Account A

Account Aè l'account che contiene le risorse a Account C cui dobbiamo accedere, così come Account A l'account affidabile. Account B Account Be Account C sono gli account con i principali che devono accedere alle risorse in cui devono accedereAccount A, quindi Account B e Account C sono gli account affidabili. L'account affidabile concede le autorizzazioni agli account fidati condividendo un ruolo. IAM La procedura seguente descrive i passaggi di configurazione richiesti in. Account A

Configurazione per Account A

Utilizzo AWS Resource Access Manager per creare una condivisione di risorse per la sottorete e condividere la sottorete privata con

Account Be.Account CAccount Be oraAccount Cpossono vedere e creare risorse nella sottorete che è stata condivisa con loro.Crea un VPC endpoint privato Amazon Keyspaces basato su AWS PrivateLink. Questo crea più endpoint tra sottoreti e DNS voci condivise per l'endpoint del servizio Amazon Keyspaces.

Crea uno spazio di chiavi e una tabella Amazon Keyspaces.

Crea un IAM ruolo con accesso completo alla tabella Amazon Keyspaces, accesso in lettura alle tabelle di sistema Amazon Keyspaces e che sia in grado di descrivere le EC2 VPC risorse Amazon come mostrato nel seguente esempio di policy.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "CrossAccountAccess", "Effect": "Allow", "Action": [ "ec2:DescribeNetworkInterfaces", "ec2:DescribeVpcEndpoints", "cassandra:*" ], "Resource": "*" } ] }Configura la policy di fiducia dei IAM ruoli che

Account BAccount Cpossiamo assumere come account attendibili, come mostrato nell'esempio seguente.{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::111111111111:root" }, "Action": "sts:AssumeRole", "Condition": {} } ] }Per ulteriori informazioni sulle IAM politiche tra account, consulta Politiche tra account nella Guida per l'IAMutente.

Configurazione in e Account BAccount C

In

Account BandAccount C, crea nuovi ruoli e allega la seguente politica che consente al principale di assumere il ruolo condiviso creato inAccount A.{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "Service": "ec2.amazonaws.com" }, "Action": "sts:AssumeRole" } ] }Consentire al preside di assumere il ruolo condiviso viene implementato utilizzando il

AssumeRoleAPI AWS Security Token Service (AWS STS). Per ulteriori informazioni, vedi Fornire l'accesso a un IAM utente in un altro Account AWS di cui sei proprietario nella Guida IAM per l'utente.Inoltre

Account BAccount C, puoi creare applicazioni che utilizzano il plug-in di SIGV4 autenticazione, che consente a un'applicazione di assumere il ruolo condiviso per connettersi alla tabella Amazon Keyspaces situata tramite VPC l'endpointAccount Anell'ambiente condiviso. VPC Per ulteriori informazioni sul plug-in di SIGV4 autenticazione, consulta. Crea credenziali per l'accesso programmatico ad Amazon Keyspaces