Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Crittografia didei dati inattivi: come funziona in Amazon Keyspaces

La crittografia a riposo di Amazon Keyspaces (per Apache Cassandra) crittografa i dati inattivi utilizzando Advanced Encryption Standard (AES-256) a 256 bit. Questa aiuta a proteggere i dati dagli accessi non autorizzati nello storage sottostante. Tutti i dati dei clienti nelle tabelle Amazon Keyspaces sono crittografati per impostazione predefinita e la crittografia lato server è trasparente, il che significa che non sono necessarie modifiche alle applicazioni.

La crittografia dei dati inattivi si integra con AWS Key Management Service (AWS KMS) per la gestione della chiave di crittografia utilizzata per criptare le tabelle. Quando crei una nuova tabella o aggiornhi una tabella esistente, puoi scegliere una delle seguenti opzioni della AWS KMSchiave della tabella.

-

Chiave di proprietà di AWS— Questo è il tipo di crittografia predefinito. La chiave è di proprietà di Amazon Keyspaces (nessun costo aggiuntivo).

-

Chiave gestita dal cliente: questa chiave è archiviata nel tuo account ed è creata da te, di tua proprietà e gestita da te. Hai il controllo completo della chiave gestita dal cliente (si applicano iAWS KMS costi di).

- AWS KMSchiave (chiave KMS)

-

La crittografia inattiva protegge tutti i dati di Amazon Keyspaces con unaAWS KMS chiave. Per impostazione predefinita, Amazon Keyspaces utilizza una Chiave di proprietà di AWS, una chiave di crittografia multi-tenant creata e gestita in un account del servizio Amazon Keyspaces.

Tuttavia, puoi crittografare le tabelle Amazon Keyspaces utilizzando una chiave gestita dal cliente nel tuoAccount AWS. È possibile selezionare una chiave KMS differente per ogni tabella in un keyspace. La chiave KMS selezionata per una tabella viene anche utilizzata per crittografare tutti i metadati e i backup ripristinabili.

Quando si crea o si aggiorna la tabella, si seleziona la chiave KMS per una tabella. È possibile modificare la chiave KMS per una tabella in qualsiasi momento, nella console Amazon Keyspaces oppure utilizzando l'istruzione ALTER TABLE. Il processo di cambio delle chiavi KMS è semplice e non richiede tempi di inattività né causa un degrado del servizio.

- Gerarchia della chiave della chiave

-

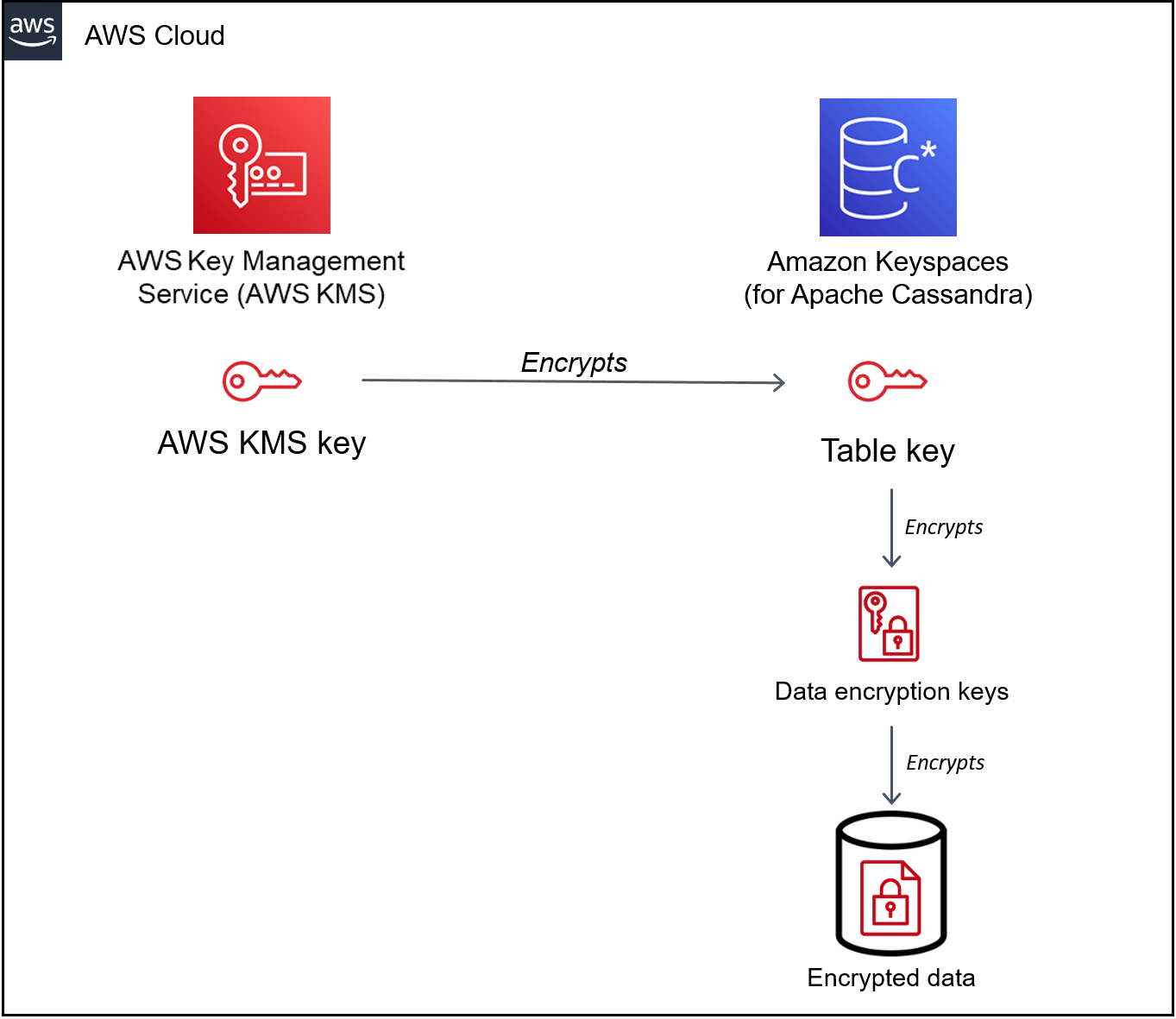

Amazon Keyspaces utilizza una gerarchia di chiavi per crittografare i dati. In questa gerarchia di chiavi, la chiave KMS è la chiave radice. È utilizzato per crittografare e decrittografare la chiave di crittografia della tabella Amazon Keyspaces. La chiave di crittografia della tabella viene utilizzata per crittografare le chiavi di crittografia utilizzate internamente da Amazon Keyspaces per crittografare e decrittografare i dati durante le operazioni di lettura e scrittura.

Con la gerarchia delle chiavi di crittografia, puoi apportare modifiche alla chiave KMS senza dover ricrittografare i dati o influire sulle applicazioni e sulle operazioni in corso sui dati.

- Chidella chiave della tabella

La chiave della tabella Amazon Keyspaces viene utilizzata come chiave di crittografia. Amazon Keyspaces utilizza la chiave della tabella per proteggere le chiavi di crittografia dei dati interne utilizzate per crittografare i dati archiviati in tabelle, file di registro e backup ripristinabili. Amazon Keyspaces genera una chiave di crittografia dei dati univoca per ogni struttura sottostante in una tabella. Tuttavia, più righe della tabella potrebbero essere protette dalla stessa chiave di crittografia dei dati.

Quando imposti per la prima volta la chiave KMS su una chiave gestita dal cliente,AWS KMS genera una chiave dati. La chiaveAWS KMS dati si riferisce alla chiave della tabella in Amazon Keyspaces.

Quando accedi a una tabella crittografata, Amazon Keyspaces invia una richiestaAWS KMS a per utilizzare la chiave KMS per decrittare la chiave della tabella. Quindi, utilizza la chiave della tabella in testo normale per decrittografare le chiavi di crittografia dei dati Amazon Keyspaces e le chiavi di crittografia dei dati in testo normale per decrittografare i dati della tabella.

Amazon Keyspaces utilizza e archivia la chiave della tabella e le chiavi di crittografia dei dati all'esterno diAWS KMS. Protegge tutte le chiavi con la crittografia Advanced Encryption Standard

(AES) e le chiavi di crittografia a 256 bit. Quindi, archivia le chiavi crittografate con i dati crittografati in modo che siano disponibili per decrittografare i dati della tabella on demand. - Caching della chiave della tabella

Per evitare di chiamareAWS KMS per ogni operazione Amazon Keyspaces, Caching della chiave della tabella in testo normale per ogni connessione in memoria. Quando Amazon Keyspaces riceve una richiesta per la chiave della tabella memorizzata nella cache dopo cinque minuti di inattività, invia una nuova richiestaAWS KMS a per decrittografare la chiave della tabella. Questa chiamata acquisisce tutte le modifiche apportate alle policy di accesso della chiave KMS inAWS KMS oAWS Identity and Access Management (IAM) dall'ultima richiesta per decrittare la chiave della tabella.

- Crittografia envelope

-

Quando viene modificata la chiave gestita dal cliente per la tabella, Amazon Keyspaces genera una nuova chiave della tabella. Quindi, utilizza la nuova chiave della tabella per crittografare nuovamente le chiavi di crittografia dei dati. Utilizza anche la nuova chiave della tabella per crittografare le chiavi della tabella precedenti utilizzate per proteggere i backup ripristinabili. Questa procedura è chiamata crittografia envelope. In questo modo è possibile accedere ai backup ripristinabili anche ruotando la chiave gestita dal cliente. Per ulteriori informazioni sulla crittografia envelope, consulta Crittografia envelope nella Guida perAWS Key Management Service sviluppatori di.

Argomenti

AWSchiavi di proprietà

Chiavi di proprietà di AWSnon sono memorizzati nel tuoAccount AWS. Fanno parte di una raccolta di KMS cheAWS possiede e gestisce per l'utilizzo in piùAccount AWS. AWSi servizi che puoi utilizzareChiavi di proprietà di AWS per proteggere i tuoi dati.

Non puoi visualizzare, gestire o verificarne l'utilizzo.Chiavi di proprietà di AWS Tuttavia, non è necessario eseguire alcuna procedura o modificare alcun programma per proteggere le chiavi che eseguono la crittografia dei dati.

Per l'uso delle, non viene addebitata una tariffa mensile né una tariffa diChiavi di proprietà di AWS utilizzo e non sono conteggiate perAWS KMS quanto riguarda le quote di per l'account.

Chiavi gestite dal cliente

Le chiavi gestite dal cliente sono chiaviAccount AWS che crei, possedute e gestite dall'utente. Hai il pieno controllo di queste chiavi KMS.

Utilizza una chiave gestita dal cliente per ottenere le seguenti caratteristiche:

-

Crei e gestisci la chiave gestita dal cliente, inclusa l'impostazione e la gestione delle politiche chiave, delle politiche IAM e delle sovvenzioni per controllare l'accesso alla chiave gestita dal cliente. È possibile abilitare e disabilitare la chiave gestita dal cliente, abilitare e disabilitare la rotazione automatica delle chiavi e pianificare l'eliminazione della chiave gestita dal cliente quando non è più in uso. Puoi creare tag e alias per le chiavi gestite dai clienti che gestisci.

-

Puoi utilizzare una chiave gestita dal cliente con materiale di chiave importato o una chiave gestita dal cliente in un archivio delle chiavi personalizzate di cui sei proprietario e gestore.

-

Puoi utilizzareAWS CloudTrail e Amazon CloudWatch Logs per tenere traccia delle richieste inviate da Amazon KeyspacesAWS KMS a tuo nome. Per ulteriori informazioni, consulta Fase 6: Configurare il monitoraggio con AWS CloudTrail.

Le chiavi gestite dal cliente sono soggette a un addebito

Quando specifichi una chiave di crittografia principale per una tabella, i backup ripristinabili vengono crittografati con la stessa chiave di crittografia specificata per la tabella al momento della creazione del backup. Se la chiave KMS per la tabella viene ruotata, l'involucro dei tasti garantisce che la chiave KMS più recente abbia accesso a tutti i backup ripristinabili.

Amazon Keyspaces deve avere accesso alla chiave gestita dal cliente per consentirti di accedere ai dati della tua tabella. Se lo stato della chiave di crittografia è impostato su disabilitato o è pianificata l'eliminazione, Amazon Keyspaces non è in grado di crittografare o decrittografare i dati. Di conseguenza, non è possibile eseguire operazioni di lettura e scrittura sulla tabella. Non appena il servizio rileva che la chiave di crittografia non è accessibile, Amazon Keyspaces invia una notifica e-mail come avviso.

È necessario ripristinare l'accesso alla chiave di crittografia entro sette giorni, altrimenti Amazon Keyspaces eliminerà automaticamente la tabella. Per precauzione, Amazon Keyspaces crea un backup ripristinabile dei dati della tabella prima di eliminarla. Amazon Keyspaces mantiene il backup ripristinabile per 35 giorni. Dopo 35 giorni, non è più possibile ripristinare i dati della tabella. Non ti viene fatturato il backup ripristinabile, ma si applicano i costi di ripristino

È possibile utilizzare questo backup ripristinabile per ripristinare i dati in una nuova tabella. Per avviare il ripristino, è necessario abilitare l'ultima chiave gestita dal cliente per la tabella e Amazon Keyspaces deve potervi accedere.

Nota

Quando si crea una tabella crittografata utilizzando una chiave gestita dal cliente inaccessibile o programmata per l'eliminazione prima del completamento del processo di creazione, si verifica un errore. L'operazione di creazione della tabella non riesce e ti viene inviata una notifica e-mail.

Note per l'utilizzo della crittografia a riposo

Quando si utilizza la crittografia a riposo di Amazon Keyspaces, tenere in considerazione quanto riportato di seguito.

-

La crittografia a riposo sul lato server è abilitata su tutte le tabelle Amazon Keyspaces e non può essere disabilitata. L'intera tabella è crittografata quando è inattiva, non è possibile selezionare colonne o righe specifiche per la crittografia.

-

Per impostazione predefinita, Amazon Keyspaces utilizza una chiave predefinita a servizio singolo (Chiave di proprietà di AWS) per crittografare tutte le tabelle. Se questa chiave non esiste, viene creata per te. Le chiavi predefinite del servizio non possono essere disabilitate.

-

La crittografia a riposo crittografa i dati solo quando sono statici (a riposo) su un supporto di archiviazione persistente. Se la sicurezza dei dati è un problema per i dati in transito o per i dati in uso, è necessario adottare misure aggiuntive:

-

Dati in transito: tutti i dati in Amazon Keyspaces vengono crittografati durante il transito. Per impostazione predefinita, le comunicazioni da e verso Amazon Keyspaces sono protette utilizzando la crittografia Secure Sockets Layer (SSL) /Transport Layer Security (TLS).

-

Dati in uso: proteggere i dati prima di inviarli ad Amazon Keyspaces utilizzando la crittografia lato client.

Chiavi gestite dal cliente: i dati inattivi nelle tabelle vengono sempre crittografati utilizzando le chiavi gestite dal cliente. Tuttavia, le operazioni che eseguono aggiornamenti atomici di più righe crittografano temporaneamente i dati utilizzatiChiavi di proprietà di AWS durante l'elaborazione. Ciò include le operazioni di eliminazione degli intervalli e le operazioni che accedono simultaneamente a dati statici e non statici.

-

Una singola chiave gestita dal cliente può avere fino a 50.000 sovvenzioni. Ogni tabella Amazon Keyspaces associata a una chiave gestita dal cliente consuma 2 sovvenzioni. Una sovvenzione viene rilasciata quando la tabella viene eliminata. La seconda sovvenzione viene utilizzata per creare un'istantanea automatica della tabella per proteggere dalla perdita di dati nel caso in cui Amazon Keyspaces perdesse involontariamente l'accesso alla chiave gestita dal cliente. Questa sovvenzione viene rilasciata 42 giorni dopo la cancellazione della tabella.