Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Tutorial: Utilizzo AWS Lambda con Amazon DocumentDB Streams

In questo tutorial creerai una funzione Lambda di base che utilizza gli eventi provenienti da un flusso di modifica Amazon DocumentDB (compatibile con MongoDB). Per completare questo tutorial, saranno completate le seguenti fasi:

-

Configura il tuo cluster Amazon DocumentDB, connettiti a esso e attiva i flussi di modifica su di esso.

-

Crea la funzione Lambda e configura il cluster Amazon DocumentDB come origine degli eventi Amazon DocumentDB come origine degli eventi per la funzione.

-

Verifica la configurazione inserendo elementi nel tuo database Amazon DocumentDB.

Creare il cluster Amazon DocumentDB

-

Apri la console Amazon DocumentDB

. In Cluster, scegli Crea. -

Crea un cluster con la seguente configurazione:

-

Per il tipo di cluster, scegli Cluster basato su istanze. Questa è l'opzione predefinita.

-

In Configurazione del cluster, assicurati che sia selezionata la versione 5.0.0 del motore. Questa è l'opzione predefinita.

-

In Configurazione dell'istanza:

-

Per la classe di istanza DB, seleziona Classi ottimizzate per la memoria. Questa è l'opzione predefinita.

-

Per Numero di istanze di replica regolari, scegli 1.

-

Per la classe Instance, usa la selezione predefinita.

-

-

In Autenticazione, inserisci un nome utente per l'utente principale, quindi scegli Autogestito. Inserisci una password, quindi confermala.

-

Mantieni tutte le altre impostazioni predefinite.

-

-

Scegli Create cluster (Crea cluster).

Creazione del segreto di Gestione dei segreti

Mentre Amazon DocumentDB crea il tuo cluster, crea un AWS Secrets Manager segreto per archiviare le credenziali del database. Fornirai questo segreto quando creerai la mappatura delle sorgenti degli eventi Lambda in un passaggio successivo.

Creazione del segreto in Gestione dei segreti

-

Apri la console Gestione dei segreti

e scegli Archivia un nuovo segreto. -

In Scegli il tipo di segreto, scegli una delle seguenti opzioni:

-

In Dettagli di base:

-

Tipo di segreto: credenziali per il database Amazon DocumentDB

-

In Credenziali, inserisci lo stesso nome utente e la stessa password che hai usato per creare il tuo cluster Amazon DocumentDB.

-

Database: scegli il tuo cluster Amazon DocumentDB.

-

Scegli Next (Successivo).

-

-

-

Per Configura segreto, scegli tra le seguenti opzioni:

-

Nome segreto:

DocumentDBSecret -

Scegli Next (Successivo).

-

-

Scegli Next (Successivo).

-

Scegli Store.

-

Aggiorna la console per verificare di aver archiviato correttamente il segreto

DocumentDBSecret.

Nota l'ARN segreto. Lo utilizzerai in un passaggio successivo.

Connessione al cluster

Connettiti al tuo cluster Amazon DocumentDB tramite AWS CloudShell

-

Nella console di gestione di Amazon DocumentDB, in Clusters, individua il cluster che hai creato. Scegli il tuo cluster facendo clic sulla casella di controllo accanto ad esso.

-

Scegli Connect to cluster. Viene visualizzata la schermata di comando CloudShell Esegui.

-

Nel campo Nuovo nome dell'ambiente, inserisci un nome univoco, ad esempio «test» e scegli Crea ed esegui.

-

Specifica la password, quando richiesto. Quando viene richiesto

rs0 [direct: primary] <env-name>>, la connessione al cluster Amazon DocumentDB è avvenuta correttamente.

Attivazione dei flussi di modifica

Per questo tutorial, monitorerai le modifiche alla raccolta di products del database docdbdemo nel cluster Amazon DocumentDB. Puoi farlo attivando i flussi di modifica.

Creazione di un nuovo database all'interno del cluster

-

Esegui il seguente comando per creare un nuovo database chiamato:

docdbdemouse docdbdemo -

Nella finestra del terminale, utilizzate il seguente comando per inserire un record in

docdbdemo:db.products.insertOne({"hello":"world"})Dovresti vedere un output come questo:

{ acknowledged: true, insertedId: ObjectId('67f85066ca526410fd531d59') } -

Quindi, attiva i flussi di modifica sulla raccolta

productsdel databasedocdbdemoutilizzando il comando seguente:db.adminCommand({modifyChangeStreams: 1, database: "docdbdemo", collection: "products", enable: true});L'output visualizzato dovrebbe essere di questo tipo:

{ "ok" : 1, "operationTime" : Timestamp(1680126165, 1) }

Creazione di endpoint VPC dell'interfaccia

Successivamente, crea gli endpoint VPC di interfaccia per garantire che Lambda e Gestione dei segreti (utilizzati in seguito per archiviare le credenziali di accesso al cluster) possano connettersi al tuo VPC predefinito.

Creazione di endpoint VPC dell'interfaccia

-

Apri la console VPC

. Nel menu a sinistra, in Cloud privato virtuale, scegli Endpoint. -

Seleziona Crea endpoint. Crea un endpoint con la seguente configurazione:

-

Per Nome tag, inserisci

lambda-default-vpc. -

Per la categoria di servizi, scegli AWS servizi.

-

Per Servizi, digita

lambdanella casella di ricerca. Scegli il servizio con il formatocom.amazonaws.<region>.lambda. -

Per VPC, scegli il VPC in cui si trova il tuo cluster Amazon DocumentDB. Si tratta in genere del VPC predefinito.

-

Per Sottoreti, seleziona le caselle accanto a ciascuna zona di disponibilità. Scegli l'ID della sottorete corretta per ogni zona di disponibilità.

-

Per il tipo di indirizzo IP, selezionare IPv4.

-

Per i gruppi di sicurezza, scegli il gruppo di sicurezza utilizzato dal tuo cluster Amazon DocumentDB. Questo è in genere il gruppo

defaultdi sicurezza. -

Mantieni tutte le altre impostazioni predefinite.

-

Seleziona Crea endpoint.

-

-

Seleziona di nuovo Crea endpoint. Crea un endpoint con la seguente configurazione:

-

Per Nome tag, inserisci

secretsmanager-default-vpc. -

Per la categoria di servizi, scegli AWS servizi.

-

Per Servizi, digita

secretsmanagernella casella di ricerca. Scegli il servizio con il formatocom.amazonaws.<region>.secretsmanager. -

Per VPC, scegli il VPC in cui si trova il tuo cluster Amazon DocumentDB. Si tratta in genere del VPC predefinito.

-

Per Sottoreti, seleziona le caselle accanto a ciascuna zona di disponibilità. Scegli l'ID della sottorete corretta per ogni zona di disponibilità.

-

Per il tipo di indirizzo IP, selezionare IPv4.

-

Per i gruppi di sicurezza, scegli il gruppo di sicurezza utilizzato dal tuo cluster Amazon DocumentDB. Questo è in genere il gruppo

defaultdi sicurezza. -

Mantieni tutte le altre impostazioni predefinite.

-

Seleziona Crea endpoint.

-

Questo completa la sezione del tutorial dedicata alla configurazione del cluster.

Creazione del ruolo di esecuzione

Nella serie di passaggi successiva, creerai la funzione Lambda. Innanzitutto, devi creare il ruolo di esecuzione che fornisce alla funzione l'autorizzazione per accedere al cluster. Per farlo, creerai prima una policy IAM, dopodiché la collegherai a un ruolo IAM.

Creazione di una policy IAM

-

Nella console IAM, apri la pagina Policy

, quindi scegli Crea policy. -

Scegli la scheda JSON. Nella policy seguente, sostituisci l'ARN della risorsa Gestione dei segreti nell'ultima riga dell'istruzione con l'ARN del segreto utilizzato in precedenza e copia la policy nell'editor.

-

Scegli Successivo: Tag, quindi Successivo: Verifica.

-

In Nome, inserisci

AWSDocumentDBLambdaPolicy. -

Scegli Create Policy (Crea policy).

Per creare il ruolo IAM

-

Nella console IAM, apri la pagina Ruoli

, quindi scegli Crea ruolo. -

Per Seleziona un'entità attendibile, scegli le seguenti opzioni:

-

Tipo di entità affidabile: AWS servizio

-

Servizio o caso d'uso: Lambda

-

Scegli Next (Successivo).

-

-

Per Aggiungi autorizzazioni, scegli la

AWSDocumentDBLambdaPolicypolicy che hai appena creato eAWSLambdaBasicExecutionRoleautorizza la funzione a scrivere su Amazon CloudWatch Logs. -

Scegli Next (Successivo).

-

Per Nome ruolo, inserisci

AWSDocumentDBLambdaExecutionRole. -

Scegli Crea ruolo.

Creazione della funzione Lambda

Questo tutorial utilizza il runtime di Python 3.13, ma abbiamo anche fornito file di codice di esempio per altri runtime. Per visualizzare il codice per il runtime che ti interessa, seleziona la scheda corrispondente nella casella seguente.

Il codice riceve l'input di un evento Amazon DocumentDB ed elabora il messaggio in esso contenuto.

Creazione della funzione Lambda

-

Aprire la pagina Funzioni

della console Lambda. -

Scegli Crea funzione.

-

Scegli Crea da zero.

-

In Basic information (Informazioni di base) eseguire queste operazioni:

-

Nel campo Nome funzione, inserisci

ProcessDocumentDBRecords. -

Per Runtime, scegli Python 3.13.

-

In Architecture (Architettura), scegli x86_64.

-

-

Nella scheda Modifica ruolo di esecuzione predefinito, effettua le seguenti operazioni:

-

Espandi la scheda, quindi scegli Utilizza un ruolo esistente.

-

Seleziona il

AWSDocumentDBLambdaExecutionRoleche hai creato in precedenza.

-

-

Scegli Crea funzione.

Implementazione del codice della funzione

-

Scegli la scheda Python nella casella seguente e copia il codice.

-

Nel riquadro Codice sorgente della console Lambda, incolla il codice nell'editor di codice, sostituendo il codice creato da Lambda.

-

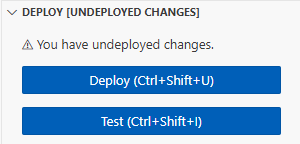

Nella sezione DEPLOY, scegli Implementa per aggiornare il codice della tua funzione:

Creazione della mappatura dell'origine degli eventi Lambda

Crea lo strumento di mappatura dell'origine degli eventi che associa il flusso di modifica di Amazon DocumentDB alla funzione Lambda. Dopo aver creato questa mappatura della fonte degli eventi, inizia AWS Lambda immediatamente il polling dello stream.

Creazione di una mappatura dell'origine degli eventi

-

Apri la pagina Funzioni

della console Lambda. -

Scegli la funzione

ProcessDocumentDBRecordscreata in precedenza. -

Scegli la scheda Configurazione, quindi scegli Triggers nel menu a sinistra.

-

Selezionare Add trigger (Aggiungi trigger).

-

In Configurazione del trigger, per l'origine seleziona Amazon DocumentDB.

-

Crea la mappatura dell'origine degli eventi con la seguente configurazione:

-

Cluster Amazon DocumentDB: scegli il cluster creato in precedenza.

-

Nome del database: docdbdemo

-

Nome della collezione: prodotti

-

Dimensione del batch: 1

-

Posizione di partenza: più recente

-

Autenticazione: BASIC_AUTH

-

Chiave Secrets Manager: scegli il segreto per il tuo cluster Amazon DocumentDB. Si chiamerà qualcosa del genere

rds!cluster-12345678-a6f0-52c0-b290-db4aga89274f. -

Finestra Batch: 1

-

Configurazione completa del documento: UpdateLookup

-

-

Scegli Aggiungi. La creazione della mappatura dell'origine degli eventi può richiedere alcuni minuti.

Test della funzione

Attendi che la mappatura della fonte dell'evento raggiunga lo stato Abilitato. Questo processo può richiedere diversi minuti. Quindi, verifica la end-to-end configurazione inserendo, aggiornando ed eliminando i record del database. Prima di iniziare:

-

Riconnettiti al cluster Amazon DocumentDB nel CloudShell tuo ambiente.

-

Esegui il comando seguente per assicurarti di utilizzare il

docdbdemodatabase:use docdbdemo

Inserisci un record nella raccolta products del database docdbdemo:

db.products.insertOne({"name":"Pencil", "price": 1.00})

Verifica che la tua funzione abbia elaborato correttamente questo evento controllando CloudWatch Logs. Dovresti vedere una voce di registro come questa:

Aggiorna il record che hai appena inserito con il seguente comando:

db.products.updateOne( { "name": "Pencil" }, { $set: { "price": 0.50 }} )

Verifica che la tua funzione abbia elaborato correttamente questo evento controllando CloudWatch Logs. Dovresti vedere una voce di registro come questa:

Eliminare il record appena aggiornato con il seguente comando:

db.products.deleteOne( { "name": "Pencil" } )

Verifica che la tua funzione abbia elaborato correttamente questo evento controllando CloudWatch Logs. Dovresti vedere una voce di registro come questa:

Risoluzione dei problemi

Se non vedi alcun evento del database nei CloudWatch log della tua funzione, controlla quanto segue:

-

Assicurati che la mappatura dell'origine degli eventi Lambda (nota anche come trigger) sia nello stato Abilitato. La creazione delle mappature delle sorgenti degli eventi può richiedere diversi minuti.

-

Se la mappatura delle sorgenti degli eventi è abilitata ma non riesci ancora a visualizzare gli eventi del database in: CloudWatch

-

Assicurati che il nome del database nella mappatura delle sorgenti degli eventi sia impostato su.

docdbdemo

-

Controlla la mappatura della sorgente dell'evento nel campo Ultimo risultato di elaborazione il seguente messaggio «PROBLEMA: errore di connessione. Il tuo VPC deve essere in grado di connettersi a Lambda e STS, oltre a Secrets Manager se è richiesta l'autenticazione.» Se vedi questo errore, assicurati di aver creato gli endpoint dell'interfaccia VPC Lambda and Secrets Manager e che gli endpoint utilizzino lo stesso VPC e le stesse sottoreti utilizzate dal cluster Amazon DocumentDB.

-

Pulizia delle risorse

Ora è possibile eliminare le risorse create per questo tutorial, a meno che non si voglia conservarle. Eliminando le risorse AWS che non si utilizzano più, è possibile evitare addebiti superflui sul proprio account Account AWS.

Per eliminare la funzione Lambda

-

Aprire la pagina Functions (Funzioni)

della console Lambda. -

Selezionare la funzione creata.

-

Scegliere Operazioni, Elimina.

-

Inserisci

confirmnel campo di immissione del testo, quindi scegli Elimina.

Come eliminare il ruolo di esecuzione

-

Aprire la pagina Ruoli

della console IAM. -

Selezionare il ruolo di esecuzione creato.

-

Scegliere Elimina.

-

Inserisci il nome del ruolo nel campo di immissione testo e seleziona Elimina.

Eliminazione degli endpoint VPC

-

Apri la console VPC

. Nel menu a sinistra, in Cloud privato virtuale, scegli Endpoint. -

Seleziona gli endpoint creati.

-

Seleziona Actions (Operazioni), Delete VPC endpoints (Eliminazione di endpoint VPC).

-

Inserisci

deletenel campo di immissione del testo. -

Scegli Elimina.

Eliminazione del cluster Amazon DocumentDB

-

Apri la console Amazon DocumentDB

. -

Scegli il cluster Amazon DocumentDB che hai creato per questo tutorial e disabilita la protezione dall'eliminazione.

-

Nella pagina principale Cluster, scegli nuovamente il tuo cluster Amazon DocumentDB.

-

Scegli Operazioni > Elimina.

-

Per Crea snapshot finale del cluster, seleziona No.

-

Inserisci

deletenel campo di immissione del testo. -

Scegli Elimina.

Eliminazione del segreto in Gestione dei segreti

-

Apri la console Secrets Manager

. -

Scegli il segreto creato per questo tutorial.

-

Scegli Operazioni, Elimina segreto.

-

Scegliere Schedule deletion (Pianifica eliminazione).