Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Controlla il traffico delle istanze con i firewall in Lightsail

Il firewall nella console Amazon Lightsail funge da firewall virtuale che controlla il traffico autorizzato a connettersi all'istanza tramite il suo indirizzo IP pubblico. Ogni istanza creata in Lightsail ha due firewall, uno IPv4 per gli indirizzi e l'altro per gli indirizzi. IPv6 Ogni firewall contiene un insieme di regole che filtrano il traffico che entra nell'istanza. Entrambi i firewall sono indipendenti l'uno dall'altro; è necessario configurare le regole del firewall separatamente per e. IPv4 IPv6 Modifica il firewall dell'istanza in qualsiasi momento aggiungendo ed eliminando regole per consentire o limitare il traffico.

Firewall Lightsail

Ogni istanza Lightsail ha due firewall, uno IPv4 per gli indirizzi e l'altro per gli indirizzi. IPv6 Tutto il traffico Internet in entrata e in uscita dall'istanza Lightsail passa attraverso i suoi firewall. I firewall di un'istanza controllano il traffico Internet autorizzato a fluire nell'istanza. Tuttavia, consentono tutto il traffico in uscita ma non lo controllano. Modifica i firewall dell'istanza in qualsiasi momento aggiungendo ed eliminando regole per consentire o limitare il traffico in entrata. Tieni presente che entrambi i firewall sono indipendenti l'uno dall'altro; devi configurare le regole del firewall separatamente per e. IPv4 IPv6

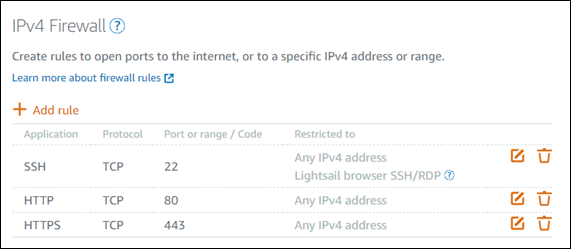

Le regole dei gruppi di sicurezza sono sempre permissive; non è possibile creare regole che negano l'accesso. Puoi aggiungere regole al firewall dell'istanza per consentire al traffico di raggiungere l'istanza. Quando aggiungi una regola al firewall dell'istanza, specifichi il protocollo da utilizzare, la porta da aprire e IPv6 gli indirizzi IPv4 e gli indirizzi a cui è consentito connettersi all'istanza, come mostrato nell'esempio seguente (perIPv4). È inoltre possibile specificare un tipo di protocollo a livello di applicazione, ovvero un'impostazione predefinita che specifica il protocollo e l'intervallo di porte per l'utente in base al servizio che si intende utilizzare nell'istanza.

Importante

Le regole del firewall influenzano solo il traffico che scorre attraverso l'indirizzo IP pubblico di un'istanza. Non influisce sul traffico che fluisce attraverso l'indirizzo IP privato di un'istanza, che può provenire dalle risorse Lightsail del tuo account, nello Regione AWS stesso, o dalle risorse di un cloud privato virtuale con peering VPC (), nello stesso. Regione AWS

Le regole del firewall e i relativi parametri configurabili sono illustrati nelle sezioni successive di questa guida.

Creazione di regole del firewall

Crea una regola firewall per consentire a un client di stabilire una connessione con l'istanza o con un'applicazione in esecuzione sull'istanza. Ad esempio, per consentire a tutti i browser Web di connettersi all' WordPress applicazione sull'istanza, è necessario configurare una regola firewall che abiliti il Transmission Control Protocol (TCP) sulla porta 80 da qualsiasi indirizzo IP. Se questa regola è già configurata sul firewall dell'istanza, puoi eliminarla per impedire ai browser Web di connettersi all' WordPress applicazione sull'istanza.

Importante

Puoi usare la console Lightsail per aggiungere fino a 30 indirizzi IP di origine alla volta. Per aggiungere fino a 60 indirizzi IP alla volta, usa API Lightsail AWS Command Line Interface ,AWS CLI() o un. AWS SDK Questa quota viene applicata separatamente per IPv4 regole e regole. IPv6 Ad esempio, un firewall può avere 60 regole in entrata per il IPv4 traffico e 60 regole in entrata per il traffico. IPv6 Si consiglia di consolidare i singoli indirizzi IP in intervalli. CIDR Per ulteriori informazioni, consulta Specifica di indirizzi IP di origine in questa guida.

Puoi anche consentire a un SSH client di connettersi alla tua istanza, di eseguire attività amministrative sul server, configurando una regola del firewall che TCP abiliti l'utilizzo della porta 22 solo dall'indirizzo IP del computer che deve stabilire una connessione. In questo caso, non dovresti consentire a nessun indirizzo IP di stabilire una SSH connessione con la tua istanza, poiché ciò potrebbe comportare un rischio per la sicurezza dell'istanza.

Nota

Gli esempi di regole firewall descritti in questa sezione potrebbero esistere nel firewall dell'istanza per impostazione predefinita. Per ulteriori informazioni, vedere Regole firewall predefinite più avanti in questa guida.

Se esistono più regole per una determinata porta, viene applicata la regola più permissiva. Ad esempio, se aggiungi una regola che consente l'accesso alla TCP porta 22 (SSH) dall'indirizzo IP 192.0.2.1. Quindi, aggiungi un'altra regola che consente l'accesso alla TCP porta 22 da tutti. Di conseguenza, tutti hanno accesso alla TCP porta 22.

Specifica di protocolli

Un protocollo è il formato in cui i dati vengono trasmessi tra due computer. Lightsail consente di specificare i seguenti protocolli in una regola firewall:

-

Transmission Control Protocol (TCP) viene utilizzato principalmente per stabilire e mantenere una connessione tra i client e l'applicazione in esecuzione sull'istanza, fino al completamento dello scambio di dati. Si tratta di un protocollo ampiamente utilizzato e che è possibile specificare spesso nelle regole del firewall. TCPgarantisce che non manchino dati trasmessi e che tutti i dati inviati arrivino al destinatario previsto. È ideale per applicazioni di rete che richiedono un'elevata affidabilità e per le quali il tempo di trasmissione è relativamente meno critico, come la navigazione web, le transazioni finanziarie e la messaggistica di testo. Questi casi d'uso perderanno valore significativo se parti dei dati vengono perse.

-

User Datagram Protocol (UDP) viene utilizzato principalmente per stabilire connessioni a bassa latenza e tolleranti alla perdita tra i client e l'applicazione in esecuzione sull'istanza. È ideale per applicazioni di rete in cui la latenza percepita è fondamentale, come giochi, voce e comunicazioni video. Questi casi d'uso possono subire una perdita di dati senza influire negativamente sulla qualità percepita.

-

Internet Control Message Protocol (ICMP) viene utilizzato principalmente per diagnosticare problemi di comunicazione di rete, ad esempio per determinare se i dati stanno raggiungendo la destinazione prevista in modo tempestivo. È ideale per l'utilità Ping, che è possibile utilizzare per testare la velocità della connessione tra il computer locale e l'istanza. Riporta quanto tempo impiegano i dati per raggiungere l'istanza e tornare al computer locale.

Nota

Quando aggiungi una ICMP regola al IPv6 firewall della tua istanza utilizzando la console Lightsail, la regola viene automaticamente configurata per l'uso. ICMPv6 Per ulteriori informazioni, consulta Internet Control Message Protocol IPv6 su Wikipedia

. -

Tutto viene utilizzato per consentire a tutto il traffico di protocollo di fluire nella tua istanza. Specificare questo protocollo quando non si è sicuri di quale specificare. Questo include tutti i protocolli Internet, non solo quelli sopra specificati. Per ulteriori informazioni, consulta Numeri di protocollo

nel sito Web Internet Assigned Numbers Authority.

Specifica delle porte

Analogamente alle porte fisiche del computer, che consentono al computer di comunicare con periferiche quali tastiera e mouse, le porte di rete fungono da endpoint di comunicazione Internet per l'istanza. Quando un computer cerca di connettersi con l'istanza, esporrà una porta per stabilire la comunicazione.

Le porte che è possibile specificare in una regola firewall possono variare da 0 a 65535. Quando si crea una regola firewall per consentire a un client di stabilire una connessione con l'istanza, specificare il protocollo che verrà utilizzato (descritto in precedenza in questa guida) e i numeri di porta attraverso i quali è possibile stabilire la connessione. È inoltre possibile specificare gli indirizzi IP a cui è consentito stabilire una connessione utilizzando il protocollo e la porta; questo è descritto nella sezione successiva di questa guida.

Ecco alcune delle porte più comuni e dei servizi che le utilizzano:

-

Il trasferimento dei dati tramite File Transfer Protocol (FTP) utilizza la porta 20.

-

Il controllo dei comandi FTP utilizza la porta 21.

-

Secure Shell (SSH) utilizza la porta 22.

-

Il servizio di accesso remoto Telnet e i messaggi di testo non crittografati utilizzano la porta 23.

-

Il routing e-mail del Simple Mail Transfer Protocol (SMTP) utilizza la porta 25.

Importante

Per abilitarlo SMTP sulla tua istanza, devi anche configurare reverse DNS per la tua istanza. In caso contrario, la tua e-mail potrebbe essere limitata alla TCP porta 25. Per ulteriori informazioni, consulta Configurazione inversa DNS per un server di posta elettronica sulla tua istanza Amazon Lightsail.

-

Il servizio Domain Name System (DNS) utilizza la porta 53.

-

Hypertext Transfer Protocol (HTTP) utilizzato dai browser Web per connettersi ai siti Web utilizza la porta 80.

-

Post Office Protocol (POP3) utilizzato dai client di posta elettronica per recuperare la posta elettronica da un server utilizza la porta 110.

-

Network News Transfer Protocol (NNTP) utilizza la porta 119.

-

Network Time Protocol (NTP) utilizza la porta 123.

-

Internet Message Access Protocol (IMAP) utilizzato per gestire la posta digitale utilizza la porta 143.

-

Il Simple Network Management Protocol (SNMP) utilizza la porta 161.

-

HTTPSecure (HTTPS) HTTP TLS SSL over/utilizzato dai browser Web per stabilire una connessione crittografata ai siti Web utilizza la porta 443.

Per ulteriori informazioni, consulta Service Name and Transport Protocol Port Number Registry

Specifica dei tipi di protocollo a livello di applicazione

È possibile specificare un tipo di protocollo a livello di applicazione quando si crea una regola firewall, ovvero impostazioni predefinite che specificano il protocollo e l'intervallo di porte della regola in base al servizio che si desidera abilitare nell'istanza. In questo modo, non è necessario cercare il protocollo e le porte comuni da utilizzare per servizi comeSSH, RDPHTTP, e altri. Puoi semplicemente scegliere quei tipi di protocollo a livello di applicazione e il protocollo e la porta vengono specificati per te. Se si preferisce specificare il proprio protocollo e la propria porta, è possibile scegliere il tipo di protocollo del livello applicazione Regola personalizzata che consente di controllare tali parametri.

Nota

È possibile specificare il tipo di protocollo a livello di applicazione solo utilizzando la console Lightsail. Non è possibile specificare il tipo di protocollo a livello di applicazione utilizzando API Lightsail AWS Command Line Interface ,AWS CLI() o. SDKs

I seguenti tipi di protocollo a livello di applicazione sono disponibili nella console Lightsail:

-

Personalizzato – Scegliere questa opzione per specificare il proprio protocollo e le proprie porte.

-

Tutti i protocolli – Scegliere questa opzione per specificare tutti i protocolli e specificare le porte personalizzate.

-

Tutti TCP: scegli questa opzione per utilizzare il TCP protocollo ma non sei sicuro di quale porta aprire. Ciò abilita tutte TCP le porte (0-65535).

-

Tutte UDP: scegli questa opzione per utilizzare il UDP protocollo ma non sei sicuro di quale porta aprire. Ciò abilita tutte UDP le porte (0-65535).

-

Tutti ICMP: scegli questa opzione per specificare tutti i ICMP tipi e i codici.

-

Personalizzato ICMP: scegli questa opzione per utilizzare il ICMP protocollo e definire un ICMP tipo e un codice. Per ulteriori informazioni su ICMP tipi e codici, vedi Messaggi di controllo

su Wikipedia. -

DNS— Scegli questa opzione quando desideri abilitarla DNS sulla tua istanza. Ciò abilita TCP e UDP supera le porte 53.

-

HTTP— Scegliete questa opzione se desiderate consentire ai browser Web di connettersi a un sito Web ospitato sulla vostra istanza. Ciò consente TCP oltre la porta 80.

-

HTTPS— Scegliete questa opzione se desiderate consentire ai browser Web di stabilire una connessione crittografata a un sito Web ospitato sulla vostra istanza. Ciò abilita TCP la porta 443.

-

My SQL /Aurora: scegli questa opzione per consentire a un client di connettersi a un database My o SQL Aurora ospitato sull'istanza. Ciò abilita la porta TCP 3306.

-

Oracle RDS -: scegli questa opzione per consentire a un client di connettersi a un Oracle o a un RDS database ospitato sulla tua istanza. Ciò abilita TCP la porta 1521.

-

Ping (ICMP): scegliete questa opzione per consentire all'istanza di rispondere alle richieste utilizzando l'utilità Ping. Sul IPv4 firewall, questo abilita il ICMP tipo 8 (echo) e il codice -1 (tutti i codici). Sul IPv6 firewall, ciò abilita il ICMP tipo 129 (risposta echo) e il codice 0.

-

RDP— Scegliete questa opzione per consentire a un RDP client di connettersi alla vostra istanza. Ciò abilita TCP la porta 3389.

-

SSH— Scegliete questa opzione per consentire a un SSH client di connettersi alla vostra istanza. Ciò TCP abilita la porta 22.

Specifica degli indirizzi IP di origine

Per impostazione predefinita, le regole firewall consentono a tutti gli indirizzi IP di connettersi all'istanza tramite il protocollo e la porta specificati. Questo è ideale per il traffico, ad esempio per i browser Web su HTTP eHTTPS. Tuttavia, ciò rappresenta un rischio per la sicurezza del trafficoRDP, ad esempio SSH e, poiché non è consigliabile consentire a tutti gli indirizzi IP di connettersi all'istanza utilizzando tali applicazioni. Per questo motivo, puoi scegliere di limitare una regola firewall a un IPv6 indirizzo IPv4 o a un intervallo di indirizzi IP.

-

Per il IPv4 firewall: è possibile specificare un singolo IPv4 indirizzo (ad esempio, 203.0.113.1) o un intervallo di indirizzi. IPv4 Nella console Lightsail, l'intervallo può essere specificato utilizzando un trattino (ad esempio, 192.0.2.0-192.0.2.255) o in notazione a blocchi (ad esempio 192.0.2.0/24). CIDR Per ulteriori informazioni sulla CIDR notazione a blocchi, consulta Classless Inter-Domain Routing su Wikipedia.

-

Per il IPv6 firewall: puoi specificare un singolo IPv6 indirizzo (ad esempio, 2001:0 db 8:85 a 3:0000:0000:8 a2e: 0370:7334) o un intervallo di indirizzi. IPv6 Nella console Lightsail, l'intervallo può essere specificato utilizzando CIDR solo IPv6 la notazione a blocchi (ad esempio, 2001:db8: :/32). Per ulteriori informazioni sulla notazione a blocchi, consulta blocchi su Wikipedia IPv6CIDR. IPv6 CIDR

Regole firewall Lightsail predefinite

Quando si crea una nuova istanza, la relativa istanza IPv4 e IPv6 i firewall sono preconfigurati con il seguente set di regole predefinite che consentono l'accesso di base all'istanza. Le regole predefinite sono diverse a seconda del tipo di istanza creata. Le regole sono elencate come applicazione, protocollo, porta e indirizzo IP di origine (ad esempio, applicazione, protocollo, porta, indirizzo IP di origine).

- AlmaLinux, Amazon Linux 2, Amazon Linux 2023, CentOS, Debian, gratuito BSDSUSE, aperto e Ubuntu (sistemi operativi di base)

-

SSH- - 22 TCP - tutti gli indirizzi IP

HTTP- TCP - 80 - tutti gli indirizzi IP

- WordPress, Ghost, Joomla! e Drupal (applicazioni) PrestaShop CMS

-

SSH- - 22 TCP - tutti gli indirizzi IP

HTTP- TCP - 80 - tutti gli indirizzi IP

HTTPS- TCP - 443 - tutti gli indirizzi IP

- cPanel & WHM (CMSapplicazione)

-

SSH- TCP - 22 - tutti gli indirizzi IP

DNS(UDP) - UDP - 53 - tutti gli indirizzi IP

DNS(TCP) - TCP - 53 - tutti gli indirizzi IP

HTTP- TCP - 80 - tutti gli indirizzi IP

HTTPS- TCP - 443 - tutti gli indirizzi IP

Personalizzato - TCP - 2078 - tutti gli indirizzi IP

Personalizzato - TCP - 2083 - tutti gli indirizzi IP

Personalizzato - TCP - 2087 - tutti gli indirizzi IP

Personalizzato - TCP - 2089 - tutti gli indirizzi IP

- LAMP, Django, Node.js MEAN GitLab, e Nginx (stack di sviluppo)

-

SSH- - 22 TCP - tutti gli indirizzi IP

HTTP- TCP - 80 - tutti gli indirizzi IP

HTTPS- TCP - 443 - tutti gli indirizzi IP

- Magento (applicazione) eCommerce

-

SSH- TCP - 22 - tutti gli indirizzi IP

HTTP- TCP - 80 - tutti gli indirizzi IP

HTTPS- TCP - 443 - tutti gli indirizzi IP

- Redmine (applicazione di gestione dei progetti)

-

SSH- TCP - 22 - tutti gli indirizzi IP

HTTP- TCP - 80 - tutti gli indirizzi IP

HTTPS- TCP - 443 - tutti gli indirizzi IP

- Plesk (stack di hosting)

-

SSH- TCP - 22 - tutti gli indirizzi IP

HTTP- TCP - 80 - tutti gli indirizzi IP

HTTPS- TCP - 443 - tutti gli indirizzi IP

Personalizzato - TCP - 53 - tutti gli indirizzi IP

Personalizzato - UDP - 53 - tutti gli indirizzi IP

Personalizzato - TCP - 8443 - tutti gli indirizzi IP

Personalizzato - TCP - 8447 - tutti gli indirizzi IP

- Windows Server 2022, Windows Server 2019 e Windows Server 2016

-

SSH- TCP - 22 - tutti gli indirizzi IP

HTTP- TCP - 80 - tutti gli indirizzi IP

RDP- TCP - 3389 - tutti gli indirizzi IP

- SQLServer Express 2022, SQL Server Express 2019 e SQL Server Express 2016

-

SSH- TCP - 22 - tutti gli indirizzi IP

HTTP- TCP - 80 - tutti gli indirizzi IP

RDP- TCP - 3389 - tutti gli indirizzi IP