Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Recupero di campioni di dati sensibili per una scoperta di Macie

Utilizzando Amazon Macie, puoi recuperare e rivelare campioni di dati sensibili che Macie riporta nelle singole rilevazioni di dati sensibili. Ciò include i dati sensibili che Macie rileva utilizzando identificatori di dati gestiti e i dati che corrispondono ai criteri degli identificatori di dati personalizzati. Gli esempi possono aiutarti a verificare la natura dei dati sensibili trovati da Macie. Possono anche aiutarti a personalizzare l'indagine su un oggetto e un bucket Amazon Simple Storage Service (Amazon S3) interessati. Puoi recuperare e rivelare campioni di dati sensibili in tutti i Regioni AWS dove Macie è attualmente disponibile ad eccezione delle regioni Asia Pacifico (Osaka) e Israele (Tel Aviv).

Se recuperi e riveli campioni di dati sensibili relativi a un risultato, Macie utilizza i dati del corrispondente risultato della scoperta di dati sensibili per individuare le prime 1-10 occorrenze di dati sensibili segnalate dal risultato. Macie estrae quindi i primi 1-128 caratteri di ogni occorrenza dall'oggetto S3 interessato. Se un risultato riporta più tipi di dati sensibili, Macie lo fa per un massimo di 100 tipi di dati sensibili segnalati dal risultato.

Quando Macie estrae dati sensibili da un oggetto S3 interessato, Macie crittografa i dati con un AWS Key Management Service (AWS KMS) chiave specificata, memorizza temporaneamente i dati crittografati in una cache e restituisce i dati nei risultati per la ricerca. Subito dopo l'estrazione e la crittografia, Macie elimina definitivamente i dati dalla cache, a meno che non sia temporaneamente necessaria una conservazione aggiuntiva per risolvere un problema operativo.

Se scegli di recuperare e rivelare campioni di dati sensibili per un nuovo ritrovamento, Macie ripete il processo per localizzare, estrarre, crittografare, archiviare e infine eliminare i campioni.

Per una dimostrazione di come recuperare e rivelare campioni di dati sensibili utilizzando la console Amazon Macie, guarda il seguente video:

Prima di iniziare

Prima di poter recuperare e rivelare campioni di dati sensibili per i risultati, devi configurare e abilitare le impostazioni per il tuo account Amazon Macie. Devi anche lavorare con il tuo AWS amministratore per verificare che tu disponga delle autorizzazioni e delle risorse di cui hai bisogno.

Quando recuperi e riveli campioni di dati sensibili per una ricerca, Macie esegue una serie di attività per localizzare, recuperare, crittografare e rivelare i campioni. Macie non utilizza il ruolo collegato al servizio Macie per il tuo account per eseguire queste attività. Invece, usi il tuo AWS Identity and Access Management (IAM) identifica o consenti a Macie di assumere un IAM ruolo nel tuo account.

Per recuperare e rivelare campioni di dati sensibili relativi a un risultato, è necessario avere accesso al risultato della scoperta, al corrispondente risultato della scoperta dei dati sensibili e al AWS KMS key che hai configurato Macie per crittografare campioni di dati sensibili. Inoltre, a te o al IAM ruolo deve essere consentito di accedere al bucket S3 interessato e all'oggetto S3 interessato. A te o al ruolo devi inoltre essere consentito di utilizzare il AWS KMS key che è stato utilizzato per crittografare l'oggetto interessato, se applicabile. Se alcune IAM politiche, politiche delle risorse o altre impostazioni di autorizzazione negano l'accesso richiesto, si verifica un errore e Macie non restituisce alcun esempio del risultato.

È inoltre necessario avere il permesso di eseguire le seguenti azioni di Macie:

Le prime tre azioni ti consentono di accedere al tuo account Macie e recuperare i dettagli dei risultati. L'ultima azione consente di recuperare e rivelare campioni di dati sensibili per i risultati.

Per utilizzare la console Amazon Macie per recuperare e rivelare campioni di dati sensibili, devi inoltre essere autorizzato a eseguire la seguente azione:. macie2:GetSensitiveDataOccurrencesAvailability Questa azione consente di determinare se i campioni sono disponibili per i singoli risultati. Non è necessaria l'autorizzazione per eseguire questa azione per recuperare e rivelare campioni a livello di codice. Tuttavia, disporre di questa autorizzazione può semplificare il recupero dei campioni.

Se sei l'amministratore Macie delegato di un'organizzazione e hai configurato Macie per assumere un IAM ruolo di recupero di campioni di dati sensibili, devi anche essere autorizzato a eseguire la seguente azione:. macie2:GetMember Questa azione ti consente di recuperare informazioni sull'associazione tra il tuo account e un account interessato. Consente a Macie di verificare che tu sia attualmente l'amministratore Macie dell'account interessato.

Se non sei autorizzato a eseguire le azioni richieste o ad accedere ai dati e alle risorse necessari, chiedi al AWS amministratore per assistenza.

Determinare se sono disponibili campioni di dati sensibili per una ricerca

Per recuperare e rivelare campioni di dati sensibili per un risultato, il risultato deve soddisfare determinati criteri. Deve includere dati sulla posizione per occorrenze specifiche di dati sensibili. Inoltre, deve specificare la posizione di un risultato valido e corrispondente alla scoperta di dati sensibili. Il risultato del rilevamento dei dati sensibili deve essere archiviato nello stesso Regione AWS come la scoperta. Se hai configurato Amazon Macie per accedere agli oggetti S3 interessati presupponendo un AWS Identity and Access Management

(IAM) ruolo, il risultato della scoperta dei dati sensibili deve inoltre essere archiviato in un oggetto S3 firmato da Macie con un Message Authentication Code basato su Hash () HMAC AWS KMS key.

L'oggetto S3 interessato deve inoltre soddisfare determinati criteri. Il MIME tipo di oggetto deve essere uno dei seguenti:

-

application/avro, per un file contenitore di oggetti Apache Avro (.avro)

-

application/gzip, per un GNU file di archivio compresso Zip (.gz o .gzip)

-

application/json, per un JSON file JSON or Lines (.json o .jsonl)

-

application/parquet, per un file Apache Parquet (.parquet)

-

application/vnd.openxmlformats-officedocument.spreadsheetml.sheet, per un file di cartella di lavoro di Microsoft Excel (.xlsx)

-

application/zip, per un file di archivio ZIP compresso (.zip)

-

text/csv, per un file CSV (.csv)

-

text/plain, per un file di testo non binario diverso da un fileCSV,JSON, JSON Lines o TSV

-

text/tab-separated-values, per un file TSV (.tsv)

Inoltre, il contenuto dell'oggetto S3 deve essere lo stesso di quando è stato creato il risultato. Macie controlla il tag di entità (ETag) dell'oggetto per determinare se corrisponde a quello ETag specificato dal risultato. Inoltre, la dimensione di archiviazione dell'oggetto non può superare la quota di dimensioni applicabile per il recupero e la rivelazione di campioni di dati sensibili. Per un elenco delle quote applicabili, vedere. Quote per Macie

Se un risultato e l'oggetto S3 interessato soddisfano i criteri precedenti, sono disponibili esempi di dati sensibili per il risultato. Facoltativamente, è possibile determinare se questo è il caso di un particolare risultato prima di provare a recuperarlo e rivelarne degli esempi.

Per determinare se sono disponibili campioni di dati sensibili per un risultato

Puoi utilizzare la console Amazon Macie o Amazon API Macie per determinare se sono disponibili campioni di dati sensibili per una ricerca.

- Console

-

Segui questi passaggi sulla console Amazon Macie per determinare se sono disponibili campioni di dati sensibili per una ricerca.

Per determinare se i campioni sono disponibili per un risultato

Apri la console Amazon Macie all'indirizzo. https://console.aws.amazon.com/macie/

-

Nel riquadro di navigazione, seleziona Esiti.

-

Nella pagina Risultati, scegli il risultato. Il pannello dei dettagli mostra le informazioni relative al risultato.

-

Nel pannello dei dettagli, scorri fino alla sezione Dati sensibili. Quindi fai riferimento al campo Reveal samples.

Se sono disponibili campioni di dati sensibili per la ricerca, nel campo viene visualizzato un link Revisione, come mostrato nell'immagine seguente.

Se per la ricerca non sono disponibili campioni di dati sensibili, nel campo Rivela esempi viene visualizzato un testo che indica il motivo:

-

Account non appartenente all'organizzazione: non ti è consentito accedere all'oggetto S3 interessato utilizzando Macie. L'account interessato non fa attualmente parte della tua organizzazione. Oppure l'account fa parte della tua organizzazione, ma Macie non è attualmente abilitato per l'account nella versione corrente Regione AWS.

-

Risultato di classificazione non valido: non esiste un risultato corrispondente all'individuazione di dati sensibili per il risultato. Oppure il risultato del rilevamento dei dati sensibili corrispondente non è disponibile nella versione corrente Regione AWS, è malformato o danneggiato oppure utilizza un formato di archiviazione non supportato. Macie non può verificare la posizione dei dati sensibili da recuperare.

-

Firma del risultato non valida: il risultato corrispondente del rilevamento dei dati sensibili è archiviato in un oggetto S3 che non è stato firmato da Macie. Macie non può verificare l'integrità e l'autenticità del risultato del rilevamento dei dati sensibili. Pertanto, Macie non può verificare la posizione dei dati sensibili da recuperare.

-

Ruolo del membro troppo permissivo: la politica di fiducia o di autorizzazione per il IAM ruolo nell'account membro interessato non soddisfa i requisiti di Macie per la limitazione dell'accesso al ruolo. Oppure la politica di fiducia del ruolo non specifica l'ID esterno corretto per l'organizzazione. Macie non può assumersi il ruolo di recuperare i dati sensibili.

-

GetMember Autorizzazione mancante: non ti è consentito recuperare informazioni sull'associazione tra il tuo account e l'account interessato. Macie non è in grado di determinare se sei autorizzato ad accedere all'oggetto S3 interessato come amministratore Macie delegato per l'account interessato.

-

L'oggetto supera la quota di dimensione: la dimensione di archiviazione dell'oggetto S3 interessato supera la quota di dimensioni per il recupero e la visualizzazione di campioni di dati sensibili da quel tipo di file.

-

Oggetto non disponibile: l'oggetto S3 interessato non è disponibile. L'oggetto è stato rinominato, spostato o eliminato o il suo contenuto è stato modificato dopo che Macie ha creato il risultato. Oppure l'oggetto è crittografato con un AWS KMS key questo non è disponibile. Ad esempio, la chiave è disabilitata, è pianificata per l'eliminazione o è stata eliminata.

-

Risultato non firmato: il risultato corrispondente del rilevamento dei dati sensibili viene archiviato in un oggetto S3 che non è stato firmato. Macie non può verificare l'integrità e l'autenticità del risultato della scoperta dei dati sensibili. Pertanto, Macie non può verificare la posizione dei dati sensibili da recuperare.

-

Ruolo troppo permissivo: il tuo account è configurato per recuperare le occorrenze di dati sensibili utilizzando un IAM ruolo la cui politica di fiducia o di autorizzazione non soddisfa i requisiti di Macie per la limitazione dell'accesso al ruolo. Macie non può assumersi il ruolo di recuperare i dati sensibili.

-

Tipo di oggetto non supportato: l'oggetto S3 interessato utilizza un formato di file o di archiviazione che Macie non supporta per il recupero e la rivelazione di campioni di dati sensibili. Il MIME tipo di oggetto S3 interessato non è uno dei valori nell'elenco precedente.

Se c'è un problema con il risultato dell'individuazione di dati sensibili relativi al risultato, le informazioni nel campo Posizione dettagliata dei risultati del risultato possono aiutarvi a risolvere il problema. Questo campo specifica il percorso originale del risultato in Amazon S3. Per esaminare un problema relativo a un IAM ruolo, assicurati che le politiche del ruolo soddisfino tutti i requisiti necessari per l'assunzione del ruolo da parte di Macie. Per questi dettagli, vediConfigurazione di un IAM ruolo per accedere agli oggetti S3 interessati.

- API

-

Per determinare in modo programmatico se sono disponibili campioni di dati sensibili per una ricerca, utilizza il GetSensitiveDataOccurrencesAvailabilityfunzionamento di Amazon Macie. API Quando invii la richiesta, utilizza il findingId parametro per specificare l'identificatore univoco per il risultato. Per ottenere questo identificatore, è possibile utilizzare l'ListFindingsoperazione.

Se stai usando il AWS Command Line Interface (AWS CLI), esegui il comando get-sensitive-data-occurrences-availability e utilizza il finding-id parametro per specificare l'identificatore univoco per il risultato. Per ottenere questo identificatore, è possibile eseguire il comando list-finding.

Se la richiesta ha esito positivo e sono disponibili campioni per la ricerca, si ottiene un risultato simile al seguente:

{

"code": "AVAILABLE",

"reasons": []

}

Se la richiesta ha esito positivo e i campioni non sono disponibili per la ricerca, il valore del code campo è UNAVAILABLE e l'reasonsarray specifica il motivo. Per esempio:

{

"code": "UNAVAILABLE",

"reasons": [

"UNSUPPORTED_OBJECT_TYPE"

]

}

Se c'è un problema con il risultato dell'individuazione di dati sensibili relativi al risultato, le informazioni contenute nel classificationDetails.detailedResultsLocation campo del risultato possono aiutarti a risolvere il problema. Questo campo specifica il percorso originale del risultato in Amazon S3. Per esaminare un problema relativo a un IAM ruolo, assicurati che le politiche del ruolo soddisfino tutti i requisiti necessari per l'assunzione del ruolo da parte di Macie. Per questi dettagli, vediConfigurazione di un IAM ruolo per accedere agli oggetti S3 interessati.

Recupero di campioni di dati sensibili per una ricerca

Per recuperare e rivelare campioni di dati sensibili per una ricerca, puoi utilizzare la console Amazon Macie o Amazon Macie. API

- Console

-

Segui questi passaggi per recuperare e rivelare campioni di dati sensibili per una ricerca utilizzando la console Amazon Macie.

Per recuperare e rivelare campioni di dati sensibili ai fini di una scoperta

Apri la console Amazon Macie all'indirizzo. https://console.aws.amazon.com/macie/

-

Nel riquadro di navigazione, seleziona Esiti.

-

Nella pagina Risultati, scegli il risultato. Il pannello dei dettagli mostra le informazioni relative al risultato.

-

Nel pannello dei dettagli, scorri fino alla sezione Dati sensibili. Quindi, nel campo Reveal samples, scegli Revisione:

Se il link Review non viene visualizzato nel campo Reveal samples, non sono disponibili esempi di dati sensibili per il risultato. Per determinare il motivo di questa situazione, consultate l'argomento precedente.

Dopo aver scelto Revisione, Macie visualizza una pagina che riassume i dettagli chiave del risultato. I dettagli includono le categorie, i tipi e il numero di occorrenze di dati sensibili che Macie ha trovato nell'oggetto S3 interessato.

-

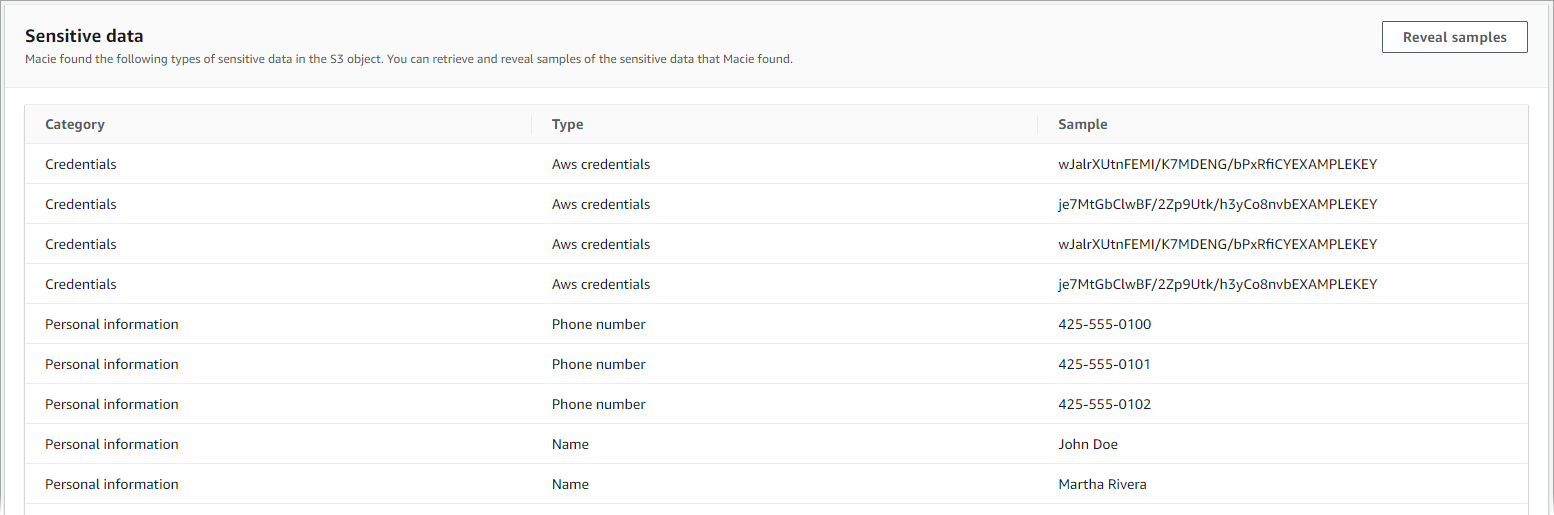

Nella sezione Dati sensibili della pagina, scegli Reveal samples. Macie recupera quindi e rivela i campioni delle prime 1-10 occorrenze di dati sensibili riportate dalla scoperta. Ogni campione contiene i primi 1—128 caratteri di una occorrenza di dati sensibili. Il recupero e la visualizzazione dei campioni possono richiedere diversi minuti.

Se il risultato riporta diversi tipi di dati sensibili, Macie recupera e rivela campioni per un massimo di 100 tipi. Ad esempio, l'immagine seguente mostra esempi che abbracciano più categorie e tipi di dati sensibili:AWS credenziali, numeri di telefono statunitensi e nomi di persone.

I campioni sono organizzati prima per categoria di dati sensibili e poi per tipo di dati sensibili.

- API

-

Per recuperare e rivelare campioni di dati sensibili per una ricerca a livello di codice, usa il GetSensitiveDataOccurrencesfunzionamento di Amazon Macie. API Quando invii la richiesta, utilizza il findingId parametro per specificare l'identificatore univoco per il risultato. Per ottenere questo identificatore, è possibile utilizzare l'ListFindingsoperazione.

Per recuperare e rivelare campioni di dati sensibili utilizzando AWS Command Line Interface (AWS CLI), esegui il get-sensitive-data-occurrencescomando e utilizza il finding-id parametro per specificare l'identificatore univoco per il risultato. Per esempio:

C:\> aws macie2 get-sensitive-data-occurrences --finding-id "1f1c2d74db5d8caa76859ec52example"

Dove 1f1c2d74db5d8caa76859ec52example è l'identificatore univoco del risultato. Per ottenere questo identificatore utilizzando AWS CLI, è possibile eseguire il comando list-finding.

Se la tua richiesta ha esito positivo, Macie inizia a elaborarla e ricevi un risultato simile al seguente:

{

"status": "PROCESSING"

}

L'elaborazione della richiesta può richiedere diversi minuti. Entro pochi minuti, invia nuovamente la richiesta.

Se Macie è in grado di localizzare, recuperare e crittografare i campioni di dati sensibili, Macie restituisce gli esempi in una mappa. sensitiveDataOccurrences La mappa specifica da 1 a 100 tipi di dati sensibili riportati dalla scoperta e da 1 a 10 campioni per ogni tipo. Ogni campione contiene i primi 1-128 caratteri di un'occorrenza di dati sensibili segnalati dal risultato.

Nella mappa, ogni chiave è l'ID dell'identificatore di dati gestito che ha rilevato i dati sensibili oppure il nome e l'identificatore univoco dell'identificatore di dati personalizzato che ha rilevato i dati sensibili. I valori sono esempi per l'identificatore di dati gestito o l'identificatore di dati personalizzato specificato. Ad esempio, la risposta seguente fornisce tre esempi di nomi di persone e due esempi di AWS chiavi di accesso segrete rilevate dagli identificatori di dati gestiti (NAMEeAWS_CREDENTIALS, rispettivamente).

{

"sensitiveDataOccurrences": {

"NAME": [

{

"value": "Akua Mansa"

},

{

"value": "John Doe"

},

{

"value": "Martha Rivera"

}

],

"AWS_CREDENTIALS": [

{

"value": "wJalrXUtnFEMI/K7MDENG/bPxRfiCYEXAMPLEKEY"

},

{

"value": "je7MtGbClwBF/2Zp9Utk/h3yCo8nvbEXAMPLEKEY"

}

]

},

"status": "SUCCESS"

}

Se la richiesta ha esito positivo ma non sono disponibili campioni di dati sensibili per la ricerca, riceverai un UnprocessableEntityException messaggio che indica il motivo per cui i campioni non sono disponibili. Per esempio:

{

"message": "An error occurred (UnprocessableEntityException) when calling the GetSensitiveDataOccurrences operation: OBJECT_UNAVAILABLE"

}

Nell'esempio precedente, Macie ha tentato di recuperare campioni dall'oggetto S3 interessato, ma l'oggetto non è più disponibile. Il contenuto dell'oggetto è cambiato dopo che Macie ha creato il risultato.

Se la richiesta ha esito positivo ma un altro tipo di errore ha impedito a Macie di recuperare e rivelare campioni di dati sensibili necessari alla ricerca, riceverai un output simile al seguente:

{

"error": "Macie can't retrieve the samples. You're not allowed to access the affected S3 object or the object is encrypted with a key that you're not allowed to use.",

"status": "ERROR"

}

Il valore del status campo è ERROR e il campo descrive l'errore che si è verificatoerror. Le informazioni contenute nell'argomento precedente possono aiutarti a esaminare l'errore.