Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Esternalizzazione di informazioni sensibili utilizzando i provider di configurazione

Questo esempio mostra come esternalizzare le informazioni sensibili per Amazon MSK Connect utilizzando un provider di configurazione open source. Un provider di configurazione consente di specificare variabili anziché testo non crittografato in una configurazione di connettore o di worker e i worker in esecuzione nel connettore risolvono queste variabili in fase di runtime. Ciò impedisce che le credenziali e altri segreti vengano archiviati in testo non crittografato. Il provider di configurazione nell'esempio supporta il recupero dei parametri di configurazione da AWS Secrets Manager, Amazon S3 e Systems Manager (SSM). Nel passaggio 2, viene illustrato come configurare l'archiviazione e il recupero di informazioni sensibili per il servizio che desideri configurare.

Argomenti

Passaggio 1: creazione di un plug-in personalizzato e caricamento dello stesso su S3

Per creare un plugin personalizzato, crea un file zip che contenga il connettore ed esegui i seguenti comandi sul msk-config-provider tuo computer locale.

Creazione di un plug-in personalizzato utilizzando una finestra di terminale e Debezium come connettore

Usa la AWS CLI per eseguire comandi come superutente con credenziali che ti consentono di accedere al tuo bucket S3. AWS Per informazioni sull'installazione e la configurazione della AWS CLI, consulta Guida introduttiva alla AWS CLI nella Guida per l'utente.AWS Command Line Interface Per informazioni sull'uso della AWS CLI con Amazon S3, consulta Using Amazon S3 with the AWS CLI nella Guida per l'utente.AWS Command Line Interface

-

In una finestra del terminale, crea una cartella denominata

custom-pluginnel tuo spazio di lavoro tramite il seguente comando.mkdir custom-plugin && cd custom-plugin -

Scarica l'ultima versione stabile del plug-in per il connettore MySQL dal sito di Debezium

tramite il seguente comando. wget https://repo1.maven.org/maven2/io/debezium/debezium-connectormysql/ 2.2.0.Final/debezium-connector-mysql-2.2.0.Final-plugin.tar.gzEstrai il file gzip scaricato nella cartella

custom-plugintramite il seguente comando.tar xzf debezium-connector-mysql-2.2.0.Final-plugin.tar.gz -

Scarica il file zip del provider di configurazione MSK

tramite il seguente comando. wget https://github.com/aws-samples/msk-config-providers/releases/download/r0.1.0/msk-config-providers-0.1.0-with-dependencies.zipEstrai il file zip scaricato nella cartella

custom-plugintramite il seguente comando.unzip msk-config-providers-0.1.0-with-dependencies.zip -

Comprimi il contenuto del provider di configurazione MSK del passaggio precedente e del connettore personalizzato in un unico file denominato

custom-plugin.zip.zip -r ../custom-plugin.zip * -

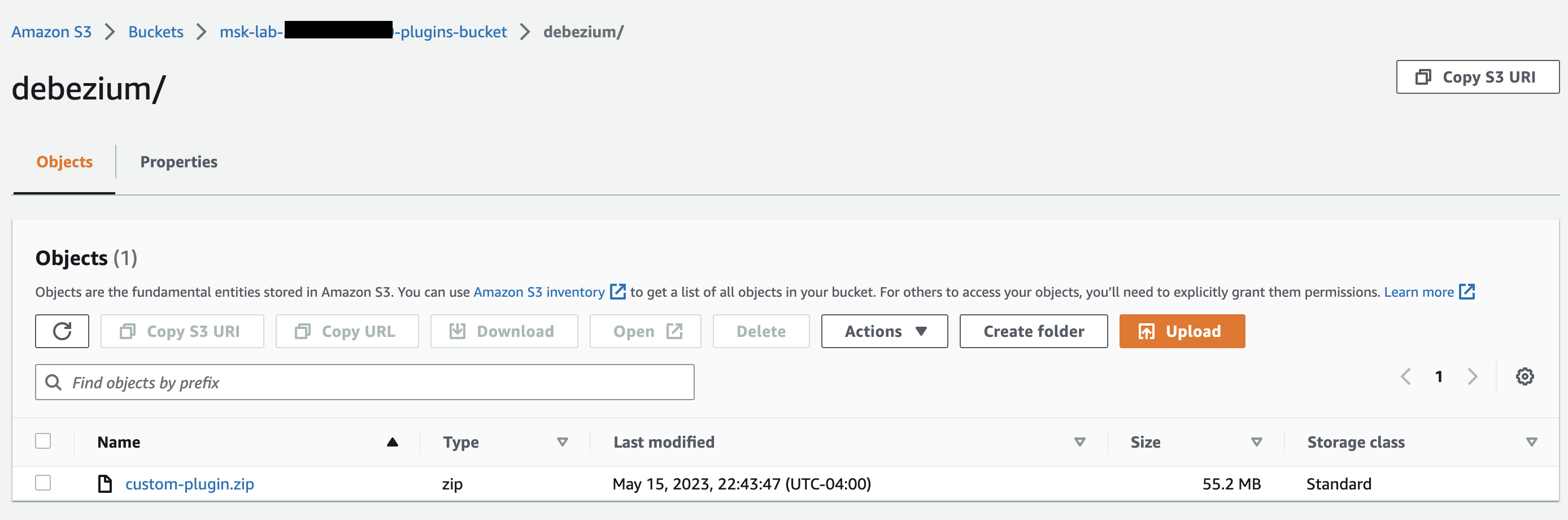

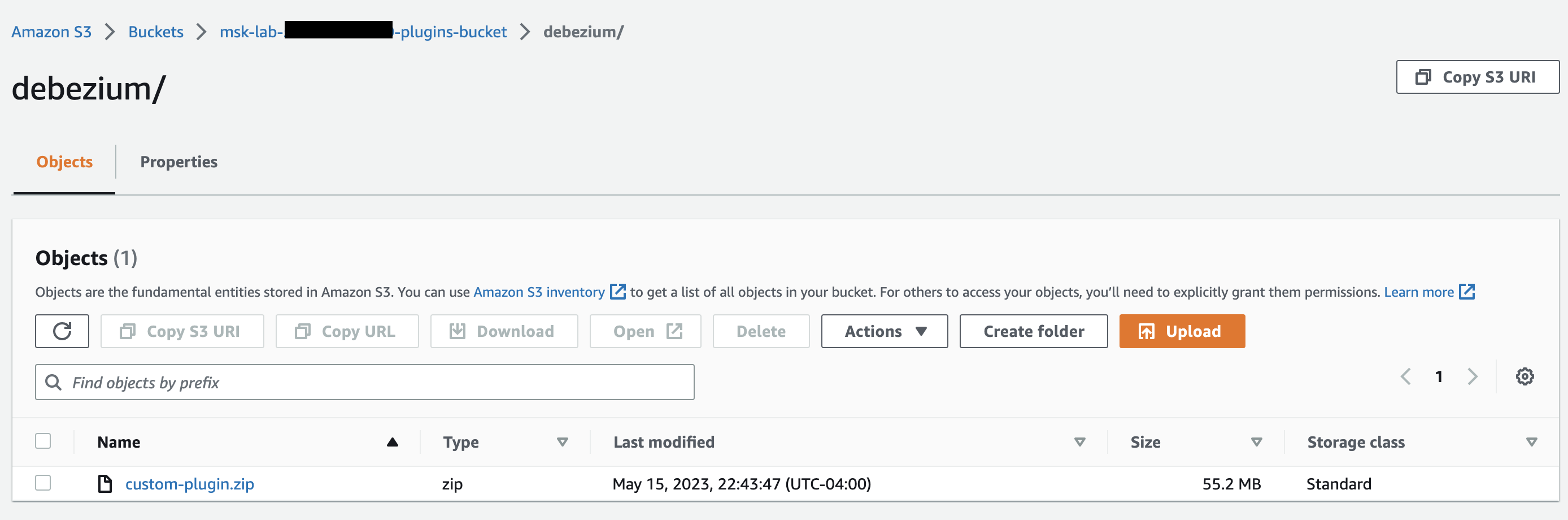

Carica il file su S3 per utilizzarlo come riferimento in seguito.

aws s3 cp ../custom-plugin.zip s3:<S3_URI_BUCKET_LOCATION> Sulla console Amazon MSK, nella sezione MSK Connect, scegli Plug-in personalizzato, quindi scegli Crea plug-in personalizzato e sfoglia il bucket S3 s3:<

S3_URI_BUCKET_LOCATION> per selezionare il file ZIP del plug-in personalizzato che hai appena caricato.

Inserisci

debezium-custom-plugincome nome del plug-in. Facoltativamente, inserisci una descrizione e scegli Crea plug-in personalizzato.

Passaggio 2: configurazione dei parametri e delle autorizzazioni per diversi provider

È possibile configurare i valori dei parametri in questi tre servizi:

Secrets Manager

Systems Manager Parameter Store

S3 - Simple Storage Service

Seleziona una delle schede seguenti per ottenere istruzioni sulla configurazione dei parametri e delle autorizzazioni pertinenti per tale servizio.

Passaggio 3: creazione di una configurazione del worker personalizzata con informazioni sul proprio provider di configurazione

-

Seleziona Configurazioni dei worker nella sezione Amazon MSK Connect.

Seleziona Crea configurazione del worker.

Inserisci

SourceDebeziumCustomConfignella casella di testo Nome della configurazione del worker. La descrizione è facoltativa.Copia il codice di configurazione pertinente in base ai provider desiderati e incollalo nella casella di testo Configurazione del worker.

Questo è un esempio di configurazione del worker per tutti e tre i provider:

key.converter=org.apache.kafka.connect.storage.StringConverter key.converter.schemas.enable=false value.converter=org.apache.kafka.connect.json.JsonConverter value.converter.schemas.enable=false offset.storage.topic=offsets_my_debezium_source_connector # define names of config providers: config.providers=secretsmanager,ssm,s3import # provide implementation classes for each provider: config.providers.secretsmanager.class = com.amazonaws.kafka.config.providers.SecretsManagerConfigProvider config.providers.ssm.class = com.amazonaws.kafka.config.providers.SsmParamStoreConfigProvider config.providers.s3import.class = com.amazonaws.kafka.config.providers.S3ImportConfigProvider # configure a config provider (if it needs additional initialization), for example you can provide a region where the secrets or parameters are located: config.providers.secretsmanager.param.region = us-east-1 config.providers.ssm.param.region = us-east-1Fai clic su Crea configurazione del worker.

Passaggio 4: creazione del connettore

Crea un nuovo connettore seguendo le istruzioni riportate nella sezione Creazione di un nuovo connettore.

Scegli il file

custom-plugin.zipche hai caricato nel tuo bucket S3 in Passaggio 1: creazione di un plug-in personalizzato e caricamento dello stesso su S3 come origine del plug-in personalizzato.Copia il codice di configurazione pertinente in base ai provider desiderati e incollalo nel campo Configurazione del cluster.

Questo è un esempio della configurazione dei connettori per tutti e tre i provider:

#Example implementation for parameter store variable schema.history.internal.kafka.bootstrap.servers=${ssm::MSKBootstrapServerAddress} #Example implementation for secrets manager variable database.hostname=${secretsmanager:MSKAuroraDBCredentials:username} database.password=${secretsmanager:MSKAuroraDBCredentials:password} #Example implementation for Amazon S3 file/object database.ssl.truststore.location = ${s3import:us-west-2:my_cert_bucket/path/to/trustore_unique_filename.jks}Seleziona Usa una configurazione personalizzata e scegli dal menu a discesa Worker Configuration SourceDebeziumCustomConfig.

Segui i passaggi rimanenti indicati nelle istruzioni nella sezione Creazione di un connettore.

Considerazioni

Considera quanto segue durante l'utilizzo del provider di configurazione MSK con Amazon MSK Connect:

Quando utilizzi i provider di configurazione, assegna le autorizzazioni appropriate al ruolo di esecuzione del servizio IAM.

Definisci i provider di configurazione nelle configurazioni dei worker e la rispettiva implementazione nella configurazione del connettore.

-

Se un plug-in non definisce i valori di configurazione sensibili come segreti, tali valori possono apparire nei log dei connettori. Kafka Connect tratta i valori di configurazione non definiti allo stesso modo di qualsiasi altro valore non crittografato. Per ulteriori informazioni, consulta Impedire la visualizzazione di segreti nei log dei connettori.

-

Per impostazione predefinita, spesso MSK Connect riavvia un connettore se questo utilizza un provider di configurazione. Per disattivare questo comportamento di riavvio, è possibile impostare il valore di

config.action.reloadsunonenella configurazione del connettore.