Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Connessione di un'EC2istanza Amazon al cluster Amazon Neptune nello stesso VPC

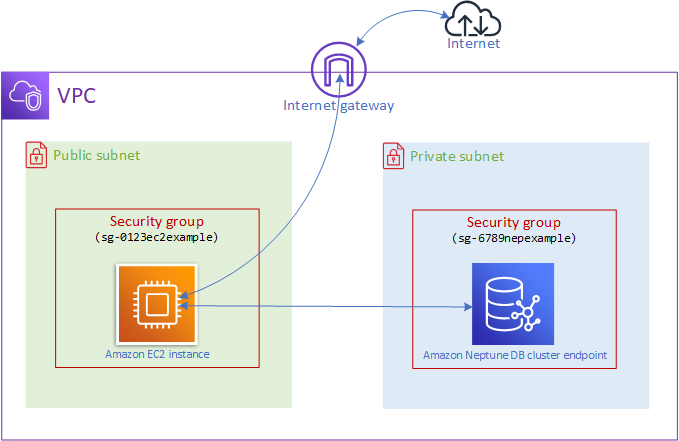

Uno dei modi più comuni per connettersi a un database Neptune è da un'istanza EC2 Amazon nella VPC stessa del cluster Neptune DB. Ad esempio, l'EC2istanza potrebbe eseguire un server Web che si connette a Internet. In questo caso, solo l'EC2istanza ha accesso al cluster Neptune DB e Internet ha accesso solo all'istanza: EC2

Per abilitare questa configurazione, è necessario disporre dei gruppi di VPC sicurezza e dei gruppi di sottoreti corretti. Il server Web è ospitato in una sottorete pubblica, in modo da poter raggiungere la rete Internet pubblica, mentre l'istanza del cluster Neptune è ospitata in una sottorete privata per garantirne la sicurezza. Per informazioni, consulta Configura l'Amazon VPC in cui si trova il tuo cluster Amazon Neptune DB.

Affinché l'EC2istanza Amazon possa connettersi al tuo endpoint Neptune, ad esempio, su una 8182 porta, dovrai configurare un gruppo di sicurezza per farlo. Se la tua EC2 istanza Amazon utilizza un gruppo di sicurezza denominato, ad esempioec2-sg1, devi creare un altro gruppo di EC2 sicurezza Amazon (ad esempiodb-sg1) che abbia regole in entrata per la porta 8182 e abbia ec2-sg1 come origine. Quindi, aggiungere db-sg1 al cluster Neptune per consentire la connessione.

Dopo aver creato l'EC2istanza Amazon, puoi accedervi utilizzando SSH e connetterti al tuo cluster Neptune DB. Per informazioni sulla connessione a un'EC2istanza utilizzandoSSH, consulta Connect to your Linux istance nella Amazon EC2 User Guide.

Se utilizzi una riga di comando Linux o macOS per connetterti all'EC2istanza, puoi incollare il SSH comando dall'SSHAccesselemento nella sezione Output dello stack. AWS CloudFormation È necessario avere il PEM file nella directory corrente e le autorizzazioni del PEM file devono essere impostate su 400 (). chmod 400 keypair.pem

Per creare un file VPC con sottoreti private e pubbliche

Accedi a AWS Management Console e apri la VPC console Amazon all'indirizzo https://console.aws.amazon.com/vpc/

. Nell'angolo in alto a destra di AWS Management Console, scegli la regione VPC in cui creare il tuo.

Nella VPCDashboard, scegli Launch VPC Wizard.

-

Completa l'area VPCImpostazioni della VPC pagina Crea:

In Risorse da creare, scegli VPC, sottoreti, ecc.

Lasciare invariato il tag nome predefinito o inserire un nome a scelta oppure deselezionare la casella di controllo Generazione automatica per disabilitare la generazione del tag nome.

Lascia il valore del IPv4 CIDR blocco a.

10.0.0.0/16Lascia il valore del IPv6 CIDR blocco su Nessun IPv6 CIDR blocco.

Lasciare il valore di Tenancy su Default.

Lascia il numero di zone di disponibilità (AZs) a 2.

Lascia NATi gateway ($) su Nessuno, a meno che non ti servano uno o più NAT gateway.

Imposta VPCgli endpoint su Nessuno, a meno che tu non utilizzi Amazon S3.

È necessario selezionare sia Enable DNS hostnames che Enable DNS resolution.

Scegli Crea VPC.