Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Concedere alle pipeline OpenSearch di Amazon Ingestion l'accesso alle raccolte

Una pipeline Amazon OpenSearch Ingestion può scrivere su una raccolta o raccolta pubblica OpenSearch Serverless. VPC Per fornire l'accesso alla raccolta, configuri un ruolo AWS Identity and Access Management (IAM) pipeline con una politica di autorizzazioni che garantisca l'accesso alla raccolta. Prima di specificare il ruolo nella configurazione della pipeline, è necessario configurarlo con una relazione di trust appropriata e quindi concedergli le autorizzazioni di accesso ai dati tramite una politica di accesso ai dati.

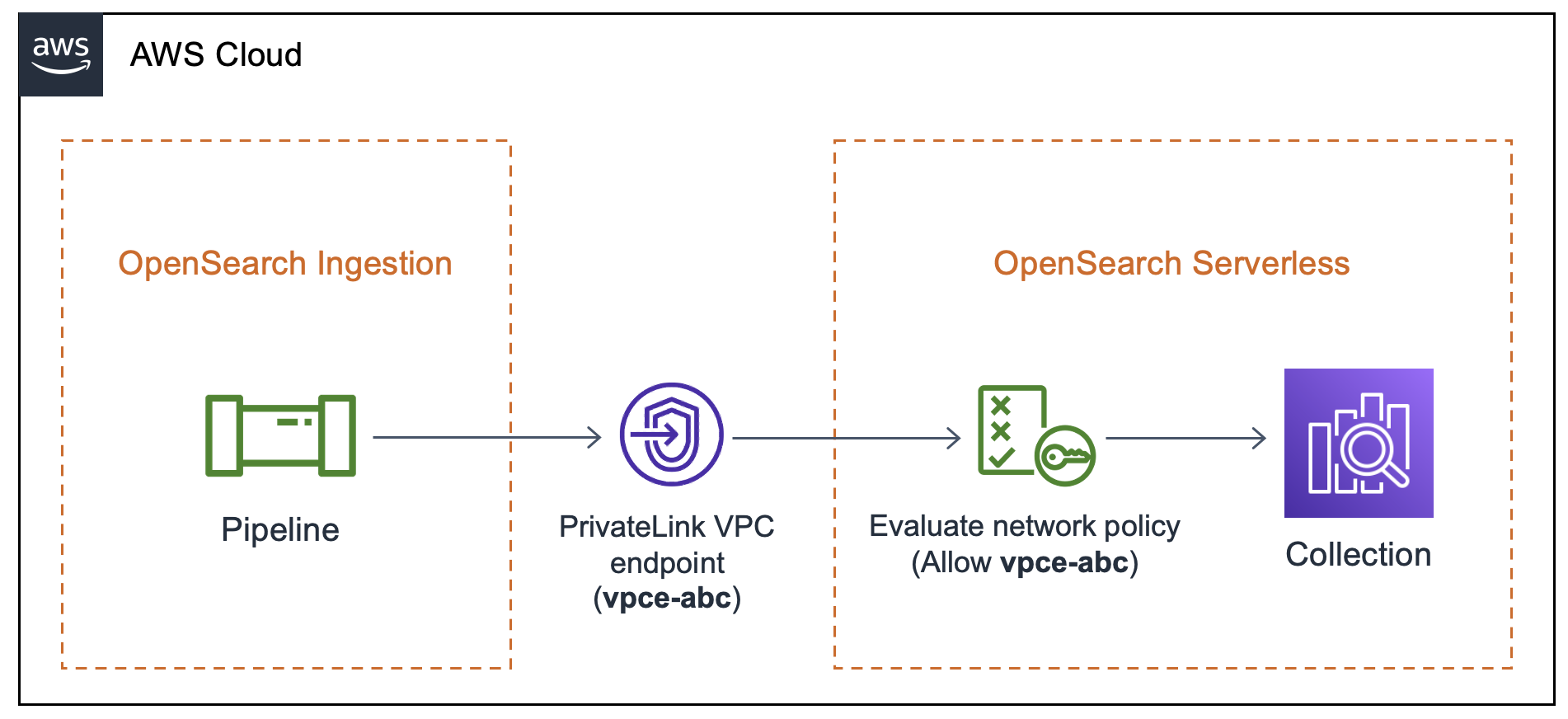

Durante la creazione della pipeline, OpenSearch Ingestion crea una AWS PrivateLink connessione tra la pipeline e la raccolta Serverless. OpenSearch Tutto il traffico proveniente dalla pipeline attraversa questo VPC endpoint e viene indirizzato alla raccolta. Per raggiungere la raccolta, all'endpoint deve essere concesso l'accesso alla raccolta tramite una politica di accesso alla rete.

Argomenti

Fornire l'accesso di rete alle condutture

A ogni raccolta creata in OpenSearch Serverless è associata almeno una politica di accesso alla rete. Le politiche di accesso alla rete determinano se la raccolta è accessibile su Internet da reti pubbliche o se è necessario accedervi privatamente. Per ulteriori informazioni sulle politiche di rete, vedereAccesso alla rete per Amazon OpenSearch Serverless.

All'interno di una politica di accesso alla rete, è possibile specificare solo endpoint OpenSearch gestiti senza serverVPC. Per ulteriori informazioni, consulta Accedi ad Amazon OpenSearch Serverless utilizzando un endpoint di interfaccia ()AWS PrivateLink. Tuttavia, affinché la pipeline possa scrivere nella raccolta, la policy deve anche concedere l'accesso all'VPCendpoint che OpenSearch Ingestion crea automaticamente tra la pipeline e la raccolta. Pertanto, quando create una pipeline con un sink di raccolta OpenSearch Serverless, dovete fornire il nome della policy di rete associata utilizzando l'opzione. network_policy_name

Per esempio:

... sink: - opensearch: hosts: [ "https://collection-id.region.aoss.amazonaws.com" ] index: "my-index" aws: serverless: true serverless_options: network_policy_name: "network-policy-name"

Durante la creazione della pipeline, OpenSearch Ingestion verifica l'esistenza della politica di rete specificata. Se non esiste, OpenSearch Ingestion la crea. Se esiste, OpenSearch Ingestion lo aggiorna aggiungendovi una nuova regola. La regola concede l'accesso all'VPCendpoint che collega la pipeline e la raccolta.

Per esempio:

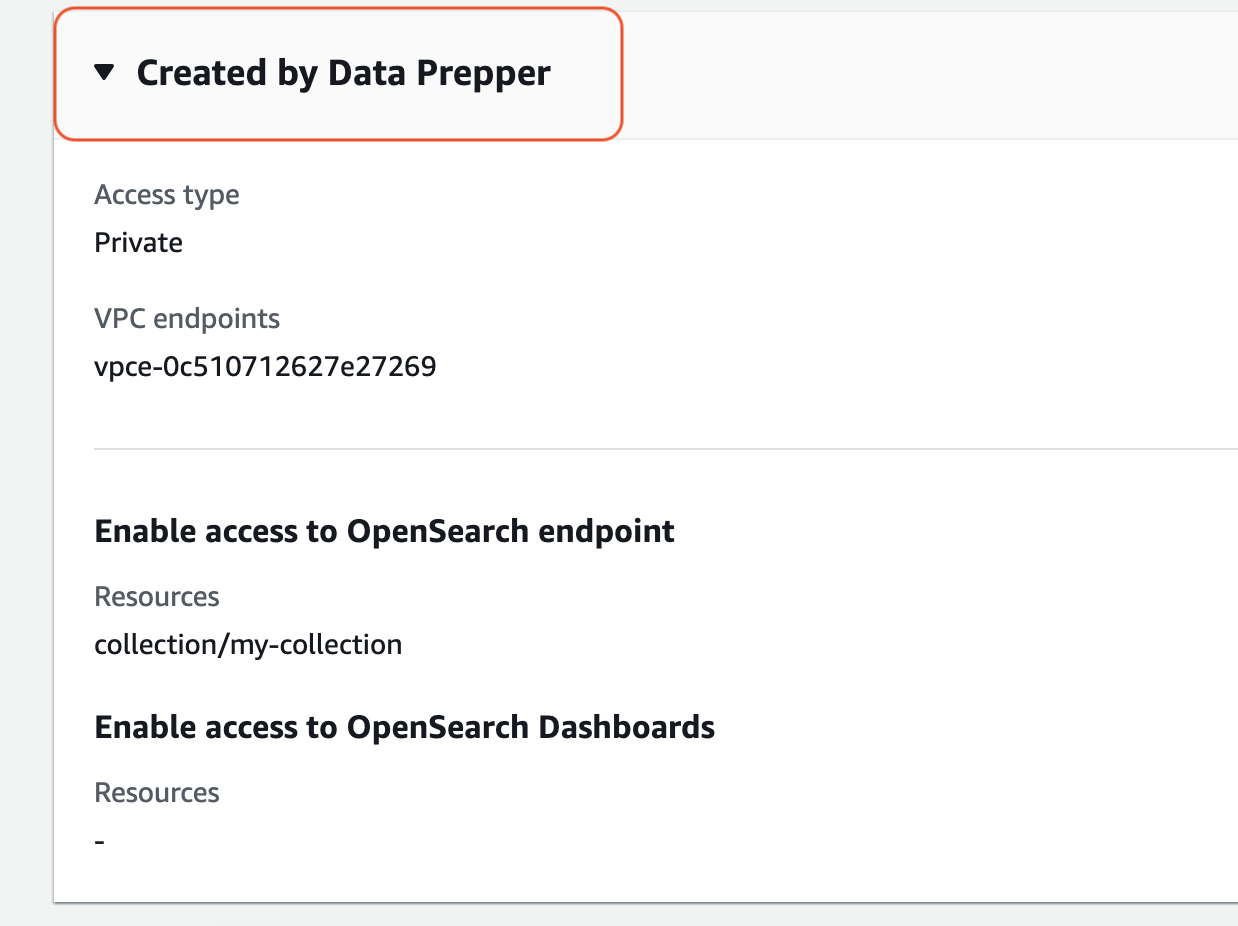

{ "Rules":[ { "Resource":[ "collection/my-collection" ], "ResourceType":"collection" } ], "SourceVPCEs":[ "vpce-0c510712627e27269" # The ID of the VPC endpoint that OpenSearch Ingestion creates between the pipeline and collection ], "Description":"Created by Data Prepper" }

Nella console, tutte le regole che OpenSearch Ingestion aggiunge alle policy di rete sono denominate Create da Data Prepper:

Nota

In generale, una regola che specifica l'accesso pubblico per una raccolta ha la precedenza su una regola che specifica l'accesso privato. Pertanto, se la policy aveva già configurato l'accesso pubblico, questa nuova regola aggiunta da OpenSearch Ingestion non modifica effettivamente il comportamento della politica. Per ulteriori informazioni, consulta Priorità delle policy.

Se si interrompe o si elimina la pipeline, OpenSearch Ingestion elimina l'VPCendpoint tra la pipeline e la raccolta. Modifica inoltre la politica di rete per rimuovere l'endpoint dall'elenco degli VPC endpoint consentiti. Se riavvii la pipeline, ricrea l'VPCendpoint e aggiorna nuovamente la politica di rete con l'ID dell'endpoint.

Fase 1: Creare un ruolo nella pipeline

Il ruolo specificato nel parametro sts_role_arn di una configurazione di pipeline deve avere una politica di autorizzazioni associata che gli consenta di inviare dati al sink di raccolta. Deve inoltre avere una relazione di fiducia che consenta a Ingestion di assumere il ruolo. OpenSearch Per istruzioni su come allegare una policy a un ruolo, consulta Aggiungere autorizzazioni di IAM identità nella Guida per l'IAMutente.

La seguente policy di esempio mostra il privilegio minimo che puoi fornire nel ruolo sts_role_arn di una configurazione di pipeline per la scrittura nelle raccolte:

{ "Version": "2012-10-17", "Statement": [ { "Sid": "Statement1", "Effect": "Allow", "Action": [ "aoss:APIAccessAll", "aoss:BatchGetCollection", "aoss:CreateSecurityPolicy", "aoss:GetSecurityPolicy", "aoss:UpdateSecurityPolicy" ], "Resource": "*" } ] }

Il ruolo deve avere la seguente relazione di fiducia, che consente a Ingestion di assumerlo: OpenSearch

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "Service": "osis-pipelines.amazonaws.com" }, "Action": "sts:AssumeRole" } ] }

Fase 2: creazione di una raccolta

Crea una raccolta OpenSearch Serverless con le seguenti impostazioni. Per istruzioni su come creare una raccolta, consultaCreazione di raccolte.

Politica di accesso ai dati

Crea una politica di accesso ai dati per la raccolta che conceda le autorizzazioni richieste al ruolo della pipeline. Per esempio:

[ { "Rules": [ { "Resource": [ "index/collection-name/*" ], "Permission": [ "aoss:CreateIndex", "aoss:UpdateIndex", "aoss:DescribeIndex", "aoss:WriteDocument" ], "ResourceType": "index" } ], "Principal": [ "arn:aws:iam::account-id:role/pipeline-role" ], "Description": "Pipeline role access" } ]

Nota

Nell'Principalelemento, specifica l'Amazon Resource Name (ARN) del ruolo della pipeline che hai creato nel passaggio precedente.

Politica di accesso alla rete

Crea una politica di accesso alla rete per la raccolta. È possibile inserire dati in una raccolta pubblica o in una VPC raccolta. Ad esempio, la seguente policy fornisce l'accesso a un singolo endpoint gestito OpenSearch senza server: VPC

[ { "Description":"Rule 1", "Rules":[ { "ResourceType":"collection", "Resource":[ "collection/collection-name" ] } ], "AllowFromPublic": false, "SourceVPCEs":[ "vpce-050f79086ee71ac05" ] } ]

Importante

È necessario specificare il nome della politica di rete all'interno dell'network_policy_nameopzione nella configurazione della pipeline. Al momento della creazione della pipeline, OpenSearch Ingestion aggiorna questa politica di rete per consentire l'accesso all'VPCendpoint che crea automaticamente tra la pipeline e la raccolta. Vedi il passaggio 3 per un esempio di configurazione della pipeline. Per ulteriori informazioni, consulta Fornire l'accesso di rete alle condutture.

Fase 3: Creare una pipeline

Infine, crea una pipeline in cui specifichi il ruolo della pipeline e i dettagli della raccolta. La pipeline assume questo ruolo per firmare le richieste al sink di raccolta Serverless. OpenSearch

Completa le seguenti operazioni:

-

Per l'

hostsopzione, specifica l'endpoint della raccolta che hai creato nel passaggio 2. -

Per l'

sts_role_arnopzione, specifica l'Amazon Resource Name (ARN) del ruolo della pipeline che hai creato nel passaggio 1. -

Imposta l'

serverlessopzione su.true -

Imposta l'

network_policy_nameopzione sul nome della politica di rete allegata alla raccolta. OpenSearch Ingestion aggiorna automaticamente questa politica di rete per consentire l'accesso dalla rete VPC che crea tra la pipeline e la raccolta. Per ulteriori informazioni, consulta Fornire l'accesso di rete alle condutture.

version: "2" log-pipeline: source: http: path: "/log/ingest" processor: - date: from_time_received: true destination: "@timestamp" sink: - opensearch: hosts: [ "https://collection-id.region.aoss.amazonaws.com" ] index: "my-index" aws: serverless: true serverless_options: network_policy_name: "network-policy-name" # If the policy doesn't exist, a new policy is created. region: "us-east-1" sts_role_arn: "arn:aws:iam::account-id:role/pipeline-role"

Per un riferimento completo dei parametri obbligatori e non supportati, vedere. Plugin e opzioni supportati per le pipeline di Amazon OpenSearch Ingestion