Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Avvio dei domini Amazon OpenSearch Service all'interno di un VPC

Puoi lanciare AWS risorse, come i domini Amazon OpenSearch Service, in un cloud privato virtuale (VPC). Un VPC è una rete virtuale dedicata a te. Account AWSIl VPC è isolato a livello logico dalle altre reti virtuali del cloud AWS . L'inserimento di un dominio di OpenSearch servizio all'interno di un VPC consente una comunicazione sicura tra il OpenSearch Servizio e altri servizi all'interno del VPC senza la necessità di un gateway Internet, un dispositivo NAT o una connessione VPN. Tutto il traffico rimane sicuro all'interno del Cloud. AWS

Nota

Se inserisci il tuo dominio OpenSearch di servizio all'interno di un VPC, il computer deve essere in grado di connettersi al VPC. Questa connessione spesso avviene tramite una VPN, un gateway di transito, una rete gestita o un server proxy. Non è possibile accedere direttamente ai domini dall'esterno del VPC.

VPC e domini pubblici

Di seguito sono riportati alcuni dei modi in cui i domini in VPC differiscono dai domini pubblici. Ogni differenza è descritta più avanti in modo più dettagliato.

-

Grazie a loro isolamento logico, i domini che si trovano all'interno di un VPC hanno un ulteriore livello di sicurezza rispetto ai domini che usano gli endpoint pubblici.

-

Mentre i domini pubblici sono accessibili da qualsiasi dispositivo connesso a Internet, i domini in VPC richiedono una qualche forma di VPN o proxy.

-

Rispetto ai domini pubblici, i domini VPC visualizzano meno informazioni nella console . In particolare, la scheda Integrità del cluster non include le informazioni sulle partizioni e la scheda Indici non è presente.

-

Gli endpoint del dominio assumono forme diverse (

https://search-domain-nameehttps://vpc-domain-name). -

Poiché i gruppi di sicurezza applicano già le policy di accesso basate su IP, non è possibile applicare policy d'accesso basate su IP ai domini che si trovano all'interno di un VPC.

Limitazioni

La gestione di un dominio di OpenSearch servizio all'interno di un VPC presenta le seguenti limitazioni:

-

Se avvii un nuovo dominio all'interno di un VPC, successivamente non puoi passare all'uso di un endpoint pubblico. Lo stesso vale al contrario: se crei un dominio con un endpoint pubblico, successivamente non puoi inserirlo in un VPC. Devi invece creare un nuovo dominio ed eseguire la migrazione dei dati.

-

È possibile avviare il dominio all'interno di un VPC oppure usare un endpoint pubblico, ma non è possibile eseguire entrambe le operazioni. Al momento della creazione di un dominio, devi scegliere una delle due opzioni.

-

Non è possibile avviare il dominio in un VPC che usa la tenancy dedicata. Devi usare un VPC con tenancy impostata su Default (Predefinita).

-

Dopo aver inserito un dominio all'interno di un VPC, non è possibile spostarlo in un VPC diverso, ma è possibile modificare le sottoreti e le impostazioni del gruppo di sicurezza.

-

Per accedere all'installazione predefinita di OpenSearch dashboard per un dominio che risiede all'interno di un VPC, gli utenti devono avere accesso al VPC. Questo processo varia in base alla configurazione di rete, ma generalmente prevede la connessione a una VPN o una rete gestita o l'uso di un server proxy o di un gateway di transito. Per ulteriori informazioni, consultare Informazioni sulle policy d'accesso nei domini VPC, la Guida per l'utente di Amazon VPC e Controllo dell'accesso ai dashboard OpenSearch .

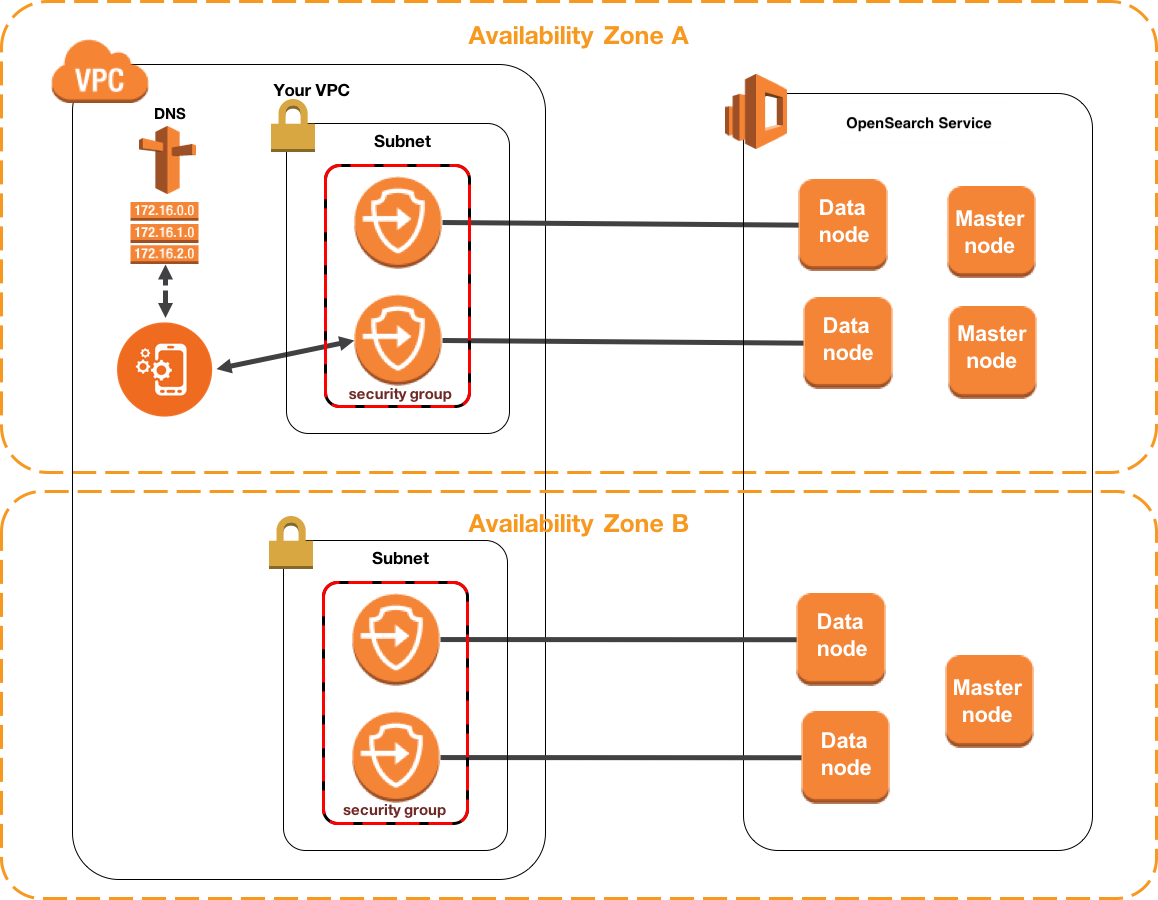

Architettura

Per supportare i VPC, OpenSearch Service colloca un endpoint in una, due o tre sottoreti del tuo VPC. Se si attivano più zone di disponibilità per il dominio, ogni sottorete deve trovarsi in una zona di disponibilità diversa nella stessa area. Se si utilizza una sola zona di disponibilità, OpenSearch Service colloca un endpoint in una sola sottorete.

La figura seguente mostra l'architettura del VPC per una zona di disponibilità.

La figura seguente mostra l'architettura del VPC per due zone di disponibilità.

OpenSearch Il servizio inserisce anche un'interfaccia di rete elastica (ENI) nel VPC per ciascuno dei nodi di dati. OpenSearch Il servizio assegna a ciascun ENI un indirizzo IP privato dall'intervallo di indirizzi IPv4 della sottorete. Il servizio, inoltre, assegna un nome host DNS pubblico (che è l'endpoint del dominio) per gli indirizzi IP. È necessario usare un servizio DNS pubblico per risolvere l'endpoint (che è un nome host DNS) negli indirizzi IP appropriati per i nodi di dati:

-

Se il tuo VPC utilizza il server DNS fornito da Amazon impostando l'

enableDnsSupportopzione sutrue(il valore predefinito), la risoluzione per l'endpoint del OpenSearch servizio avrà esito positivo. -

Se il tuo VPC utilizza un server DNS privato e il server può raggiungere i server DNS pubblici autorevoli per risolvere i nomi host DNS, anche la risoluzione per l'endpoint del servizio avrà successo. OpenSearch

Poiché gli indirizzi IP possono cambiare, è necessario risolvere l'endpoint del dominio periodicamente, in modo che sia sempre possibile accedere ai nodi di dati corretti. È consigliabile impostare l'intervallo di risoluzione DNS su un minuto. Se usi un client, assicurati anche che la cache DNS nel client venga cancellata.

Migrazione dall'accesso pubblico all'accesso VPC

Quando crei un dominio, specifichi se deve avere un endpoint pubblico o trovarsi all'interno di un VPC. Una volta completata la creazione, non è possibile passare da un'opzione all'altra. Devi invece creare un nuovo dominio e reindicizzare manualmente i dati o eseguirne la migrazione. Gli snapshot offrono una semplice modalità di migrazione dei dati. Per informazioni su come acquisire e ripristinare gli snapshot, consulta Creazione di istantanee dell'indice in Amazon Service OpenSearch .

Informazioni sulle policy d'accesso nei domini VPC

L'inserimento OpenSearch del dominio di servizio all'interno di un VPC fornisce un livello di sicurezza intrinseco e robusto. Quando crei un dominio con accesso pubblico, l'endpoint ha il formato seguente:

https://search-domain-name-identifier.region.es.amazonaws.com

Come suggerisce l'etichetta "pubblico", questo endpoint è accessibile da qualsiasi dispositivo connesso a Internet, anche se è possibile (e necessario) controllare l'accesso. Se accedi all'endpoint in un Web browser, potrebbe venire visualizzato un messaggio Not Authorized, ma la richiesta raggiunge il dominio.

Quando crei un dominio con accesso VPC, l'endpoint sembra simile a un endpoint pubblico:

https://vpc-domain-name-identifier.region.es.amazonaws.com

Se provi ad accedere all'endpoint in un Web browser, tuttavia, si potrebbe verificare il timeout della richiesta. Per eseguire richieste GET anche di base, il computer deve essere in grado di connettersi al VPC. Questa connessione spesso avviene tramite una VPN, un gateway di transito, una rete gestita o un server proxy. Per maggiori dettagli sulle varie forme che può avere, consultare Esempi per VPC nella Guida per l'utente di Amazon VPC. Per un esempio relativo allo sviluppo consulta Test dei domini VPC.

Oltre a questo requisito di connettività, i VPC permettono di gestire l'accesso al dominio tramite gruppi di sicurezza. Per molti casi d'uso, questa combinazione di caratteristiche di sicurezza è sufficiente e può essere appropriato applicare una policy d'accesso aperta al dominio.

Operare con una politica di accesso aperto non significa che chiunque su Internet possa accedere al dominio del OpenSearch Servizio. Significa piuttosto che se una richiesta raggiunge il dominio del OpenSearch Servizio e i gruppi di sicurezza associati lo consentono, il dominio accetta la richiesta. L'unica eccezione è se si utilizza il controllo granulare degli accessi o una policy di accesso che specifichi i ruoli IAM. In questi casi, affinché il dominio accetti la richiesta, i gruppi di sicurezza devono permettere l'operazione e la richiesta deve essere firmata con credenziali valide.

Nota

Poiché i gruppi di sicurezza applicano già criteri di accesso basati su IP, non è possibile applicare criteri di accesso basati su IP ai domini di OpenSearch servizio che risiedono all'interno di un VPC. Se usi l'accesso pubblico, le policy basate su IP sono ancora disponibili.

Prima di iniziare: Prerequisiti per l'accesso al VPC

Prima di poter abilitare una connessione tra un VPC e il nuovo dominio di OpenSearch servizio, devi fare quanto segue:

-

Crea un VPC

Per creare il tuo VPC, puoi utilizzare la console Amazon VPC, la AWS CLI o uno degli SDK. AWS Per ulteriori informazioni, consultare Utilizzo dei VPC nella Guida per l'utente di Amazon VPC. Se hai già un VPC, questa fase può essere ignorata.

-

Prenota indirizzi IP

OpenSearch Il servizio consente la connessione di un VPC a un dominio inserendo le interfacce di rete in una sottorete del VPC. Ogni interfaccia di rete è associata a un indirizzo IP. È necessario riservare un numero sufficiente di indirizzi IP nella sottorete per le interfacce di rete. Per ulteriori informazioni, consultare Prenotazione di indirizzi IP in una sottorete VPC.

Test dei domini VPC

La sicurezza avanzata di un VPC può trasformare la connessione al dominio e l'esecuzione di test di base in una vera sfida. Se disponi già di un dominio OpenSearch Service VPC e preferisci non creare un server VPN, prova la seguente procedura:

-

Per la policy di accesso del dominio, scegli Utilizza solo il controllo granulare degli accessi. È sempre possibile aggiornare questa impostazione dopo aver completato il test.

-

Crea un'istanza Amazon Linux Amazon EC2 nello stesso VPC, sottorete e gruppo di sicurezza del tuo dominio di servizio. OpenSearch

Poiché questa istanza è a scopo di test e deve fare poco lavoro, scegliere un tipo di istanza poco costoso come

t2.micro. Assegnare all'istanza un indirizzo IP pubblico e creare una nuova coppia di chiavi o sceglierne una esistente. Se si crea una nuova chiave, scaricarla nella directory~/.ssh.Per ulteriori informazioni sulla creazione di istanze, consultare Nozioni di base sulle istanze Linux di Amazon EC2.

-

Aggiungere un gateway internet al VPC.

-

Nella tabella di routing per il VPC, aggiungere un nuovo routing. Per Destination (Destinazione), specificare un blocco CIDR

che contiene l'indirizzo IP pubblico del computer. In Target (Destinazione), specificare il gateway Internet appena creato. Ad esempio, è possibile specificare solo

123.123.123.123/32per un computer o123.123.123.0/24per una serie di computer. -

Per il gruppo di sicurezza, specificare due regole in entrata:

Type Protocollo Intervallo porte Origine SSH (22) TCP (6) 22 your-cidr-blockHTTPS (443) TCP (6) 443 your-security-group-idLa prima regola consente l'SSH nell'istanza EC2. Il secondo consente all'istanza EC2 di comunicare con il dominio OpenSearch Service tramite HTTPS.

-

Dal terminale, esegui il comando seguente:

ssh -i ~/.ssh/your-key.pem ec2-user@your-ec2-instance-public-ip-N -L 9200:vpc-domain-name.region.es.amazonaws.com:443Questo comando crea un tunnel SSH che inoltra le richieste a https://localhost:9200

al dominio del OpenSearch servizio tramite l'istanza EC2. Specificando la porta 9200 nel comando si simula un' OpenSearch installazione locale, ma usa la porta che preferisci. OpenSearch Il servizio accetta solo connessioni tramite la porta 80 (HTTP) o 443 (HTTPS). Il comando non fornisce alcun feedback e viene eseguito a tempo indeterminato. Per arrestarlo, premere

Ctrl + C. -

Vai a https://localhost:9200/_dashboards/

nel tuo browser web. Potrebbe essere necessario riconoscere un'eccezione di sicurezza. In alternativa, è possibile inviare le richieste a https://localhost:9200

utilizzando curl , Postman o il linguaggio di programmazione preferito. Suggerimento

Se si verificano errori di curl a causa di una mancata corrispondenza del certificato prova il flag

--insecure.

Prenotazione di indirizzi IP in una sottorete VPC

OpenSearch Il servizio connette un dominio a un VPC inserendo le interfacce di rete in una sottorete del VPC (o più sottoreti del VPC se si abilitano più zone di disponibilità). Ogni interfaccia di rete è associata a un indirizzo IP. Prima di creare il dominio di OpenSearch servizio, è necessario disporre di un numero sufficiente di indirizzi IP disponibili in ciascuna sottorete per ospitare le interfacce di rete.

Ecco la formula di base: il numero di indirizzi IP che OpenSearch Service riserva in ogni sottorete è tre volte il numero di nodi di dati, diviso per il numero di zone di disponibilità.

Examples (Esempi)

-

Se un dominio ha nove nodi di dati su tre zone di disponibilità, il numero di indirizzi IP per sottorete è pari a 9*3/3 = 9.

-

Se un dominio ha otto nodi di dati su due zone di disponibilità, il numero di indirizzi IP per sottorete è pari a 8*3/2 = 12.

-

Se un dominio ha sei nodi di dati in una zona di disponibilità, il numero di indirizzi IP per sottorete è pari a 6*3/1 = 18.

Quando crei il dominio, OpenSearch Service riserva gli indirizzi IP, ne utilizza alcuni per il dominio e riserva il resto per le implementazioni blu/verdi. È possibile visualizzare le interfacce di rete e gli indirizzi IP associati nella sezione Interfacce di rete della console Amazon EC2. La colonna Descrizione mostra a quale dominio di OpenSearch servizio è associata l'interfaccia di rete.

Suggerimento

Si consiglia di creare sottoreti dedicate per gli indirizzi IP riservati del OpenSearch servizio. Usando sottoreti dedicate, puoi evitare sovrapposizioni con altri servizi e applicazioni e puoi riservare ulteriori indirizzi IP se è necessario dimensionare il cluster in futuro. Per ulteriori informazioni, consultare Creazione di una sottorete nel VPC.

Ruolo collegato ai servizi per l'accesso VPC

Un ruolo collegato al servizio è un tipo unico di ruolo IAM che delega le autorizzazioni a un servizio in modo che possa creare e gestire risorse per tuo conto. OpenSearch Il servizio richiede un ruolo collegato al servizio per accedere al tuo VPC, creare l'endpoint del dominio e posizionare le interfacce di rete in una sottorete del tuo VPC.

OpenSearch Il servizio crea automaticamente il ruolo quando utilizzi la console di OpenSearch servizio per creare un dominio all'interno di un VPC. Affinché questa operazione di creazione automatica riesca, devi disporre delle autorizzazioni per l'operazione iam:CreateServiceLinkedRole. Per ulteriori informazioni, consultare Autorizzazioni del ruolo collegato ai servizi nella Guida per l'utente di IAM.

Dopo che OpenSearch Service ha creato il ruolo, puoi visualizzarlo (AWSServiceRoleForAmazonOpenSearchService) utilizzando la console IAM.

Per informazioni complete sulle autorizzazioni di questo ruolo e su come eliminarlo, consulta Utilizzo di ruoli collegati ai servizi per Amazon Service OpenSearch .