Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Come AWS Outposts funziona

AWS Outposts è progettato per funzionare con una connessione costante e coerente tra l'Outpost e una AWS regione. Per realizzare questa connessione alla regione e ai carichi di lavoro locali nell'ambiente on-premise, è necessario connettere l'Outpost alla rete on-premise. La rete on-premise deve fornire l'accesso di rete WAN (wide-area network) alla regione e a Internet. Deve inoltre fornire l'accesso LAN o WAN alla rete locale in cui risiedono i carichi di lavoro o le applicazioni on-premise.

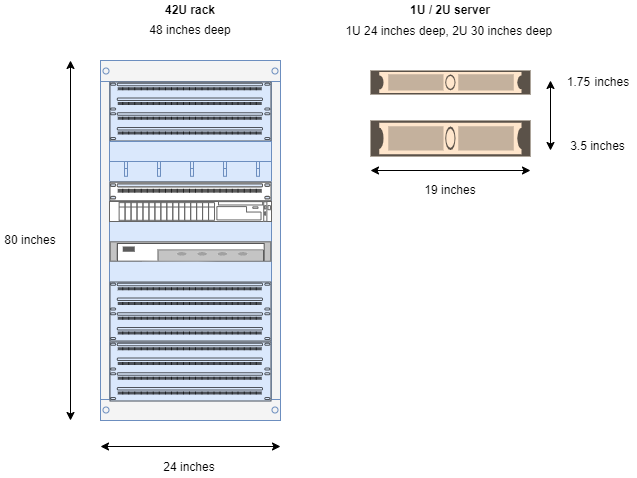

Il seguente diagramma illustra entrambi i fattori di forma dell'Outpost.

Indice

Componenti di rete

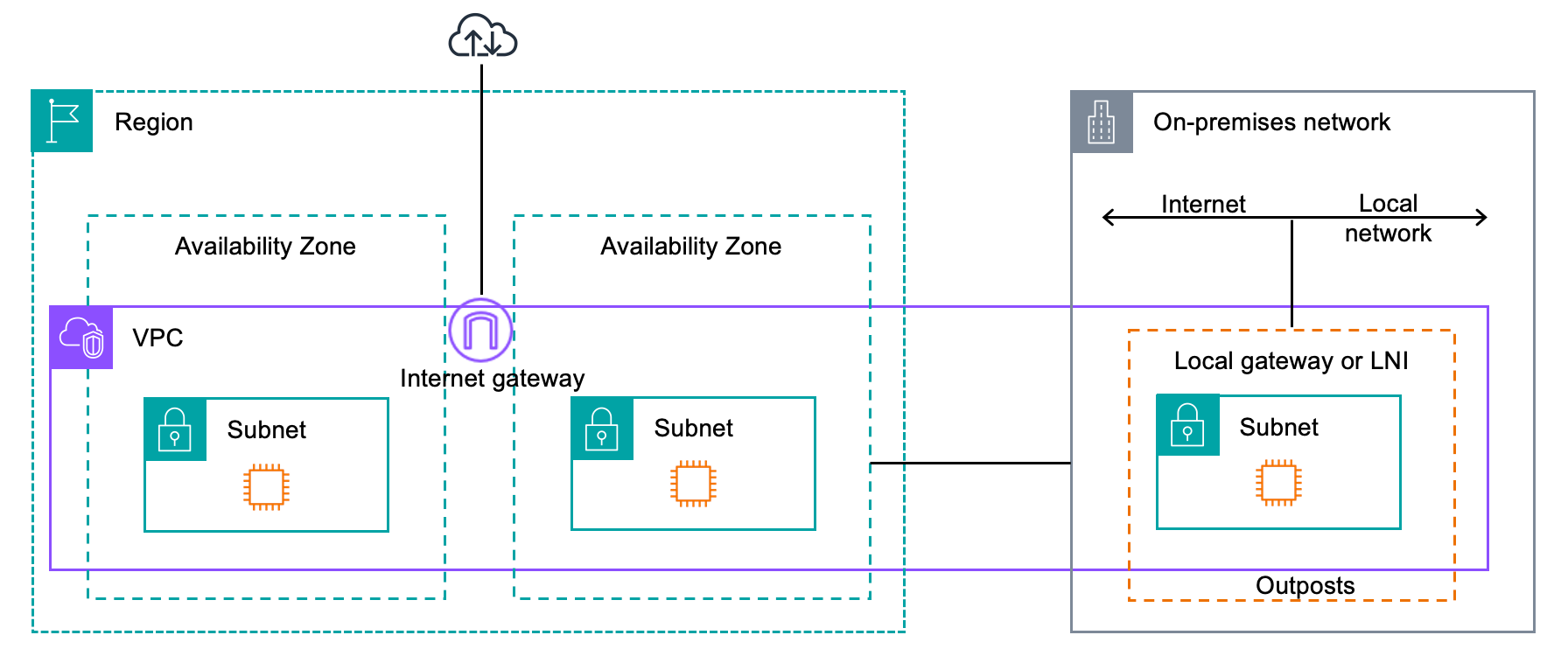

AWS Outposts estende un Amazon VPC da una AWS regione a un avamposto con i componenti VPC accessibili nella regione, inclusi gateway Internet, gateway privati virtuali, gateway di transito Amazon VPC ed endpoint VPC. Un Outpost è ospitato in una zona di disponibilità nella regione ed è un'estensione della zona di disponibilità che è possibile utilizzare per la resilienza.

Il seguente diagramma mostra i componenti di rete del tuo Outpost.

-

Una rete locale e una rete locale Regione AWS

-

Un VPC con più sottoreti nella regione

-

Un Outpost nella rete on-premise

-

Connettività tra Outpost e rete locale fornita da un gateway locale (rack) o da un'interfaccia di rete locale (server)

VPC e sottoreti

Un cloud privato virtuale (VPC) si estende su tutte le zone di disponibilità della propria regione. AWS Puoi estendere qualsiasi VPC nella regione al tuo Outpost aggiungendo una sottorete Outpost. Per aggiungere una sottorete Outpost a un VPC, specifica il nome della risorsa Amazon (ARN) dell'outpost quando crei la sottorete.

Outposts supporta più sottoreti. Puoi specificare la sottorete dell'istanza EC2 quando avvii l'istanza EC2 nell'Outpost. Non è possibile specificare l'hardware sottostante su cui viene distribuita l'istanza, poiché Outpost è un pool di capacità di AWS elaborazione e archiviazione.

Ogni Outpost può supportare più VPC che possono avere una o più sottoreti Outpost. Per informazioni sulle quote di VPC, consulta Quote di Amazon VPC nella Guida per l'utente di Amazon VPC.

Puoi creare sottoreti Outpost dall'intervallo CIDR del VPC in cui hai creato l'Outpost. Puoi utilizzare gli intervalli di indirizzi Outpost per le risorse, come le istanze EC2 che risiedono nella sottorete Outpost.

Routing

Per impostazione predefinita, ogni sottorete Outpost eredita la tabella di routing principale dal proprio VPC. Puoi creare una tabella di routing personalizzata e associarla a una sottorete Outpost.

Le tabelle di routing per le sottoreti Outpost funzionano come le sottoreti delle zone di disponibilità. È possibile specificare indirizzi IP, gateway Internet, gateway locali, gateway privati virtuali e connessioni in peering quali destinazioni. Ad esempio, ogni sottorete Outpost, tramite la tabella di routing principale ereditata o una tabella personalizzata, eredita il percorso locale VPC. Ciò significa che tutto il traffico all'interno del VPC, inclusa la sottorete Outpost con una destinazione nel CIDR del VPC, rimane instradato nel VPC.

Le tabelle di routing della sottorete Outpost possono includere le seguenti destinazioni:

-

Intervallo VPC CIDR: lo AWS definisce al momento dell'installazione. Questo è il percorso locale e si applica a tutto il routing VPC, incluso il traffico tra istanze Outpost nello stesso VPC.

-

AWS Destinazioni regionali: include elenchi di prefissi per Amazon Simple Storage Service (Amazon S3), endpoint gateway Amazon DynamoDB, gateway privati virtuali AWS Transit Gateway, gateway Internet e peering VPC.

Se disponi di una connessione peering con più VPC sullo stesso Outpost, il traffico tra i VPC rimane nell'Outpost e non utilizza il collegamento al servizio per tornare alla regione.

-

Comunicazione all'interno dei VPC tra gli Outpost con gateway locale: puoi stabilire una comunicazione tra le sottoreti nello stesso VPC su diversi Outpost con gateway locali, utilizzando l'instradamento VPC diretto. Per ulteriori informazioni, consultare:

DNS

Per le interfacce di rete connesse a un VPC, le istanze EC2 nelle sottoreti di Outposts possono utilizzare il servizio DNS Amazon Route 53 per risolvere i nomi dominio negli indirizzi IP. Route 53 supporta le funzionalità DNS, come la registrazione del dominio, il routing DNS e i controlli dell'integrità per le istanze in esecuzione sull'Outpost. Sono supportate zone di disponibilità ospitate sia pubbliche che private per instradare il traffico verso domini specifici. I resolver Route 53 sono ospitati nella regione. AWS Pertanto, la connettività service link dall'Outpost alla AWS regione deve essere attiva e funzionante affinché queste funzionalità DNS funzionino.

Route 53 potrebbe richiedere tempi di risoluzione DNS più lunghi, a seconda della latenza del percorso tra Outpost e la regione. AWS In questi casi, è possibile utilizzare i server DNS installati nell'ambiente on-premise. Per utilizzare i tuoi server DNS, devi creare set di opzioni DHCP per i server DNS on-premise e associarli al VPC. Devi inoltre assicurarti che vi sia connettività IP a questi server DNS. Potrebbe anche essere necessario aggiungere percorsi alla tabella di routing del gateway locale per garantire la raggiungibilità, ma questa opzione è disponibile solo per i rack Outpost con gateway locale. Poiché i set di opzioni DHCP hanno un ambito VPC, le istanze nelle sottoreti Outpost e nelle sottoreti della zona di disponibilità per il VPC cercheranno di utilizzare i server DNS specificati per la risoluzione dei nomi DNS.

La registrazione delle query non è supportata per le query DNS provenienti da un Outpost.

Collegamento al servizio

Il link al servizio è un collegamento dal tuo Outpost alla AWS regione o alla regione di origine di Outposts prescelta. Il collegamento al servizio è un set crittografato di connessioni VPN che vengono utilizzate ogni volta che Outpost comunica con la regione di origine prescelta. Si utilizza una LAN virtuale (VLAN) per segmentare il traffico sul collegamento al servizio. La VLAN service link consente la comunicazione tra l'avamposto e la AWS regione sia per la gestione dell'avamposto che per il traffico intra-VPC tra la regione e l'avamposto. AWS

Il collegamento al servizio viene creato al momento della fornitura dell'Outpost. Se disponi di un fattore di forma server, la connessione viene creata da te, Se disponi di un rack, crea il link di servizio. AWS Per ulteriori informazioni, consultare:

-

Routing delle applicazioni e dei carichi di lavoro nel white paper Considerations dedicato alla progettazione e all'AWS Outposts architettura ad alta disponibilità AWS

Gateway locali

I rack Outpost includono un gateway locale per fornire la connettività alla rete on-premise. Se disponi di un rack Outpost, puoi includere un gateway locale come destinazione, laddove la destinazione è la tua rete on-premise. I gateway locali sono disponibili solo per i rack Outpost e possono essere utilizzati unicamente nelle tabelle di routing VPC e delle sottoreti associate a un rack Outpost. Per ulteriori informazioni, consultare:

-

Routing di applicazioni/carichi di lavoro nel white paper Considerations su progettazione e architettura AWS Outposts ad alta disponibilità AWS

Interfacce di rete locale

I server Outpost includono un'interfaccia di rete locale per fornire la connettività alla rete on-premise. Un'interfaccia di rete locale è disponibile solo per i server Outposts in esecuzione su una sottorete Outpost. Non è possibile utilizzare un'interfaccia di rete locale da un'istanza EC2 su un rack Outpost o nella AWS regione. L'interfaccia di rete locale è destinata unicamente alle sedi on-premise. Per ulteriori informazioni, consulta Interfaccia di rete locale nella Guida per l'utente dei server Outposts di AWS Outposts .