Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Distribuisci e gestisci i controlli di AWS Control Tower utilizzando AWS CDK e AWS CloudFormation

Creato da Iker Reina Fuente (AWS) e Ivan Girardi (AWS)

Ambiente: produzione | Tecnologie: sicurezza, identità, conformità CloudNative; infrastruttura; gestione e governance | |

Servizi AWS: AWS CloudFormation; AWS Control Tower; AWS Organizations; AWS CDK |

Riepilogo

Questo modello descrive come utilizzare AWS CloudFormation e AWS Cloud Development Kit (AWS CDK) per implementare e amministrare i controlli preventivi, investigativi e proattivi di AWS Control Tower come infrastruttura come codice (IaC). Un controllo (noto anche come guardrail) è una regola di alto livello che fornisce una governance continua per l'intero ambiente AWS Control Tower. Ad esempio, puoi utilizzare i controlli per richiedere la registrazione per i tuoi account AWS e quindi configurare notifiche automatiche se si verificano eventi specifici relativi alla sicurezza.

AWS Control Tower ti aiuta a implementare controlli preventivi, investigativi e proattivi che governano le tue risorse AWS e monitorano la conformità su più account AWS. Ogni controllo applica una singola regola. In questo modello, si utilizza un modello IaC fornito per specificare quali controlli si desidera implementare nel proprio ambiente.

I controlli di AWS Control Tower si applicano a un'intera unità organizzativa (OU) e il controllo influisce su ogni account AWS all'interno dell'unità organizzativa. Pertanto, quando gli utenti eseguono un'azione in qualsiasi account nella tua landing zone, l'azione è soggetta ai controlli che regolano l'unità organizzativa.

L'implementazione dei controlli AWS Control Tower aiuta a stabilire una solida base di sicurezza per la tua landing zone AWS. Utilizzando questo modello per distribuire i controlli come IAc tramite e CloudFormation AWS CDK, puoi standardizzare i controlli nella tua landing zone e distribuirli e gestirli in modo più efficiente. Questa soluzione utilizza cdk_nag

Per distribuire i controlli AWS Control Tower come IaC, puoi anche utilizzare HashiCorp Terraform anziché AWS CDK. Per ulteriori informazioni, consulta Distribuire e gestire i controlli AWS Control Tower utilizzando Terraform.

Destinatari

Questo modello è consigliato agli utenti che hanno esperienza con AWS Control Tower CloudFormation, AWS CDK e AWS Organizations.

Prerequisiti e limitazioni

Prerequisiti

Account AWS attivi gestiti come organizzazione in AWS Organizations e in una landing zone AWS Control Tower. Per istruzioni, consulta Creare una struttura di account

(AWS Well-Architected Labs). AWS Command Line Interface (AWS CLI), installata e configurata.

Node package manager (npm), installato e configurato

per AWS CDK. Prerequisiti per AWS CDK.

Autorizzazioni per assumere un ruolo AWS Identity and Access Management (IAM) esistente in un account di distribuzione.

Autorizzazioni per assumere un ruolo IAM nell'account di gestione dell'organizzazione che può essere utilizzato per avviare AWS CDK. Il ruolo deve disporre delle autorizzazioni necessarie per modificare e distribuire risorse. CloudFormation Per ulteriori informazioni, consulta Bootstrapping nella documentazione di AWS CDK.

Autorizzazioni per creare ruoli e policy IAM nell'account di gestione dell'organizzazione. Per ulteriori informazioni, consulta Autorizzazioni necessarie per accedere alle risorse IAM nella documentazione IAM.

Applica il controllo basato sulla policy di controllo del servizio (SCP) con l'identificatore CT.CLOUDFORMATION.PR.1. Questo SCP deve essere attivato per implementare controlli proattivi. Per istruzioni, consulta Impedire la gestione di tipi di risorse, moduli e hook all'interno del registro CloudFormation AWS.

Limitazioni

Questo modello fornisce istruzioni per distribuire questa soluzione su più account AWS, da un account di distribuzione all'account di gestione dell'organizzazione. A scopo di test, puoi distribuire questa soluzione direttamente nell'account di gestione, ma le istruzioni per questa configurazione non vengono fornite esplicitamente.

Versioni del prodotto

Python versione 3.9 o successiva

npm versione 8.9.0 o successiva

Architettura

Architettura Target

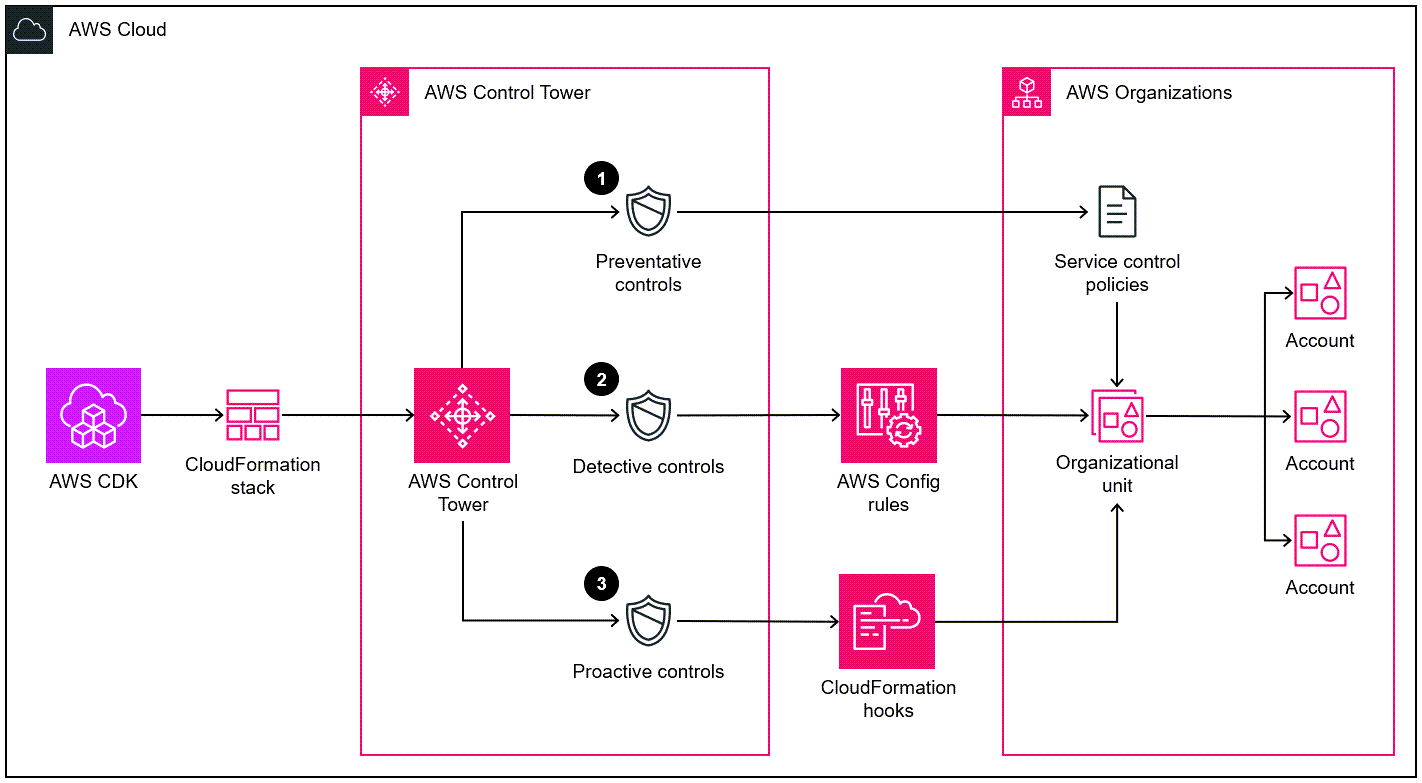

Questa sezione fornisce una panoramica di alto livello di questa soluzione e dell'architettura stabilita dal codice di esempio. Il diagramma seguente mostra i controlli distribuiti tra i vari account dell'unità organizzativa.

I controlli di AWS Control Tower sono classificati in base al loro comportamento e alle loro linee guida.

Esistono tre tipi principali di comportamenti di controllo:

I controlli preventivi sono progettati per impedire il verificarsi di azioni. Questi sono implementati con policy di controllo dei servizi (SCP) in AWS Organizations. Lo stato di un controllo preventivo è imposto o non abilitato. I controlli preventivi sono supportati in tutte le regioni AWS.

I controlli Detective sono progettati per rilevare eventi specifici quando si verificano e registrare l'azione CloudTrail. Questi sono implementati con le regole di AWS Config. Lo status di un controllo investigativo è chiaro, in violazione o non abilitato. I controlli Detective si applicano solo nelle regioni AWS supportate da AWS Control Tower.

I controlli proattivi analizzano le risorse che verrebbero fornite da AWS CloudFormation e verificano se sono conformi alle politiche e agli obiettivi aziendali. Le risorse non conformi non verranno fornite. Questi sono implementati con gli CloudFormation hook AWS. Lo stato di un controllo proattivo è PASS, FAIL o SKIP.

Le linee guida sul controllo si riferiscono alla pratica consigliata su come applicare ciascun controllo alle unità organizzative. AWS Control Tower fornisce tre categorie di linee guida: obbligatorie, fortemente consigliate e facoltative. La guida di un controllo è indipendente dal suo comportamento. Per ulteriori informazioni, consulta Comportamento e guida al controllo.

Strumenti

Servizi AWS

AWS Cloud Development Kit (AWS CDK) è un framework di sviluppo software che aiuta a definire e fornire l'infrastruttura cloud AWS in codice. L'AWS CDK Toolkit è lo strumento principale per interagire con la tua app AWS CDK.

AWS ti CloudFormation aiuta a configurare le risorse AWS, effettuarne il provisioning in modo rapido e coerente e gestirle durante tutto il loro ciclo di vita su account e regioni AWS.

AWS Config fornisce una visione dettagliata delle risorse nel tuo account AWS e di come sono configurate. Ti aiuta a identificare in che modo le risorse sono correlate tra loro e come le loro configurazioni sono cambiate nel tempo.

AWS Control Tower ti aiuta a configurare e gestire un ambiente AWS multi-account, seguendo le best practice prescrittive.

AWS Organizations è un servizio di gestione degli account che ti aiuta a consolidare più account AWS in un'organizzazione da creare e gestire centralmente.

Altri strumenti

cdk_nag

è uno strumento open source che utilizza una combinazione di pacchetti di regole per verificare la conformità delle applicazioni AWS Cloud Development Kit (AWS CDK) alle migliori pratiche. npm

è un registro software che viene eseguito in un ambiente Node.js e viene utilizzato per condividere o prendere in prestito pacchetti e gestire la distribuzione di pacchetti privati. Python

è un linguaggio di programmazione per computer generico.

Deposito di codice

Il codice per questo modello è disponibile nei controlli GitHub Deploy AWS Control Tower utilizzando il repository AWS CDK

Best practice

Segui il principio del privilegio minimo (documentazione IAM). La policy IAM di esempio e la policy di fiducia fornite in questo modello includono le autorizzazioni minime richieste e gli stack CDK AWS creati nell'account di gestione sono limitati da queste autorizzazioni.

Segui le best practice per gli amministratori di AWS Control Tower (documentazione AWS Control Tower).

Segui le best practice per lo sviluppo e la distribuzione di infrastrutture cloud con AWS CDK (documentazione AWS CDK).

Quando avvii il CDK AWS, personalizza il modello di bootstrap per definire le policy e gli account affidabili che dovrebbero avere la capacità di leggere e scrivere su qualsiasi risorsa dell'account di gestione. Per ulteriori informazioni, consulta Personalizzazione del bootstrap.

Utilizzate strumenti di analisi del codice, come cfn_nag

, per scansionare i modelli generati. CloudFormation Lo strumento cfn-nag cerca modelli nei CloudFormation modelli che potrebbero indicare che l'infrastruttura non è sicura. Puoi anche usare cdk-nag per controllare i tuoi CloudFormation modelli usando il modulo cloudformation-include.

Epiche

| Attività | Descrizione | Competenze richieste |

|---|---|---|

Crea il ruolo IAM nell'account di gestione. |

| DevOps ingegnere, General AWS |

Avvia CDK AWS. |

| DevOps ingegnere, AWS generale, Python |

Clonare il repository. | In una shell bash, inserisci il seguente comando. Questo clona i controlli Deploy AWS Control Tower utilizzando il repository AWS CDK

| DevOps ingegnere, General AWS |

Modifica il file di configurazione AWS CDK. |

|

| Attività | Descrizione | Competenze richieste |

|---|---|---|

Assumi il ruolo IAM nell'account di distribuzione. | Nell'account di distribuzione, assumi il ruolo IAM che dispone delle autorizzazioni per distribuire gli stack CDK AWS nell'account di gestione. Per ulteriori informazioni sull'assunzione di un ruolo IAM nella CLI di AWS, consulta Utilizzare un ruolo IAM nell'interfaccia a riga di comando di AWS. | DevOps ingegnere, General AWS |

Attivare l'ambiente. | Se usi Linux o macOS:

Se utilizzi Windows:

| DevOps ingegnere, General AWS |

Installa le dipendenze. | Dopo aver attivato l'ambiente virtuale, immettete il seguente comando per eseguire lo script install_deps.sh. Questo script installa le dipendenze richieste.

| DevOps ingegnere, AWS generale, Python |

Implementa lo stack. | Inserisci i seguenti comandi per sintetizzare e distribuire lo stack. CloudFormation

| DevOps ingegnere, AWS generale, Python |

Risorse correlate

Documentazione AWS

Informazioni sui controlli (documentazione AWS Control Tower)

Libreria Controls (documentazione AWS Control Tower)

Distribuisci e gestisci i controlli di AWS Control Tower utilizzando Terraform (AWS Prescriptive Guidance)

Altre risorse

Informazioni aggiuntive

Esempio di file constants.py

Di seguito è riportato un esempio di file constants.py aggiornato.

ACCOUNT_ID = 111122223333 AWS_CONTROL_TOWER_REGION = us-east-2 ROLE_ARN = "arn:aws:iam::111122223333:role/CT-Controls-Role" GUARDRAILS_CONFIGURATION = [ { "Enable-Control": { "AWS-GR_ENCRYPTED_VOLUMES", ... }, "OrganizationalUnitIds": ["ou-1111-11111111", "ou-2222-22222222"...], }, { "Enable-Control": { "AWS-GR_SUBNET_AUTO_ASSIGN_PUBLIC_IP_DISABLED", ... }, "OrganizationalUnitIds": ["ou-2222-22222222"...], }, ]

Policy IAM

La seguente policy di esempio consente le azioni minime richieste per abilitare o disabilitare i controlli AWS Control Tower durante la distribuzione di stack AWS CDK da un account di distribuzione all'account di gestione.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "controltower:EnableControl", "controltower:DisableControl", "controltower:GetControlOperation", "controltower:ListEnabledControls", "organizations:AttachPolicy", "organizations:CreatePolicy", "organizations:DeletePolicy", "organizations:DescribeOrganization", "organizations:DescribeOrganizationalUnit", "organizations:DetachPolicy", "organizations:ListAccounts", "organizations:ListAWSServiceAccessForOrganization", "organizations:ListChildren", "organizations:ListOrganizationalUnitsForParent", "organizations:ListParents", "organizations:ListPoliciesForTarget", "organizations:ListRoots", "organizations:UpdatePolicy", "ssm:GetParameters" ], "Resource": "*" } ] }

Policy di trust

La seguente policy di fiducia personalizzata consente a un ruolo IAM specifico nell'account di distribuzione di assumere il ruolo IAM nell'account di gestione. Sostituisci quanto segue:

<DEPLOYMENT-ACCOUNT-ID>è l'ID dell'account di distribuzione<DEPLOYMENT-ROLE-NAME>è il nome del ruolo nell'account di distribuzione a cui è consentito assumere il ruolo nell'account di gestione

{ “Version”: “2012-10-17”, “Statement”: [ { “Effect”: “Allow”, “Principal”: { “AWS”: “arn:aws:iam::<DEPLOYMENT-ACCOUNT-ID>:role/<DEPLOYMENT-ROLE-NAME>” }, “Action”: “sts:AssumeRole”, “Condition”: {} } ] }