Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Informatica forense

| Influenza il futuro della AWS Security Reference Architecture (AWS SRA) rispondendo a un breve sondaggio |

Nel contesto del AWSSRA, utilizziamo la seguente definizione di medicina legale fornita dal National Institute of Standards and Technology (NIST): «l'applicazione della scienza all'identificazione, alla raccolta, all'esame e all'analisi dei dati, preservando l'integrità delle informazioni e mantenendo una rigida catena di custodia dei dati» (fonte: Pubblicazione NIST speciale 800-86 — Guida all'integrazione delle tecniche forensi nella risposta agli incidenti

L'analisi forense nel contesto della risposta agli incidenti di sicurezza

Le linee guida sulla risposta agli incidenti (IR) contenute in questa sezione vengono fornite solo nel contesto dell'analisi forense e del modo in cui diversi servizi e soluzioni possono migliorare il processo IR.

La AWSSecurity Incident Response Guide elenca le migliori pratiche per rispondere agli incidenti di sicurezza nel AWS cloud, sulla base delle esperienze del AWSCustomer Incident Response Team (AWSCIRT)

Il National Institute of Standards and Technology Cybersecurity Framework (NISTCSF)

Questo ciclo ripetuto di analisi, contenimento, eradicazione e ritorno all'analisi consente di raccogliere più informazioni ogni volta che vengono rilevati nuovi indicatori di compromissione (). IoCs Questi IoCs sono utili da diversi punti di vista. In primo luogo, forniscono una cronologia dei passi compiuti dalla minaccia per compromettere l'ambiente. In secondo luogo, eseguendo un'adeguata revisione post-incidente, è possibile migliorare le difese e i sistemi di rilevamento in modo da prevenire l'incidente in futuro o rilevare più rapidamente le azioni della minaccia e quindi ridurre l'impatto dell'incidente.

Sebbene questo processo IR non sia l'obiettivo principale dell'analisi forense, molti degli strumenti, delle tecniche e delle best practice sono condivisi con l'IR (in particolare la fase di analisi). Ad esempio, dopo l'individuazione di un incidente, il processo di raccolta forense espleta l'istruzione probatoria. Successivamente, l'esame e l'analisi delle prove possono aiutare a estrarre. IoCs Alla fine, il reporting forense può aiutare nelle attività post-IR.

Consigliamo di automatizzare il processo forense il più possibile per accelerare la risposta e ridurre il carico su coloro che sono interessati dal processo IR. Inoltre, è possibile aggiungere altre analisi automatizzate dopo che il processo di raccolta forense è terminato e le prove sono state archiviate in modo sicuro per evitare la contaminazione. Per ulteriori informazioni, consulta lo schema Automate incident response and forensics sul sito web AWS Prescriptive Guidance.

Considerazioni di natura progettuale

Per migliorare la tua prontezza nella risposta agli incidenti (IR):

-

Abilita e archivia in modo sicuro i log che potrebbero essere necessari durante un'indagine o una risposta a un incidente.

-

Precompila le query per scenari noti e fornisci metodi automatizzati per la ricerca nei log. Valuta la possibilità di utilizzare Amazon Detective.

-

Prepara i tuoi strumenti IR eseguendo simulazioni.

-

Verifica regolarmente i processi di backup e ripristino per assicurarti che abbiano esito positivo.

-

Usa playbook basati su scenari, a partire da potenziali eventi comuni correlati ai risultati di AmazonAWS. GuardDuty Per informazioni su come creare i tuoi playbook, consulta la sezione Risorse per i playbook della Security Incident Response Guide. AWS

Account per l'analisi forense

Dichiarazione di non responsabilità

La seguente descrizione di un account AWS Forensics deve essere utilizzata dalle organizzazioni solo come punto di partenza per sviluppare le proprie capacità forensi, insieme alla guida dei propri consulenti legali.

Decliniamo ogni responsabilità in merito all'idoneità di queste linee guida per la rilevazione o l'indagine di reati, nonché alla possibilità di utilizzare i dati o le prove forensi acquisite attraverso l'applicazione di queste linee guida in un contesto legale. È necessario valutare in modo indipendente l'idoneità delle best practice qui descritte per il proprio caso d'uso.

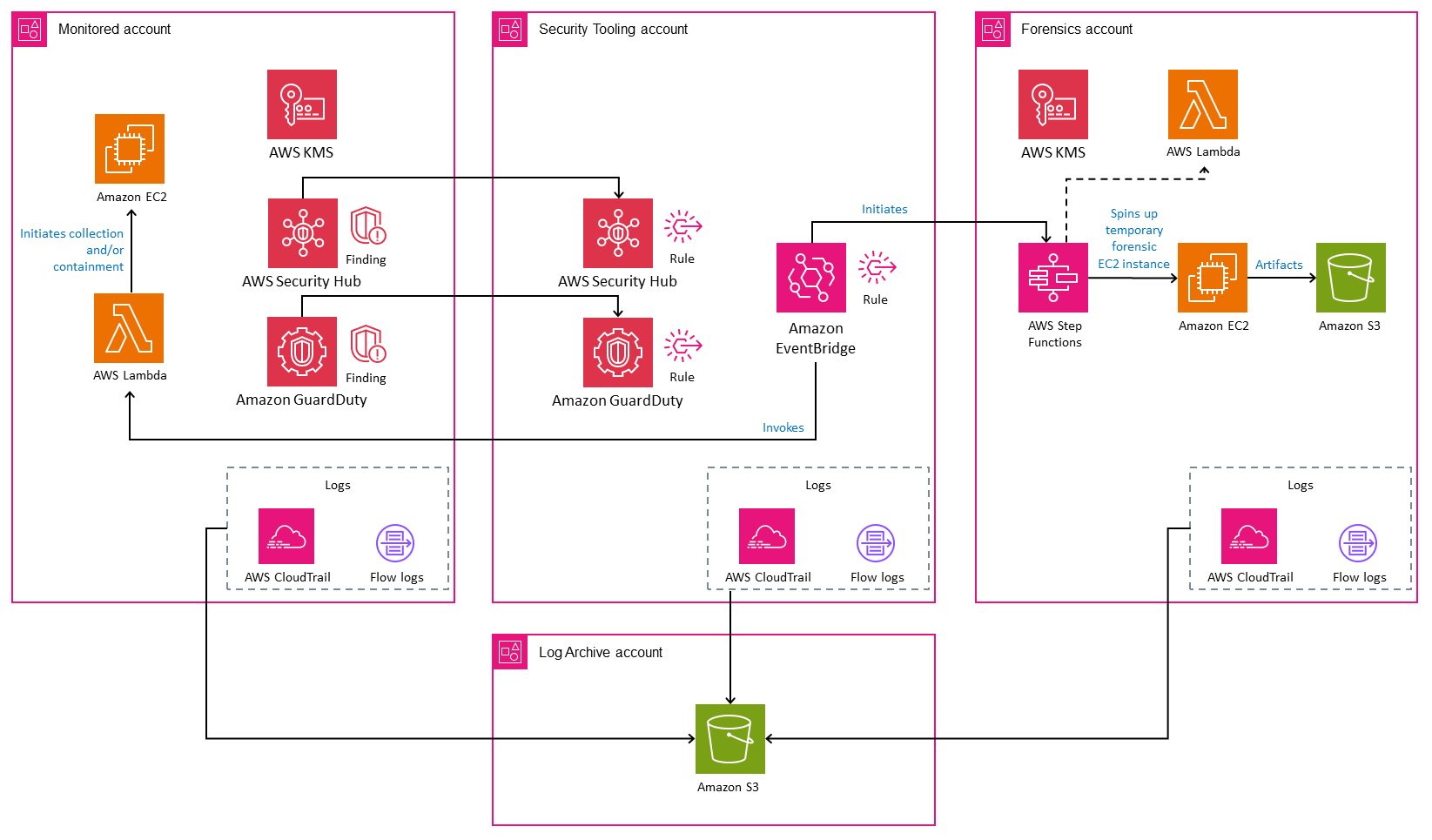

Il diagramma seguente illustra i servizi di AWS sicurezza che possono essere configurati in un account Forensics dedicato. A titolo di contesto, il diagramma mostra l'account Security Tooling per rappresentare AWS i servizi utilizzati per fornire il rilevamento o le notifiche nell'account Forensics.

L'account per l'analisi forense è un tipo separato e dedicato di account strumenti di sicurezza che si trova all'interno dell'unità organizzativa di sicurezza. Lo scopo dell'account per l'analisi forense è fornire una camera bianca standard, preconfigurata e ripetibile per consentire al team forense di un'organizzazione di implementare tutte le fasi del processo forense: raccolta, esame, analisi e relazione. Inoltre, in questo account sono inclusi anche il processo di quarantena e isolamento per le risorse pertinenti.

Il contenimento dell'intero processo di analisi forense in un account separato consente di applicare controlli di accesso aggiuntivi ai dati forensi raccolti e archiviati. Consigliamo di separare gli account per l'analisi forense e gli strumenti di sicurezza per i seguenti motivi:

-

Le risorse forensi e per la sicurezza potrebbero appartenere a team diversi o disporre di autorizzazioni diverse.

-

L'account Security Tooling potrebbe disporre di un'automazione incentrata sulla risposta agli eventi di sicurezza sul piano di AWS controllo, come l'abilitazione di Amazon S3 Block Public Access per i bucket S3, mentre l'account Forensics AWS include anche elementi del piano dati di cui il cliente potrebbe essere responsabile, come il sistema operativo (OS) o i dati specifici dell'applicazione all'interno di un'istanza. EC2

-

Potrebbe essere necessario implementare ulteriori restrizioni di accesso o vincoli legali a seconda dei requisiti organizzativi o normativi.

-

Il processo di analisi forense potrebbe richiedere l'analisi di codice dannoso come il malware in un ambiente sicuro in linea con i AWS termini di servizio.

L'account per l'analisi forense dovrebbe includere l'automazione per accelerare l'istruzione probatoria su larga scala, riducendo al minimo l'interazione umana nel processo di raccolta forense. In questo account verrebbe inclusa anche l'automazione per rispondere e mettere in quarantena le risorse per semplificare i meccanismi di tracciamento e segnalazione.

Le funzionalità forensi descritte in questa sezione devono essere implementate in tutte le AWS regioni disponibili, anche se l'organizzazione non le utilizza attivamente. Se non si prevede di utilizzare AWS regioni specifiche, è necessario applicare una policy di controllo del servizio (SCP) per limitare le risorse di approvvigionamento. AWS Inoltre, il mantenimento delle indagini e dell'archiviazione degli artefatti forensi all'interno della stessa Regione aiuta a evitare problemi in relazione al mutevole panorama normativo in materia di proprietà e residenza dei dati.

Questa guida utilizza l'account Log Archive come descritto in precedenza per registrare le azioni intraprese nell'ambiente AWSAPIs, incluse quelle eseguite nell'account Forensics. APIs La presenza di tali log può aiutare a evitare accuse di cattiva gestione o manomissione degli artefatti. A seconda del livello di dettaglio abilitato (vedere Eventi di gestione della registrazione e Registrazione degli eventi dei dati nella AWS CloudTrail documentazione), i log possono includere informazioni sull'account utilizzato per raccogliere gli artefatti, l'ora in cui gli artefatti sono stati raccolti e le fasi adottate per raccogliere i dati. Archiviando gli artefatti in Amazon S3, è possibile anche utilizzare controlli di accesso avanzati e registrare informazioni su chi aveva accesso agli oggetti. Un log dettagliato delle azioni compiute consente ad altri di ripetere il processo in un secondo momento, se necessario (supponendo che le risorse in questione siano ancora disponibili).

Considerazioni di natura progettuale

-

Quando si verificano molti incidenti simultanei, l'automazione è utile in quanto aiuta ad accelerare e dimensionare la raccolta di prove essenziali. Tuttavia, è bene valutare questi vantaggi con attenzione. Ad esempio, in caso di falso positivo, una risposta forense completamente automatizzata potrebbe avere un impatto negativo su un processo aziendale supportato da un AWS carico di lavoro nell'ambito. Per ulteriori informazioni, consulta le considerazioni di progettazione per AWS GuardDuty AWS Security Hub e AWS Step Functions nelle sezioni seguenti.

-

Consigliamo di separare gli account per l'analisi forense e gli strumenti di sicurezza, anche se le risorse forensi e per la sicurezza dell'organizzazione fanno parte dello stesso team e tutte le funzioni possono essere eseguite da qualsiasi membro del team. La suddivisione delle funzioni in account separati supporta ulteriormente i privilegi minimi, aiuta a evitare la contaminazione causata da un'analisi continua degli eventi di sicurezza e aiuta a rafforzare l'integrità degli artefatti raccolti.

-

È possibile creare un'unità organizzativa per l'analisi forense separata per ospitare il rispettivo account se si desidera enfatizzare ulteriormente la separazione dei compiti, i privilegi minimi e i guardrail restrittivi.

-

Se l'organizzazione utilizza risorse di infrastruttura immutabili, le informazioni di valore forense potrebbero andare perse se una risorsa viene eliminata automaticamente (ad esempio, durante un evento di ridimensionamento) e prima che venga rilevato un incidente di sicurezza. Per evitare questo, valuta la possibilità di eseguire un processo di raccolta forense per ciascuna delle suddette risorse. È possibile prendere in considerazione vari fattori quali tipi di ambiente, criticità aziendale del carico di lavoro, tipologia di dati elaborati e così via, al fine di ridurre il volume dei dati raccolti.

-

Prendi in considerazione l'idea WorkSpaces di utilizzare Amazon per creare postazioni di lavoro pulite. Durante un'indagine, questo può aiutare a mantenere distinte le azioni delle parti interessate.

Amazon GuardDuty

Amazon GuardDuty

Puoi utilizzare GuardDuty i risultati per avviare il flusso di lavoro forense che acquisisce immagini di disco e memoria di istanze potenzialmente compromesse. EC2 Ciò riduce l'interazione umana e può aumentare notevolmente la velocità di raccolta dei dati forensi. Puoi integrarti GuardDuty con Amazon EventBridge per automatizzare le risposte a nuove GuardDuty scoperte.

L'elenco dei tipi di GuardDuty risultati è in crescita. Dovresti considerare quali tipi di risultati (ad esempio, Amazon, Amazon EC2EKS, protezione da malware e così via) devono avviare il flusso di lavoro forense.

È possibile automatizzare completamente l'integrazione del processo di contenimento e raccolta dei dati forensi con i GuardDuty risultati per analizzare gli artefatti del disco e della memoria e le istanze di quarantena. EC2 Ad esempio, se tutte le regole di ingresso e uscita vengono rimosse da un gruppo di sicurezza, è possibile applicare una rete ACL per interrompere la connessione esistente e allegare una politica per rifiutare tutte le richieste. IAM

Considerazioni di natura progettuale

-

A seconda del AWS servizio, la responsabilità condivisa del cliente può variare. Ad esempio, l'acquisizione di dati volatili sulle EC2 istanze è possibile solo sull'istanza stessa e potrebbe includere dati preziosi che possono essere utilizzati come prove forensi. Al contrario, la risposta e l'analisi di un risultato relativo ad Amazon S3 riguardano principalmente dati o log di accesso di CloudTrail Amazon S3. L'automazione delle risposte deve essere organizzata negli account per l'analisi forense e gli strumenti di sicurezza in base alla responsabilità condivisa del cliente, al flusso generale del processo e agli artefatti acquisiti che devono essere protetti.

-

Prima di mettere in quarantena un'EC2istanza, valuta il suo impatto aziendale complessivo e la sua criticità. Valuta la possibilità di stabilire un processo in cui vengano consultate le parti interessate appropriate prima di utilizzare l'automazione per contenere l'istanza. EC2

AWS Security Hub

AWSSecurity Hub

Oltre a monitorare il livello di sicurezza, Security Hub supporta l'integrazione con Amazon EventBridge per automatizzare la correzione di problemi specifici. Ad esempio, puoi definire azioni personalizzate che possono essere programmate per eseguire una funzione AWS Lambda o un flusso di lavoro Step AWS Functions per implementare un processo forense.

Le azioni personalizzate di Centrale di sicurezza forniscono un meccanismo standardizzato per consentire agli analisti o alle risorse di sicurezza autorizzati di implementare il contenimento e l'automazione forense. Ciò riduce le interazioni umane nel contenimento e nell'acquisizione delle prove forensi. È possibile aggiungere un checkpoint manuale nel processo automatizzato per confermare che sia effettivamente necessaria una raccolta forense.

Considerazione di natura progettuale

-

Security Hub può essere integrato con molti servizi, incluse le soluzioni dei AWS partner. Se la tua organizzazione utilizza controlli di sicurezza investigativi che non sono completamente perfezionati e che a volte generano avvisi falsi positivi, l'automazione completa del processo di raccolta forense comporterebbe l'esecuzione talvolta inutile di tale processo.

Amazon EventBridge

Amazon EventBridge

Ad esempio, è possibile utilizzarlo EventBridge come meccanismo per avviare un flusso di lavoro forense in Step Functions per acquisire immagini del disco e della memoria in base ai rilevamenti effettuati da strumenti di monitoraggio della sicurezza come. GuardDuty Oppure potresti usarlo in un modo più manuale: EventBridge potrebbe rilevare gli eventi di modifica dei tag in CloudTrail, il che potrebbe avviare il flusso di lavoro forense in Step Functions.

AWS Step Functions

AWSStep Functions

Step Functions è ideale per l'uso con un processo forense perché supporta una serie ripetibile e automatizzata di passaggi predefiniti che possono essere verificati tramite log. AWS Questo aiuta a escludere qualsiasi coinvolgimento umano ed evitare errori nel processo forense.

Considerazioni di natura progettuale

-

È possibile avviare un flusso di lavoro Step Functions manualmente o automaticamente per acquisire e analizzare i dati di sicurezza quando GuardDuty o Security Hub indica un compromesso. L'automazione caratterizzata da un'interazione umana limitata o assente consente al team di ridimensionare rapidamente nel caso di un evento di sicurezza rilevante che interessa molte risorse.

-

Per limitare i flussi di lavoro completamente automatizzati, è possibile includere passaggi nel flusso di automazione per alcuni interventi manuali. Ad esempio, potresti richiedere a un analista della sicurezza o a un membro del team autorizzato di esaminare i risultati di sicurezza generati e determinare se avviare una raccolta di prove forensi o mettere in quarantena e contenere le risorse interessate, o fare entrambe le cose.

-

Se desideri avviare un'indagine forense senza un risultato attivo creato da strumenti di sicurezza (come Security GuardDuty Hub), devi implementare integrazioni aggiuntive per richiamare un flusso di lavoro Step Functions forense. Ciò può essere fatto creando una EventBridge regola che cerchi un CloudTrail evento specifico (ad esempio un evento di modifica del tag) o consentendo a un analista della sicurezza o a un membro del team di avviare un flusso di lavoro Step Functions forense direttamente dalla console. È possibile anche utilizzare Step Functions per creare ticket operativi integrandolo con il sistema di gestione di ticket della propria organizzazione.

AWSLambda

Con AWSLambda

Nel contesto di un'indagine forense, l'utilizzo delle funzioni Lambda consente di ottenere risultati costanti attraverso passaggi predefiniti, ripetibili e automatizzati che vengono definiti nel codice Lambda. Quando una funzione Lambda viene eseguita, questa crea un log che consente di verificare che sia stato implementato il processo corretto.

Considerazioni di natura progettuale

-

Le funzioni Lambda hanno un timeout di 15 minuti, mentre un processo forense completo per raccogliere prove pertinenti potrebbe richiedere più tempo. Per questo motivo, consigliamo di orchestrare il processo forense utilizzando le funzioni Lambda integrate in un flusso di lavoro Step Functions. Il flusso di lavoro consente di creare funzioni Lambda nell'ordine corretto e ogni funzione Lambda implementa una singola fase di raccolta.

-

Organizzando le funzioni Lambda forensi in un flusso di lavoro Step Functions, è possibile eseguire porzioni della procedura di raccolta forense in parallelo per velocizzare la raccolta. Ad esempio, quando sono inclusi più volumi è possibile raccogliere informazioni sulla creazione di immagini del disco più rapidamente.

AWS KMS

AWSKey Management Service

Come parte del processo forense, la raccolta dei dati e l'indagine devono essere eseguite in un ambiente isolato per ridurre al minimo l'impatto sull'azienda. Durante questo processo la sicurezza e l'integrità dei dati non possono essere compromesse e sarà necessario mettere in atto un processo per consentire la condivisione di risorse crittografate, come snapshot e volumi del disco, tra l'account potenzialmente compromesso e l'account per l'analisi forense. A tal fine, l'organizzazione dovrà assicurarsi che la politica AWS KMS delle risorse associata supporti la lettura dei dati crittografati e la protezione dei dati ricodificandoli con una AWS KMS chiave nell'account Forensics.

Considerazione di natura progettuale

-

Le politiche KMS chiave di un'organizzazione dovrebbero consentire ai IAM responsabili delle indagini forensi di utilizzare la chiave per decrittografare i dati nell'account di origine e ricrittografarli nell'account Forensics. Utilizza l'infrastruttura come codice (IaC) per gestire centralmente tutte le chiavi di accesso dell'organizzazione e garantire che solo i responsabili autorizzati abbiano l'accesso AWS KMS appropriato e con il minimo privilegio. IAM Queste autorizzazioni devono esistere su tutte le KMS chiavi che possono essere utilizzate per crittografare le risorse AWS che potrebbero essere raccolte durante un'indagine forense. Se aggiorni la politica delle KMS chiavi dopo un evento di sicurezza, il successivo aggiornamento della politica delle risorse per una KMS chiave in uso potrebbe influire sulla tua attività. Inoltre, i problemi di autorizzazione possono aumentare il tempo medio complessivo di risposta (MTTR) per un evento di sicurezza.