Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Capacità 1. Fornire a sviluppatori e data scientist un accesso sicuro all'IA generativa FMs (inferenza dei modelli)

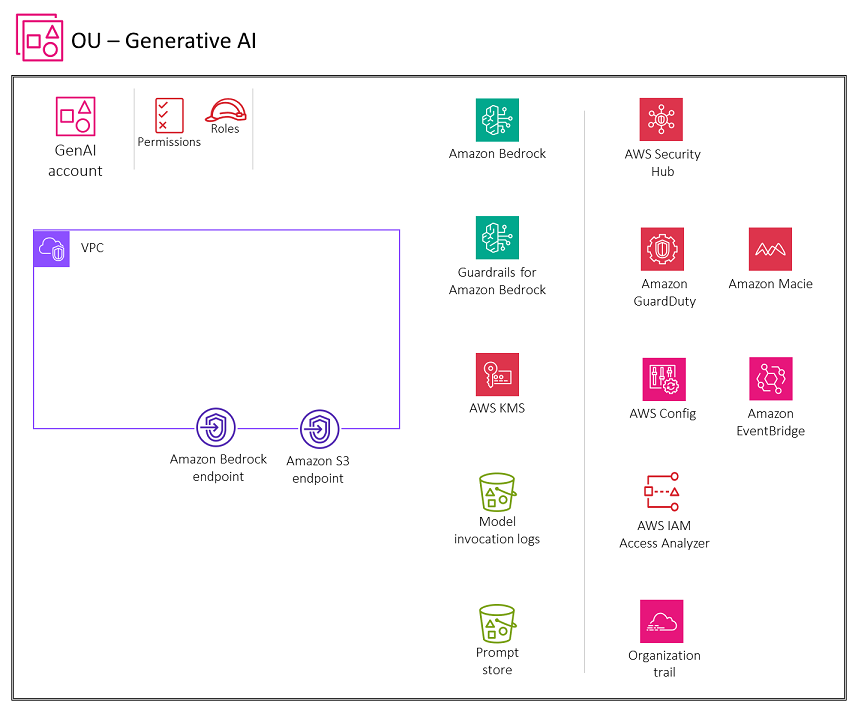

Il seguente diagramma di architettura illustra i AWS servizi consigliati per l'account Generative AI per questa funzionalità. Lo scopo di questa funzionalità è fornire agli utenti l'accesso ai modelli di base (FMs) per la chat e la generazione di immagini.

L'account Generative AI è dedicato a garantire la funzionalità di intelligenza artificiale generativa tramite l'uso di Amazon Bedrock. Costruiremo questo account (e il diagramma dell'architettura) con le funzionalità necessarie in questa guida. L'account include servizi per l'archiviazione delle conversazioni per gli utenti e la gestione di un prompt store. L'account include anche servizi di sicurezza per implementare barriere di sicurezza e una governance centralizzata della sicurezza. Gli utenti possono ottenere l'accesso federato utilizzando un provider di identità (IdP) per accedere in modo sicuro a un cloud privato virtuale VPC () nell'account Generative AI. AWS PrivateLink supporta la connettività privata dai tuoi servizi endpoint VPC ad Amazon Bedrock. È necessario creare un endpoint gateway Amazon S3 per i log di invocazione del modello e il bucket di prompt store in Amazon S3 a cui l'ambiente è configurato per accedere. VPC È inoltre necessario creare un endpoint gateway Amazon CloudWatch Logs per i CloudWatch log a cui l'VPCambiente è configurato per accedere.

Rationale

Concedere agli utenti l'accesso all'intelligenza artificiale generativa FMs consente loro di utilizzare modelli avanzati per attività come l'elaborazione del linguaggio naturale, la generazione di immagini e il miglioramento dell'efficienza e del processo decisionale. Questo accesso favorisce l'innovazione all'interno di un'organizzazione perché i dipendenti possono sperimentare nuove applicazioni e sviluppare soluzioni all'avanguardia, che in ultima analisi migliorano la produttività e offrono vantaggi competitivi. Questo caso d'uso corrisponde allo Scope 3 della Generative AI

Quando concedi agli utenti l'accesso all'intelligenza artificiale generativa FMs in Amazon Bedrock, devi tenere conto di queste considerazioni chiave sulla sicurezza:

-

Accesso sicuro all'invocazione del modello, alla cronologia delle conversazioni e al prompt store

-

Crittografia delle conversazioni e prompt store

-

Monitoraggio dei potenziali rischi per la sicurezza, come l'iniezione tempestiva o la divulgazione di informazioni sensibili

La sezione successiva illustra queste considerazioni sulla sicurezza e la funzionalità di intelligenza artificiale generativa.

Considerazioni relative alla sicurezza

I carichi di lavoro di intelligenza artificiale generativa sono esposti a rischi unici. Ad esempio, gli autori delle minacce potrebbero creare query dannose che impongono un output continuo, con conseguente consumo eccessivo di risorse, o creare prompt che generano risposte del modello inappropriate. Inoltre, gli utenti finali potrebbero inavvertitamente utilizzare in modo improprio questi sistemi inserendo informazioni sensibili nei prompt. Amazon Bedrock offre solidi controlli di sicurezza per la protezione dei dati, il controllo degli accessi, la sicurezza della rete, la registrazione e il monitoraggio e la convalida di input/output che possono aiutare a mitigare questi rischi. Questi dettagli vengono illustrarti nelle sezioni seguenti. Per ulteriori informazioni sui rischi associati ai carichi di lavoro di intelligenza artificiale generativa, consulta la OWASPTop 10 for Large Language Model Application Application Application Application Application

Correzioni

Identity and Access Management

Non utilizzate IAM utenti perché dispongono di credenziali a lungo termine come nomi utente e password. Utilizzate invece credenziali temporanee per l'accesso. AWS Puoi utilizzare un provider di identità (IdP) per i tuoi utenti umani per fornire accesso federato agli AWS account assumendo IAM ruoli, che forniscono credenziali temporanee.

Per la gestione centralizzata degli accessi, usa Identity Center. AWS IAM Per ulteriori informazioni su IAM Identity Center e sui vari modelli architettonici, consulta la sezione IAMapprofondita di questa guida.

Per accedere ad Amazon Bedrock, devi disporre di un set minimo di autorizzazioni. L'accesso ad Amazon Bedrock FMs non è concesso per impostazione predefinita. Per accedere a un FM, un'IAMidentità con autorizzazioni sufficienti deve richiedere l'accesso tramite la console Amazon Bedrock. Per informazioni su come aggiungere, rimuovere e controllare le autorizzazioni di accesso al modello, consulta Model access nella documentazione di Amazon Bedrock.

Per fornire un accesso sicuro ad Amazon Bedrock, personalizza gli esempi di policy di Amazon Bedrock in base alle tue esigenze per assicurarti che siano consentite solo le autorizzazioni richieste.

Sicurezza della rete

AWS PrivateLinkti consente di connetterti ad alcuni AWS servizi, servizi ospitati da altri AWS account (denominati servizi endpoint) e servizi partner di AWS Marketplace supportati, utilizzando indirizzi IP privati nel tuoVPC. Gli endpoint dell'interfaccia vengono creati direttamente all'interno dell'utente VPC utilizzando interfacce di rete elastiche e indirizzi IP nelle sottoreti dell'utenteVPC. Questo approccio utilizza i gruppi VPC di sicurezza di Amazon per gestire l'accesso agli endpoint. Utilizzalo AWS PrivateLink per stabilire una connettività privata dai tuoi servizi endpoint VPC ad Amazon Bedrock senza esporre il tuo traffico a Internet. PrivateLink ti offre connettività privata all'APIendpoint nell'account del servizio Amazon Bedrock, in modo che le istanze nel tuo account VPC non abbiano bisogno di indirizzi IP pubblici per accedere ad Amazon Bedrock.

Registrazione e monitoraggio

Abilita la registrazione delle chiamate dei modelli. Utilizza la registrazione delle chiamate dei modelli per raccogliere i log delle chiamate, i dati di input del modello e i dati di output del modello per tutte le chiamate del modello Amazon Bedrock nel tuo account. AWS Per impostazione predefinita, la registrazione è disabilitata. È possibile abilitare la registrazione delle chiamate per raccogliere tutti i dati di richiesta, i dati di risposta, il ruolo di IAM chiamata e i metadati associati a tutte le chiamate eseguite nel proprio account.

Importante

Mantieni la piena proprietà e il controllo sui dati di registrazione delle chiamate e puoi utilizzare IAM politiche e crittografia per garantire che solo il personale autorizzato possa accedervi. AWSNé i fornitori di modelli hanno visibilità o accesso ai vostri dati.

Configura la registrazione per fornire le risorse di destinazione in cui verranno pubblicati i dati di registro. Amazon Bedrock fornisce supporto nativo per destinazioni come Amazon CloudWatch Logs e Amazon Simple Storage Service (Amazon S3). Ti consigliamo di configurare entrambe le fonti per archiviare i log di invocazione dei modelli.

Implementa meccanismi automatici di rilevamento degli abusi per prevenire potenziali abusi, tra cui l'iniezione tempestiva o la divulgazione di informazioni sensibili. Configura gli avvisi per avvisare gli amministratori quando viene rilevato un potenziale uso improprio. Ciò può essere ottenuto tramite CloudWatchmetriche e allarmi personalizzati basati su metriche. CloudWatch

Monitora API le attività di Amazon Bedrock utilizzando AWS CloudTrail. Valuta la possibilità di salvare e gestire i prompt di uso comune in un prompt store per gli utenti finali. Ti consigliamo di utilizzare Amazon S3 per il prompt store.

Considerazione di natura progettuale

È necessario valutare questo approccio rispetto ai requisiti di conformità e privacy. I log di invocazione dei modelli possono raccogliere dati sensibili come parte dell'input e dell'output del modello, il che potrebbe non essere appropriato per il caso d'uso e, in alcuni casi, potrebbe non soddisfare gli obiettivi di conformità al rischio che vi siete prefissati.

Convalida di input e output

Se desideri implementare Guardrails for Amazon Bedrock per i tuoi utenti che interagiscono con i modelli Amazon Bedrock, dovrai implementare il guardrail in produzione e richiamare la versione del guardrail nella tua applicazione. Ciò richiederebbe la creazione e la protezione di un carico di lavoro che si interfaccia con Amazon Bedrock. API

Servizi consigliati AWS

Nota

I AWS servizi descritti in questa sezione e per altre funzionalità sono specifici per i casi d'uso descritti in queste sezioni. Inoltre, è necessario disporre di una serie di servizi di sicurezza comuni come AWS Security Hub, Amazon, AWS Config GuardDuty, IAM Access Analyzer e AWS CloudTrail Organization Trail in tutti gli AWS account per consentire protezioni coerenti e fornire monitoraggio, gestione e governance centralizzati in tutta l'organizzazione. Consulta la sezione Implementazione di servizi di sicurezza comuni all'interno di tutti gli AWS account all'inizio di questa guida per comprendere le funzionalità e le best practice architetturali per questi servizi.

Amazon S3

Amazon S3 è un servizio di storage di oggetti che offre scalabilità, disponibilità dei dati, sicurezza e prestazioni. Per le best practice di sicurezza consigliate, consulta la documentazione di Amazon S3, i talk tecnici online e approfondimenti nei post del blog.

Ospita i log di invocazione del modello e i prompt di uso comune come prompt store in un

Usa il controllo delle versioni per i backup e applica l'immutabilità a livello di oggetto con Amazon

Amazon CloudWatch

Amazon CloudWatch monitora le applicazioni, risponde ai cambiamenti delle prestazioni, ottimizza l'uso delle risorse e fornisce informazioni sullo stato operativo. Raccogliendo dati tra AWS le risorse, ti CloudWatch offre visibilità sulle prestazioni a livello di sistema e ti consente di impostare allarmi, reagire automaticamente ai cambiamenti e ottenere una visione unificata dello stato operativo.

Utilizzalo CloudWatch per monitorare e generare allarmi sugli eventi di sistema che descrivono le modifiche in Amazon Bedrock e Amazon S3. Configura gli avvisi per avvisare gli amministratori quando i prompt potrebbero indicare un'iniezione tempestiva o la divulgazione di informazioni sensibili. Ciò può essere ottenuto tramite CloudWatch metriche e allarmi personalizzati basati su schemi di registro. Crittografa i dati di registro in CloudWatch Logs con una chiave gestita dal cliente che crei, possiedi e gestisci. Per rafforzare ulteriormente la sicurezza della rete, puoi creare un endpoint gateway per CloudWatch i registri a cui l'VPCambiente è configurato per accedere. Puoi centralizzare il monitoraggio utilizzando Amazon CloudWatch Observability Access Manager nell'account Security OU Security Tooling. Gestisci le autorizzazioni di accesso alle tue risorse CloudWatch Logs utilizzando il principio del privilegio minimo.

AWS CloudTrail

AWS CloudTrailsupporta la governance, la conformità e il controllo delle attività del tuo account. AWS Con CloudTrail, puoi registrare, monitorare continuamente e conservare le attività dell'account relative alle azioni sull'AWSinfrastruttura.

CloudTrail Utilizzalo per registrare e monitorare tutte le azioni di creazione, lettura, aggiornamento ed eliminazione (CRUD) su Amazon Bedrock e Amazon S3. Per ulteriori informazioni, consulta Registrazione delle API chiamate Amazon Bedrock utilizzando AWS CloudTrai l nella documentazione di Amazon Bedrock e Registrazione delle API chiamate Amazon S3 utilizzando nella documentazione di AWS CloudTrail Amazon S3.

CloudTrail i log di Amazon Bedrock non includono informazioni relative alla richiesta e al completamento. Ti consigliamo di utilizzare un percorso organizzativo che registri tutti gli eventi per tutti gli account dell'organizzazione. Inoltra tutti CloudTrail i log dall'account Generative AI all'account Security OU Log Archive. Con i log centralizzati, puoi monitorare, controllare e generare avvisi sull'accesso agli oggetti di Amazon S3, sulle attività non autorizzate delle identità, sulle modifiche alle IAM policy e su altre attività critiche eseguite su risorse sensibili. Per ulteriori informazioni, consulta le best practice di sicurezza in. AWS CloudTrail

Amazon Macie

Amazon Macie è un servizio di sicurezza e privacy dei dati completamente gestito che utilizza l'apprendimento automatico e il pattern matching per scoprire e proteggere i tuoi dati sensibili in. AWS È necessario identificare il tipo e la classificazione dei dati che il carico di lavoro sta elaborando per garantire l'applicazione dei controlli appropriati. Macie può aiutarti a identificare i dati sensibili nel prompt store e nei log di invocazione dei modelli archiviati nei bucket S3. Puoi usare Macie per automatizzare il rilevamento, la registrazione e il reporting di dati sensibili in Amazon S3. Puoi farlo in due modi: configurando Macie per eseguire il rilevamento automatico dei dati sensibili e creando ed eseguendo processi di rilevamento di dati sensibili. Per ulteriori informazioni, consulta Discovering sensitive data with Amazon Macie nella documentazione di Macie.