Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

UO dell'infrastruttura - Account di rete

| Influenza il futuro della AWS Security Reference Architecture (AWS SRA) rispondendo a un breve sondaggio |

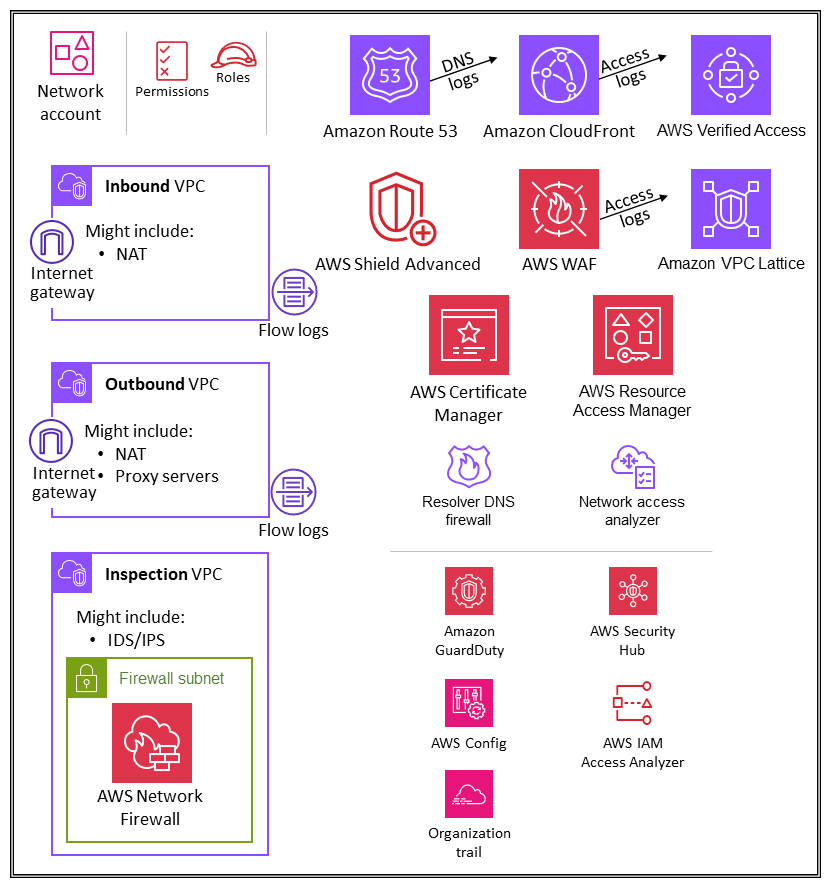

Il diagramma seguente illustra i servizi AWS di sicurezza configurati nell'account di rete.

L'account di rete gestisce il gateway tra l'applicazione e Internet in generale. È importante proteggere quell'interfaccia bidirezionale. L'account di rete isola i servizi di rete, la configurazione e il funzionamento dai carichi di lavoro, dalla sicurezza e da altre infrastrutture delle singole applicazioni. Questa disposizione non solo limita la connettività, le autorizzazioni e il flusso di dati, ma supporta anche la separazione dei compiti e il privilegio minimo per i team che devono operare in questi account. Suddividendo il flusso di rete in cloud privati virtuali in entrata e in uscita separati (VPCs), è possibile proteggere l'infrastruttura e il traffico sensibili da accessi indesiderati. La rete in entrata è generalmente considerata a maggior rischio e merita routing, monitoraggio e mitigazione appropriati dei potenziali problemi. Questi account dell'infrastruttura erediteranno i guardrail di autorizzazione dall'account di gestione dell'organizzazione e dall'unità organizzativa dell'infrastruttura. I team di rete (e sicurezza) gestiscono la maggior parte dell'infrastruttura di questo account.

Architettura di rete

Sebbene la progettazione e le specifiche della rete non rientrino nell'ambito di questo documento, consigliamo queste tre opzioni per la connettività di rete tra i vari account: VPC peering e AWS Transit AWS PrivateLink Gateway. Le considerazioni importanti da fare nella scelta tra queste opzioni sono le norme operative, i budget e le esigenze specifiche di larghezza di banda.

-

VPCpeering ‒ Il modo più semplice per connetterne due VPCs è utilizzare il peering. VPC Una connessione consente la connettività bidirezionale completa tra. VPCs VPCsche si trovano in account e AWS regioni separati possono anche essere collegati tra loro. Su larga scala, quando ne hai da decine a centinaiaVPCs, l'interconnessione con il peering produce una rete di centinaia o migliaia di connessioni peering, il che può essere difficile da gestire e scalare. VPCil peering viene utilizzato al meglio quando le risorse di una connessione VPC devono comunicare con le risorse di un'altraVPC, l'ambiente di entrambi VPCs è controllato e protetto e il numero di connessioni da connettere è inferiore VPCs a 10 (per consentire la gestione individuale di ciascuna connessione).

-

AWS PrivateLink

‒ PrivateLink fornisce connettività privata tra VPCs servizi e applicazioni. È possibile creare la propria applicazione all'interno dell'utente VPC e configurarla come un servizio PrivateLink basato su tecnologia (denominato servizio endpoint). Gli altri AWS principali possono creare una connessione dal proprio VPC servizio endpoint utilizzando un endpoint di interfaccia o un VPC endpoint Gateway Load Balancer, a seconda del tipo di servizio. Quando si utilizza PrivateLink, il traffico del servizio non attraversa una rete instradabile pubblicamente. Utilizzalo PrivateLink quando disponi di una configurazione client-server in cui desideri fornire a uno o più consumatori l'accesso VPCs unidirezionale a un servizio specifico o a un insieme di istanze del fornitore di servizi. VPC Questa è anche una buona opzione quando client e server delle due parti VPCs hanno indirizzi IP sovrapposti, perché PrivateLink utilizza interfacce di rete elastiche all'interno del client in VPC modo che non vi siano conflitti IP con il fornitore di servizi. -

AWSTransit Gateway

‒ Transit Gateway offre un hub-and-spoke design per la connessione di reti VPCs e reti locali come servizio completamente gestito senza richiedere il provisioning di appliance virtuali. AWSgestisce disponibilità e scalabilità elevate. Un gateway di transito è una risorsa regionale e può connettere migliaia di persone VPCs all'interno della stessa AWS regione. È possibile collegare la connettività ibrida (VPNe le connessioni AWS Direct Connect) a un singolo gateway di transito, consolidando e controllando così l'intera configurazione di routing AWS dell'organizzazione in un unico posto. Un gateway di transito risolve la complessità legata alla creazione e alla gestione di più connessioni VPC peering su larga scala. È l'impostazione predefinita per la maggior parte delle architetture di rete, ma esigenze specifiche in termini di costi, larghezza di banda e latenza potrebbero rendere il VPC peering più adatto alle vostre esigenze.

In entrata (ingresso) VPC

L'inbound ha lo VPC scopo di accettare, ispezionare e instradare le connessioni di rete avviate all'esterno dell'applicazione. A seconda delle specifiche dell'applicazione, puoi aspettarti di vedere una traduzione degli indirizzi di rete () NAT in questa. VPC I log di flusso che ne VPC derivano vengono acquisiti e archiviati nell'account Log Archive.

In uscita (uscita) VPC

L'uscita VPC è destinata a gestire le connessioni di rete avviate dall'interno dell'applicazione. A seconda delle specifiche dell'applicazione, puoi aspettarti di vedere trafficoNAT, VPC endpoint AWS specifici del servizio e hosting di endpoint esterni. API VPC I log di flusso che ne derivano VPC vengono acquisiti e archiviati nell'account Log Archive.

Ispezione VPC

Un'ispezione dedicata VPC fornisce un approccio semplificato e centrale per la gestione delle ispezioni tra VPCs (nella stessa regione o in diverse AWS regioni), Internet e le reti locali. Inoltre AWSSRA, assicuratevi che tutto il traffico intercorrente VPCs passi attraverso l'ispezione VPC ed evitate di utilizzare l'ispezione VPC per altri carichi di lavoro.

AWS Network Firewall

AWSNetwork Firewall

Utilizzi un firewall in base alla zona di disponibilità nel tuo. VPC Per ogni zona di disponibilità, scegli una sottorete per ospitare l'endpoint firewall che filtra il traffico. L'endpoint firewall in una zona di disponibilità può proteggere tutte le sottoreti all'interno della zona ad eccezione della sottorete in cui si trova. A seconda del caso d'uso e del modello di implementazione, la sottorete del firewall può essere pubblica o privata. Il firewall è completamente trasparente per il flusso di traffico e non esegue la traduzione degli indirizzi di rete ()NAT. Conserva l'indirizzo di origine e di destinazione. In questa architettura di riferimento, gli endpoint del firewall sono ospitati in un'ispezioneVPC. Tutto il traffico in entrata VPC e in uscita VPC viene instradato attraverso questa sottorete del firewall per l'ispezione.

Network Firewall rende visibile l'attività del firewall in tempo reale attraverso i CloudWatch parametri di Amazon e offre una maggiore visibilità del traffico di rete inviando i log ad Amazon Simple Storage Service (Amazon S3) e Amazon Data CloudWatch Firehose. Network Firewall è interoperabile con l'approccio alla sicurezza esistente, comprese le tecnologie dei partner. AWS

In AWSSRA, Network Firewall viene utilizzato all'interno dell'account di rete perché la funzionalità del servizio incentrata sul controllo della rete è in linea con l'intento dell'account.

Considerazioni di natura progettuale

-

AWSFirewall Manager supporta Network Firewall, quindi puoi configurare e distribuire centralmente le regole del Network Firewall in tutta l'organizzazione. (Per i dettagli, consulta le politiche del AWS Network Firewall nella AWS documentazione.) Quando si configura Firewall Manager, viene creato automaticamente un firewall con set di regole negli account e VPCs specificate dall'utente. Inoltre, distribuisce un endpoint in una sottorete dedicata per ogni zona di disponibilità che contiene sottoreti pubbliche. Allo stesso tempo, qualsiasi modifica al set di regole configurato centralmente viene automaticamente aggiornata a valle sui firewall di Firewall di rete implementati.

-

Con Firewall di rete sono disponibili diversi modelli di implementazione

. Il modello più adatto varia a seconda dei requisiti e del caso d'uso. Considerare i seguenti esempi: -

Un modello di distribuzione distribuito in cui Network Firewall viene distribuito in singoli VPCs utenti.

-

Un modello di distribuzione centralizzato in cui Network Firewall viene distribuito in un traffico centralizzato VPC per il traffico est-ovest (VPC-to-VPC) o nord-sud (uscita e ingresso Internet, locale).

-

Un modello di implementazione combinato in cui Network Firewall viene distribuito in un sistema centralizzato VPC per il traffico est-ovest e in un sottoinsieme del traffico nord-sud.

-

-

Come best practice, non utilizzare la sottorete di Firewall di rete per implementare qualsiasi altro servizio. Questo perché Firewall di rete non è in grado di ispezionare il traffico proveniente da origini o destinazioni all'interno della sottorete del firewall.

Strumento di analisi degli accessi alla rete

Network Access Analyzer è una funzionalità di Amazon VPC che identifica gli accessi involontari di rete alle tue risorse. Strumento di analisi degli accessi alla rete può essere utilizzato per convalidare la segmentazione della rete, identificare risorse accessibili da Internet o accessibili solo da intervalli di indirizzi IP attendibili e verificare di disporre di controlli di rete appropriati su tutti i percorsi di rete.

Network Access Analyzer utilizza algoritmi di ragionamento automatizzato per analizzare i percorsi di rete che un pacchetto può percorrere tra le risorse di una AWS rete e produce risultati per i percorsi che corrispondono all'ambito di accesso alla rete definito. Strumento di analisi degli accessi alla rete esegue un'analisi statica di una configurazione di rete, il che significa che nessun pacchetto viene trasmesso nella rete come parte di questa analisi.

Le regole di raggiungibilità della rete Amazon Inspector forniscono una funzionalità correlata. I risultati generati da queste regole vengono utilizzati nell'account dell'applicazione. Sia Network Access Analyzer che Network Reachability utilizzano la tecnologia più recente dell'iniziativa AWS Provable Security

L'account di rete definisce l'infrastruttura di rete critica che controlla il traffico in entrata e in uscita dall'ambiente. AWS Questo traffico deve essere monitorato attentamente. In AWSSRA, Network Access Analyzer viene utilizzato all'interno dell'account Network per aiutare a identificare accessi involontari alla rete, identificare le risorse accessibili a Internet tramite gateway Internet e verificare che i controlli di rete appropriati, come firewall e gateway di rete, siano presenti su tutti i percorsi di rete tra le risorse e i NAT gateway Internet.

Considerazione di natura progettuale

-

Network Access Analyzer è una funzionalità di Amazon VPC e può essere utilizzata in qualsiasi AWS account che disponga di unVPC. Gli amministratori di rete possono avvalersi di IAM ruoli specifici e trasversali a più account per verificare che i percorsi di rete approvati vengano applicati all'interno di ciascun account. AWS

AWS RAM

AWSResource Access Manager

AWSRAMconsente di condividere risorse che non supportano politiche IAM basate sulle risorse, come le VPC sottoreti e le regole Route 53. Inoltre, con AWSRAM, i proprietari di una risorsa possono vedere quali responsabili hanno accesso alle singole risorse che hanno condiviso. IAMle entità possono recuperare direttamente l'elenco delle risorse condivise con loro, cosa che non possono fare con le risorse condivise dalle politiche IAM delle risorse. Se AWS RAM viene utilizzato per condividere risorse all'esterno AWS dell'organizzazione, viene avviato un processo di invito. Il destinatario deve accettare l'invito prima di concedere l'accesso alle risorse. Ciò fornisce controlli ed equilibri aggiuntivi.

AWSRAMviene richiamato e gestito dal proprietario della risorsa, nell'account in cui viene distribuita la risorsa condivisa. Un caso d'uso comune, AWS RAM illustrato nella sezione, AWS SRA è che gli amministratori di rete condividano VPC sottoreti e gateway di transito con l'intera organizzazione. AWS Ciò offre la possibilità di disaccoppiare le funzioni di gestione degli AWS account e della rete e aiuta a raggiungere la separazione delle mansioni. Per ulteriori informazioni sulla VPC condivisione, consulta il post AWS sul blog VPCCondivisione: un nuovo approccio alla VPC gestione e agli account multipli e

Considerazione di natura progettuale

-

Sebbene AWS RAM il servizio sia distribuito solo all'interno dell'account di rete in AWSSRA, in genere viene distribuito in più di un account. Ad esempio, puoi centralizzare la gestione del data lake in un singolo account data lake e quindi condividere le risorse del catalogo dati di AWS Lake Formation (database e tabelle) con altri account AWS dell'organizzazione. Per ulteriori informazioni, consulta la documentazione di AWS Lake Formation e il post AWS sul blog Condividi in modo sicuro i tuoi dati tra AWS gli account utilizzando AWS Lake Formation..

Inoltre, gli amministratori della sicurezza possono AWS RAM seguire le migliori pratiche quando creano una CA privata AWS gerarchia. CAspuò essere condiviso con terze parti esterne, che possono emettere certificati senza avere accesso alla gerarchia delle CA. Ciò consente alle organizzazioni di origine di limitare e revocare l'accesso di terze parti.

Accesso verificato AWS

AWSVerified Access

Accesso verificato supporta due modelli applicativi aziendali comuni: interni e rivolti a Internet. Accesso verificato si integra con le applicazioni tramite Application Load Balancer o interfacce di rete elastiche. Se utilizzi un Application Load Balancer, Accesso verificato richiede un sistema di bilanciamento del carico interno. Poiché Verified Access supporta AWS WAF a livello di istanza, un'applicazione esistente con AWS WAF integrazione con un Application Load Balancer può spostare le policy dal load balancer all'istanza Verified Access. Un'applicazione aziendale è rappresentata come un endpoint di Accesso verificato. Ogni endpoint è associato a un gruppo di Accesso verificato ed eredita la policy di accesso per il gruppo. Un gruppo di Accesso verificato è una raccolta di endpoint di Accesso verificato e una policy di Accesso verificato a livello di gruppo. I gruppi semplificano la gestione delle policy e consentono agli amministratori IT di impostare criteri di base. I proprietari delle applicazioni possono definire ulteriormente policy granulari in base alla sensibilità dell'applicazione.

In AWSSRA, Verified Access è ospitato all'interno dell'account di rete. Il team IT centrale imposta configurazioni gestite centralmente. Ad esempio, potrebbero collegare provider affidabili come provider di identità (ad esempio Okta) e provider di attendibilità dei dispositivi (ad esempio, Jamf), creare gruppi e determinare la policy a livello di gruppo. Queste configurazioni possono quindi essere condivise con decine, centinaia o migliaia di account di carico di lavoro utilizzando AWS Resource Access Manager () AWSRAM. Ciò consente ai team applicativi di gestire gli endpoint sottostanti che gestiscono le loro applicazioni senza sovraccaricare gli altri team. AWSRAMoffre un modo scalabile per sfruttare Verified Access per le applicazioni aziendali ospitate in diversi account di carico di lavoro.

Considerazione di natura progettuale

-

Puoi raggruppare gli endpoint per applicazioni che hanno requisiti di sicurezza simili per semplificare l'amministrazione delle policy e quindi condividere il gruppo con gli account delle applicazioni. Tutte le applicazioni del gruppo condividono la policy di gruppo. Se un'applicazione del gruppo richiede una policy specifica a causa di un caso limite, è possibile applicare una policy a livello di applicazione per quell'applicazione.

Amazon VPC Lattice

Amazon VPC Lattice

VPCLattice si integra con AWS Resource Access Manager (AWSRAM) per consentire la condivisione di servizi e reti di servizi. AWSSRAdescrive un'architettura distribuita in cui sviluppatori o proprietari di servizi creano servizi VPC Lattice nel proprio account Application. I proprietari dei servizi definiscono gli ascoltatori, le regole di routing e i gruppi di destinazione insieme alle policy di autenticazione. Quindi condividono i servizi con altri account e associano i servizi alle reti di servizi VPC Lattice. Queste reti vengono create dagli amministratori di rete nell'account di rete e condivise con l'account dell'applicazione. Gli amministratori di rete configurano le policy di autenticazione e il monitoraggio a livello di rete del servizio. Gli amministratori associano VPCs i servizi VPC Lattice a una o più reti di servizi. Per una panoramica dettagliata di questa architettura distribuita, consulta il post del AWS blog Crea VPC connettività multipla multi-account sicura per le tue applicazioni con

Considerazione di natura progettuale

-

A seconda del modello operativo di servizio o della visibilità della rete di servizi dell'organizzazione, gli amministratori di rete possono condividere le proprie reti di servizi e dare ai proprietari dei servizi il controllo necessario per associare i propri servizi e a queste reti di servizi. VPCs In alternativa, i proprietari dei servizi possono condividere i propri servizi e gli amministratori di rete possono associare i servizi alle reti di servizi.

Un client può inviare richieste ai servizi associati a una rete di servizi solo se fa parte di una VPC rete associata alla stessa rete di servizi. Il traffico client che attraversa una connessione VPC peering o un gateway di transito viene negato.

Sicurezza edge

La sicurezza Edge prevede generalmente tre tipi di protezione: distribuzione sicura dei contenuti, protezione a livello di rete e applicazione e mitigazione della denial of service () distribuita. DDoS Contenuti come dati, video, applicazioni APIs devono essere distribuiti in modo rapido e sicuro, utilizzando la versione consigliata di per crittografare le comunicazioni tra gli endpoint. TLS Il contenuto dovrebbe inoltre avere restrizioni di accesso tramite cookie firmati e URLs firmati e autenticazione tramite token. La sicurezza a livello di applicazione dovrebbe essere progettata per controllare il traffico dei bot, bloccare schemi di attacco comuni come l'SQLinjection o il cross-site scripting (XSS) e fornire visibilità del traffico web. A livello perimetrale, la DDoS mitigazione fornisce un importante livello di difesa che garantisce la disponibilità continua di operazioni e servizi aziendali cruciali. Le applicazioni APIs devono essere protette da SYN inondazioni, UDP inondazioni o altri attacchi di riflessione e devono essere dotate di una mitigazione integrata per bloccare gli attacchi di base a livello di rete.

AWSoffre diversi servizi per contribuire a fornire un ambiente sicuro, dal core cloud alla periferia della rete. AWS Amazon CloudFront, AWS Certificate Manager (ACM) AWSWAF, AWS Shield e Amazon Route 53 collaborano per contribuire a creare un perimetro di sicurezza flessibile e stratificato. Con Amazon CloudFrontAPIs, i contenuti o le applicazioni possono essere distribuiti HTTPS utilizzando TLSv1 .3 per crittografare e proteggere le comunicazioni tra i client di visualizzazione e. CloudFront Puoi utilizzarlo ACM per creare un SSLcertificato personalizzato

Amazon CloudFront

Amazon CloudFront

CloudFront offre diverse opzioni per proteggere e limitare l'accesso ai contenuti. Ad esempio, può limitare l'accesso alla tua origine Amazon S3 utilizzando cookie firmati URLs e firmati. Per ulteriori informazioni, consulta Configurazione dell'accesso sicuro e limitazione dell'accesso ai contenuti nella documentazione. CloudFront

AWSSRAIllustra le CloudFront distribuzioni centralizzate nell'account Network perché si allineano al modello di rete centralizzato implementato utilizzando Transit Gateway. Implementando e gestendo CloudFront le distribuzioni nell'account Network, si ottengono i vantaggi dei controlli centralizzati. Puoi gestire tutte le CloudFront distribuzioni in un unico posto, il che semplifica il controllo degli accessi, la configurazione delle impostazioni e il monitoraggio dell'utilizzo su tutti gli account. Inoltre, puoi gestire i ACM certificati, i DNS record e la CloudFront registrazione da un unico account centralizzato. La dashboard CloudFront di sicurezza offre AWS WAF visibilità e controlli direttamente nella distribuzione. CloudFront Ottieni visibilità sulle principali tendenze di sicurezza della tua applicazione, sul traffico consentito e bloccato e sull'attività dei bot. Puoi utilizzare strumenti investigativi come analizzatori visivi dei log e controlli di blocco integrati per isolare i modelli di traffico e bloccare il traffico senza interrogare i log o scrivere regole di sicurezza.

Considerazioni di natura progettuale

-

In alternativa, è possibile eseguire la distribuzione CloudFront come parte dell'applicazione nell'account dell'applicazione. In questo scenario, il team dell'applicazione prende decisioni come la modalità di CloudFront distribuzione delle distribuzioni, determina le politiche di cache appropriate e si assume la responsabilità della governance, del controllo e del monitoraggio delle distribuzioni. CloudFront Distribuendo CloudFront le distribuzioni su più account, è possibile beneficiare di quote di servizio aggiuntive. Come altro vantaggio, puoi utilizzare la configurazione intrinseca e automatizzata CloudFront di Origin Access Identity (OAI) e Origin Access Control (OAC) per limitare l'accesso alle origini di Amazon S3.

-

Quando distribuisci contenuti web tramite un sito CDN come questo CloudFront, devi impedire agli spettatori di aggirare i tuoi contenuti di origine CDN e di accedervi direttamente. Per ottenere questa restrizione di accesso all'origine, puoi utilizzare CloudFront e AWS WAF aggiungere intestazioni personalizzate e verificare le intestazioni prima di inoltrare le richieste all'origine personalizzata. Per una spiegazione dettagliata di questa soluzione, consulta il post del blog AWS sulla sicurezza Come migliorare la sicurezza di CloudFront origine di Amazon con AWS WAF e AWS Secrets Manager

. Un metodo alternativo consiste nel limitare solo l'elenco dei CloudFront prefissi nel gruppo di sicurezza associato all'Application Load Balancer. Ciò contribuirà a garantire che solo una CloudFront distribuzione possa accedere al load balancer.

AWS WAF

AWSWAF

AWSWAFutilizza elenchi di controllo degli accessi Web (ACLs) per proteggere un insieme di risorse. AWS Un Web ACL è un insieme di regole che definisce i criteri di ispezione e un'azione associata da intraprendere (bloccare, consentire, contare o eseguire il controllo dei bot) se una richiesta Web soddisfa i criteri. AWSWAFfornisce una serie di regole gestite

AWSWAFfornisce una serie di regole intelligenti gestite a più livelli per la protezione da bot comuni e mirati e dall'acquisizione di account (). ATP Quando utilizzi il controllo dei bot e i gruppi di regole, ti vengono addebitati un canone di abbonamento e un costo di ispezione del traffico. ATP Pertanto, consigliamo di monitorare il traffico e decidere poi cosa utilizzare. Puoi utilizzare le dashboard di gestione dei bot e di acquisizione degli account disponibili gratuitamente sulla AWS WAF console per monitorare queste attività e poi decidere se hai bisogno di un gruppo di AWS WAF regole di livello intelligente.

Nel AWSSRA, AWS WAF è integrato CloudFront nell'account di rete. In questa configurazione, l'elaborazione delle WAF regole avviene nelle sedi periferiche anziché all'interno diVPC. Ciò consente di filtrare il traffico dannoso più vicino all'utente finale che ha richiesto il contenuto e aiuta a limitare l'ingresso del traffico dannoso nella rete principale.

Puoi inviare AWS WAF i log completi a un bucket S3 nell'account Log Archive configurando l'accesso tra account al bucket S3. Per ulteriori informazioni, consulta l'articolo di re:POST su questo argomento. AWS

Considerazioni di natura progettuale

-

In alternativa alla distribuzione AWS WAF centralizzata nell'account di rete, alcuni casi d'uso sono meglio soddisfatti mediante la distribuzione AWS WAF nell'account dell'applicazione. Ad esempio, puoi scegliere questa opzione quando distribuisci le tue CloudFront distribuzioni nel tuo account Application o disponi di Application Load Balancer rivolti al pubblico o se utilizzi Amazon API Gateway davanti alle tue applicazioni web. Se decidi di eseguire la distribuzione AWS WAF in ogni account dell'applicazione, utilizza AWS Firewall Manager per gestire le AWS WAF regole di questi account dall'account Security Tooling centralizzato.

-

È inoltre possibile aggiungere AWS WAF regole generali a CloudFront livello e AWS WAF regole aggiuntive specifiche dell'applicazione in una risorsa regionale come Application Load Balancer o il gateway. API

AWS Shield

AWSShield

È possibile utilizzare la funzionalità di DDoS mitigazione automatica del livello di applicazione Shield Advanced per configurare Shield Advanced in modo che risponda automaticamente agli attacchi di mitigazione del livello applicativo (livello 7) contro le CloudFront distribuzioni protette e gli Application Load Balancer. Quando abiliti questa funzionalità, Shield Advanced genera automaticamente AWS WAF regole personalizzate per mitigare DDoS gli attacchi. Shield Advanced ti dà anche accesso allo AWSShield Response Team (SRT). Puoi contattarci SRT in qualsiasi momento per creare e gestire mitigazioni personalizzate per la tua applicazione o durante un DDoS attacco attivo. Se desideri SRT monitorare in modo proattivo le tue risorse protette e contattarti durante un DDoS tentativo, prendi in considerazione l'attivazione della funzionalità di coinvolgimento proattivo.

Considerazioni di natura progettuale

-

Se hai carichi di lavoro gestiti da risorse connesse a Internet nell'account dell'applicazione, come Amazon, un Application Load Balancer o un Network Load CloudFront Balancer, configura Shield Advanced nell'account dell'applicazione e aggiungi tali risorse alla protezione Shield. È possibile utilizzare AWS Firewall Manager per configurare queste opzioni su larga scala.

-

Se nel flusso di dati sono presenti più risorse, ad esempio una CloudFront distribuzione davanti a un Application Load Balancer, utilizza solo la risorsa entry-point come risorsa protetta. In questo modo non dovrai pagare due volte le tariffe di Shield Data Transfer Out (DTO)

per due risorse. -

Shield Advanced registra i parametri che puoi monitorare in Amazon CloudWatch. (Per ulteriori informazioni, consulta Metriche e allarmi di AWS Shield Advanced nella AWS documentazione.) Configura gli CloudWatch allarmi per ricevere SNS notifiche al tuo centro di sicurezza quando viene rilevato un DDoS evento. In un DDoS caso sospetto, contatta il team di AWS Enterprise Support

compilando un ticket di supporto e assegnandogli la massima priorità. Il team di Enterprise Support includerà lo Shield Response Team (SRT) nella gestione dell'evento. Inoltre, puoi preconfigurare la funzione AWS Shield engagement Lambda per creare un ticket di supporto e inviare un'e-mail al SRT team.

AWS Certificate Manager

AWSCertificate Manager (ACM)

ACMviene utilizzato nell'account di rete per generare un TLS certificato pubblico, che a sua volta viene utilizzato dalle CloudFront distribuzioni per stabilire la HTTPS connessione tra gli spettatori e. CloudFront Per ulteriori informazioni, consulta la CloudFront documentazione.

Considerazione di natura progettuale

-

Per i certificati rivolti verso l'esterno, ACM deve risiedere nello stesso account delle risorse per le quali fornisce i certificati. I certificati non possono essere condivisi tra account.

Amazon Route 53

Amazon Route 53

Puoi usare Route 53 come DNS servizio per mappare i nomi di dominio alle tue EC2 istanze, ai bucket S3, alle CloudFront distribuzioni e ad altre risorse. AWS La natura distribuita dei AWS DNS server aiuta a garantire che gli utenti finali vengano indirizzati alla vostra applicazione in modo coerente. Funzionalità come il controllo del flusso di traffico e del routing di Route 53 aiutano a migliorare l'affidabilità. Se l'endpoint dell'applicazione principale diventa non disponibile, puoi configurare il failover per reindirizzare gli utenti verso una posizione alternativa. Route 53 Resolver fornisce funzionalità ricorsive DNS per le tue reti VPC e quelle locali tramite Direct Connect AWS o gestite. AWS VPN

Utilizzando il servizio AWS Identity and Access Management (IAM) con Route 53, ottieni un controllo granulare su chi può aggiornare i tuoi dati. DNS È possibile abilitare DNS la firma Security Extensions (DNSSEC) per consentire ai DNS resolver di verificare che una DNS risposta provenga da Route 53 e non sia stata manomessa.

Route 53 Resolver DNS Firewall fornisce protezione per le DNS richieste in uscita provenienti da... VPCs Queste richieste vengono instradate tramite il risolutore Route 53 per la risoluzione dei nomi di dominio. L'uso principale delle protezioni DNS Firewall è quello di aiutare a prevenire l'DNSesfiltrazione dei dati. Con DNS Firewall, puoi monitorare e controllare i domini su cui le tue applicazioni possono interrogare. Puoi negare l'accesso ai domini che sai essere non validi e consentire il passaggio di tutte le altre query. In alternativa, è possibile rifiutare l'accesso a tutti i domini ad eccezione di quelli che consideri esplicitamente attendibili. È inoltre possibile utilizzare DNS Firewall per bloccare le richieste di risoluzione delle risorse in zone ospitate private (condivise o locali), inclusi i nomi VPC degli endpoint. Può anche bloccare le richieste di nomi di EC2 istanze pubbliche o private.

I resolver Route 53 vengono creati di default come parte di ogni. VPC In AWSSRA, Route 53 viene utilizzata nell'account di rete principalmente per la funzionalità DNS firewall.

Considerazione di natura progettuale

-

DNSFirewall e AWS Network Firewall offrono entrambi il filtraggio dei nomi di dominio, ma per diversi tipi di traffico. È possibile utilizzare DNS Firewall e Network Firewall insieme per configurare il filtraggio basato sul dominio per il traffico a livello di applicazione su due percorsi di rete diversi.

-

DNSIl firewall fornisce il filtro per le DNS query in uscita che passano attraverso il Route 53 Resolver dalle applicazioni interne al tuo. VPCs È inoltre possibile configurare DNS Firewall per inviare risposte personalizzate per le query ai nomi di dominio bloccati.

-

Firewall di rete fornisce filtri sia per il traffico a livello di rete che di applicazione, ma non dispone di visibilità sulle query eseguite dal risolutore Route 53.

-