Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Applica servizi di sicurezza nella tua organizzazione AWS

| Influenza il futuro della AWS Security Reference Architecture (AWSSRA) rispondendo a un breve sondaggio |

Come descritto in una sezione precedente, i clienti sono alla ricerca di un altro modo per pensare e organizzare strategicamente l'intero set di servizi di sicurezza AWS. L'approccio organizzativo più comune oggi consiste nel raggruppare i servizi di sicurezza per funzione principale, in base a ciò che fa ciascun servizio. La prospettiva di sicurezza di AWS CAF elenca nove funzionalità funzionali, tra cui gestione delle identità e degli accessi, protezione dell'infrastruttura, protezione dei dati e rilevamento delle minacce. Abbinare i servizi AWS a queste funzionalità funzionali è un modo pratico per prendere decisioni di implementazione in ogni area. Ad esempio, per quanto riguarda la gestione delle identità e degli accessi, IAM e IAM Identity Center sono servizi da prendere in considerazione. Quando definisci il tuo approccio al rilevamento delle minacce, Amazon GuardDuty potrebbe essere la tua prima considerazione.

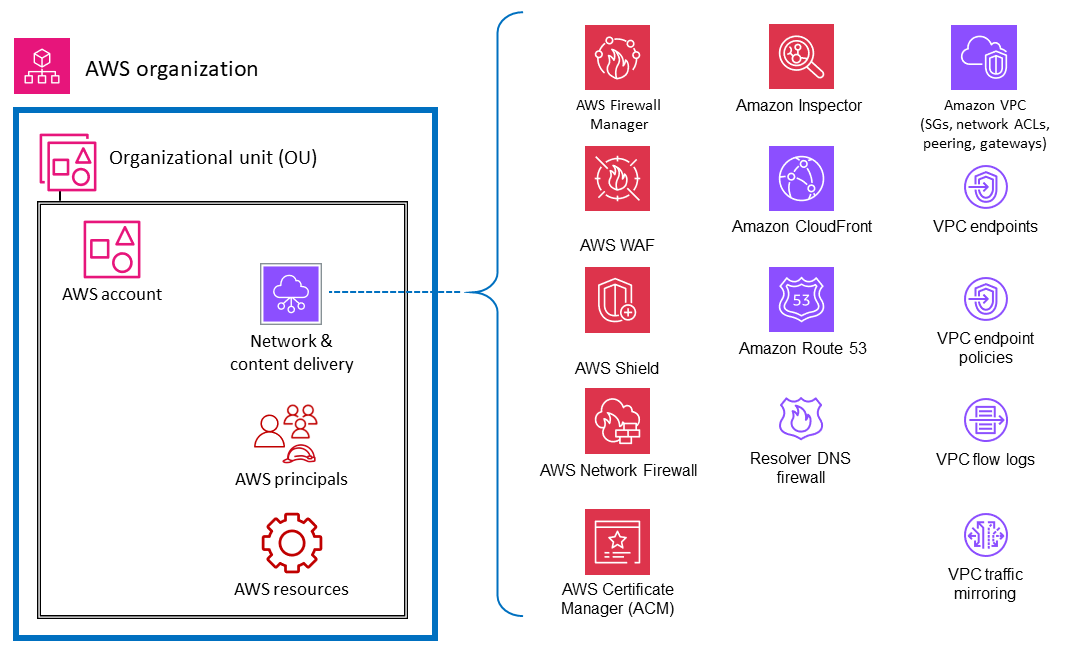

Oltre a questa visione funzionale, puoi anche visualizzare la tua sicurezza con una visione strutturale trasversale. Cioè, oltre a chiedere: «Quali servizi AWS devo usare per controllare e proteggere le mie identità, l'accesso logico o i meccanismi di rilevamento delle minacce?» , puoi anche chiedere: «Quali servizi AWS devo applicare all'intera organizzazione AWS? Quali sono i livelli di difesa che devo mettere in atto per proteggere le istanze Amazon EC2 alla base della mia applicazione?» In questa visualizzazione, mappi i servizi e le funzionalità AWS ai livelli del tuo ambiente AWS. Alcuni servizi e funzionalità si adattano perfettamente all'implementazione dei controlli nell'intera organizzazione AWS. Ad esempio, il blocco dell'accesso pubblico ai bucket Amazon S3 è un controllo specifico a questo livello. Dovrebbe essere preferibilmente eseguito presso l'organizzazione principale anziché far parte della configurazione dell'account individuale. Altri servizi e funzionalità sono utilizzati al meglio per proteggere le singole risorse all'interno di un account AWS. L'implementazione di un'autorità di certificazione (CA) subordinata all'interno di un account che richiede certificati TLS privati è un esempio di questa categoria. Un altro raggruppamento altrettanto importante è costituito dai servizi che hanno un effetto sul livello di rete virtuale dell'infrastruttura AWS. Il diagramma seguente mostra sei livelli in un tipico ambiente AWS: organizzazione AWS, unità organizzativa (OU), account, infrastruttura di rete, principali e risorse.

Comprendere i servizi in questo contesto strutturale, compresi i controlli e le protezioni a ogni livello, ti aiuta a pianificare e implementare una defense-in-depth strategia nel tuo ambiente AWS. Con questa prospettiva, puoi rispondere alle domande sia dall'alto verso il basso (ad esempio, «Quali servizi sto usando per implementare i controlli di sicurezza in tutta la mia organizzazione AWS?») e dal basso verso l'alto (ad esempio, «Quali servizi gestiscono i controlli su questa istanza EC2?»). In questa sezione, analizziamo gli elementi di un ambiente AWS e identifichiamo i servizi e le funzionalità di sicurezza associati. Naturalmente, alcuni servizi AWS dispongono di un ampio set di funzionalità e supportano diversi obiettivi di sicurezza. Questi servizi potrebbero supportare più elementi del tuo ambiente AWS.

Per maggiore chiarezza, forniamo brevi descrizioni di come alcuni servizi soddisfino gli obiettivi dichiarati. La sezione successiva fornisce ulteriori approfondimenti sui singoli servizi all'interno di ciascun account AWS.

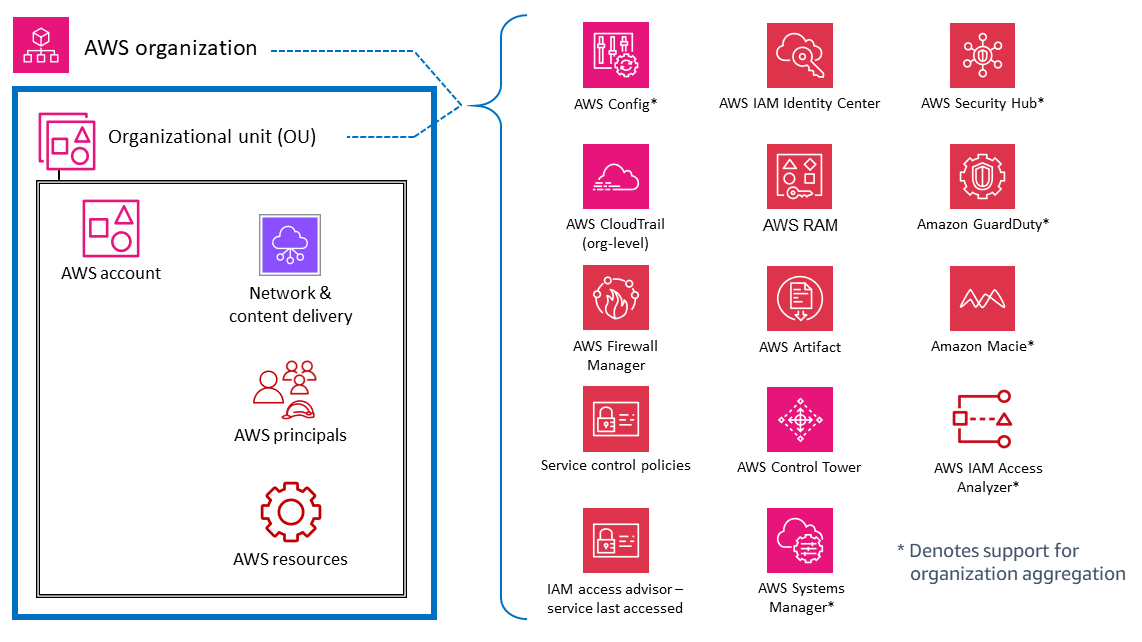

Account a livello di organizzazione o multipli

Al livello più alto, ci sono servizi e funzionalità AWS progettati per applicare funzionalità o barriere di governance e controllo su più account in un'organizzazione AWS (inclusa l'intera organizzazione o unità organizzative specifiche). Le policy di controllo dei servizi (SCP) sono un buon esempio di funzionalità IAM che fornisce una protezione preventiva a livello di organizzazione AWS. Un altro esempio è AWS CloudTrail, che fornisce il monitoraggio tramite un percorso organizzativo che registra tutti gli eventi per tutti gli account AWS di quell'organizzazione AWS. Questo percorso completo è distinto dai percorsi individuali che potrebbero essere creati in ciascun account. Un terzo esempio è AWS Firewall Manager, che puoi utilizzare per configurare, applicare e gestire più risorse su tutti gli account della tua organizzazione AWS: regole AWS WAF, regole AWS WAF Classic, protezioni AWS Shield Advanced, gruppi di sicurezza Amazon Virtual Private Cloud (Amazon VPC), policy AWS Network Firewall e Amazon Route 53 Resolver Politiche del firewall DNS.

I servizi contrassegnati da un asterisco * nel diagramma seguente operano con un duplice ambito: a livello di organizzazione e incentrato sull'account. Questi servizi fondamentalmente monitorano o aiutano a controllare la sicurezza all'interno di un singolo account. Tuttavia, supportano anche la possibilità di aggregare i risultati di più account in un account a livello di organizzazione per una visibilità e una gestione centralizzate. Per maggiore chiarezza, prendi in considerazione gli SCP che si applicano a un'intera unità organizzativa, a un account AWS o a un'organizzazione AWS. Al contrario, puoi configurare e gestire Amazon GuardDuty sia a livello di account (dove vengono generati i risultati individuali) che a livello di organizzazione AWS (utilizzando la funzionalità di amministratore delegato), dove i risultati possono essere visualizzati e gestiti in forma aggregata.

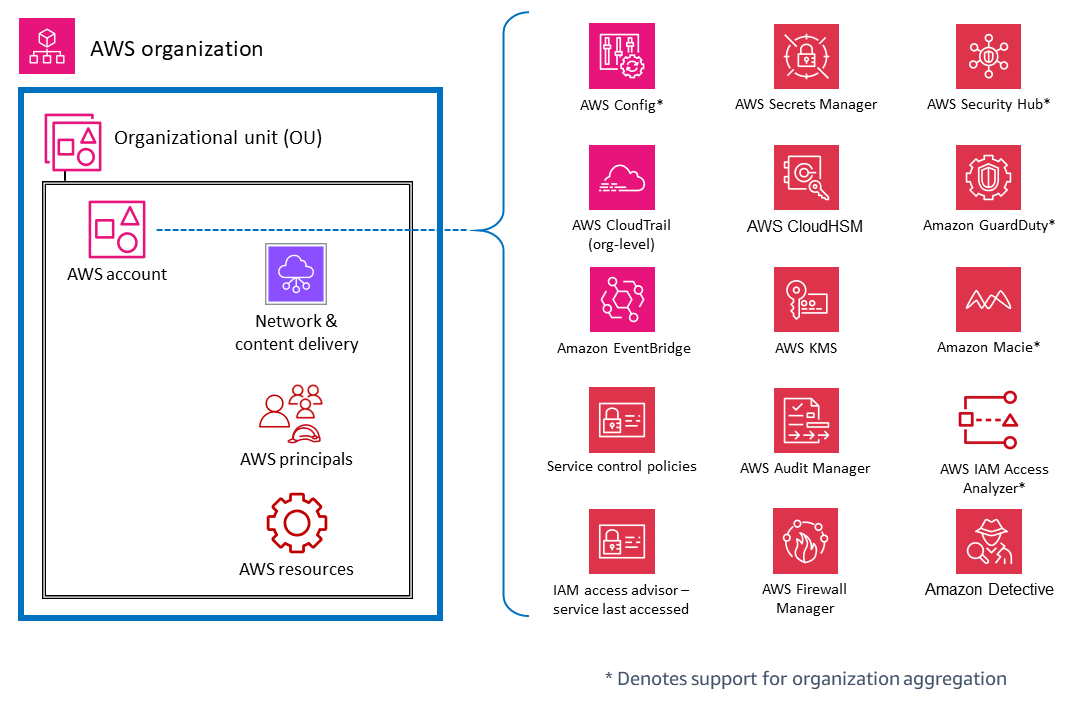

Account AWS

All'interno delle unità organizzative, esistono servizi che aiutano a proteggere diversi tipi di elementi all'interno di un account AWS. Ad esempio, AWS Secrets Manager è spesso gestito da un account specifico e protegge le risorse (come le credenziali del database o le informazioni di autenticazione), le applicazioni e i servizi AWS in quell'account. AWS IAM Access Analyzer può essere configurato per generare risultati quando risorse specifiche sono accessibili da responsabili esterni all'account AWS. Come accennato nella sezione precedente, molti di questi servizi possono anche essere configurati e amministrati all'interno di AWS Organizations, in modo da poter essere gestiti su più account. Questi servizi sono contrassegnati da un asterisco (*) nel diagramma. Inoltre, semplificano l'aggregazione dei risultati di più account e la loro trasmissione a un unico account. Ciò offre ai singoli team applicativi la flessibilità e la visibilità necessarie per gestire le esigenze di sicurezza specifiche del loro carico di lavoro, garantendo al contempo governance e visibilità ai team di sicurezza centralizzati. Amazon GuardDuty è un esempio di tale servizio. GuardDutymonitora le risorse e le attività associate a un singolo account e GuardDuty i risultati di più account membri (come tutti gli account di un'organizzazione AWS) possono essere raccolti, visualizzati e gestiti da un account amministratore delegato.

Rete virtuale, elaborazione e distribuzione di contenuti

Poiché l'accesso alla rete è fondamentale per la sicurezza e l'infrastruttura di calcolo è un componente fondamentale di molti carichi di lavoro AWS, esistono molti servizi e funzionalità di sicurezza AWS dedicati a queste risorse. Ad esempio, Amazon Inspector è un servizio di gestione delle vulnerabilità che analizza continuamente i carichi di lavoro AWS alla ricerca di vulnerabilità. Queste scansioni includono controlli di raggiungibilità della rete che indicano che esistono percorsi di rete consentiti verso le istanze Amazon EC2 nel tuo ambiente. Amazon Virtual Private Cloud

Principi e risorse

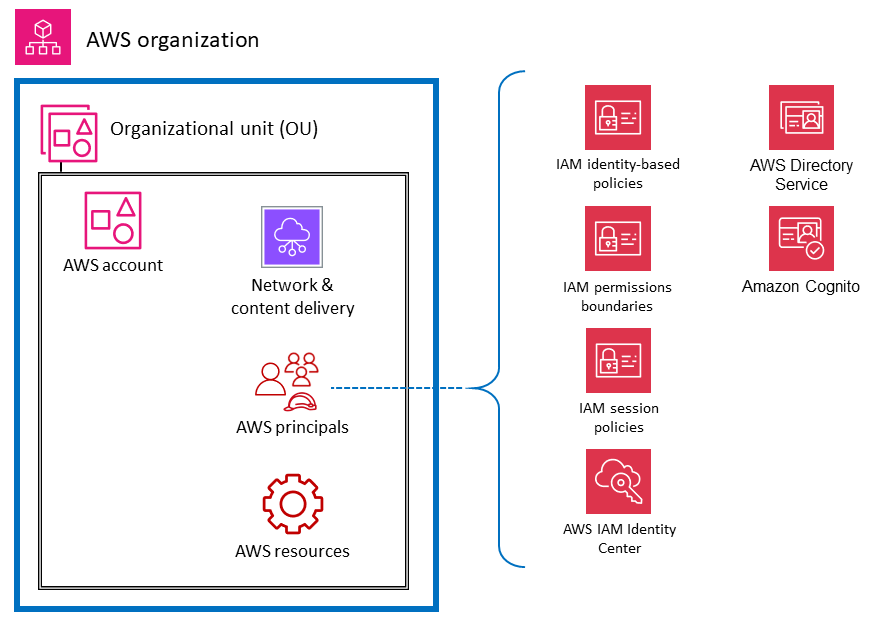

I principi AWS e le risorse AWS (insieme alle policy IAM) sono gli elementi fondamentali nella gestione delle identità e degli accessi su AWS. Un principal autenticato in AWS può eseguire azioni e accedere alle risorse AWS. Un principale può essere autenticato come utente root dell'account AWS, utente IAM o assumendo un ruolo.

Nota

Non creare chiavi API persistenti associate all'utente root di AWS. L'accesso all'utente root deve essere limitato solo alle attività che richiedono un utente root e solo attraverso un rigoroso processo di eccezione e approvazione. Per le migliori pratiche per proteggere l'utente root del tuo account, consulta la documentazione AWS.

Una risorsa AWS è un oggetto che esiste all'interno di un servizio AWS con cui puoi lavorare. Gli esempi includono un'istanza EC2, uno CloudFormation stack AWS, un argomento Amazon Simple Notification Service (Amazon SNS) e un bucket S3. Le policy IAM sono oggetti che definiscono le autorizzazioni quando sono associate a un'identità IAM (utente, gruppo o ruolo) o a una risorsa AWS. Le policy basate sull'identità sono documenti di policy da allegare a un principale (ruoli, utenti e gruppi di utenti) per controllare quali azioni un principale può eseguire, su quali risorse e in quali condizioni. Le politiche basate sulle risorse sono documenti di policy allegati a una risorsa come un bucket S3. Queste politiche concedono l'autorizzazione principale specificata per eseguire azioni specifiche su quella risorsa e definiscono le condizioni per tale autorizzazione. Le politiche basate sulle risorse sono politiche in linea. La sezione delle risorse IAM approfondisce i tipi di policy IAM e il modo in cui vengono utilizzate.

Per semplificare le cose in questa discussione, elenchiamo i servizi e le funzionalità di sicurezza AWS per le entità IAM che hanno lo scopo principale di operare o applicarsi ai principali account. Manteniamo questa semplicità pur riconoscendo la flessibilità e l'ampiezza degli effetti delle politiche di autorizzazione IAM. Una singola dichiarazione in una policy può avere effetti su più tipi di entità AWS. Ad esempio, sebbene una policy basata sull'identità IAM sia associata a un'entità IAM e definisca le autorizzazioni (allow, deny) per quell'entità, la policy definisce implicitamente anche le autorizzazioni per le azioni, le risorse e le condizioni specificate. In questo modo, una policy basata sull'identità può essere un elemento fondamentale nella definizione delle autorizzazioni per una risorsa.

Il diagramma seguente illustra i servizi e le funzionalità di sicurezza di AWS per i responsabili di AWS. Le policy basate sull'identità sono allegate agli oggetti di risorsa IAM utilizzati per l'identificazione e il raggruppamento, come utenti, gruppi e ruoli. Queste policy consentono di specificare cosa può fare quell'identità (le sue autorizzazioni). Una policy di sessione IAM è una policy di autorizzazioni in linea che gli utenti passano durante la sessione quando assumono il ruolo. Puoi passare tu stesso la policy oppure configurare il tuo identity broker per inserirla quando le tue identità vengono federate in AWS. Ciò consente agli amministratori di ridurre il numero di ruoli da creare, poiché più utenti possono assumere lo stesso ruolo ma disporre di autorizzazioni di sessione uniche. Il servizio IAM Identity Center è integrato con AWS Organizations e AWS API operations e ti aiuta a gestire l'accesso SSO e le autorizzazioni utente tra i tuoi account AWS in AWS Organizations.

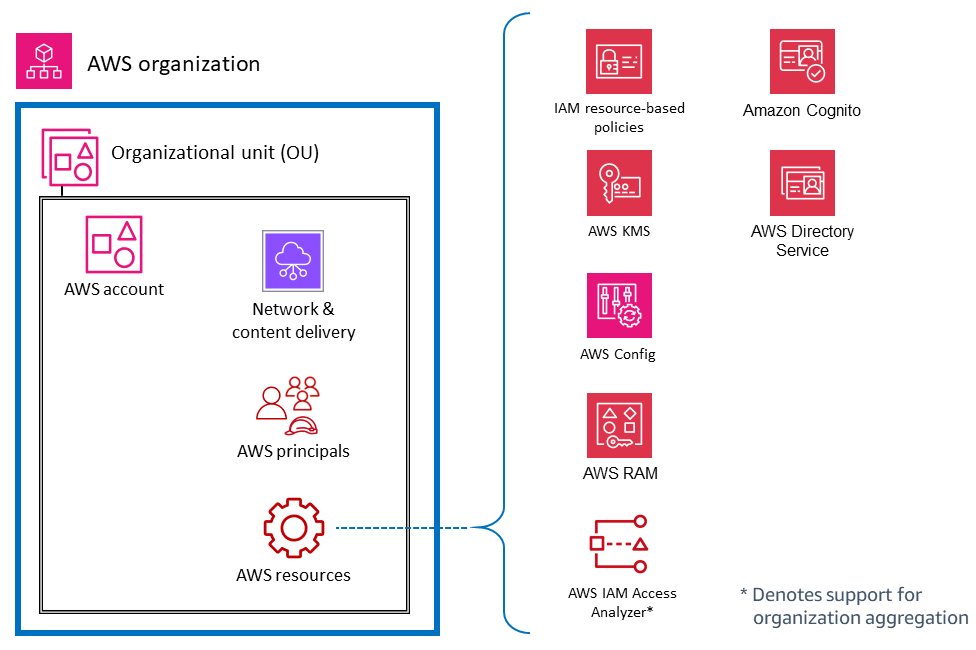

Il diagramma seguente illustra i servizi e le funzionalità per le risorse dell'account. Le policy basate su risorse sono collegate a una risorsa. Ad esempio, puoi collegare policy basate sulle risorse a bucket S3, code Amazon Simple Queue Service (Amazon SQS), endpoint VPC e chiavi di crittografia AWS KMS. Puoi utilizzare politiche basate sulle risorse per specificare chi ha accesso alla risorsa e quali azioni può eseguire su di essa. Le policy dei bucket S3, le policy chiave di AWS KMS e le policy degli endpoint VPC sono tipi di policy basate sulle risorse. AWS IAM Access Analyzer ti aiuta a identificare le risorse dell'organizzazione e degli account, come i bucket S3 o i ruoli IAM, che sono condivisi con un'entità esterna. In questo modo puoi identificare l'accesso non intenzionale alle risorse e ai dati, che rappresenta un rischio per la sicurezza. AWS Config ti consente di valutare, controllare e valutare le configurazioni delle risorse AWS supportate nei tuoi account AWS. AWS Config monitora e registra continuamente le configurazioni delle risorse AWS e valuta automaticamente le configurazioni registrate rispetto alle configurazioni desiderate.