Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Crea autorizzazioni per account singolo per un utente IAM

Quando l'amministratore della CA (ovvero il proprietario della CA) e l'emittente del certificato risiedono in un unico AWS account, è consigliabile separare i ruoli di emittente e amministratore creando un AWS Identity and Access Management utente () con autorizzazioni limitate. IAM Per informazioni sull'utilizzo di IAM with CA privata AWS, oltre alle autorizzazioni di esempio, vedere. Identity and Access Management (IAM) per AWS Private Certificate Authority

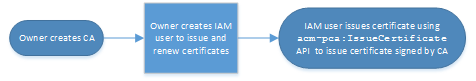

Caso 1 con account singolo: emissione di un certificato non gestito

In questo caso, il proprietario dell'account crea una CA privata e quindi crea un IAM utente con l'autorizzazione a emettere certificati firmati dalla CA privata. L'IAMutente emette un certificato chiamando il CA privata AWS

IssueCertificateAPI.

I certificati emessi in questo modo non sono gestiti, il che significa che un amministratore deve esportarli e installarli sui dispositivi in cui sono destinati a essere utilizzati. Inoltre, devono essere rinnovati manualmente quando scadono. L'emissione di un certificato che lo utilizzi API richiede una richiesta di firma del certificato (CSR) e una key pair generati all'esterno CA privata AWS da Open SSLIssueCertificate documentazione.

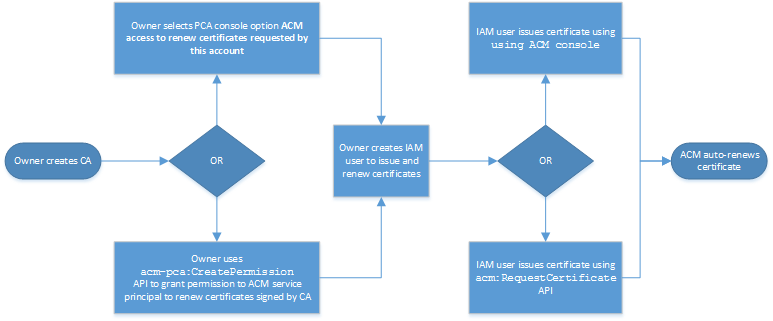

Caso 2 con account singolo: emissione di un certificato gestito tramite ACM

Questo secondo caso riguarda API operazioni da entrambe ACM le parti. PCA Il proprietario dell'account crea una CA e un IAM utente privati come in precedenza. Il proprietario dell'account concede quindi l'autorizzazione al responsabile del ACM servizio per rinnovare automaticamente tutti i certificati firmati da questa CA. L'IAMutente emette nuovamente il certificato, ma questa volta chiamando ACM RequestCertificateAPI, che gestisce CSR la generazione della chiave. Quando il certificato scade, ACM automatizza il flusso di lavoro per il rinnovo.

Il proprietario dell'account ha la possibilità di concedere l'autorizzazione al rinnovo tramite la console di gestione durante o dopo la creazione della CA oppure utilizzando la. PCA CreatePermission API I certificati gestiti creati da questo flusso di lavoro possono essere utilizzati con AWS servizi integrati conACM.

La sezione seguente contiene le procedure per la concessione delle autorizzazioni di rinnovo.

Assegna le autorizzazioni per il rinnovo dei certificati a ACM

Con il rinnovo gestito in AWS Certificate Manager (ACM), puoi automatizzare il processo di rinnovo dei certificati sia per i certificati pubblici che per quelli privati. Per ACM rinnovare automaticamente i certificati generati da una CA privata, al responsabile del ACM servizio devono essere concesse tutte le autorizzazioni possibili dalla CA stessa. Se queste autorizzazioni di rinnovo non sono presentiACM, il proprietario della CA (o un rappresentante autorizzato) deve riemettere manualmente ogni certificato privato alla scadenza.

Importante

Queste procedure per l'assegnazione delle autorizzazioni di rinnovo si applicano solo quando il proprietario della CA e l'emittente del certificato risiedono nello stesso account. AWS Per scenari che coinvolgono più account, consulta. Allega una politica per l'accesso tra account diversi

Le autorizzazioni di rinnovo possono essere delegate durante la creazione di CA privata o modificate in qualsiasi momento dopo tutto il tempo in cui la CA si trova nello stato ACTIVE.

Puoi gestire le autorizzazioni CA private dalla CA privata AWS Console

Per assegnare autorizzazioni CA private a ACM (console)

-

Nella pagina Autorità di certificazione private, scegli la tua CA privata dall'elenco.

-

Scegli Azioni, Configura le autorizzazioni CA.

-

Seleziona Autorizza ACM l'accesso per rinnovare i certificati richiesti da questo account.

-

Seleziona Salva.

Per gestire le ACM autorizzazioni in () CA privata AWSAWS CLI

Utilizzate il comando create-permission per assegnare le autorizzazioni a. ACM È necessario assegnare le autorizzazioni necessarie (IssueCertificateGetCertificate, eListPermissions) per ACM rinnovare automaticamente i certificati.

$aws acm-pca create-permission \ --certificate-authority-arn arn:aws:acm-pca:region:account:certificate-authority/CA_ID\ --actionsIssueCertificateGetCertificateListPermissions\ --principal acm.amazonaws.com

Utilizza il comando list-permissions per elencare le autorizzazioni delegate da una CA.

$aws acm-pca list-permissions \ --certificate-authority-arn arn:aws:acm-pca:region:account:certificate-authority/CA_ID

Utilizzate il comando delete-permission per revocare le autorizzazioni assegnate da una CA a un responsabile del servizio. AWS

$aws acm-pca delete-permission \ --certificate-authority-arn arn:aws:acm-pca:region:account:certificate-authority/CA_ID\ --principal acm.amazonaws.com